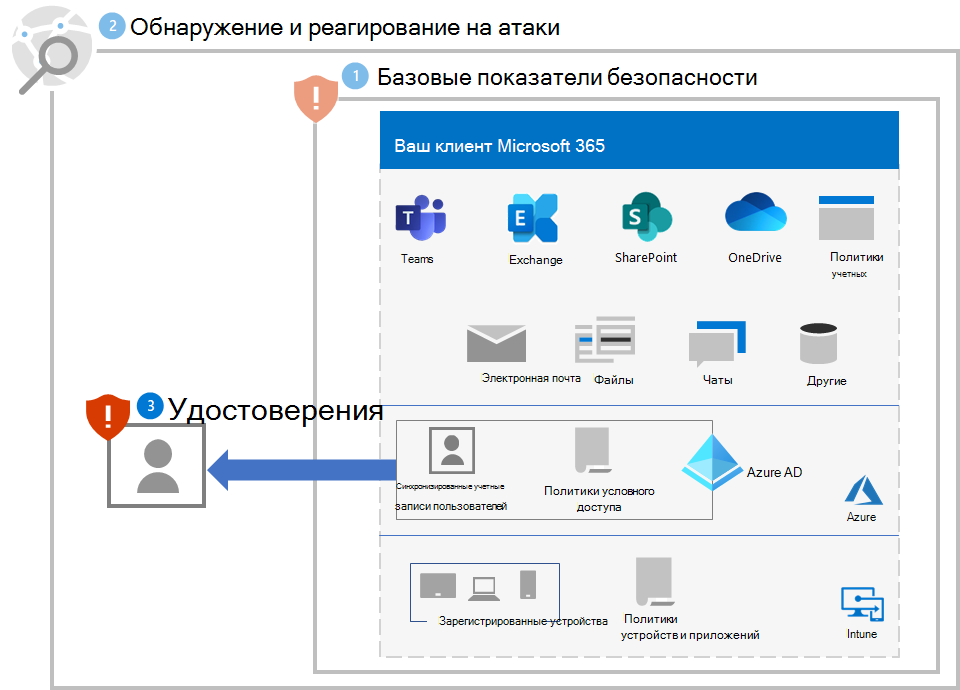

Этап 3. Защита удостоверений

Используйте следующие разделы, чтобы защитить вашу организацию от компрометации учетных данных, с которой обычно начинаются более масштабные атаки программ-шантажистов.

Повышение безопасности входа

Используйте проверку подлинности без пароля для учетных записей пользователей в идентификаторе Microsoft Entra.

При переходе на проверку подлинности без паролей используйте рекомендации для учетных записей пользователей, для которых по-прежнему используется проверка подлинности с паролем.

- Блокировка известных ненадежных и пользовательских паролей с помощью защиты паролем Microsoft Entra.

- Расширьте блокировку известных ненадежных и пользовательских паролей на локальная служба Active Directory Доменные службы (AD DS) с помощью защиты паролем Microsoft Entra.

- Разрешите пользователям изменять свои пароли, используя самостоятельный сброс пароля (SSPR).

Затем примените общие политики доступа для удостоверений и устройств. Эти политики обеспечивают более высокий уровень безопасности при доступе к облачным службам Microsoft 365.

Для входа пользователей в систему эти политики включают следующее:

- Требование многофакторной проверки подлинности (MFA) для приоритетных учетных записей (немедленно) и в конечном итоге для всех учетных записей пользователей.

- Обязательная многофакторная проверка подлинности для рискованных попыток входа.

- Требование смены паролей для пользователей с высоким уровнем риска и рискованных попыток входа.

Предотвращение повышения привилегий

Используйте следующие рекомендации:

- Реализуйте принцип наименьших привилегий и используйте защиту паролей, как описано в статье Повышение безопасности входных данных, для учетных записей пользователей, которые по-прежнему входят с помощью паролей.

- Не используйте служебные учетные записи уровня администраторов, действующие в пределах всего домена.

- Ограничьте права локальных администраторов, чтобы воспрепятствовать установке троянов удаленного доступа и других нежелательных приложений.

- Используйте условный доступ Microsoft Entra для явной проверки доверия пользователей и рабочих станций перед предоставлением доступа к административным порталам. См. этот пример для портала Azure.

- Включите управление паролями для локальных администраторов.

- Определите, где учетные записи с высокими привилегиями выполняют вход и раскрывают свои учетные данные. На рабочих станциях не должно быть учетных записей с высокими привилегиями.

- Отключите локальное хранение паролей и учетных данных.

Влияние на пользователей и управление изменениями

Пользователи в вашей организации должны знать следующее:

- Новые требования к более надежным паролям.

- Изменения процесса входа, например обязательное использование многофакторной проверки подлинности (MFA) или регистрация второго метода проверки подлинности для MFA.

- Обслуживание паролей с помощью SSPR. Например, исключение звонков в службу поддержки для сброса пароля.

- Требование использовать многофакторную проверку подлинности или сменить пароль для рискованных попыток входа.

Итоговая конфигурация

Вот защита от программ-шантажистов для вашего клиента на этапах 1-3.

Следующее действие

Перейдите на этап 4 для защиты устройств (конечных точек) в вашем клиенте Microsoft 365.