Рекомендации по безопасности

Область применения:

- Управление уязвимостями в Microsoft Defender

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Microsoft Defender для серверов плана 1 & 2

Совет

Знаете ли вы, что можете бесплатно попробовать все функции в Управление уязвимостями Microsoft Defender? Узнайте, как зарегистрироваться для получения бесплатной пробной версии.

Недостатки кибербезопасности, выявленные в вашей организации, сопоставляются с практическими рекомендациями по безопасности и определяются приоритетом по их влиянию. Приоритетные рекомендации помогают сократить время, затраченное на устранение уязвимостей, и обеспечить соответствие требованиям.

Каждая рекомендация по безопасности включает действия по исправлению. Чтобы упростить управление задачами, рекомендацию также можно отправить с помощью Microsoft Intune и Microsoft Endpoint Configuration Manager. При изменениях в ландшафте угроз рекомендация также меняется по мере непрерывного сбора информации из вашей среды.

Совет

Сведения о новых событиях уязвимостей см. в статье Настройка Уведомления по электронной почте уязвимостей в Microsoft Defender для конечной точки

Принципы действия

Каждое устройство в организации оценивается на основе трех важных факторов, которые помогают клиентам сосредоточиться на правильных вещах в нужное время.

- Угроза: характеристики уязвимостей и эксплойтов в устройствах вашей организации и журнале нарушений. На основе этих факторов в рекомендациях по безопасности отображаются соответствующие ссылки на активные оповещения, текущие кампании по угрозам и соответствующие аналитические отчеты об угрозах.

- Вероятность нарушения безопасности. Уровень безопасности и устойчивость вашей организации к угрозам.

- Бизнес-ценность: активы вашей организации, критически важные процессы и интеллектуальные свойства.

Перейдите на страницу Рекомендаций по безопасности

Откройте страницу Рекомендации по безопасности несколькими способами:

- Меню навигации по управлению уязвимостями на портале Microsoft Defender

- Основные рекомендации по безопасности на панели мониторинга управления уязвимостями

Меню навигации

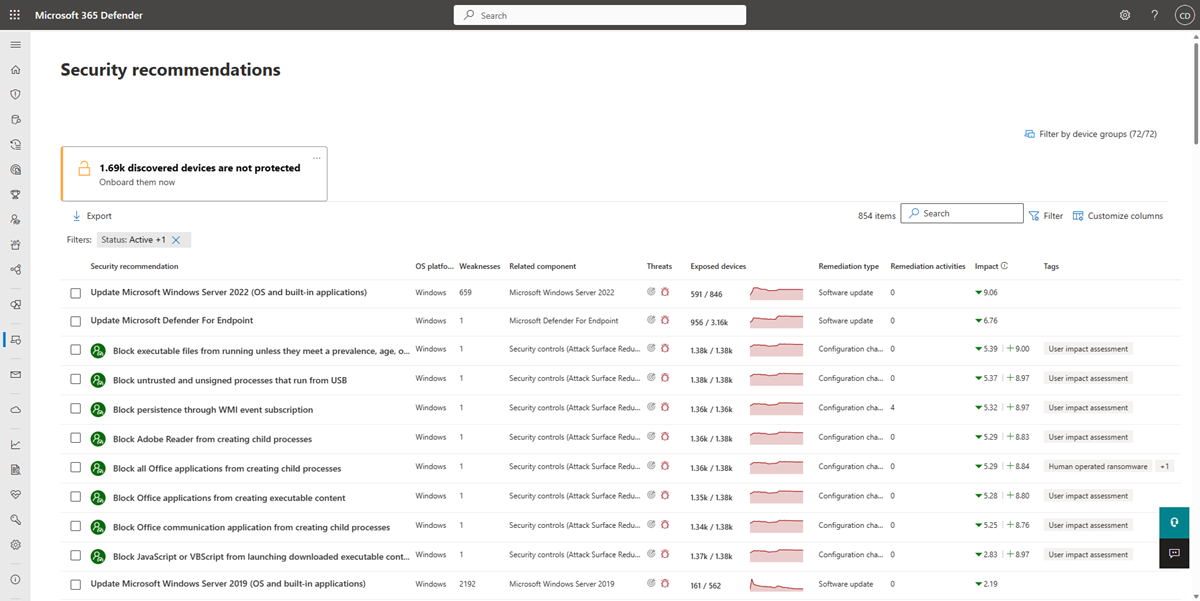

Перейдите в меню навигации управление уязвимостями и выберите Рекомендации. На этой странице содержится список рекомендаций по безопасности для обнаруженных в вашей организации угроз и уязвимостей.

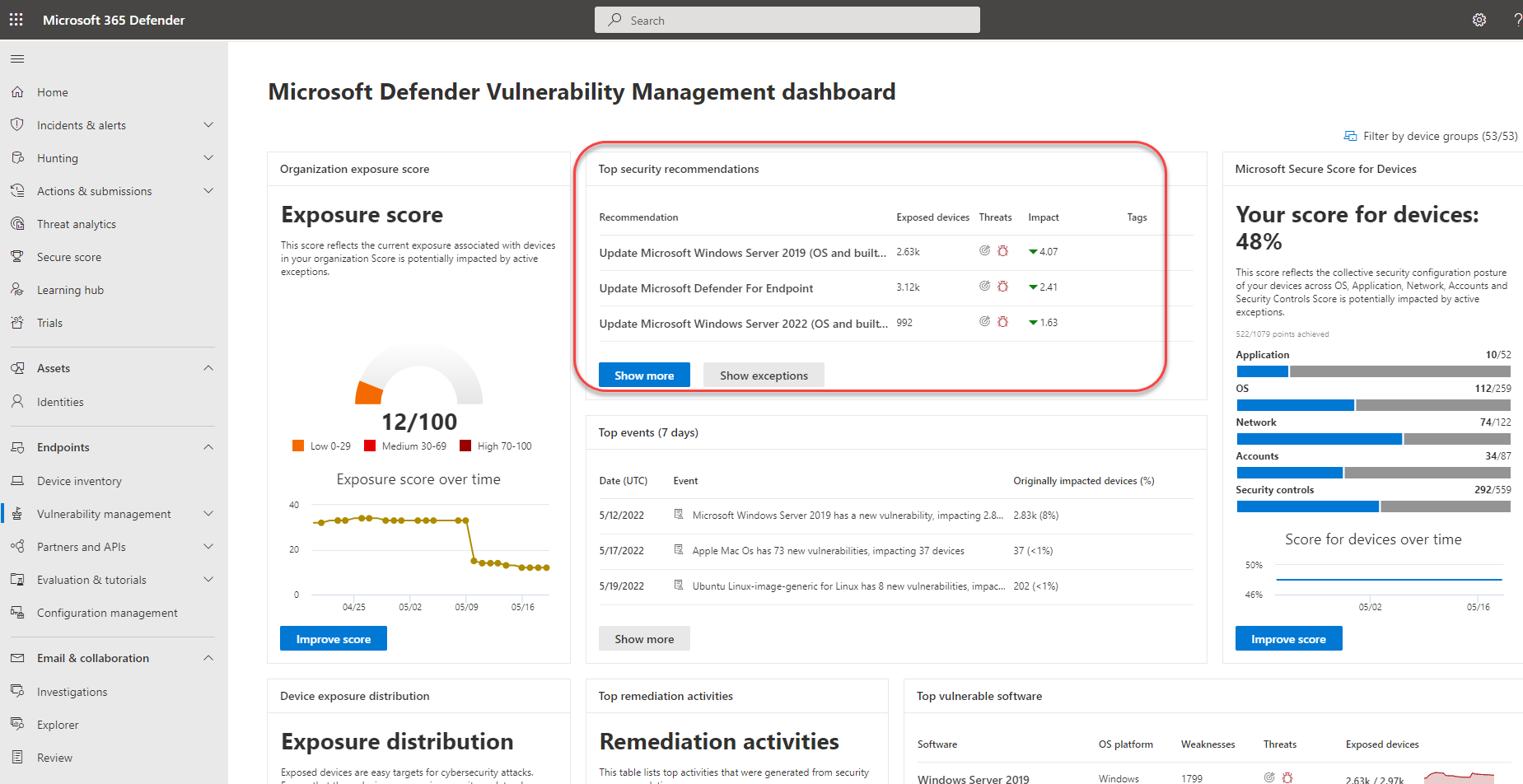

Основные рекомендации по безопасности на панели мониторинга управления уязвимостями

В течение определенного дня в качестве администратора безопасности вы можете взглянуть на панель мониторинга управления уязвимостями , чтобы увидеть свою оценку уязвимости рядом с оценкой безопасности Майкрософт для устройств. Цель состоит в том, чтобы снизить уязвимость вашей организации от уязвимостей и повысить безопасность устройств организации, чтобы быть более устойчивыми к атакам с угрозами кибербезопасности. Список основных рекомендаций по безопасности поможет вам достичь этой цели.

В основных рекомендациях по безопасности перечислены приоритетные возможности улучшения на основе важных факторов, упомянутых в предыдущем разделе, — угрозы, вероятности нарушения и ценности. При выборе рекомендации вы откроете страницу рекомендаций по безопасности с дополнительными сведениями.

Обзор рекомендаций по безопасности

Просмотрите рекомендации, количество обнаруженных слабых мест, связанные компоненты, аналитические сведения об угрозах, количество открытых устройств, состояние, тип исправления, действия по исправлению, влияние на оценку уязвимости и оценку безопасности для устройств после выполнения рекомендации, а также связанные теги.

Цвет графа "Предоставляемые устройства " изменяется по мере изменения тренда. Если количество предоставляемых устройств растет, цвет меняется на красный. Если количество предоставляемых устройств уменьшается, цвет графа изменится на зеленый.

Примечание.

Управление уязвимостями показывает устройства, которые использовались до 30 дней назад. Это отличается от остальной части Microsoft Defender для конечной точки, когда, если устройство не используется более 7 дней, оно имеет состояние "Неактивно".

Значки

Полезные значки также быстро вызывают ваше внимание:

-

возможные активные оповещения

возможные активные оповещения -

связанные общедоступные эксплойты

связанные общедоступные эксплойты -

аналитика рекомендаций

аналитика рекомендаций

Влияние

В столбце влияние показано потенциальное влияние на оценку экспозиции и оценку безопасности для устройств после реализации рекомендации. Следует определить приоритеты элементов, которые понизят оценку экспозиции и повысят оценку безопасности для устройств.

Потенциальное снижение оценки экспозиции отображается следующим образом:

. Более низкая оценка воздействия означает, что устройства менее уязвимы к эксплуатации. Так как оценка воздействия основана на сочетании факторов, включая новые исправления или вновь обнаруженные уязвимости, фактическое снижение оценки может быть ниже.

. Более низкая оценка воздействия означает, что устройства менее уязвимы к эксплуатации. Так как оценка воздействия основана на сочетании факторов, включая новые исправления или вновь обнаруженные уязвимости, фактическое снижение оценки может быть ниже.Прогнозируемый рост оценки безопасности для устройств отображается следующим образом:

. Более высокая оценка безопасности для устройств означает, что конечные точки более устойчивы к атакам кибербезопасности.

. Более высокая оценка безопасности для устройств означает, что конечные точки более устойчивы к атакам кибербезопасности.

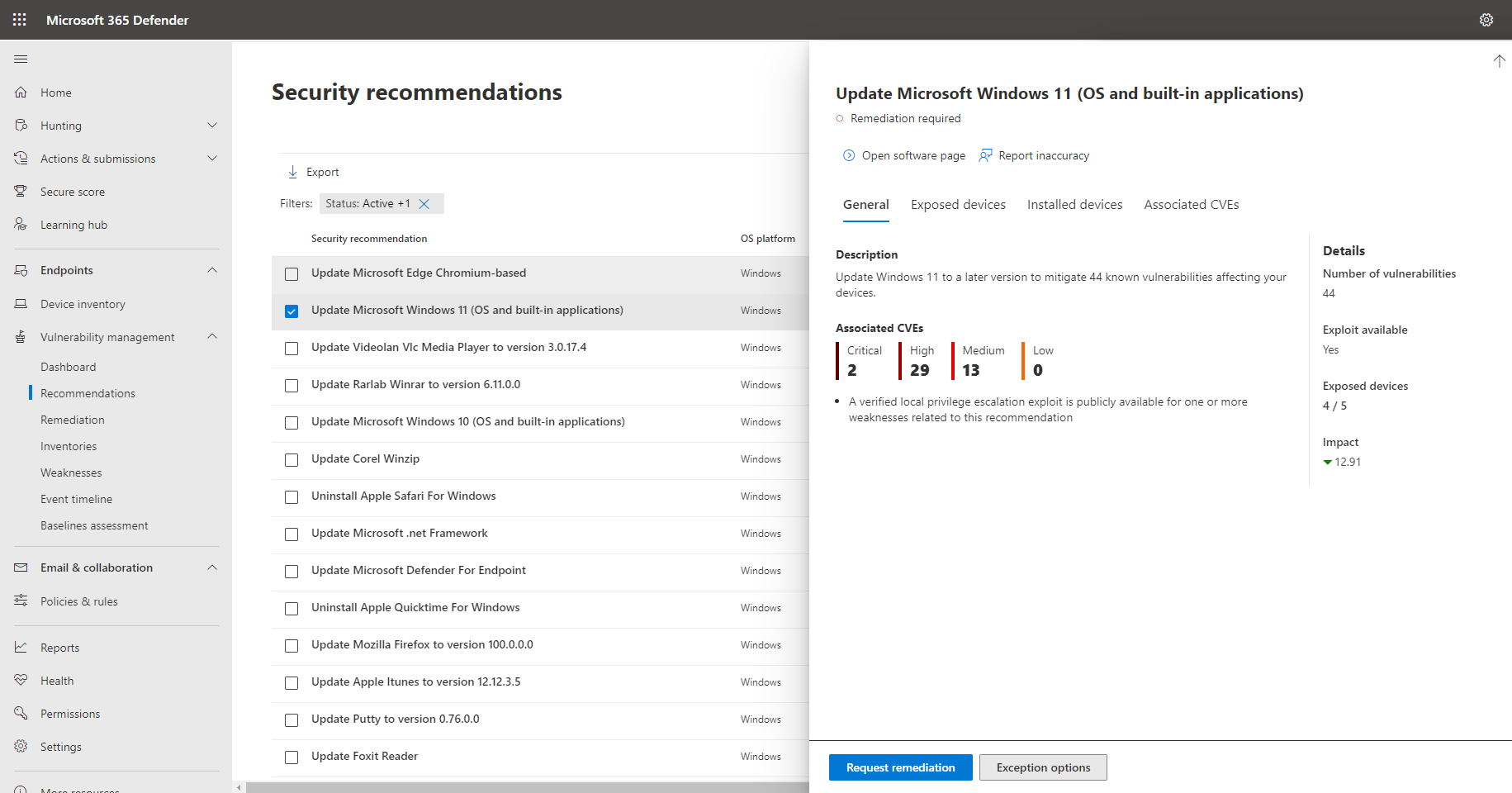

Обзор вариантов рекомендаций по безопасности

Выберите рекомендацию по безопасности, которую вы хотите изучить или обработать.

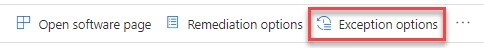

Во всплывающем меню можно выбрать любой из следующих вариантов:

Открыть страницу программного обеспечения . Откройте страницу программного обеспечения, чтобы получить дополнительный контекст о программном обеспечении и его распространении. Эти сведения могут включать контекст угроз, связанные рекомендации, обнаруженные уязвимости, количество затронутых устройств, обнаруженные уязвимости, имена и подробные сведения об устройствах с установленным программным обеспечением, а также распространение версии.

Параметры исправления. Отправьте запрос на исправление, чтобы открыть билет в Microsoft Intune, чтобы ИТ-администратор взял и укатив адрес. Отслеживайте действия по исправлению на странице Исправления.

Параметры исключения . Отправьте исключение, укажите обоснование и задайте длительность исключения, если устранить проблему еще не удается.

Примечание.

При изменении программного обеспечения на устройстве обычно требуется 2 часа, чтобы данные отображались на портале безопасности. Однако иногда это может занять больше времени. Изменения конфигурации могут занять от 4 до 24 часов.

Изучение изменений в воздействии или влиянии на устройство

Если наблюдается большой скачок числа открытых устройств или резкое увеличение влияния на оценку уязвимости организации и оценку безопасности для устройств, следует изучить рекомендацию по безопасности.

- Выберите рекомендацию и страницу Открыть программное обеспечение

- Перейдите на вкладку Временная шкала события, чтобы просмотреть все влияющие события, связанные с этим программным обеспечением, такие как новые уязвимости или новые открытые эксплойты. Дополнительные сведения о временная шкала событий

- Решите, как решить проблему увеличения или уязвимости вашей организации, например отправить запрос на исправление

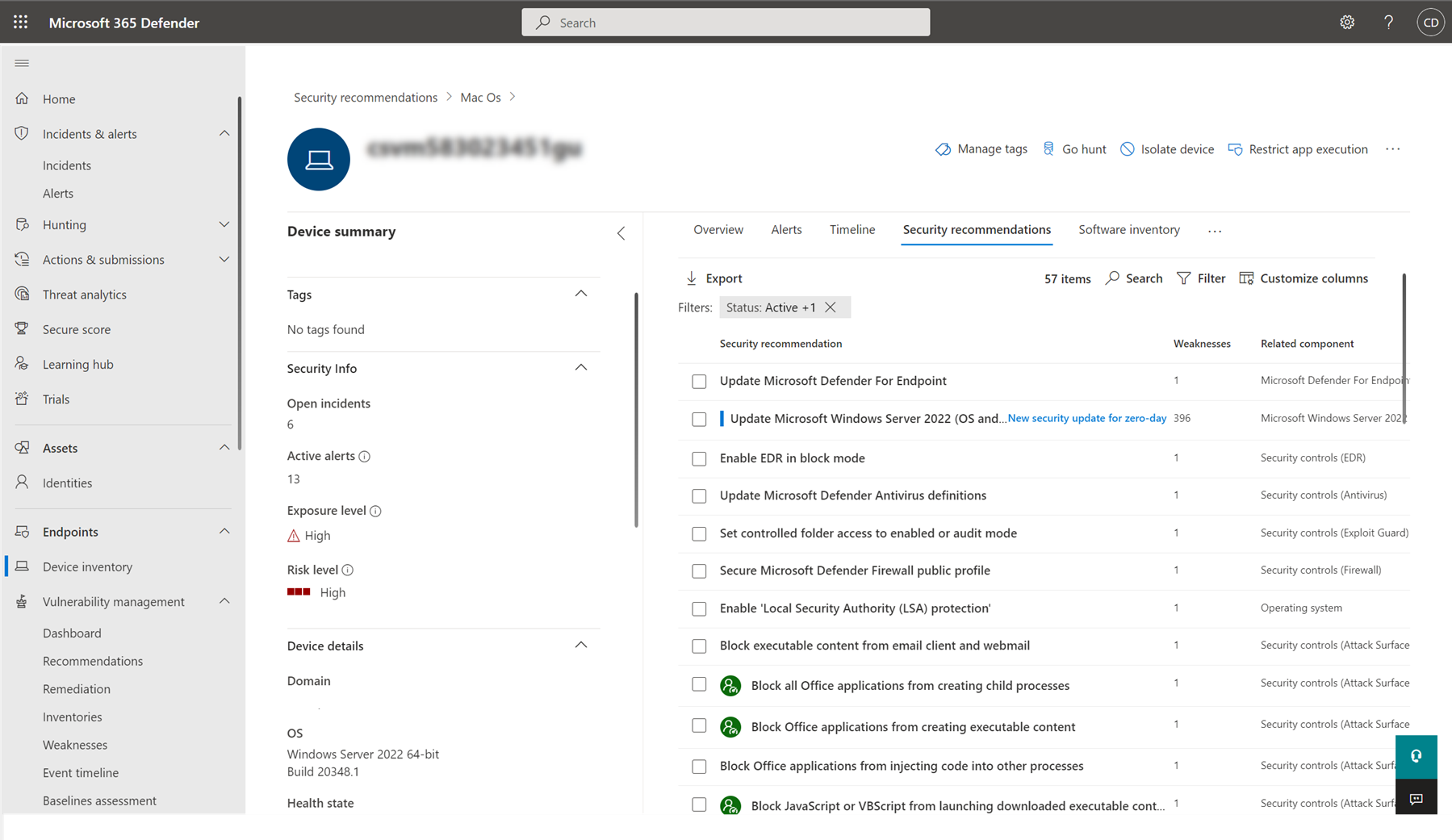

Рекомендации для устройств

Чтобы просмотреть список рекомендаций по безопасности, которые применяются к устройству, можно:

Выберите устройство на вкладке Доступные устройства на всплывающей панели рекомендаций или выберите устройство непосредственно на странице Инвентаризация устройств .

Перейдите на вкладку Рекомендации по безопасности , чтобы просмотреть список рекомендаций по безопасности для этого устройства.

Примечание.

Если в Defender для конечной точки включена Microsoft Defender для интеграции Интернета вещей, на странице рекомендаций по безопасности будут отображаться рекомендации для устройств Корпоративного Интернета вещей, отображаемые на вкладке "Устройства Интернета вещей". Дополнительные сведения см. в статье Включение безопасности Корпоративного Интернета вещей с помощью Defender для конечной точки.

Запрос на исправление

Возможность исправления управления уязвимостями устраняет разрыв между безопасностью и ИТ-администраторами с помощью рабочего процесса запроса на исправление. Администраторы безопасности, такие как вы, могут попросить ИТ-администратора устранить уязвимость на странице Рекомендации по безопасности, чтобы Intune. Дополнительные сведения о вариантах исправления

Как запросить исправление

Выберите рекомендацию по безопасности, для чего нужно запросить исправление, а затем выберите Параметры исправления. Заполните форму и выберите Отправить запрос. Перейдите на страницу Исправление , чтобы просмотреть состояние запроса на исправление. Дополнительные сведения о том, как запросить исправление

Файл для исключения

В качестве альтернативы запросу на исправление, когда рекомендация в данный момент не актуальна, можно создать исключения для рекомендаций. Дополнительные сведения об исключениях

Только пользователи с разрешениями на "обработку исключений" могут добавлять исключения. Дополнительные сведения о ролях RBAC.

Когда для рекомендации создается исключение, рекомендация перестает быть активной. Состояние рекомендации изменится на Полное исключение или Частичное исключение (по группам устройств).

Создание исключения

Выберите рекомендацию по безопасности, для чего нужно создать исключение, а затем выберите Параметры исключения.

Заполните форму и отправьте. Чтобы просмотреть все исключения (текущие и прошлые), перейдите на страницу Исправление в меню Управление уязвимостями & угроз и выберите вкладку Исключения . Дополнительные сведения о создании исключения

Сообщить об неточности

Вы можете сообщить о ложном срабатывании, если увидите расплывчатую, неточную, неполную или уже исправленную информацию о рекомендациях по безопасности.

Откройте рекомендацию по безопасности.

Выберите три точки рядом с рекомендацией по безопасности, о которой вы хотите сообщить, а затем выберите Сообщить об неточностях.

Во всплывающей области выберите категорию неточностей в раскрывающемся меню, введите адрес электронной почты и сведения об этой неточности.

Выберите Отправить. Ваш отзыв немедленно отправляется экспертам по управлению уязвимостями.