Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения:

Обзор

подсистема Windows для Linux (WSL) 2, которая заменяет предыдущую версию WSL (поддерживается Microsoft Defender для конечной точки без подключаемого модуля), предоставляет среду Linux, которая легко интегрируется с Windows, но изолирована с помощью технологии виртуализации. Подключаемый модуль Defender для конечной точки для WSL позволяет Defender для конечной точки обеспечить большую видимость всех запущенных контейнеров WSL путем подключения к изолированной подсистеме.

Известные проблемы и ограничения

Прежде чем приступить к работе, учитывайте следующие рекомендации.

Подключаемый модуль не поддерживает автоматическое обновление версий до

1.24.522.2. В версии1.24.522.2и более поздних версиях. Обновления поддерживаются через клиентский компонент Центра обновления Windows по всем кольцам. Обновления через Windows Server Update Services (WSUS), System Center Configuration Manager (SCCM) и каталог Центра обновления Майкрософт поддерживаются только в производственном кольце, чтобы обеспечить стабильность пакета.Полное создание экземпляра подключаемого модуля занимает несколько минут, а для подключения экземпляра WSL2 — до 30 минут. Кратковременные экземпляры контейнеров WSL могут привести к тому, что экземпляр WSL2 не отображается на портале Microsoft Defender (https://security.microsoft.com). Если какое-либо распределение работает достаточно долго (по крайней мере 30 минут), оно отображается.

Запуск пользовательского ядра и пользовательской командной строки ядра не поддерживается. Хотя подключаемый модуль не блокирует выполнение в этой конфигурации, он не гарантирует видимость в WSL при запуске пользовательского ядра и пользовательской командной строки ядра. Рекомендуется блокировать такие конфигурации с помощью Microsoft Intune параметров wsl.

Подключаемый модуль не поддерживается на компьютерах с процессором ARM64.

Подключаемый модуль обеспечивает видимость событий из WSL, но другие функции, такие как антивредоносное ПО, контроль угроз и уязвимостей и команды ответа, недоступны для логического устройства WSL.

Предварительные требования к программному обеспечению

WSL или более поздняя версия

2.0.7.0должна работать как минимум с одним активным дистрибутивом. Выполните командуwsl --update, чтобы убедиться, что установлена последняя версия. Еслиwsl -–versionотображается более ранняя версия , выполните2.0.7.0командуwsl -–update –pre-release, чтобы получить последнее обновление.Клиентское устройство Windows должно быть подключено к Defender для конечной точки.

Клиентское устройство Windows должно работать Windows 10 версии 2004 и более поздних (сборка 19044 и более поздние версии) или Windows 11 для поддержки версий WSL, которые могут работать с подключаемым модулем.

Программные компоненты и имена файлов установщика

Установщик: DefenderPlugin-x64-0.24.426.1.msi. Его можно скачать на странице подключения на портале Microsoft Defender. (Перейдите в раздел Параметры.>Конечные точки>Подключение.)

Каталоги установки:

%ProgramFiles%%ProgramData%

Установленные компоненты:

DefenderforEndpointPlug-in.dll. Эта библиотека DLL является библиотекой для загрузки Defender для конечной точки для работы в WSL. Его можно найти по адресу%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\plug-in.healthcheck.exe. Эта программа проверяет состояние работоспособности Defender для конечной точки и позволяет просматривать установленные версии WSL, подключаемого модуля и Defender для конечной точки. Его можно найти по адресу%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools.

Этапы установки

Если подсистема Windows для Linux еще не установлен, выполните следующие действия.

Откройте терминал или командную строку. (В Windows перейдите в меню Пуск>Командная строка. Или щелкните правой кнопкой мыши кнопку "Пуск" и выберите Терминал.)

Выполните команду

wsl -–install.Убедитесь, что WSL установлен и запущен.

С помощью терминала или командной строки выполните команду

wsl –-update, чтобы убедиться, что у вас установлена последняя версия.Выполните команду,

wslчтобы убедиться, что WSL запущен перед тестированием.

Установите подключаемый модуль, выполнив следующие действия.

Установите MSI-файл, скачанный из раздела подключения на портале Microsoft Defender (Параметры>подключения конечных>> точек подсистема Windows для Linux 2 (подключаемый модуль)).

Откройте командную строку или терминал и выполните команду

wsl.

Пакет можно развернуть с помощью Microsoft Intune.

Примечание.

Если WslService выполняется, он останавливается во время процесса установки. Отдельное подключение подсистемы не требуется. Вместо этого подключаемый модуль автоматически подключается к клиенту, к который подключен узел Windows.

Microsoft Defender для конечной точки обновление подключаемого модуля для обновления базы знаний WSL.

Контрольный список проверки установки

После обновления или установки подождите по крайней мере пять минут, пока подключаемый модуль полностью инициализирует и записывает выходные данные журнала.

Откройте терминал или командную строку. (В Windows перейдите в меню Пуск>Командная строка. Или щелкните правой кнопкой мыши кнопку "Пуск" и выберите Терминал.)

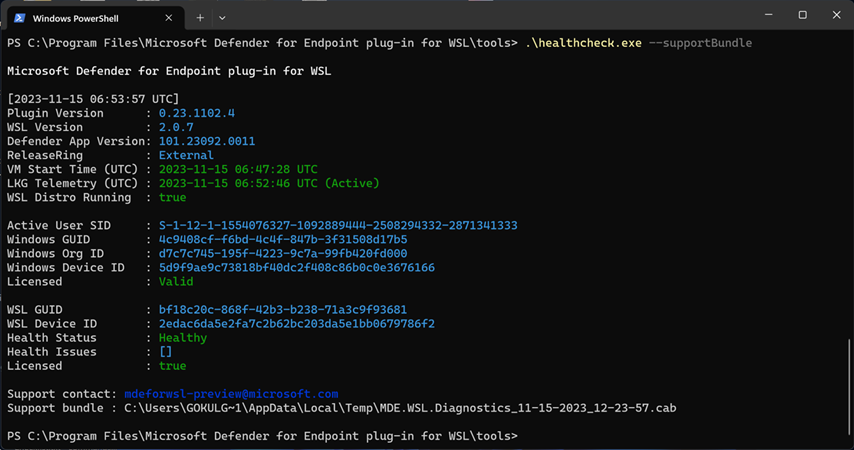

Выполните команду :

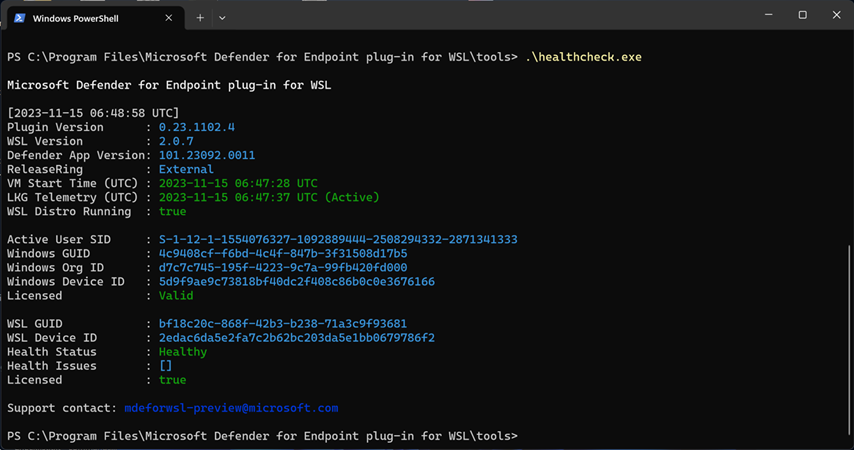

cd "%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools".Выполните команду

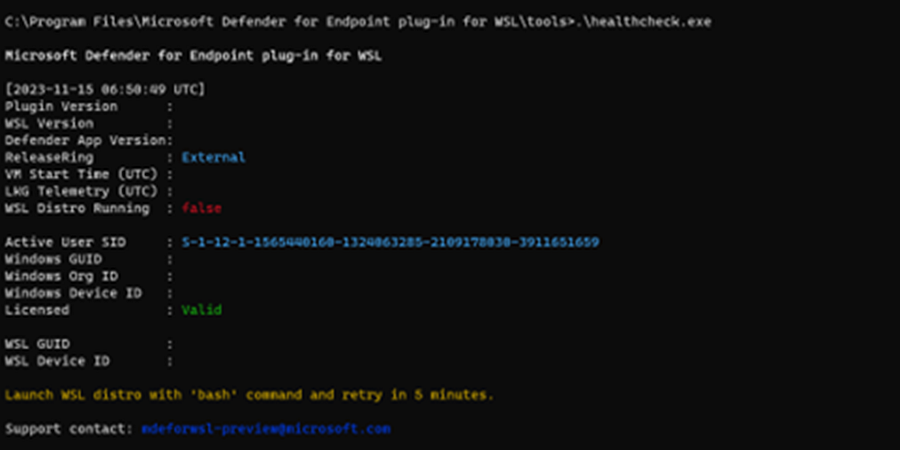

.\healthcheck.exe.Просмотрите сведения о Defender и WSL и убедитесь, что они соответствуют следующим требованиям или превышают их.

-

Версия подключаемого модуля:

1.24.522.2 -

Версия WSL:

2.0.7.0или более поздняя -

Версия приложения Defender:

101.24032.0007 -

Состояние работоспособности Defender:

Healthy

-

Версия подключаемого модуля:

Настройка прокси-сервера для Defender, работающего в WSL

В этом разделе описывается настройка подключения прокси-сервера для подключаемого модуля Defender для конечной точки. Если ваше предприятие использует прокси-сервер для обеспечения подключения к Defender для конечной точки, работающей на узле Windows, продолжайте чтение, чтобы определить, нужно ли настроить его для подключаемого модуля.

Если вы хотите использовать конфигурацию прокси-сервера телеметрии EDR ведущего windows для MDE для подключаемого модуля WSL, больше ничего не требуется. Эта конфигурация автоматически внедряется подключаемым модулем.

Если вы хотите использовать конфигурацию прокси-сервера winhttp узла для MDE для подключаемого модуля WSL, больше ничего не требуется. Эта конфигурация автоматически внедряется подключаемым модулем.

Если вы хотите использовать параметры сети узла и сетевого прокси-сервера для MDE для подключаемого модуля WSL, больше ничего не требуется. Эта конфигурация автоматически внедряется подключаемым модулем.

Примечание.

Защитник WSL поддерживает только http прокси-сервер.

Выбор прокси-сервера подключаемого модуля

Если хост-компьютер содержит несколько параметров прокси-сервера, подключаемый модуль выбирает конфигурации прокси-сервера со следующей иерархией:

Параметр статического прокси-сервера Defender для конечной точки (

TelemetryProxyServer).Winhttpпрокси-сервер (настраивается с помощьюnetshкоманды).Параметры интернет-прокси & сети.

Например, если на хост-компьютере есть и

Winhttp proxyNetwork & Internet proxy, подключаемый модуль выбираетWinhttp proxyв качестве конфигурации прокси-сервера.

Примечание.

Раздел DefenderProxyServer реестра больше не поддерживается. Выполните действия, описанные выше в этой статье, чтобы настроить прокси-сервер в подключаемом модуле.

Проверка подключения для Defender для конечной точки, запущенной в WSL

Тест подключения Defender для конечной точки запускается каждый раз, когда на устройстве происходит изменение прокси-сервера и должен выполняться каждый час.

При запуске компьютера wsl подождите 5 минут, а затем запустите healthcheck.exe (найдите по адресу %ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools для получения результатов теста подключения). В случае успешного выполнения вы увидите, что проверка подключения прошла успешно. В случае сбоя можно увидеть, что тест invalid подключения указывает на сбой подключения клиента из MDE подключаемого модуля для WSL к URL-адресам службы Defender для конечной точки.

Примечание.

Раздел ConnectivityTest реестра больше не поддерживается.

Сведения о настройке прокси-сервера для использования в контейнерах WSL (дистрибутивах, работающих в подсистеме), см. в статье Настройка дополнительных параметров в WSL.

Проверка функциональности и взаимодействия аналитиков SOC

После установки подключаемого модуля подсистема и все работающие контейнеры подключаются к порталу Microsoft Defender.

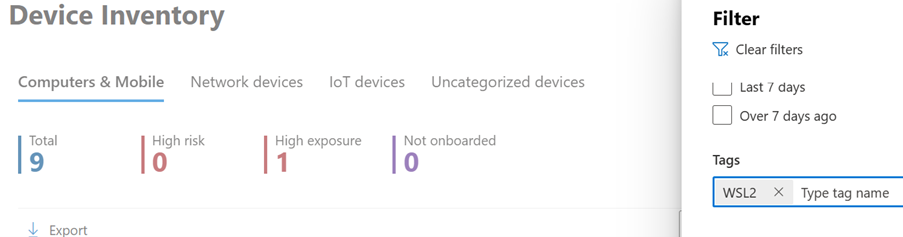

Войдите на портал Microsoft Defender и откройте представление Устройства.

Выполните фильтрацию с помощью тега WSL2.

Вы можете просмотреть все экземпляры WSL в своей среде с помощью активного подключаемого модуля Defender для конечной точки для WSL. Эти экземпляры представляют все дистрибутивы, выполняемые внутри WSL на заданном узле. Имя узла устройства совпадает с именем узла Windows. Однако он представлен как устройство Linux.

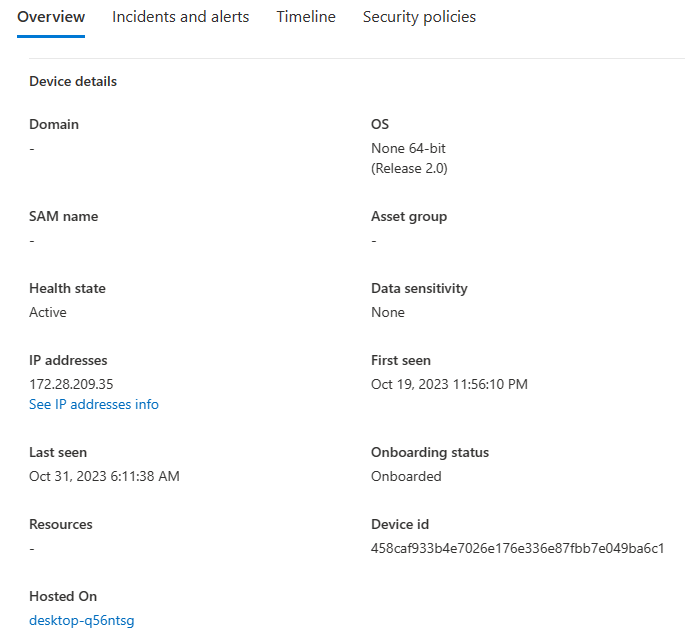

Откройте страницу устройства. В области Обзор есть ссылка на место размещения устройства. Ссылка позволяет понять, что устройство работает на узле Windows. Затем можно выполнить сводку к узлу для дальнейшего изучения и (или) ответа.

Временная шкала заполняется, как в Defender для конечной точки в Linux, событиями из подсистемы (файл, процесс, сеть). Вы можете наблюдать за действиями и обнаружениями в представлении временная шкала. Оповещения и инциденты также создаются соответствующим образом.

Настройка пользовательского тега для компьютера WSL

Подключаемый модуль подключает компьютер WSL с тегом WSL2. Если вам или вашей организации требуется настраиваемый тег, выполните описанные ниже действия.

Откройте Редактор реестра от имени администратора.

Создайте раздел реестра со следующими сведениями:

- Имя:

GROUP - Тип:

REG_SZили строка реестра - Значение:

Custom tag - Путь:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection\DeviceTagging

- Имя:

После настройки реестра перезапустите wsl, выполнив следующие действия:

Откройте командную строку и выполните команду

wsl --shutdown.Выполните команду

wsl.

Подождите 5–10 минут, пока на портале будут отражены изменения.

Примечание.

За набором настраиваемых тегов в реестре будет следовать _WSL2.

Например, если для параметра реестра задано Microsoftзначение , то настраиваемый тег будет отображаться Microsoft_WSL2 и на портале будет отображаться то же самое.

Тестирование подключаемого модуля

Чтобы протестировать подключаемый модуль после установки, выполните следующие действия.

Откройте терминал или командную строку. (В Windows перейдите в меню Пуск>Командная строка. Или щелкните правой кнопкой мыши кнопку "Пуск" и выберите Терминал.)

Выполните команду

wsl.Скачайте и извлеките файл скрипта из https://aka.ms/MDE-Linux-EDR-DIY.

В командной строке Linux выполните команду

./mde_linux_edr_diy.sh.Оповещение должно появиться на портале через несколько минут для обнаружения в экземпляре WSL2.

Примечание.

События отображаются на портале Microsoft Defender около пяти минут.

Относитесь к компьютеру так, как если бы он был обычным узлом Linux в вашей среде для выполнения тестирования. В частности, мы хотели бы получить ваши отзывы о возможности выявлять потенциально вредоносное поведение с помощью нового подключаемого модуля.

Расширенная охота

В схеме Расширенной охоты в DeviceInfo таблице есть новый атрибут с именем HostDeviceId , который можно использовать для сопоставления экземпляра WSL с его хост-устройством Windows. Ниже приведено несколько примеров запросов на поиск:

Получение всех идентификаторов устройств WSL для текущей организации или клиента

//Get all WSL device ids for the current organization/tenant

let wsl_endpoints = DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct DeviceId;

wsl_endpoints

Получение идентификаторов устройств WSL и соответствующих идентификаторов устройств узла

//Get WSL device ids and their corresponding host device ids

DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct WSLDeviceId=DeviceId, HostDeviceId

Получение списка идентификаторов устройств WSL, на которых выполнялась curl или wget

//Get a list of WSL device ids where curl or wget was run

let wsl_endpoints = DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct DeviceId;

DeviceProcessEvents

| where FileName == "curl" or FileName == "wget"

| where DeviceId in (wsl_endpoints)

| sort by Timestamp desc

Устранение неполадок

Сбой установки

Если вы видите ошибку при запуске WSL, например A fatal error was returned by plugin 'DefenderforEndpointPlug-in' Error code: Wsl/Service/CreateInstance/CreateVm/Plugin/ERROR_FILE_NOT_FOUND, это означает, что подключаемый модуль Defender для конечной точки для установки WSL неисправен. Чтобы восстановить его, выполните следующие действия.

В панель управления выберите Программы>и компоненты.

Найдите и выберите Microsoft Defender для конечной точки подключаемый модуль для WSL. Затем выберите Восстановить. Это действие должно устранить проблему, поместив нужные файлы в ожидаемые каталоги.

Команда healthcheck.exe отображает выходные данные : "Запустите дистрибутив WSL с помощью команды "bash" и повторите попытку через пять минут".

Откройте экземпляр терминала и выполните команду

wsl.Подождите по крайней мере пять минут, прежде чем повторно запустить проверка работоспособности.

Команда healthcheck.exe может отобразить выходные данные "Ожидание телеметрии. Повторите попытку через пять минут".

Если возникает эта ошибка, подождите пять минут и повторно запустите healthcheck.exe.

На портале Microsoft Defender не отображаются устройства или события на временная шкала

Проверьте следующее:

Если вы не видите объект компьютера, убедитесь, что прошло достаточно времени для завершения подключения (обычно до 10 минут).

Убедитесь, что используются правильные фильтры и вам назначены соответствующие разрешения для просмотра всех объектов устройства. (Например, ограничена ли ваша учетная запись или группа определенной группой?)

Используйте средство проверка работоспособности, чтобы предоставить общие сведения о работоспособности подключаемого модуля. Откройте терминал и запустите средство из

healthcheck.exe%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools.Включите тест подключения и проверка подключения к Defender для конечной точки в WSL. Если проверка подключения завершается сбоем, предоставьте выходные данные средства проверка работоспособности в службу поддержки.

Отчеты теста подключения "недопустимы" в проверка работоспособности

Если на компьютере настроен прокси-сервер, выполните команду

healthCheck --extendedProxy. Это позволит получить сведения о том, какие прокси-серверы установлены на компьютере и являются ли эти конфигурации недопустимыми для WSL Defender.

Если описанные выше действия не повысят проблему, включите следующие параметры конфигурации в объект, расположенный

.wslconfigв вашем%UserProfile%файле, и перезапустите WSL. Дополнительные сведения о параметрах можно найти в разделе Параметры WSL.В Windows 11

# Settings apply across all Linux distros running on WSL 2 [wsl2] dnsTunneling=true networkingMode=mirroredВ Windows 10

# Settings apply across all Linux distros running on WSL 2 [wsl2] dnsProxy=false

Проблемы с подключением сохраняются

Соберите журналы сети, выполнив следующие действия.

Откройте командную строку PowerShell с повышенными привилегиями (администратор).

Скачайте и запустите:

.\collect-networking-logs.ps1Invoke-WebRequest -UseBasicParsing "https://raw.githubusercontent.com/microsoft/WSL/master/diagnostics/collect-networking-logs.ps1" -OutFile collect-networking-logs.ps1 Set-ExecutionPolicy Bypass -Scope Process -Force .\collect-networking-logs.ps1Откройте новую командную строку и выполните следующую команду:

wsl.Откройте командную строку с повышенными привилегиями (администратор) и выполните следующую команду:

wsl --debug-shell.В оболочке отладки выполните команду .

mdatp connectivity testРазрешите выполнение теста подключения.

Остановите .ps1, запущенный на шаге 2.

Поделитесь созданным .zip файлом вместе с пакетом поддержки, который можно собрать, как описано в шагах.

Сбор пакета поддержки

Если вы сталкиваетесь с другими проблемами или проблемами, откройте терминал и выполните следующие команды, чтобы создать пакет поддержки:

cd "%ProgramFiles%\Microsoft Defender for Endpoint plug-in for WSL\tools".\healthcheck.exe --supportBundleПакет поддержки можно найти по пути, указанному предыдущей командой.

WSL1 и WSL2

подключаемый модуль конечной точки Microsoft Defender для WSL поддерживает дистрибутивы Linux, работающие в WSL 2. Если они связаны с WSL 1, могут возникнуть проблемы. Поэтому рекомендуется отключить WSL 1. Чтобы сделать это с помощью политики Intune, выполните следующие действия.

Перейдите в центр администрирования Microsoft Intune.

Перейдите враздел Профили> конфигурации устройств>Создать>политику.

Выберите Windows 10 и более поздних версий>Каталог параметров.

Создайте имя для нового профиля и найдите подсистема Windows для Linux, чтобы просмотреть и добавить полный список доступных параметров.

Задайте для параметра Разрешить WSL1 значение Отключено, чтобы обеспечить возможность использования только дистрибутивов WSL 2.

Кроме того, если вы хотите продолжать использовать WSL 1 или не использовать политику Intune, вы можете выборочно связать установленные дистрибутивы для запуска в WSL 2, выполнив команду в PowerShell:

wsl --set-version <YourDistroName> 2Чтобы использовать WSL 2 в качестве версии WSL по умолчанию для установки новых дистрибутивов в системе, выполните следующую команду в PowerShell:

wsl --set-default-version 2

Переопределение круга выпуска

Подключаемый модуль по умолчанию использует круг Windows EDR. Если вы хотите переключиться на более раннее кольцо, установите

OverrideReleaseRingв реестре одно из следующих значений и перезапустите WSL:-

Имя:

OverrideReleaseRing -

Тип:

REG_SZ -

Значение:

Dogfood or External or InsiderFast or Production -

Путь:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Defender for Endpoint plug-in for WSL

-

Имя: