Новые профили конфигурации для macOS Big Sur и более новых версий macOS

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Microsoft Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Если вы развернули Microsoft Defender для конечной точки в macOS в управляемой среде (с помощью JAMF, Intune или другого решения MDM), необходимо развернуть новые профили конфигурации. Если эти действия не будут выполняться, пользователи получат запросы на утверждение для запуска этих новых компонентов.

JAMF

Политика системных расширений JAMF

Чтобы утвердить системные расширения, создайте следующие полезные данные:

В разделе Профили конфигурации компьютеров > выберите Параметры > Расширения системы.

Выберите Допустимые системные расширения в раскрывающемся списке Типы расширений системы .

Используйте UBF8T346G9 для идентификатора команды.

Добавьте следующие идентификаторы пакетов в список Разрешенные системные расширения :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

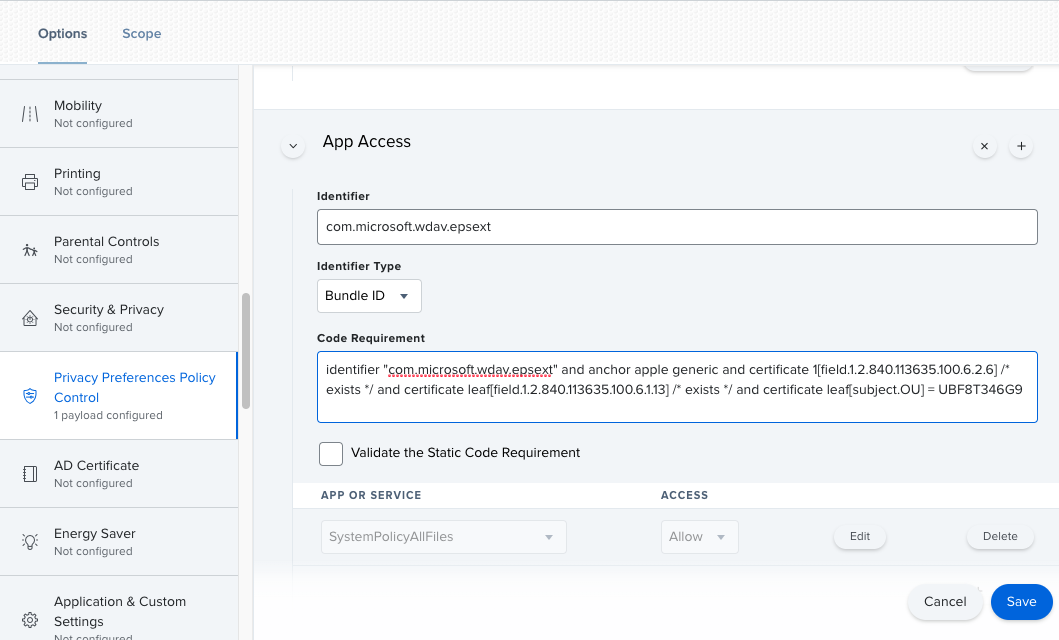

Элемент управления политикой параметров конфиденциальности

Добавьте следующие полезные данные JAMF, чтобы предоставить полный доступ к расширению безопасности Microsoft Defender для конечной точки конечной точки. Эта политика является необходимым условием для запуска расширения на устройстве.

Выберите Параметры>Параметры Настройки политики управления политикой.

Используйте

com.microsoft.wdav.epsextв качестве идентификатора иBundle IDтипа пакета.Задайте для требования к коду значение

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Установите для параметра Приложение или службазначение SystemPolicyAllFiles , а для доступа — значение Разрешить.

Политика расширения сети

В рамках возможностей обнаружения и реагирования на конечные точки Microsoft Defender для конечной точки в macOS проверяет трафик сокетов и передает эти сведения на портал Microsoft Defender. Следующая политика позволяет сетевому расширению выполнять эту функцию.

Примечание.

JAMF не имеет встроенной поддержки политик фильтрации содержимого, которые являются необходимым условием для включения сетевых расширений, которые Microsoft Defender для конечной точки на macOS, установленных на устройстве. Кроме того, JAMF иногда изменяет содержимое развертываемых политик. Таким образом, следующие шаги предоставляют обходное решение, включающее подписывание профиля конфигурации.

Сохраните следующее содержимое на устройстве с

com.microsoft.network-extension.mobileconfigпомощью текстового редактора:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Убедитесь, что указанный выше файл был скопирован правильно, запустив служебную

plutilпрограмму в терминале:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigНапример, если файл хранился в документах:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigУбедитесь, что команда выводит .

OK<PathToFile>/com.microsoft.network-extension.mobileconfig: OKСледуйте инструкциям на этой странице , чтобы создать сертификат подписи с помощью встроенного центра сертификации JAMF.

После создания сертификата и установки на устройстве выполните следующую команду в терминале, чтобы подписать файл:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigНапример, если сертификат имеет имя SignedCertificate , а подписанный файл будет храниться в документах:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigНа портале JAMF перейдите в раздел Профили конфигурации и нажмите кнопку Отправить . Выберите

com.microsoft.network-extension.signed.mobileconfigпри появлении запроса на ввод файла.

Intune

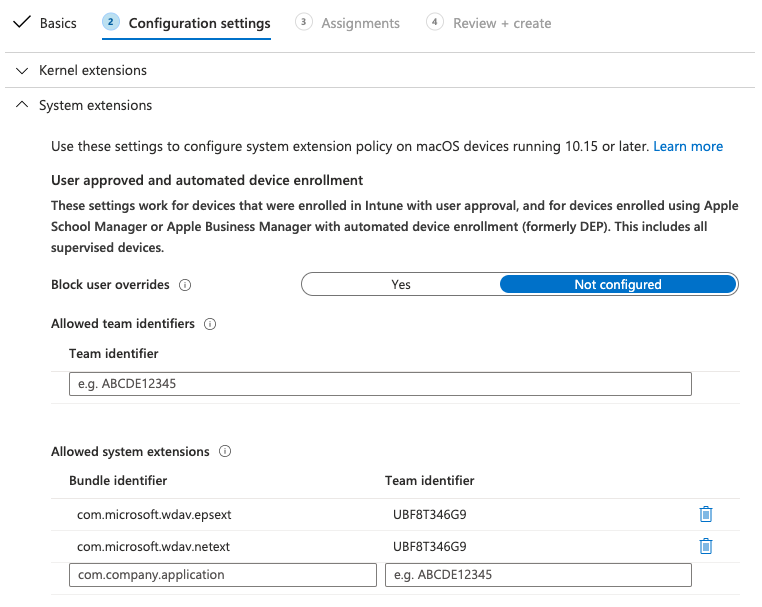

Политика системных расширений Intune

Чтобы утвердить системные расширения, выполните следующие действия.

В Intune откройте раздел Управление>конфигурацией устройства. Выберите Управление профилями>>Create Профиль.

Выберите имя профиля. Измените Platform=macOS на Тип профиля=Расширения. Нажмите Создать.

На вкладке

Basicsприсвойте имя новому профилю.На вкладке

Configuration settingsдобавьте в раздел следующие записиAllowed system extensions:

| Идентификатор пакета | Идентификатор команды |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- На вкладке

Assignmentsназначьте этот профиль всем пользователям & все устройства. - Просмотрите и создайте этот профиль конфигурации.

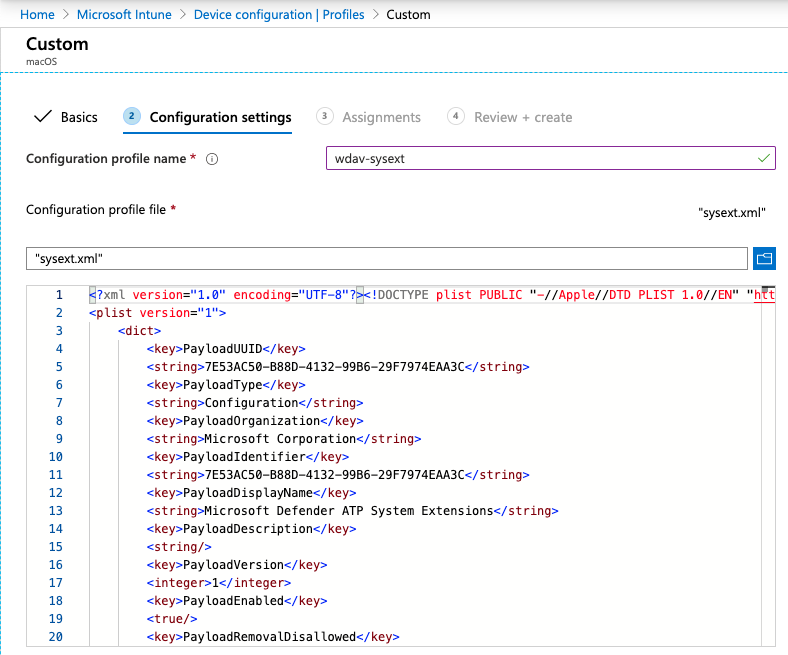

Create и развертывание пользовательского профиля конфигурации

Следующий профиль конфигурации включает сетевое расширение и предоставляет полный доступ к расширению системы Endpoint Security.

Сохраните следующее содержимое в файл с именемsysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Убедитесь, что указанный выше файл скопирован правильно. В терминале выполните следующую команду и убедитесь, что она выводит :OK

$ plutil -lint sysext.xml

sysext.xml: OK

Чтобы развернуть этот настраиваемый профиль конфигурации, выполните приведенные ниже действия.

В Intune откройте раздел Управление>конфигурацией устройства. Выберите Управление профилями>>Create профиль.

Выберите имя профиля. Измените Platform=macOS и Profile type=Custom. Нажмите Настроить.

Откройте профиль конфигурации и отправьте sysext.xml. Этот файл был создан на предыдущем шаге.

Нажмите OK.

На вкладке

Assignmentsназначьте этот профиль всем пользователям & все устройства.Просмотрите и создайте этот профиль конфигурации.

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.