Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Тестирование Microsoft Defender для конечной точки правил сокращения направлений атак помогает определить, препятствуют ли правила бизнес-операциям перед включением правил. Начиная с небольшой контролируемой группы, вы можете ограничить потенциальные перебои в работе по мере расширения развертывания в организации.

В этом разделе руководства по развертыванию правил сокращения направлений атак вы узнаете, как:

- Настройка правил с помощью Microsoft Intune

- Использование отчетов о правилах сокращения направлений атак Microsoft Defender для конечной точки

- Настройка исключений правил сокращения направлений атак

- Включение правил сокращения направлений атак с помощью PowerShell

- Использование Просмотр событий для событий правил сокращения направлений атак

Примечание.

Прежде чем приступить к тестированию правил сокращения направлений атак, рекомендуется сначала отключить все правила, которые ранее были настроены на аудит или включение (если применимо). Сведения об использовании отчета о правилах уменьшения направлений атаки см. в статье Отчеты о правилах уменьшения направлений атаки, отключающие правила сокращения направлений атаки.

Начните развертывание правил сокращения направлений атак с круга 1.

Шаг 1. Проверка правил сокращения направлений атак с помощью аудита

Начните этап тестирования, включив правила сокращения направлений атаки с правилами аудита, начиная с пользователей-чемпионов или устройств в круге 1. Как правило, рекомендуется включить все правила (в разделе Аудит), чтобы определить, какие правила активируются на этапе тестирования.

Правила, для которых задано значение Аудит, обычно не влияют на функциональные возможности сущности или сущностей, к которым применяется правило, но создают зарегистрированные события для оценки. это не влияет на конечных пользователей.

Настройка правил сокращения направлений атак с помощью Intune

Вы можете использовать Microsoft Intune Endpoint Security для настройки настраиваемых правил сокращения направлений атак.

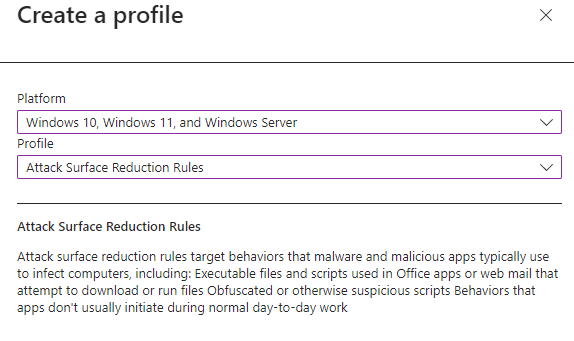

Откройте Центр администрирования Microsoft Intune.

Перейдите кразделу Сокращение зоны атак с безопасностью>конечных точек.

Нажмите Создать политику.

В разделе Платформа выберите Windows 10, Windows 11 и Windows Server, а в разделе Профиль выберите Правила сокращения направлений атак.

Нажмите Создать.

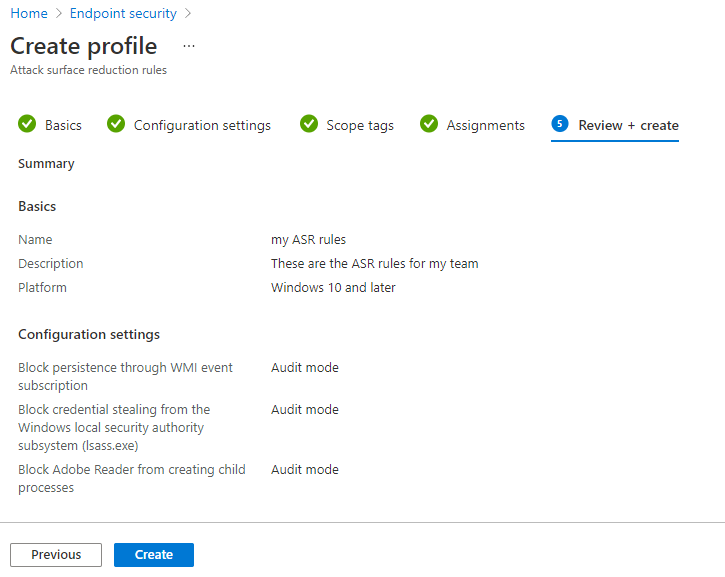

На вкладке Основные сведения в области Создание профиля в поле Имя добавьте имя для политики. В поле Описание добавьте описание политики правил сокращения направлений атак.

На вкладке Параметры конфигурации в разделе Правила сокращения направлений атак задайте для всех правил режим аудита.

Примечание.

В некоторых списках правил уменьшения направлений атаки существуют различные варианты. Заблокированные и Включено предоставляют одинаковые функциональные возможности.

[Необязательно] В области Теги области можно добавить сведения о тегах на определенные устройства. Вы также можете использовать управление доступом на основе ролей и теги область, чтобы убедиться, что правильные администраторы имеют правильный доступ и видимость правильных объектов Intune. Дополнительные сведения: Использование управления доступом на основе ролей (RBAC) и тегов область для распределенной ИТ-службы в Intune.

В области Назначения можно развернуть или назначить профиль группам пользователей или устройств. Дополнительные сведения см. в статье Назначение профилей устройств в Microsoft Intune.

Примечание.

Создание группы устройств поддерживается в Defender для конечной точки плана 1 и плана 2.

Проверьте параметры в области Проверка и создание . Нажмите кнопку Создать , чтобы применить правила.

Новая политика сокращения направлений атаки для правил сокращения направлений атак указана в разделе Безопасность конечных точек | Сокращение направлений атак.

Шаг 2. Общие сведения о странице отчетов о правилах сокращения направлений атак на портале Microsoft Defender

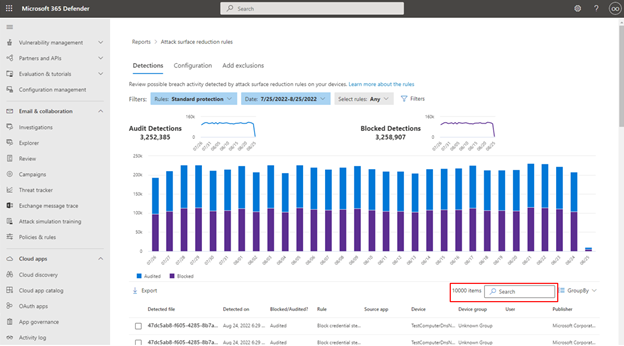

Страница отчетов о правилах уменьшения направлений атак находится в Microsoft Defender портале>Отчеты о>правилах сокращения направлений атак. Эта страница содержит три вкладки:

- Detections

- Конфигурация

- Добавление исключений

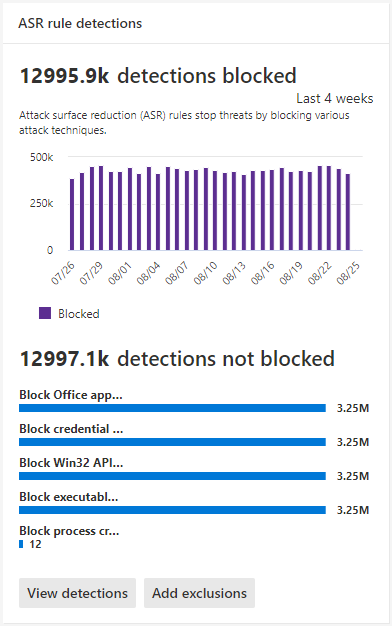

Вкладка "Обнаружения"

Предоставляет 30-дневный временная шкала обнаруженных событий аудита и заблокированных событий.

В области правил сокращения направлений атаки представлен обзор обнаруженных событий на основе каждого правила.

Примечание.

Существуют некоторые варианты в отчетах о правилах сокращения направлений атак. Корпорация Майкрософт находится в процессе обновления поведения отчетов о правилах сокращения направлений атак, чтобы обеспечить согласованное взаимодействие.

Выберите Просмотреть обнаружения, чтобы открыть вкладку Обнаружения .

Панель GroupBy и Фильтр предоставляет следующие параметры:

Объект GroupBy возвращает результаты, заданные для следующих групп:

- Нет группирования

- Обнаруженный файл

- Аудит или блокировка

- Правило

- Исходное приложение

- Device

- User

- Publisher

Примечание.

При фильтрации по правилам количество отдельных обнаруженных элементов, перечисленных в нижней половине отчета, в настоящее время ограничено 200 правилами. Вы можете использовать экспорт , чтобы сохранить полный список обнаружений в Excel.

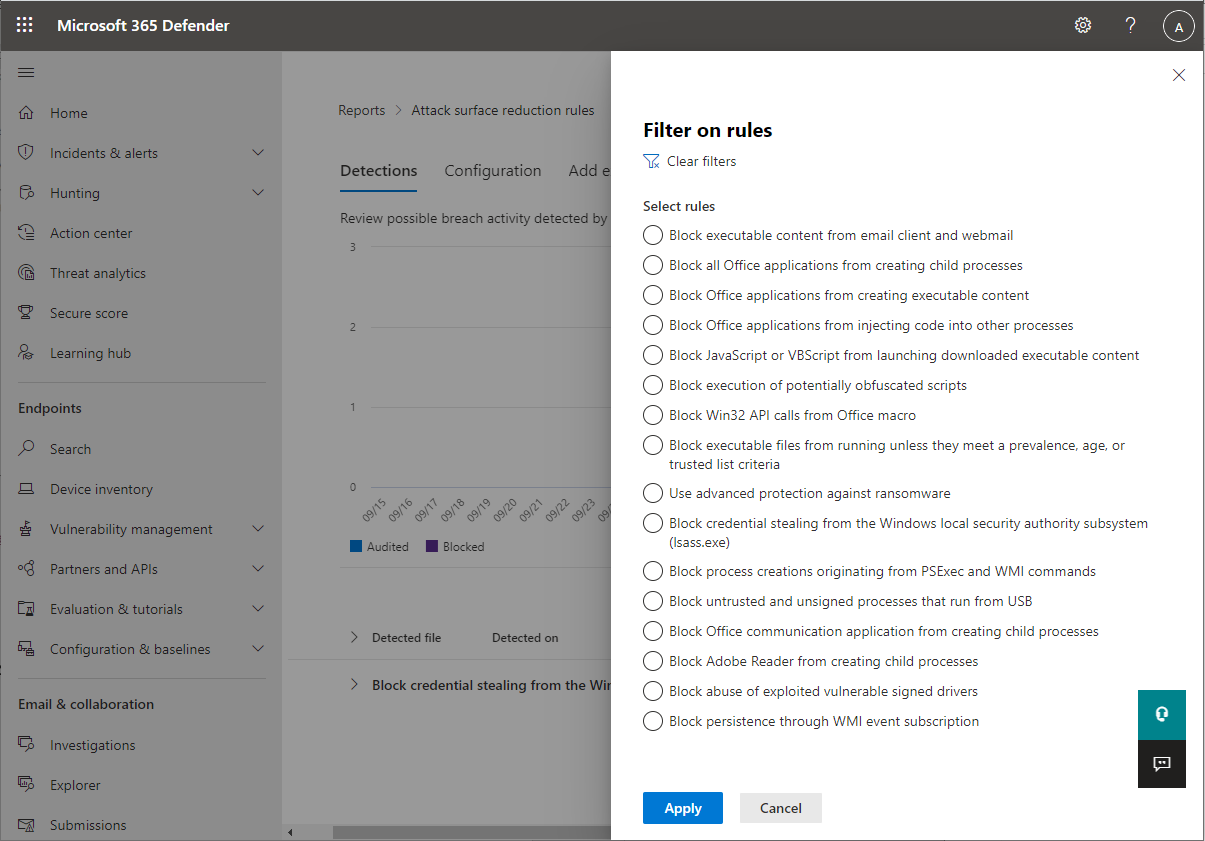

Фильтр открывает страницу Фильтр по правилам, которая позволяет область результаты только выбранным правилам сокращения направлений атаки:

Примечание.

Если у вас есть лицензия на Microsoft 365 Security E5, A5, Windows E5 или A5, то на портале Microsoft Defender откроется следующая ссылка: Обнаружение уменьшения направлений атак.

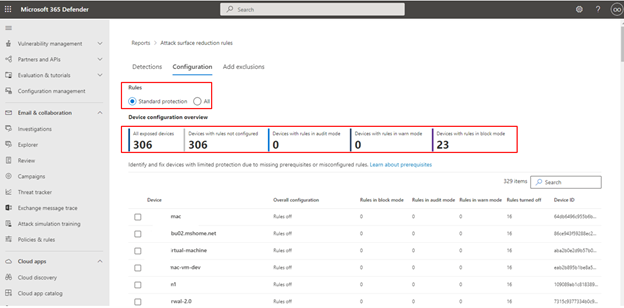

Вкладка "Конфигурация"

Перечисляет для каждого компьютера совокупное состояние правил сокращения направлений атак: Off, Audit, Block.

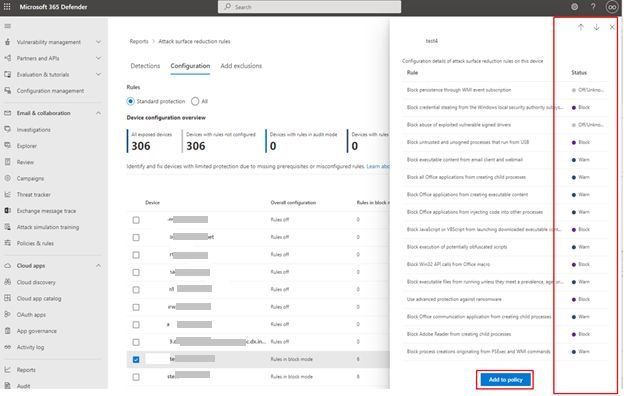

На вкладке Конфигурации можно увидеть, какие правила сокращения направлений атак включены и их режим для каждого устройства, выбрав устройство, которое вы хотите проверить.

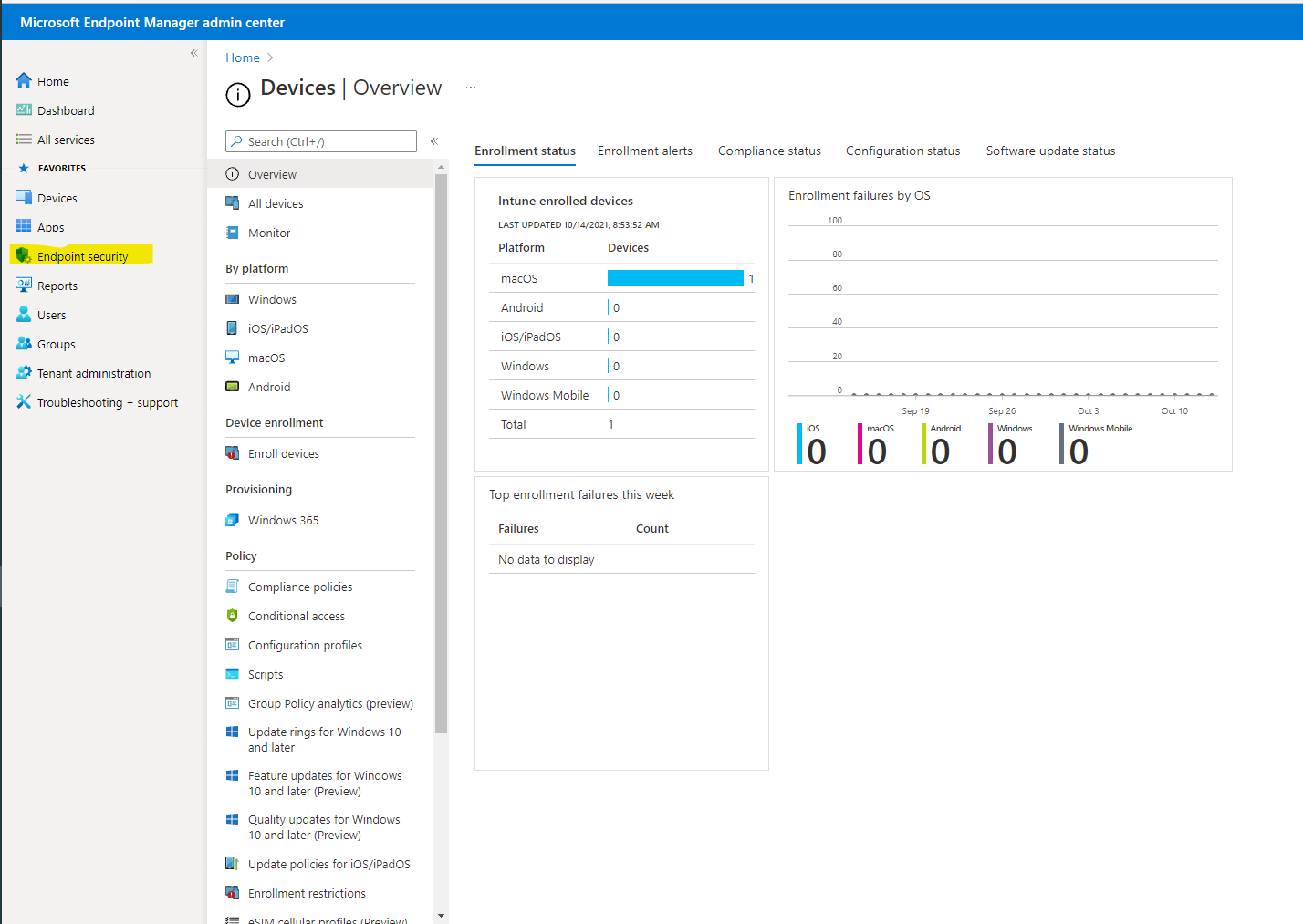

Ссылка Начало работы открывает центр администрирования Microsoft Intune, где можно создать или изменить политику защиты конечных точек для сокращения направлений атак:

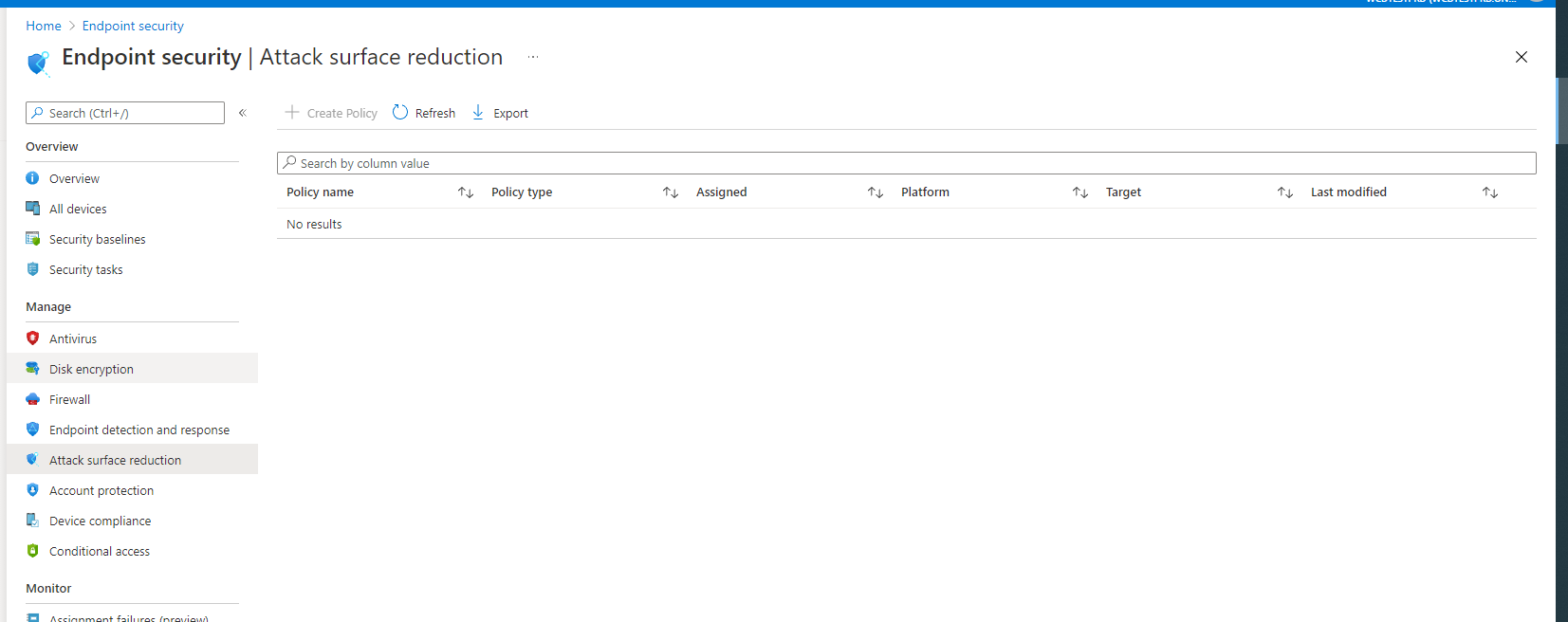

Безопасность конечных точек | Обзор, выберите Сокращение направлений атак:

Безопасность конечных точек | Откроется область сокращения направлений атак:

Примечание.

Если у вас Microsoft Defender 365 E5 (или Windows E5?) Лицензия. Эта ссылка открывает вкладку Microsoft Defender 365 Отчеты о > снижении > направлений атак.

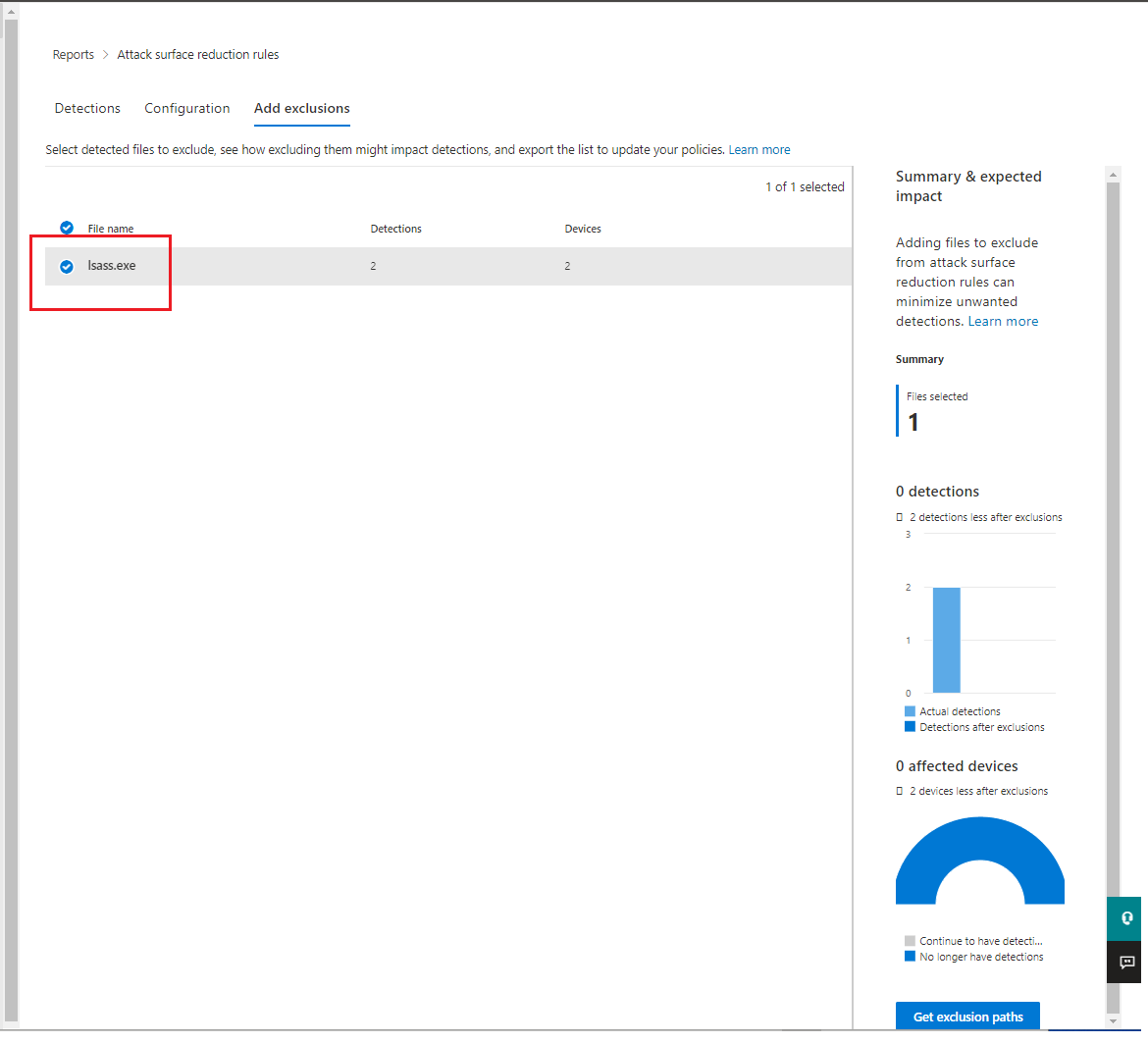

Добавление исключений

На этой вкладке представлен метод для выбора обнаруженных сущностей (например, ложноположительных результатов) для исключения. При добавлении исключений в отчете приводится сводка ожидаемого влияния.

Примечание.

Правила сокращения направлений атаки учитывают исключение антивирусной программы (AV) Microsoft Defender. См . раздел Настройка и проверка исключений на основе расширения, имени или расположения.

Примечание.

Если у вас есть соответствующая лицензия и разрешения, эта ссылка открывает портал Microsoft Defender с видимыми исключениями.

Дополнительные сведения об использовании отчета о правилах сокращения направлений атаки см. в статье Отчеты о правилах уменьшения направлений атак.

Настройка исключений для уменьшения направлений атак для каждого правила

Правила сокращения направлений атак теперь предоставляют возможность настройки исключений для конкретных правил, известных как исключения для каждого правила.

Чтобы настроить исключения определенных правил, можно использовать управление параметрами безопасности Defender для конечной точки, Intune и групповая политика.

Примечание.

При настройке исключений для уменьшения направлений атак по каждому правилу следует помнить, что указывать только имя файла или приложения (например, test1.exe) недостаточно. Чтобы обеспечить правильное применение исключения, необходимо указать полный путь к файлу или приложению (например, C:\test1.exe).

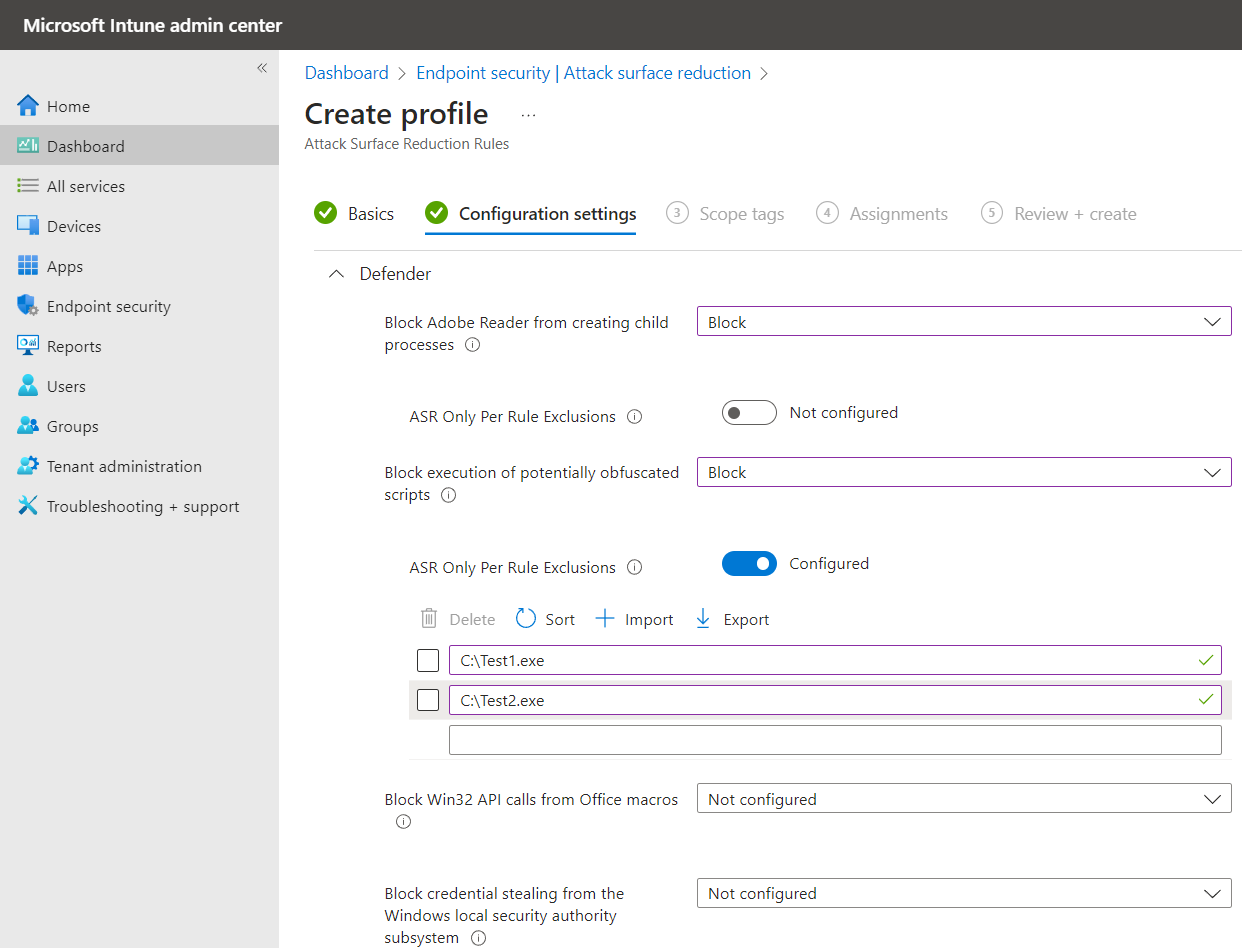

Через Intune

Откройте Центр администрирования Microsoft Intune и перейдите кразделу >Сокращение зоны безопасности домашней>конечной точки.

Если это еще не настроено, задайте для правила, для которого требуется настроить исключения, значение Аудит или Блокировка.

В разделе Исключение ASR только для каждого правила выберите переключатель, чтобы изменить значение с Не настроено на Настроено.

Введите имена файлов или приложений, которые нужно исключить.

В нижней части мастера создания профиля нажмите кнопку Далее, а затем следуйте инструкциям мастера.

Совет

Установите флажки рядом со списком записей исключения, чтобы выбрать элементы для удаления, сортировки, импорта или экспорта.

Через групповая политика

Используйте групповая политика, чтобы задать исключения правил ASR для каждого пользователя.

На компьютере управления групповыми политиками откройте консоль управления групповыми политиками.

Щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите команду Изменить.

В редакторе управления групповая политикаперейдите в раздел Конфигурация компьютера.

Выберите Административные шаблоны.

Разверните дерево, чтобы выбрать компоненты> Windows Microsoft Defender Антивирусная программа>Microsoft Defender Сокращение контактной зоны атак Exploit Guard>.

Дважды щелкните Применить список исключений к определенным правилам сокращения направлений атак (ASR) и задайте для параметра значение Включено.

Затем выберите Показать....

В разделе Имя значения введите GUID для правила ASR.

В разделе Значение введите <drive_letter:\Path\ProcessName>. Чтобы добавить несколько процессов, они разделяются знаком> больше (). Например,

C:\Notepad.exe>c:\regedit.exe>C:\SomeFolder\test.exe.нажмите OK. Этот параметр позволяет продолжить выполнение процессов, блокируемых определенным правилом ASR.

Примечание.

Если политики не применяются, ознакомьтесь с разделом Устранение неполадок Microsoft Defender параметров антивирусной программы.

Использование PowerShell в качестве альтернативного метода для включения правил сокращения направлений атак

Используйте PowerShell в качестве альтернативы Intune, чтобы включить правила сокращения направлений атак в режиме аудита. Эта конфигурация позволяет просматривать записи приложений, которые были бы заблокированы, если бы функция была полностью включена. Вы также можете увидеть, как часто правила запускают во время обычного использования.

Чтобы включить правило сокращения направлений атак в режиме аудита, используйте следующий командлет PowerShell:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Где <rule ID> — значение GUID правила сокращения направлений атаки.

Чтобы включить все добавленные правила сокращения направлений атак в режиме аудита, используйте следующий командлет PowerShell:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Совет

Если вы хотите полностью провести аудит работы правил сокращения направлений атак в организации, необходимо использовать средство управления для развертывания этого параметра на устройствах в сети.

Для настройки и развертывания параметра можно также использовать поставщиков групповая политика, Intune или служб конфигурации управления мобильными устройствами (MDM). Дополнительные сведения см. в основной статье о правилах сокращения направлений атак .

Использование windows Просмотр событий Review в качестве альтернативы странице отчетов о правилах уменьшения направлений атак на портале Microsoft Defender

Чтобы просмотреть приложения, которые будут заблокированы, откройте Просмотр событий и отфильтруйте событие с идентификатором 1121 в журнале Microsoft-Windows-Defender/Operational. В следующей таблице перечислены все события защиты сети.

| Идентификатор события | Описание |

|---|---|

| 5007 | Событие при изменении параметров |

| 1121 | Событие, когда правило уменьшения направлений атаки срабатывает в блочном режиме |

| 1122 | Событие, когда правило сокращения направлений атаки срабатывает в режиме аудита |

Другие статьи в этой коллекции развертывания

Общие сведения о развертывании правил сокращения направлений атак

Планирование развертывания правил сокращения направлений атак

Включение правил сокращения направлений атак

Ввод в эксплуатацию правил сокращения направлений атак

Справочник по правилам сокращения направлений атак

Устранение неполадок с правилами сокращения направлений атак