Настройка соединителя сертификатов для Microsoft Intune для поддержки работы платформы DigiCert PKI

Соединитель сертификатов для Microsoft Intune можно использовать для выдачи сертификатов PKCS с платформы PKI DigiCert для Intune управляемых устройств. Этот соединитель сертификатов работает либо только с центром сертификации (ЦС) DigiCert, либо одновременно с центрами сертификации DigiCert и Майкрософт.

Совет

Компания DigiCert приобрела у Symantec бренд Website Security и связанные с ним решения PKI. Дополнительные сведения об этом изменении см. в статье технической поддержки Symantec.

Если вы уже используете соединитель сертификатов для Microsoft Intune для выдачи сертификатов из центра сертификации (ЦС) Майкрософт в соответствии со стандартом PKCS или по протоколу SCEP, то можете использовать этот соединитель для настройки и выдачи сертификатов PKCS из ЦС DigiCert. Когда вы завершите настройку конфигурации, необходимой для ЦС DigiCert, соединитель сможет выдавать следующие сертификаты.

- сертификаты PKCS из ЦС Майкрософт;

- сертификаты PKCS из ЦС DigiCert;

- сертификаты Endpoint Protection из ЦС Майкрософт.

Если соединитель не установлен, но вы намерены использовать его одновременно для центров сертификации Майкрософт и DigiCert, сначала настройте соединитель для ЦС Майкрософт. Затем вернитесь к этой статье, чтобы настроить поддержку DigiCert. Дополнительные сведения о профилях сертификатов и соединителе см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

Чтобы использовать соединитель только с ЦС DigiCert, используйте инструкции в этой статье, чтобы установить и настроить соединитель.

Предварительные условия

Ниже приведены требования к поддержке использования ЦС DigiCert.

Активная подписка в ЦС DigiCert. Подписка необходима для получения сертификата центра регистрации (RA) из ЦС DigiCert.

Соединитель сертификатов для Microsoft Intune. Далее в этой статье приведены инструкции по установке и настройке соединителя сертификатов. Чтобы заранее спланировать предварительные требования для соединителей, ознакомьтесь со следующими статьями:

Установка сертификата ЦС DigiCert

Сохраните указанный ниже фрагмент кода в файле certreq.ini и обновите его соответствующим образом (например: имя субъекта в формате CN).

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Откройте командную строку с повышенными привилегиями и создайте CSR-файл, выполнив следующую команду:

Certreq.exe -new certreq.ini request.csrОткройте файл request.csr в Блокноте и скопируйте содержимое CSR-файла, которое имеет следующий формат:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----Войдите в ЦС DigiCert и выберите Get an RA Cert (Получить сертификат центра регистрации) в списке задач.

А. В текстовое поле поместите содержимое CSR-файла, полученное на шаге 3.

Б. Введите понятное имя для сертификата.

c. Нажмите Продолжить.

d. Скачайте сертификат RA на локальный компьютер по предоставленной ссылке.

Импортируйте сертификат RA в хранилище сертификатов Windows, выполнив следующие действия:

А. Откройте консоль MMC.

Б. Выберите Файл>Добавление и удаление оснасток>Сертификат>Добавить.

c. Выберите Учетная запись компьютера>Далее.

d. Выберите Локальный компьютер>Готово.

e. Щелкните ОК в окне Добавление или удаление оснасток. Разверните Certificates (Local Computer) (Сертификаты на локальном компьютере) >Личные>Сертификаты.

е) Щелкните правой кнопкой мыши узел Сертификаты и выберите Все задачи>Импорт.

ж. Выберите расположение сертификата RA, который вы скачали из ЦС DigiCert, и щелкните Далее.

з. Выберите Personal Certificate Store (Персональное хранилище сертификатов) >Далее.

i. Щелкните Готово, чтобы импортировать сертификат RA вместе с его закрытым ключом в хранилище Личное на локальном компьютере.

Выполните экспорт и импорт сертификата закрытого ключа с помощью следующих действий.

А. Разверните Сертификаты (локальный компьютер)>Личные>Сертификаты.

Б. Выберите сертификат, импортированный на предыдущем шаге.

c. Щелкните сертификат правой кнопкой мыши и выберите Все задачи>Экспорт.

d. Щелкните Далее и введите пароль.

e. Выберите расположение для экспорта и щелкните Готово.

е) Повторите процедуру, выполнявшуюся на шаге 5, чтобы импортировать сертификат закрытого ключа в хранилище Личное на локальном компьютере.

ж. Скопируйте отпечаток сертификата RA без пробелов. Например:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Позже вы будете использовать это значение для обновления трех .config файлов соединителя сертификатов для Microsoft Intune после установки соединителя.

Примечание.

Вы можете обратиться в службу поддержи пользователей DigiCert за помощью в получении сертификата RA из ЦС DigiCert.

Настройка соединителя сертификатов для поддержки DigiCert

Используйте сведения из раздела Установка соединителя сертификатов для Microsoft Intune, чтобы сначала скачать, а затем установить и настроить соединитель сертификатов для Microsoft Intune.

- На этапе 2 процедуры установки соединителя выберите параметры для стандартов шифрования с открытым ключом и, при необходимости, для отзыва сертификата.

- После завершения процедуры установки и настройки соединителя вернись к этой процедуре, чтобы продолжить.

Настройте соединитель для поддержки DigiCert, изменив три файла с расширением.config для соединителя, а затем перезапустите соответствующие этим файлам службы.

На сервере, где установлен соединитель, перейдите в папку %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc. (По умолчанию соединитель сертификатов для Microsoft Intune устанавливается в папку %ProgramFiles%\Microsoft Intune\PFXCertificateConnector).

Используйте текстовый редактор, например Notepad.exe, чтобы обновить значение ключа RACertThumbprint в следующих трех файлах. Замените значение в файлах значением, скопированным на шаге 6.g. процедуры в предыдущем разделе:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Например, найдите запись в каждом файле, аналогичную

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>, и заменитеEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5новым значением RA Cert Thumbprint.Запустите services.msc , остановите и перезапустите следующие три службы:

- Отзыв соединителя сертификатов PFX для Microsoft Intune (PkiRevokeConnectorSvc)

- Создание соединителя сертификатов PFX для Microsoft Intune (PkiCreateConnectorSvc)

- Создание предыдущей версии соединителя PFX для Microsoft Intune (PfxCreateLegacyConnectorSvc)

Создание профиля доверенного сертификата

Сертификаты PKCS, развертываемые для Intune управляемых устройств, должны быть связаны с доверенным корневым сертификатом. Для настройки такой цепочки создайте профиль доверенного сертификата Intune с корневым сертификатом, полученным из ЦС DigiCert, а также разверните профиль доверенного сертификата и профиль сертификата PKCS в одни и те же группы.

Получите доверенный корневой сертификат из ЦС DigiCert, выполнив следующие действия.

А. Войдите на портал администрирования ЦС DigiCert.

Б. Выберите Manage CAs (Управление ЦС) из списка Задачи.

c. Выберите из списка нужный ЦС.

d. Щелкните Download root certificate (Скачать корневой сертификат), чтобы скачать доверенный корневой сертификат.

Создайте профиль доверенного сертификата в Центре администрирования Microsoft Intune. Подробные инструкции см. в разделе Создание профиля доверенного сертификата. Назначьте этот профиль устройствам, которые будут получать сертификаты. Сведения о том, как назначить этот профиль группам, см. в статье Назначение профилей устройств.

После создания профиль появится в списке профилей на панели Конфигурация устройства — профили с типом профиля Доверенный сертификат.

Получение идентификатора объекта для профиля сертификата

Идентификатор объекта для профиля сертификата связан с шаблоном профиля сертификата в ЦС DigiCert. Чтобы создать профиль сертификата PKCS в Intune, укажите имя шаблона сертификата в формате идентификатора объекта для профиля сертификата, который связан с шаблоном сертификата в ЦС DigiCert.

Войдите на портал администрирования ЦС DigiCert.

Выберите Manage Certificate Profiles (Управление профилями сертификатов).

Выберите профиль сертификата, который нужно использовать.

Скопируйте идентификатор объекта для профиля сертификата. Он имеет следующий вид.

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Примечание.

Если вам потребуется помощь в получении идентификатора объекта для профиля сертификата, свяжитесь со службой поддержки пользователей DigiCert.

Создание профиля сертификата PKCS

Войдите в Центр администрирования Microsoft Intune.

Выберите Устройства>Управление устройствами>Настройка>создать.

Укажите следующие свойства:

- Платформа. Выберите платформу устройств.

- Профиль. Выберите Сертификат PKCS. Либо выберите Шаблоны>Сертификат PKCS.

Нажмите Создать.

В разделе Основные укажите следующие свойства.

- Имя. Введите описательное имя для профиля. Назначьте имена профилям, чтобы позже их можно было легко найти.

- Описание. Введите описание профиля. Этот параметр является необязательным, но мы рекомендуем его использовать.

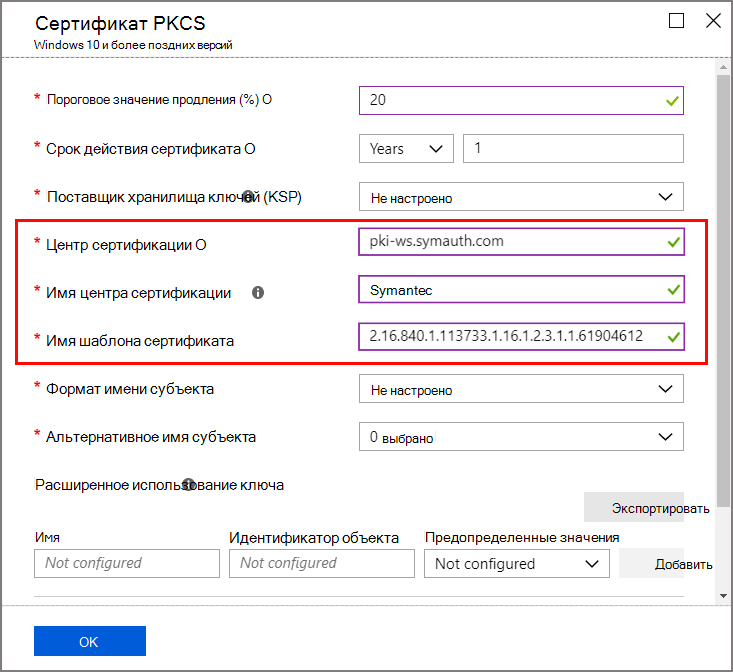

В области Параметры конфигурации настройте параметры со значениями из приведенной ниже таблицы. Эти значения нужны для выдачи сертификатов по стандартам шифрования с открытым ключом ЦС DigiCert с помощью соединителя сертификатов Microsoft Intune.

Параметр сертификата PKCS Значение Описание Центр сертификации pki-ws.symauth.com Это значение должно представлять собой полное доменное имя базовой службы ЦС DigiCert без замыкающей косой черты. Если вы не уверены, что у вас есть правильное полное доменное имя базовой службы для подписки ЦС DigiCert, свяжитесь со службой поддержки пользователей DigiCert.

После смены Symantec на DigiCert этот URL-адрес не изменился.

Если это полное доменное имя неверно, соединитель сертификатов не выдает сертификаты PKCS из ЦС DigiCert.Имя центра сертификации Symantec Значение Symantec должно быть строковым.

Если это значение изменится, соединитель сертификатов не выдает сертификаты PKCS из ЦС DigiCert.Имя шаблона сертификата Идентификатор объекта для профиля сертификата из ЦС DigiCert. Например: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Это значение нужно указать в качестве идентификатора объекта для профиля сертификата, который был получен ранее из шаблона профиля сертификата ЦС DigiCert.

Если соединителю сертификатов не удается найти шаблон сертификата, связанный с этим OID профиля сертификата, в ЦС DigiCert, он не выдает сертификаты PKCS из ЦС DigiCert.

Примечание.

Профиль сертификата PKCS для платформ Windows не нужно связывать с профилем доверенного сертификата. Однако это необходимо сделать для профилей платформ не на базе Windows, например для Android.

Завершите настройку профиля в соответствии с потребностями вашей организации, а затем щелкните Создать, чтобы сохранить этот профиль.

На странице Обзор нового профиля выберите Назначения и настройте соответствующую группу для получения этого профиля. По крайней мере один пользователь или одно устройство должно входить в назначенную группу.

После выполнения предыдущих шагов соединитель сертификатов для Microsoft Intune будет выдавать сертификаты ЦС DigiCert по стандартам шифрования с открытым ключом ЦС DigiCert управляемым Intune устройствам, входящим в назначенную группу. Эти сертификаты доступны в личном хранилище хранилища сертификатов текущего пользователя на устройстве, управляемом Intune.

Поддерживаемые атрибуты профиля сертификатов PKCS

| Атрибут | Форматы, поддерживаемые Intune | Форматы, поддерживаемые ЦС DigiCert Cloud | result |

|---|---|---|---|

| Имя субъекта | Intune поддерживает имя субъекта только в следующих трех форматах: 1. Обычное имя 2. Обычное имя с адресом электронной почты 3. Обычное имя как адрес электронной почты Например: CN = IWUser0 <br><br> E = [email protected] |

ЦС DigiCert поддерживает дополнительные атрибуты. Если вы хотите выбрать дополнительные атрибуты, их нужно определить с фиксированными значениями в шаблоне профиля сертификатов DigiCert. | Мы используем обычное имя или адрес электронной почты из запроса на сертификат PKCS. Любые несоответствия в атрибутах между профилем сертификатов Intune и профилем сертификатов DigiCert приведут к тому, что ЦС DigiCert не будет выдавать сертификаты. |

| SAN | Intune поддерживает только следующие значения полей SAN. AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (зашифрованное значение) |

ЦС DigiCert Cloud также поддерживает эти параметры. Если вы хотите выбрать дополнительные атрибуты, их нужно определить с фиксированными значениями в шаблоне профиля сертификатов DigiCert. AltNameTypeEmail. Если этот тип отсутствует в SAN, то соединитель сертификатов использует значение параметра AltNameTypeUpn. Если в SAN также отсутствует тип AltNameTypeUpn, то соединитель сертификатов использует значение из имени субъекта, если оно имеет формат адреса электронной почты. Если этот тип не удастся найти и таким способом, то соединитель сертификатов не сможет выдавать сертификаты. Пример: RFC822 [email protected] AltNameTypeUpn: если этот тип не найден в san, соединитель сертификата использует значение из altNameTypeEmail. Если в SAN также отсутствует тип AltNameTypeEmail, то соединитель сертификатов использует значение из имени субъекта, если оно имеет формат адреса электронной почты. Если этот тип не удастся найти и таким способом, то соединитель сертификатов не сможет выдавать сертификаты. Пример: Other Name: Principal [email protected] AltNameTypeOtherName. Если этот тип отсутствует в SAN, то соединитель сертификатов не сможет выдавать сертификаты. Пример: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c ЦС DigiCert принимает значение этого поля только в закодированном формате (шестнадцатеричное значение). Любое значение этого поля соединитель сертификатов перед отправкой запроса на сертификат преобразовывает в формат кодировки Base64. Соединитель сертификатов для Microsoft Intune не проверяет, зашифровано это значение или нет. |

Нет |

Устранение неполадок

Журналы для соединителя сертификатов для Microsoft Intune доступны в виде журналов событий на сервере, где установлен соединитель. Эти журналы содержат сведения о работе соединителя и могут использоваться для определения проблем, связанных с соединителем сертификатов, и операций. Дополнительные сведения см. в статье Использование журналов.

Связанные материалы

Помимо сведений в этой статье, ознакомьтесь с информацией из статьи Что такое профили устройств в Microsoft Intune, чтобы научиться управлять устройствами организации и их сертификатами.