Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Управление удостоверениями пользователей и их защита является важной частью любой стратегии и решения по управлению конечными точками. Управление удостоверениями включает учетные записи пользователей и группы, которые обращаются к ресурсам организации.

Администраторы должны управлять членством в учетных записях, авторизовать и проверять доступ к ресурсам, управлять параметрами, влияющими на удостоверения пользователей, а также защищать & защиты удостоверений от вредоносных намерений.

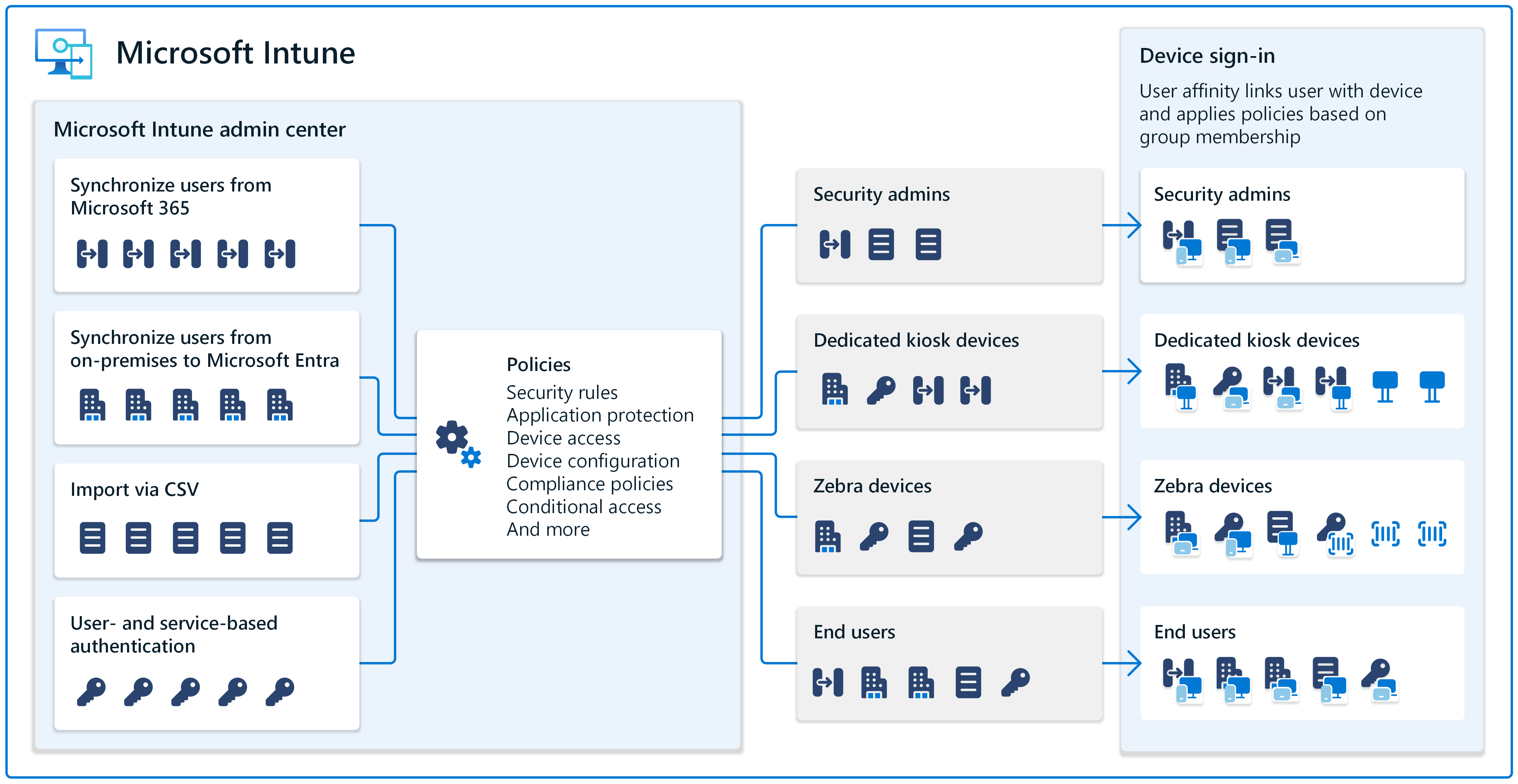

Microsoft Intune может выполнять все эти задачи и многое другое. Intune — это облачная служба, которая может управлять удостоверениями пользователей с помощью политики, включая политики безопасности и проверки подлинности.

С точки зрения службы Intune использует Microsoft Entra ID для хранения удостоверений и разрешений. С помощью Центра администрирования Microsoft Intune вы можете управлять этими задачами в центральном расположении, предназначенном для управления конечными точками.

В этой статье рассматриваются основные понятия и функции, которые следует учитывать при управлении удостоверениями.

Использование существующих пользователей и групп

Большая часть управления конечными точками — это управление пользователями и группами. Если у вас есть существующие пользователи и группы или вы создаете новых пользователей и группы, Intune может помочь.

В локальных средах учетные записи пользователей и группы создаются и управляются в локальная служба Active Directory. Эти пользователи и группы можно обновить с помощью любого контроллера домена в домене.

Это аналогичная концепция в Intune.

Центр администрирования Intune содержит централизованное расположение для управления пользователями и группами. Центр администрирования является веб-сайтом и доступен с любого устройства с подключением к Интернету. Администраторам достаточно войти в Центр администрирования с помощью учетной записи администратора Intune.

Важным решением является определение способа получения учетных записей пользователей и групп в Intune. Доступны следующие параметры:

Если в настоящее время вы используете Microsoft 365 и имеете пользователей и группы в Центр администрирования Microsoft 365, эти пользователи и группы также доступны в Центре администрирования Intune.

Microsoft Entra ID и Intune использовать клиент, который является вашей организацией, например Contoso или Майкрософт. Если у вас несколько клиентов, войдите в центр администрирования Intune в том же клиенте Microsoft 365, что и существующие пользователи и группы. Пользователи и группы будут автоматически отображаться и доступны.

Дополнительные сведения о том, что такое клиент, см. в статье Краткое руководство. Настройка клиента.

Если в настоящее время вы используете локальная служба Active Directory, вы можете использовать Microsoft Entra Connect для синхронизации локальных учетных записей AD с Microsoft Entra ID. Если эти учетные записи находятся в Microsoft Entra ID, они также доступны в Центре администрирования Intune.

Дополнительные сведения см. в статье Что такое Microsoft Entra Синхронизация подключения?.

Вы также можете импортировать существующих пользователей и группы из CSV-файла в центр администрирования Intune или создавать пользователей и группы с нуля. При добавлении групп в эти группы можно добавлять пользователей и устройства, чтобы упорядочить их по расположению, отделу, оборудованию и т. д.

Дополнительные сведения об управлении группами в Intune см. в статье Добавление групп для организации пользователей и устройств.

По умолчанию Intune автоматически создает группы Все пользователи и Все устройства. Когда пользователи и группы будут доступны для Intune, вы можете назначить политики этим пользователям и группам.

Переход с учетных записей компьютера

Когда конечная точка Windows, например устройство Windows 10/11, присоединяется к локальному домену Active Directory (AD), учетная запись компьютера создается автоматически. Учетную запись компьютера или компьютера можно использовать для проверки подлинности локальных программ, служб и приложений.

Эти учетные записи компьютера являются локальными для локальной среды и не могут использоваться на устройствах, присоединенных к Microsoft Entra ID. В этой ситуации необходимо переключиться на проверку подлинности на основе пользователей для проверки подлинности в локальных программах, службах и приложениях.

Дополнительные сведения и рекомендации см. в статье Известные проблемы и ограничения, связанные с облачными конечными точками.

Роли и разрешения управляют доступом

Для различных типов задач администратора Intune использует управление доступом на основе ролей (RBAC). Назначенные вами роли определяют ресурсы, к которым администратор может получить доступ в центре администрирования Intune, и то, что он может делать с этими ресурсами. Существуют некоторые встроенные роли, ориентированные на управление конечными точками, например диспетчер приложений и диспетчер политик и профилей.

Так как Intune использует Microsoft Entra ID, у вас также есть доступ к встроенным Microsoft Entra ролям, таким как администратор службы Intune.

Каждая роль имеет собственные разрешения на создание, чтение, обновление или удаление по мере необходимости. Вы также можете создать настраиваемые роли, если администраторам требуется определенное разрешение. При добавлении или создании администраторов пользователей и групп эти учетные записи можно назначить разным ролям. Центр администрирования Intune содержит эти сведения в центральном расположении, и их можно легко обновить.

Дополнительные сведения см. в статье Управление доступом на основе ролей (RBAC) с помощью Microsoft Intune

Создание сходства пользователей при регистрации устройств

Когда пользователи впервые входят в свои устройства, устройство связывается с этим пользователем. Эта функция называется сходством пользователей.

Все политики, назначенные или развернутые для удостоверения пользователя, переходят вместе с пользователем на все его устройства. Когда пользователь связан с устройством, он может получить доступ к своим учетным записям электронной почты, файлам, приложениям и т. д.

Если вы не связываете пользователя с устройством, устройство считается без пользователя. Этот сценарий распространен для устройств киосков, выделенных для конкретной задачи, и устройств, которые совместно используются несколькими пользователями.

В Intune можно создавать политики для обоих сценариев в Android, iOS/iPadOS, macOS и Windows. При подготовке к управлению этими устройствами убедитесь, что вы знаете назначение устройства. Эти сведения помогают в процессе принятия решений при регистрации устройств.

Дополнительные сведения см. в руководствах по регистрации для своих платформ:

- Руководство по регистрации. Регистрация устройств Android в Microsoft Intune

- Руководство по регистрации. Регистрация устройств iOS и iPadOS в Microsoft Intune

- Руководство по регистрации. Регистрация настольных устройств Linux в Microsoft Intune

- Руководство по регистрации. Регистрация устройств macOS в Microsoft Intune

- Руководство по регистрации. Регистрация устройств Windows в Microsoft Intune

Назначение политик пользователям и группам

В локальной среде вы работаете с учетными записями домена и локальными учетными записями, а затем развертываете групповые политики и разрешения для этих учетных записей на локальном уровне, на уровне сайта, домена или подразделения (LSDOU). Политика подразделения перезаписывает политику домена, политика домена перезаписывает политику сайта и т. д.

Intune работает в облаке. Политики, созданные в Intune включают параметры, управляющие функциями устройств, правилами безопасности и т. д. Эти политики назначаются пользователям и группам. Нет такой традиционной иерархии, как LSDOU.

Каталог параметров в Intune включает тысячи параметров для управления устройствами iOS/iPadOS, macOS и Windows. Если в настоящее время вы используете локальные объекты групповая политика (GPO), то использование каталога параметров является естественным переходом на облачные политики.

Дополнительные сведения о политиках в Intune см. в следующих страницах:

- Использование каталога параметров для настройки параметров на устройствах Windows, iOS/iPadOS и macOS

- Распространенные вопросы и ответы о политиках и профилях устройств в Microsoft Intune

Защита удостоверений пользователей

Учетные записи пользователей и групп получают доступ к ресурсам организации. Необходимо обеспечить безопасность этих удостоверений и предотвратить вредоносный доступ к удостоверениям. Ниже указаны факторы, которые следует учитывать.

Windows Hello для бизнеса заменяет вход с именем пользователя и паролем и является частью стратегии без пароля.

Пароли вводятся на устройстве, а затем передаются по сети на сервер. Они могут быть перехвачены и использованы кем угодно и где угодно. Нарушение безопасности сервера может выявить сохраненные учетные данные.

С помощью Windows Hello для бизнеса пользователи входят в систему и проходят проверку подлинности с помощью ПИН-кода или биометрии, например распознавания лиц и отпечатков пальцев. Эти сведения хранятся локально на устройстве и не отправляются на внешние устройства или серверы.

При развертывании Windows Hello для бизнеса в вашей среде можно использовать Intune для создания политик Windows Hello для бизнеса для устройств. Эти политики позволяют настраивать параметры ПИН-кода, разрешать биометрическую проверку подлинности, использовать ключи безопасности и многое другое.

Дополнительные сведения см. в статьях:

- Общие сведения о Windows Hello для бизнеса

- Управление Windows Hello для бизнеса на устройствах при регистрации устройств с помощью Intune

Для управления Windows Hello для бизнеса используйте один из следующих параметров:

- Во время регистрации устройств. Настройте политику на уровне клиента, которая применяет Windows Hello параметры к устройствам во время регистрации устройства с помощью Intune.

- Базовые показатели безопасности. Некоторыми параметрами для Windows Hello можно управлять с помощью базовых показателей безопасности Intune, например Microsoft Defender для конечной точки безопасности или базовых показателей безопасности для Windows 10 и более поздних версий.

- Каталог параметров. Параметры из профилей защиты учетных записей безопасности конечных точек доступны в каталоге параметров Intune.

Проверка подлинности на основе сертификатов также является частью стратегии без пароля. Сертификаты можно использовать для проверки подлинности пользователей в приложениях и ресурсах организации через VPN, Wi-Fi подключение или профили электронной почты. С помощью сертификатов пользователям не нужно вводить имена пользователей и пароли, а сертификаты могут упростить доступ к этим ресурсам.

Дополнительные сведения см. в статье Использование сертификатов для проверки подлинности в Microsoft Intune.

Многофакторная проверка подлинности (MFA) — это функция, доступная в Microsoft Entra ID. Чтобы пользователи успешно прошли проверку подлинности, требуются по крайней мере два разных метода проверки. При развертывании MFA в вашей среде можно также требовать многофакторную проверку подлинности при регистрации устройств в Intune.

Дополнительные сведения см. в статьях:

"Никому не доверяй" проверяет все конечные точки, включая устройства и приложения. Идея заключается в том, чтобы помочь сохранить данные организации в организации и предотвратить утечку данных из случайного или злонамеренного намерения. Она включает в себя различные функциональные области, включая Windows Hello для бизнеса, использование MFA и многое другое.

Дополнительные сведения см. в разделе Никому не доверяйте с помощью Microsoft Intune.