Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

IVerify Enterprise можно использовать в качестве решения для защиты от угроз на мобильных устройствах и обнаружения конечных точек (EDR), которое легко интегрируется с Microsoft Intune. Риск оценивается на основе комплексных данных телеметрии в режиме реального времени, собираемых с устройств, на которых запущено приложение iVerify.

Политики условного доступа можно настроить на основе оценки рисков iVerify, включенной с помощью политик соответствия устройств Intune. Эти политики автоматически разрешают или блокируют доступ к корпоративным ресурсам для устройств, не соответствующих требованиям, на основе обнаруженных угроз и уязвимостей.

Предварительные условия

Перед настройкой соединителя iVerify Enterprise убедитесь, что у вас есть следующие подписки:

- Microsoft Entra ID P1

- подписка Microsoft Intune (план 1)

- Подписка iVerify Enterprise. См. веб-сайт iVerify Enterprise

Поддерживаемые платформы

Соединитель iVerify Enterprise поддерживает следующие платформы устройств:

- Android 9.0 и более поздних версий

- iOS/iPadOS 15.0 и более поздних версий

На устройствах должно быть запущено приложение iVerify Enterprise:

Интеграция iVerify Enterprise с Intune для защиты ресурсов компании

Интеграция iVerify Enterprise с Microsoft Intune гарантирует доступ к корпоративным ресурсам только с безопасных, безопасных и соответствующих требованиям мобильных устройств. Приложение iVerify захватывает данные телеметрии системы и журналов глубокого времени для обнаружения как расширенных, так и распространенных угроз, включая эксплуатацию операционной системы, вредоносные приложения и риски на уровне сети.

iVerify передает данные телеметрии в облако для быстрой оценки рисков, сообщая окончательный показатель риска для Intune с помощью соединителя Intune Mobile Threat Defense для iVerify. Это обновляет соответствие устройств. При обнаружении угрозы устройство помечается как несоответствующее, а политики условного доступа блокируют доступ к конфиденциальным ресурсам. Затем приложение iVerify направляет пользователей к исправлению, быстро восстанавливая соответствие требованиям и доступ при защите предприятия.

Пошаговые инструкции по настройке и интеграции iVerify с Intune см. в документации по iVerify в статье Подключение iVerify Enterprise с помощью Microsoft Intune. Чтобы получить доступ к содержимому iVerify, необходимо войти в подписку iVerify.

Распространенные сценарии:

Далее приведены некоторые распространенные сценарии.

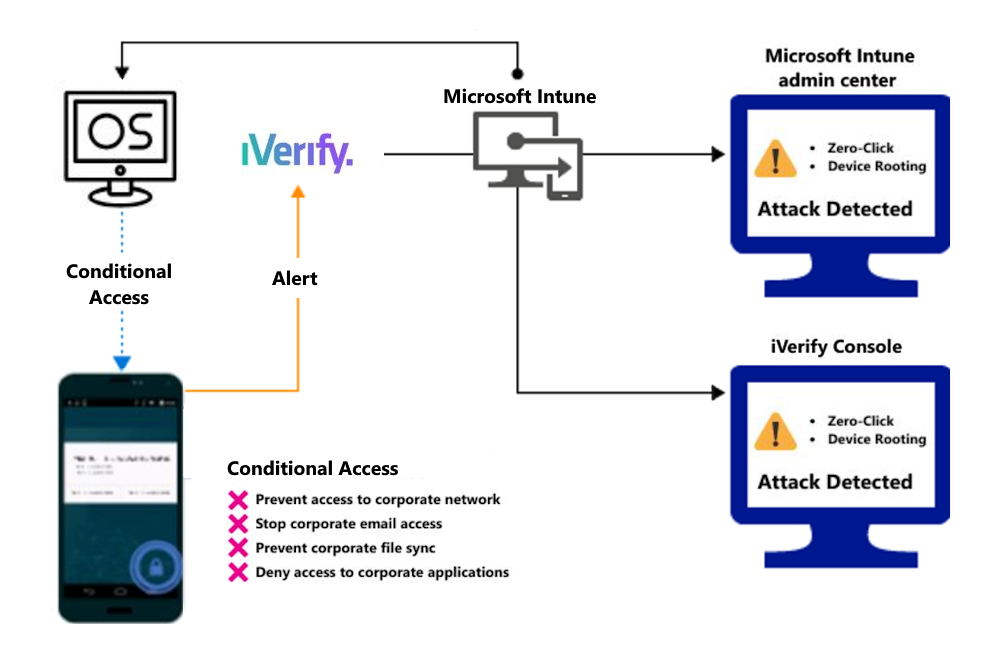

Управление доступом на основе угроз операционной системе

Когда iVerify обнаруживает угрозу для операционной системы, например атаку с нуля или рутирование устройства, вы можете заблокировать доступ к устройству, пока угроза не будет устранена. К ним относятся:

- Подключение к корпоративной электронной почте

- Синхронизация корпоративных файлов с помощью приложения OneDrive для работы

- Доступ к бизнес-приложениям компании (LOB)

- Блокировка доступа к корпоративным сетям

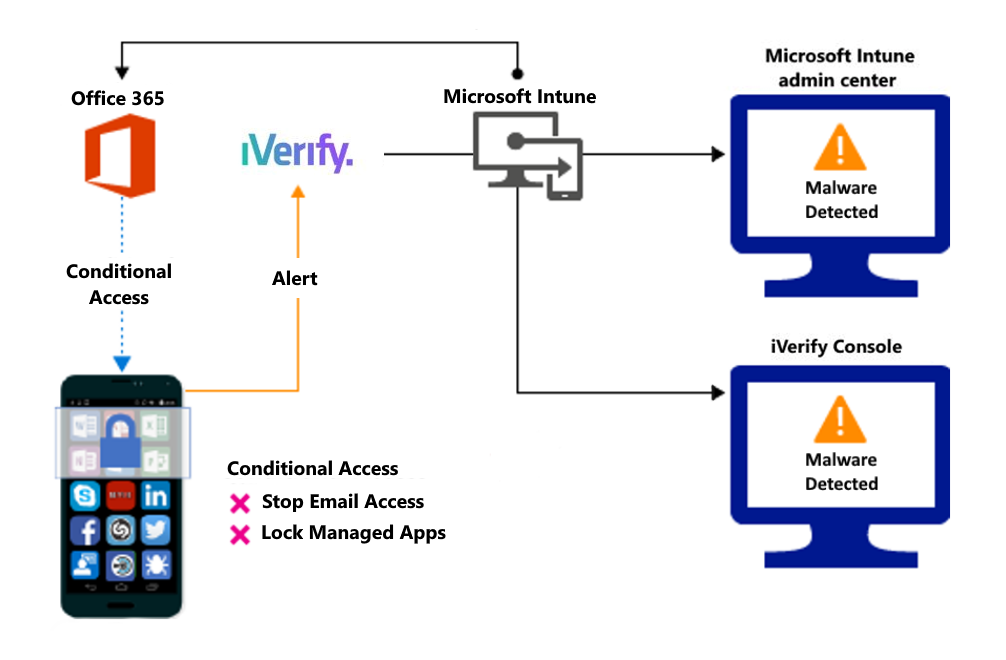

Управление доступом на основе угроз, исходящих от вредоносных приложений

Когда приложение ведет себя вредоносным образом, например кражей учетных данных или доступом к конфиденциальным API, вы можете заблокировать доступ к устройству до тех пор, пока угроза не будет устранена.

Управление доступом на основе сетевых угроз

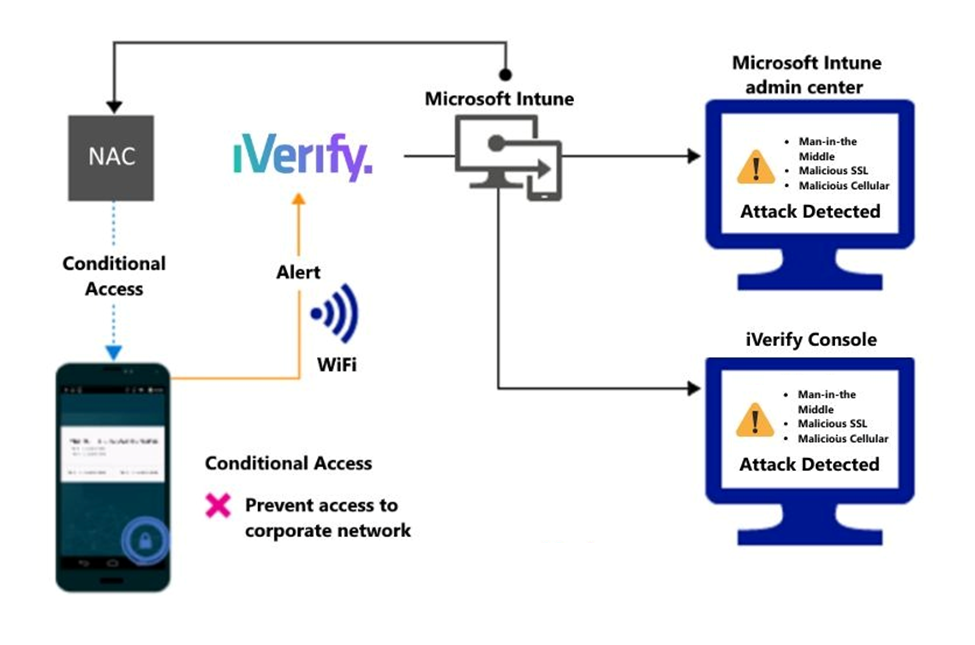

Вы можете обнаруживать такие угрозы, как атаки "человек в середине" (MiTM), вредоносные SSL-сертификаты или вредоносные сотовые сети, а также защитить доступ к корпоративным данным на основе рисков сетевой безопасности устройства.