Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Защита доступа к организации — это важный шаг безопасности. В этой статье представлены основные сведения об использовании Microsoft Intune управления доступом на основе ролей (RBAC), которые являются расширением Microsoft Entra ID элементов управления RBAC. Последующие статьи помогут вам развернуть Intune RBAC в организации.

С помощью Intune RBAC вы можете предоставить администраторам детализированные разрешения, чтобы контролировать, кто имеет доступ к ресурсам вашей организации и что они могут делать с этими ресурсами. При назначении Intune ролей RBAC и выполнении принципов доступа с минимальными привилегиями администраторы могут выполнять назначенные им задачи только на тех пользователях и устройствах, которыми они должны иметь право управлять.

Роли RBAC

Каждая Intune роль RBAC задает набор разрешений, доступных пользователям, назначенным этой роли. Разрешения состоят из одной или нескольких категорий управления, таких как конфигурация устройства или данные аудита, а также наборы действий, которые можно выполнить, например чтение, запись, обновление и удаление. Вместе они определяют область административного доступа и разрешений в Intune.

Intune включает как встроенные, так и настраиваемые роли. Встроенные роли одинаковы во всех клиентах и предоставляются для решения распространенных административных сценариев, в то время как создаваемые настраиваемые роли разрешают определенные разрешения, необходимые администратору. Кроме того, несколько Microsoft Entra ролей включают разрешения в Intune.

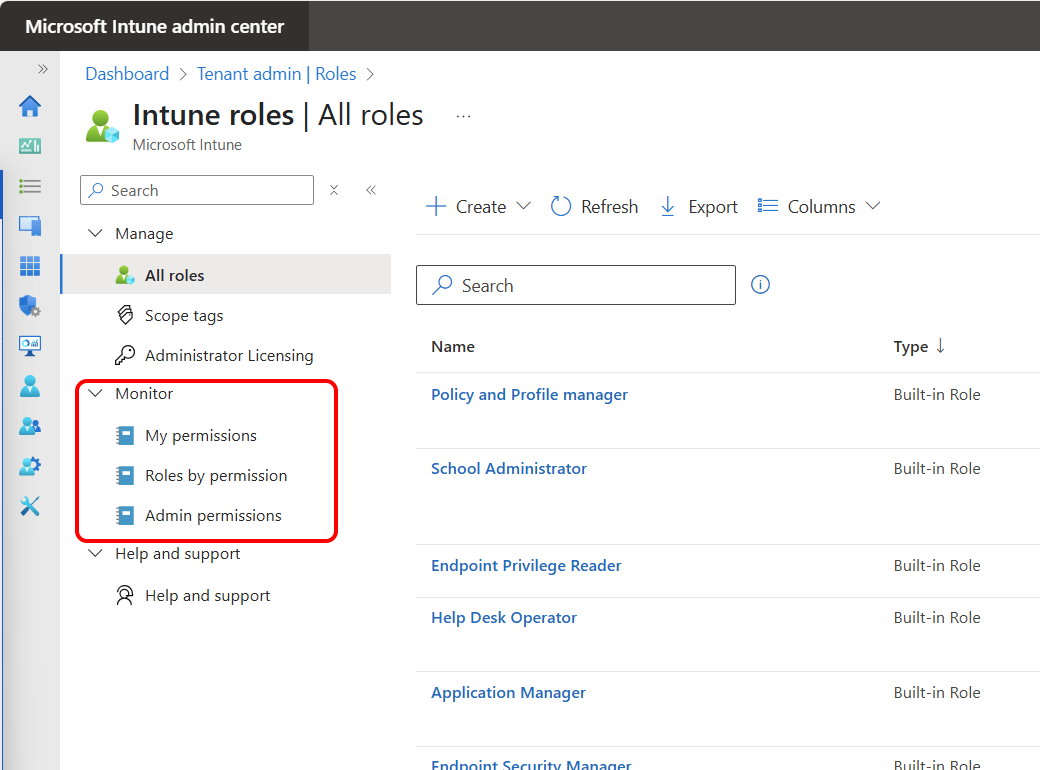

Чтобы просмотреть роль в центре администрирования Intune, перейдите в раздел Администрирование> клиентаВсе>роли> и выберите роль. Затем вы можете управлять этой ролью на следующих страницах:

- Свойства. Имя, описание, тип, разрешения и теги области для роли. Вы также можете просмотреть имя, описание и разрешения встроенных ролей в этой документации в разделе Разрешения встроенных ролей.

- Назначения. Выберите назначение для роли, чтобы просмотреть сведения о нем, включая группы и области, которые включает назначение. Роль может иметь несколько назначений, а пользователь может получать несколько назначений.

Примечание.

В июне 2021 года Intune начала поддерживать нелицензированных администраторов. Учетные записи пользователей, созданные после этого изменения, могут администрировать Intune без назначенной лицензии. Учетным записям, созданным до этого изменения, и учетным записям администраторов во вложенной группе безопасности, назначенной роли, по-прежнему требуется лицензия на управление Intune.

Встроенные роли

Администратор Intune с достаточными разрешениями может назначать любой из Intune ролей группам пользователей. Встроенные роли предоставляют определенные разрешения, необходимые для выполнения административных задач, которые соответствуют назначению роли. Intune не поддерживает изменения описания, типа или разрешений встроенной роли.

- Диспетчер приложений. Управляет мобильными и управляемыми приложениями. Может читать информацию об устройстве и просматривать его профили конфигурации.

- Endpoint Privilege Manager. Управляет политиками Управление привилегиями на конечных точках в консоли Intune.

- Читатель привилегий конечной точки. Средства чтения привилегий конечных точек могут просматривать политики Управление привилегиями на конечных точках в консоли Intune.

- Endpoint Security Manager. Управляет функциями безопасности и соответствия, такими как базовые показатели безопасности, соответствие устройств, условный доступ и Microsoft Defender для конечной точки.

- Оператор службы технической поддержки. Выполняет удаленные задачи для пользователей и устройств, а также может назначать пользователям и устройствам приложения или политики.

- Администратор ролей Intune. Управляет пользовательскими ролями Intune и добавляет назначения для встроенных ролей Intune. Это единственная роль Intune, позволяющая назначать разрешения для администраторов.

- Диспетчер политик и профилей. Управляет политикой соответствия требованиям, профилями конфигурации, регистрацией Apple, идентификаторами корпоративных устройств и базовыми показателями безопасности.

- Оператор с правами "только чтение". Просматривает сведения о пользователях, устройствах, регистрации, конфигурации и приложениях. Не может вносить изменения в Intune.

- Администратор учебного заведения. Администраторы учебных заведений управляют приложениями, параметрами и устройствами для своих групп в Intune для образовательных учреждений. Они могут выполнять удаленные действия на устройствах, в том числе удаленно блокировать их, перезапускать и выходить из управления.

Если клиент включает подписку на Windows 365 для поддержки облачных компьютеров, в Центре администрирования Intune также отображаются следующие роли облачных компьютеров. Эти роли недоступны по умолчанию и включают разрешения в Intune для задач, связанных с облачными компьютерами. Дополнительные сведения об этих ролях см. в статье Встроенные роли облачного компьютера в документации по Windows 365.

- Администратор облачных компьютеров. Администратор облачных компьютеров имеет доступ на чтение и запись ко всем функциям облачного компьютера, расположенным в области облачных компьютеров.

- Средство чтения облачных компьютеров. Средство чтения облачных компьютеров имеет доступ на чтение ко всем функциям облачных компьютеров, расположенным в области облачных компьютеров.

Настраиваемые роли

Вы можете создать собственные пользовательские роли Intune, чтобы предоставить администраторам только определенные разрешения, необходимые для их задач. Эти настраиваемые роли могут включать в себя любой Intune разрешения RBAC, что обеспечивает улучшенный доступ администратора и поддержку принципа доступа с наименьшими привилегиями в организации.

См . статью Создание настраиваемой роли.

Microsoft Entra роли с доступом к Intune

Intune разрешения RBAC — это подмножество разрешений Microsoft Entra RBAC. В качестве подмножества есть некоторые Microsoft Entra роли, которые включают разрешения в Intune. Большинство ролей Entra ID, имеющих доступ к Intune, считаются привилегированными ролями. Использование и назначение привилегированных ролей должно быть ограничено и не должно использоваться для ежедневных административных задач в Intune.

Корпорация Майкрософт рекомендует следовать принципу минимальных разрешений, назначая администратору только минимальные необходимые разрешения для выполнения своих обязанностей. Для поддержки этого принципа используйте встроенные роли RBAC Intune для ежедневных Intune административных задач и избегайте использования Microsoft Entra ролей, имеющих доступ к Intune.

В следующей таблице указаны Microsoft Entra роли, имеющие доступ к Intune, и Intune разрешения, которые они включают.

Помимо Microsoft Entra ролей с разрешениями в Intune, следующие три области Intune являются прямыми расширениями Microsoft Entra: пользователи, группы и условный доступ. Экземпляры этих объектов и конфигураций из Intune существуют в Microsoft Entra. Как Microsoft Entra объектами, ими могут управлять администраторы Microsoft Entra с достаточными разрешениями, предоставленными ролью Microsoft Entra. Аналогичным образом администраторы Intune с достаточными разрешениями для Intune могут просматривать эти типы объектов, созданные в Microsoft Entra, и управлять ими.

Роли глобального администратора и администратора Intune

Роль глобального администратора является встроенной ролью в Microsoft Entra и имеет полный доступ к Microsoft Intune. Глобальные администраторы имеют доступ к функциям администрирования в Microsoft Entra ID и службам, которые используют Microsoft Entra удостоверения, включая Microsoft Intune.

Чтобы снизить риск, выполните приведенные далее действия.

Не используйте роль глобального администратора в Intune. Корпорация Майкрософт не рекомендует использовать роль глобального администратора для администрирования Intune или управления ими.

В Intune есть некоторые функции, которым требуется роль глобального администратора, например некоторые соединители защиты от угроз на мобильных устройствах (MTD). В таких случаях используйте роль глобального администратора только при необходимости, а затем удалите ее после завершения задачи.

Используйте Intune встроенные роли или создайте настраиваемые роли для администрирования Intune и управления ими.

Назначьте роль с наименьшими привилегиями Intune, необходимую администратору для выполнения своих задач.

Дополнительные сведения о роли глобального администратора Microsoft Entra см. в статье Microsoft Entra встроенные роли — глобальный администратор.

Роль администратора Intune — это встроенная роль в Microsoft Entra, также известная как роль администратора службы Intune. Он имеет ограниченный область разрешений на администрирование и управление Intune, а также управление связанными функциями, такими как управление пользователями и группами. Эта роль подходит для администраторов, которым нужно только администрировать Intune.

Чтобы снизить риск, выполните приведенные далее действия.

- Назначьте роль администратора Intune только по мере необходимости. Если есть встроенная Intune роль, которая соответствует потребностям администратора, назначьте эту роль вместо роли администратора Intune. Всегда назначьте роль с наименьшими привилегиями Intune, необходимую администратору для выполнения своих задач.

- Создайте настраиваемые роли, чтобы дополнительно ограничить область разрешений для администраторов.

Расширенные элементы управления безопасностью:

Утверждение нескольких Администратор теперь поддерживает управление доступом на основе ролей. Если этот параметр включен, второй администратор должен утвердить изменения ролей. Эти изменения могут включать обновления разрешений ролей, групп администраторов или назначений групп участников. Изменение вступает в силу только после утверждения. Этот процесс двойной авторизации помогает защитить организацию от несанкционированных или случайных изменений управления доступом на основе ролей. Дополнительные сведения см. в разделе Использование утверждения нескольких Администратор в Intune.

Дополнительные сведения о роли администратора Microsoft Entra Intune см. в статье Microsoft Entra встроенных ролей — администратор Intune.

управление привилегированными пользователями для Intune

При использовании управление привилегированными пользователями идентификатора Entra (PIM) вы можете управлять тем, когда пользователь может использовать привилегии, предоставляемые ролью Intune RBAC или ролью администратора Intune из entra ID.

Intune поддерживает два метода повышения ролей. Между этими двумя методами существуют различия в производительности и минимальных привилегиях.

Способ 1. Создайте JIT-политику с Microsoft Entra управление привилегированными пользователями (PIM) для Microsoft Entra встроенной роли администратора Intune и назначьте ей учетную запись администратора.

Способ 2. Использование управление привилегированными пользователями (PIM) для групп с назначением роли RBAC Intune. Дополнительные сведения об использовании PIM для групп с Intune ролями RBAC см. в статье Настройка Microsoft Intune JIT-доступа администратора с помощью Microsoft Entra PIM для групп | Центр сообщества Майкрософт

При использовании повышения прав PIM для роли администратора Intune из Entra ID повышение прав обычно происходит в течение 10 секунд. Повышение прав на основе групп PIM для встроенных или пользовательских ролей Intune обычно занимает до 15 минут.

Сведения о назначениях ролей Intune

Как Intune пользовательские, так и встроенные роли назначаются группам пользователей. Назначенная роль применяется к каждому пользователю в группе и определяет:

- какие пользователи назначены этой роли;

- какие ресурсы они могут видеть;

- какие ресурсы они могут менять.

Каждая группа, которым назначена Intune роль, должна включать только пользователей, которым разрешено выполнять административные задачи для этой роли.

- Если встроенная роль с наименьшими привилегиями предоставляет чрезмерные привилегии или разрешения, рекомендуется использовать пользовательскую роль для ограничения область административного доступа.

- При планировании назначений ролей учитывайте результаты пользователя с несколькими назначениями ролей.

Чтобы пользователю была назначена роль Intune и доступ к администрированию Intune, ему не требуется лицензия на Intune, если его учетная запись была создана в Entra после июня 2021 г. Учетным записям, созданным до июня 2021 года, требуется назначить лицензию на использование Intune.

Чтобы просмотреть существующее назначение ролей, выберите Intune>Роли>>администрирования> клиента. Все роли> выбирают роль > Назначения выберите назначение. На странице свойств назначений можно изменить:

Основные сведения: имена и описание назначений.

Участники. Участники — это группы, которые настраиваются на странице группы Администратор при создании назначения ролей. Все пользователи в перечисленных Azure группах безопасности имеют разрешение на управление пользователями и устройствами, перечисленными в разделе Область (группы).

Область (группы). Используйте область (группы), чтобы определить группы пользователей и устройств, которыми может управлять администратор с этим назначением роли. Пользователи с правами администратора с этим назначением роли могут использовать разрешения, предоставленные ролью, для управления каждым пользователем или устройством в рамках назначений ролей, определенных область группами.

Совет

При настройке группы область ограничьте доступ, выбрав только группы безопасности, включающие пользователей и устройства, которыми должен управлять администратор с назначением этой роли. Чтобы администраторы с этой ролью не могли ориентироваться на всех пользователей или все устройства, не выбирайте Добавить всех пользователей или Добавить все устройства.

Если вы указываете группу исключений для назначения, например политики или приложения, она должна быть либо вложена в одно из назначений RBAC область групп, либо должна быть отдельно указана в качестве область группы в назначении ролей RBAC.

Теги области. Пользователи с правами администратора, которым назначена эта роль, могут просматривать ресурсы с одинаковыми область тегами.

Примечание.

Теги области — это текстовые значения свободной формы, которые администратор определяет, а затем добавляет к назначению роли. Тег область, добавленный в роль, управляет видимостью самой роли. Тег область, добавленный в назначение ролей, ограничивает видимость Intune объектов, таких как политики, приложения или устройства, только администраторам в этом назначении ролей, так как назначение роли содержит один или несколько соответствующих тегов область.

Несколько назначений ролей

Если пользователь имеет несколько назначений ролей, разрешений и тегов области, эти назначения ролей распространяются на разные объекты следующим образом:

- Разрешения бывают добавочными в случае, когда две или более ролей предоставляют разрешения для одного и того же объекта. Например, пользователь с разрешениями на чтение от одной роли и чтение и запись из другой роли имеет действующее разрешение на чтение и запись (при условии, что назначения для обеих ролей предназначены для одного и того же область тегов).

- Разрешения назначений и теги области применяются только к объектам (например, политикам или приложениям) в области (группах) назначений этой роли. Разрешения назначений и теги области не применяются к объектам в других назначениях ролей, если другие назначения явно не предоставляют их.

- Другие разрешения (такие как создание, чтение, обновление, удаление) и теги областей применяются ко всем объектам одного типа (например, ко всем политикам или всем приложениям) в любых назначениях пользователей.

- Разрешения и теги области для объектов различных типов (например, политик или приложений) не применяются друг к другу. Например, разрешение на чтение для политики не предоставляет разрешение на чтение в приложениях в назначениях пользователя.

- Если нет тегов область или некоторые область теги назначены из разных назначений, пользователь может видеть только устройства, которые являются частью некоторых тегов область и не могут видеть все устройства.

Мониторинг назначений RBAC

Этот и три подраздела находятся в процессе выполнения

В центре администрирования Intune можно перейти враздел Ролиадминистратора> клиента и развернуть элемент Монитор, чтобы найти несколько представлений, которые помогут вам определить разрешения, которые разные пользователи имеют в вашем Intune клиенте. Например, в сложной административной среде можно использовать представление разрешений Администратор, чтобы указать учетную запись, чтобы просмотреть ее текущую область административных привилегий.

Мои разрешения

При выборе этого узла отображается объединенный список текущих Intune категорий и разрешений RBAC, предоставленных вашей учетной записи. В этом объединенном списке содержатся все разрешения от всех назначений ролей, но не то, какие назначения ролей предоставляют их или каким членством в группах они назначены.

Роли по разрешениям

В этом представлении можно просмотреть сведения о конкретной Intune категории и разрешениях RBAC, а также о назначениях ролей, а также о группах, которым предоставляется такое сочетание.

Чтобы приступить к работе, выберите категорию разрешений Intune, а затем конкретное разрешение из этой категории. Затем в Центре администрирования отображается список экземпляров, которые приводят к назначению этого разрешения, в том числе:

- Отображаемое имя роли — имя встроенной или настраиваемой роли RBAC, которая предоставляет разрешение.

- Отображаемое имя назначения роли — имя назначения роли, которая назначает роль группам пользователей.

- Имя группы — имя группы, которая получает это назначение роли.

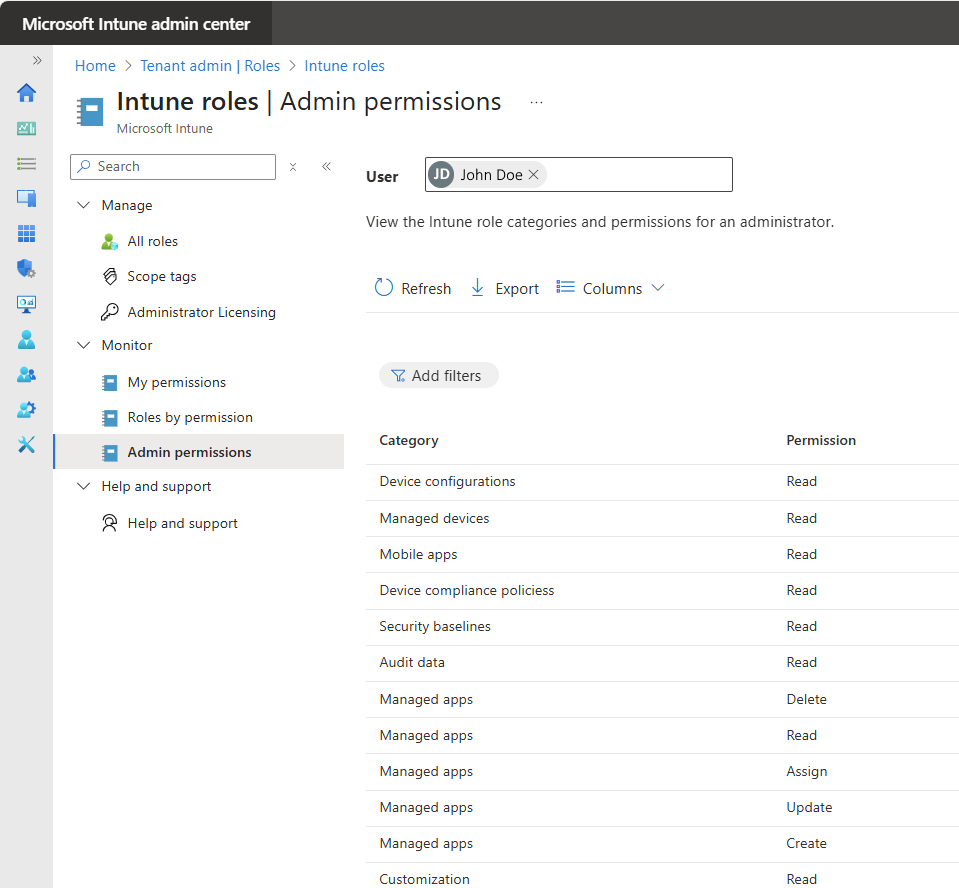

разрешения Администратор

Используйте узел Администратор разрешений, чтобы определить конкретные разрешения, предоставленные учетной записи в данный момент.

Начните с указания учетной записи пользователя . Пока пользователь имеет Intune разрешения, назначенные его учетной записи, Intune отображает полный список этих разрешений, определенных по категориям и разрешениям.