Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Относится к Configuration Manager (Current Branch)

Создайте Microsoft Defender политики антивирусной программы в Центре администрирования Microsoft Intune и разверните их в Configuration Manager коллекциях.

Предварительные условия

- Доступ к Центру администрирования Microsoft Intune.

- Среда, клиент которой подключен к отправленным устройствам.

- Установлены поддерживаемая версия Configuration Manager и соответствующая версия консоли.

- Обновите целевые устройства до последней версии клиента Configuration Manager.

- По крайней мере одна коллекция Configuration Manager, доступная для назначения политик безопасности конечных точек

- Устройства с Windows, поддерживающие этот профиль для устройств, подключенных к клиенту

Назначение политики антивирусной программы в Microsoft Defender для коллекции

- В браузере перейдите в центр администрирования Microsoft Intune.

- Выберите Безопасность конечных точек, затем Антивирус.

- Нажмите Создать политику.

- В поле Платформа выберите Windows 10, Windows 11 и Windows Server (ConfigMgr).

- В поле Профиль выберите Антивирусная программа в Microsoft Defender и нажмите Создать.

- Назначьте Имя и, если необходимо, Описание на странице Основные сведения.

- На странице Параметры конфигурации настройте параметры, которыми требуется управлять с помощью этого профиля. Завершив настройку параметров, нажмите Далее. Дополнительные сведения о доступных политиках см. в разделе Параметры политики антивирусной защиты для подключенных к клиенту устройств.

- Назначьте политику коллекции Configuration Manager на странице Назначения.

Назначение политики интерфейса Безопасности Windows для коллекции

- В браузере перейдите в центр администрирования Microsoft Intune.

- Выберите Безопасность конечных точек, затем Антивирус.

- Нажмите Создать политику.

- В поле Платформа выберите Windows 10, Windows 11 и Windows Server (ConfigMgr).

- Для параметра Профиль выберите Безопасность Windows интерфейс, а затем — Создать.

- Назначьте Имя и, если необходимо, Описание на странице Основные сведения.

- На странице Параметры конфигурации настройте параметры, которыми требуется управлять с помощью этого профиля. Завершив настройку параметров, нажмите Далее. Чтобы узнать больше о доступных параметрах, см. Параметры политики антивирусной защиты в интерфейсе Безопасности Windows для устройств, подключенных к клиенту.

- Назначьте политику коллекции Configuration Manager на странице Назначения.

Слияние исключений политики антивирусной защиты

(Представлено в Configuration Manager 2103)

Начиная с Configuration Manager 2103, если устройство подключено к клиенту с двумя или более политиками антивирусной защиты, параметры для исключений антивирусного ПО будут объединены перед применением к клиентскому компьютеру. Это изменение приводит к тому, что клиент получает исключения, определенные в каждой политике, что позволяет избирательно управлять исключениями антивирусного ПО. Для более ранних версий Configuration Manager применяются антивирусные исключения из единой политики. При таком поведении последняя примененная политика определяет действующие исключения.

Чтобы использовать эту функцию, создайте политику антивирусной программы в Центре администрирования Microsoft Intune, которая включает некоторые исключения антивирусной программы. Создайте вторую политику антивирусной защиты, включая только исключения антивирусного ПО, отличающиеся от первой политики. Примените обе политики антивирусной защиты к одной коллекции. Антивирусные исключения из обеих политик применяются к клиентам в целевой коллекции.

Состояние устройства

Теперь вы можете просматривать состояние политик безопасности конечной точки для присоединенных к клиенту устройств. На странице Состояние устройства можно просмотреть все типы политик безопасности конечной точки для клиентов, подключенных к арендатору. Чтобы отобразить страницу Состояние устройства:

- Выберите политику, ориентированную на устройства ConfigMgr, чтобы отобразить страницу Обзор политики.

- Выберите Состояние устройства, чтобы отобразить список устройств, на которые ориентирована политика.

- Имя устройства, состояние соответствия и идентификатор SMS отображаются для каждого из устройств на странице Состояние устройства .

Отчеты Endpoint Security в Центре администрирования Microsoft Intune

Начиная с выпуска Configuration Manager 2303, теперь вы можете просматривать данные устройств, подключенных к клиенту, в отчетах Endpoint Security, доступных в Центре администрирования Microsoft Intune.

Если вы впервые включаете подключение к облаку, эту функцию можно включить в мастере подключения.

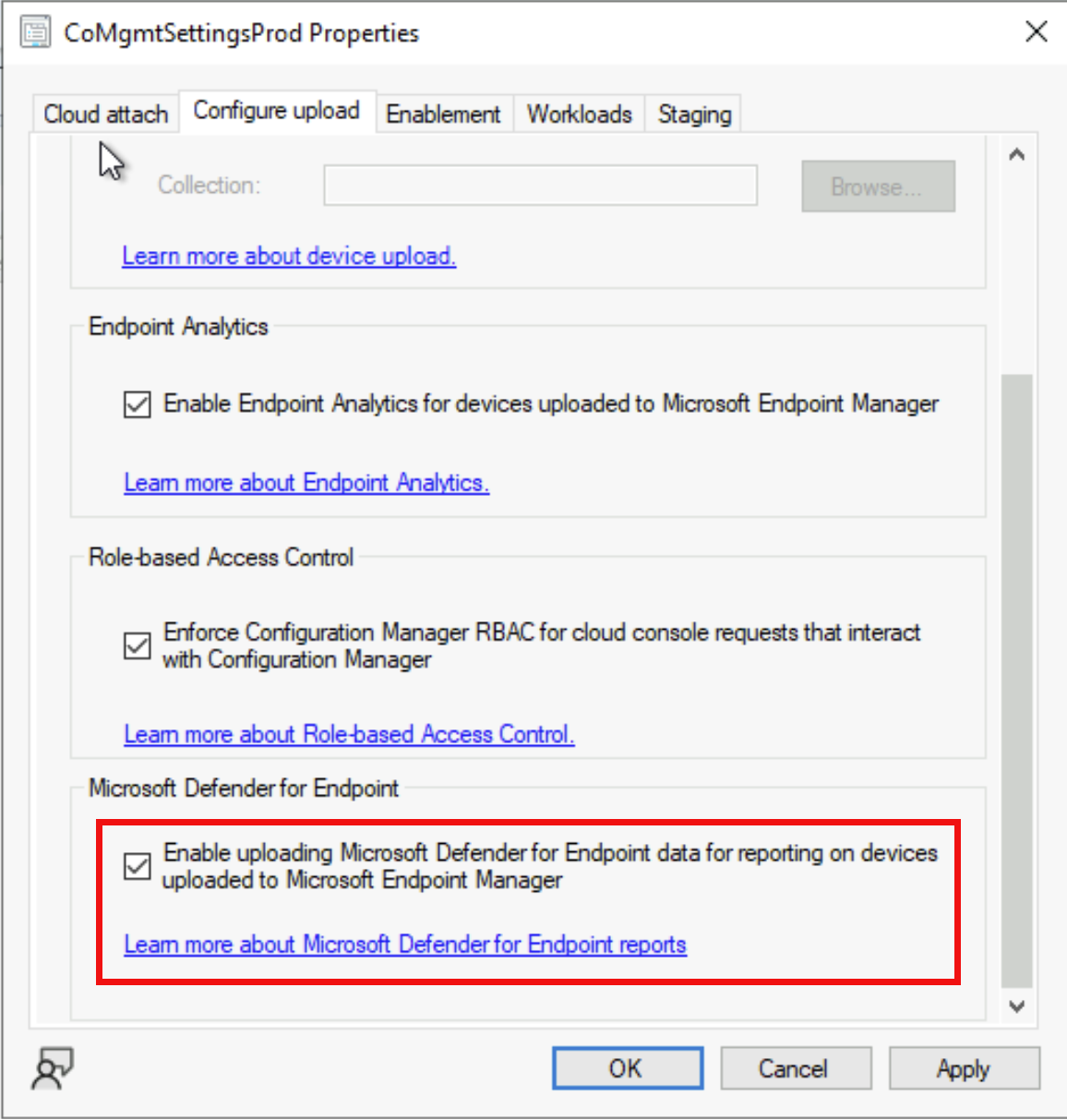

Если в настоящее время вы включили подключение к облаку, необходимо использовать свойства присоединения к облаку, чтобы включить отправку данных для Microsoft Defender для отчетов конечных точек, следуя приведенным ниже инструкциям.

- В консоли администрирования Configuration Manager последовательно выберите Администрирование>Обзор>Облачные службы>Подключение к облаку.

- Для версии 2103 и более ранних версий выберите узел Совместное управление.

- В ленте выберите Свойства для производственной политики совместного управления.

- На вкладке Настройка отправки выберите Отправить в центр администрирования Microsoft Endpoint Manager. Нажмите Применить.

- Параметр по умолчанию для отправки устройств — Все мои устройства под управлением Microsoft Endpoint Configuration Manager. При необходимости вы можете ограничить отправку одной коллекцией устройств.

- При выборе одной коллекции также отправляются ее дочерние коллекции.

- При необходимости можно включить Аналитику конечных точек и контроль доступа на основе ролей

- На вкладке Настройка отправки выберите Включить отправку Microsoft Defender для конечной точки данных для создания отчетов об устройствах, отправленных в Центр администрирования Microsoft Intune. Нажмите Применить.

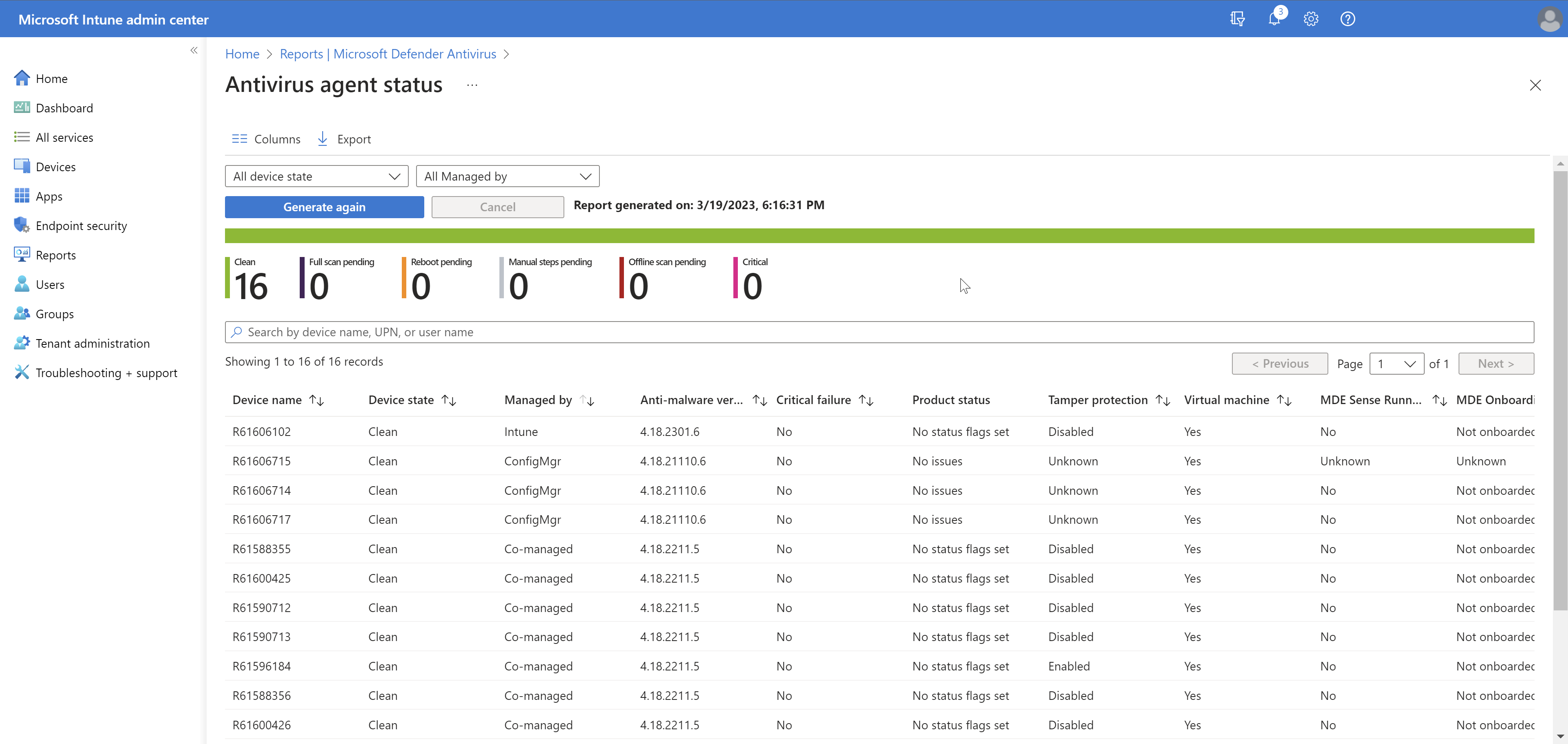

Операционные отчеты в Центре администрирования Microsoft Intune

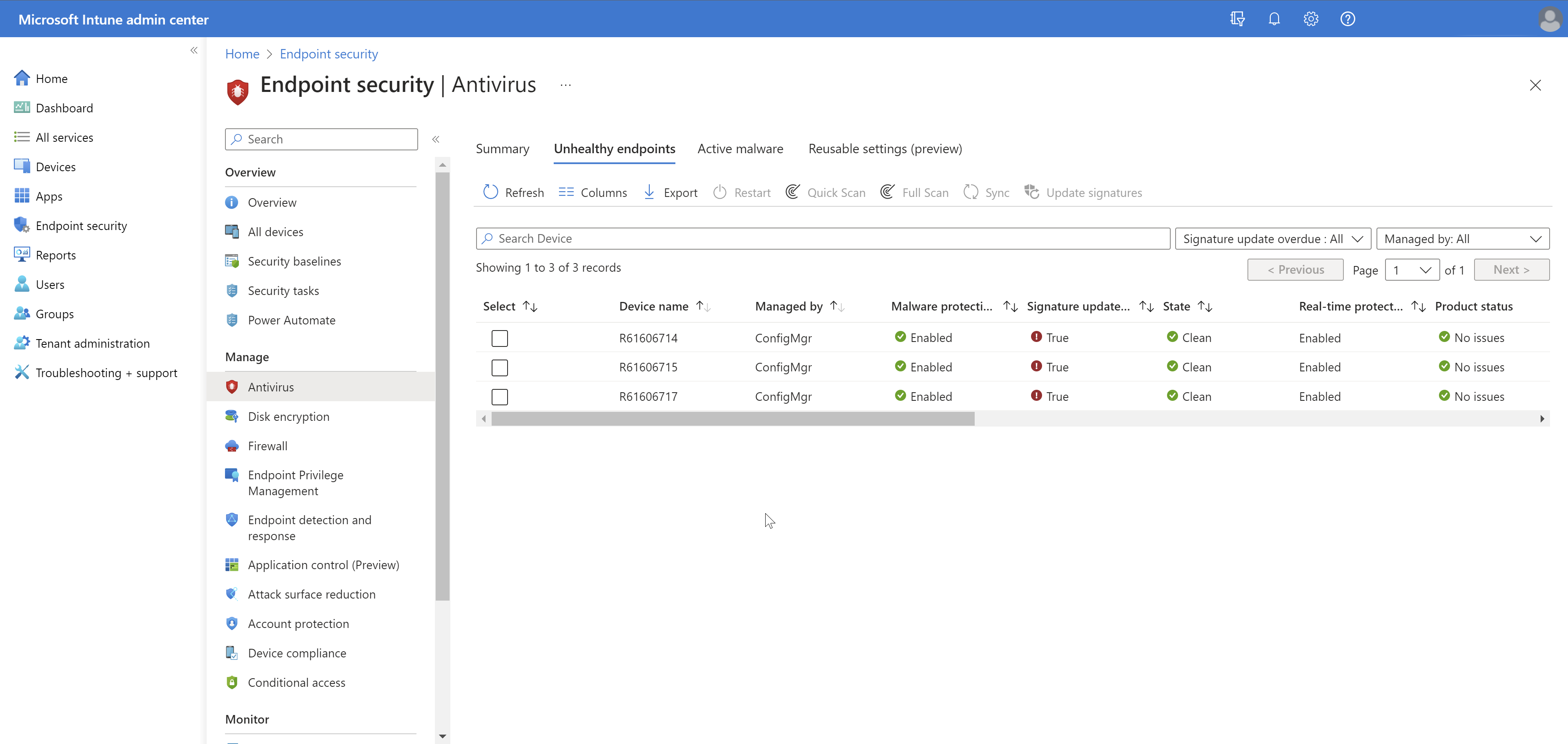

- В консоли администрирования Intune перейдите к антивирусной программе Endpoint Security>.

- Щелкните Отчет о неработоспособных конечных точках , где можно просмотреть рабочий отчет о состоянии агента потока на устройствах и пользователях, чтобы указать, какие из них находятся в состоянии, требуемом вашего внимания.

- В каждой записи будет показано, включены ли или отключены защита от вредоносных программ, защита в режиме реального времени и защита сети.

- Вы можете просмотреть состояние устройства и дополнительные сведения, найденные в дополнительных столбцах, чтобы определить дальнейшие действия по устранению неполадок.

- Вы можете отфильтровать устройства на основе агента управления с помощью столбца Managed By, а также экспортировать отчет в формате CSV для дальнейшего анализа.

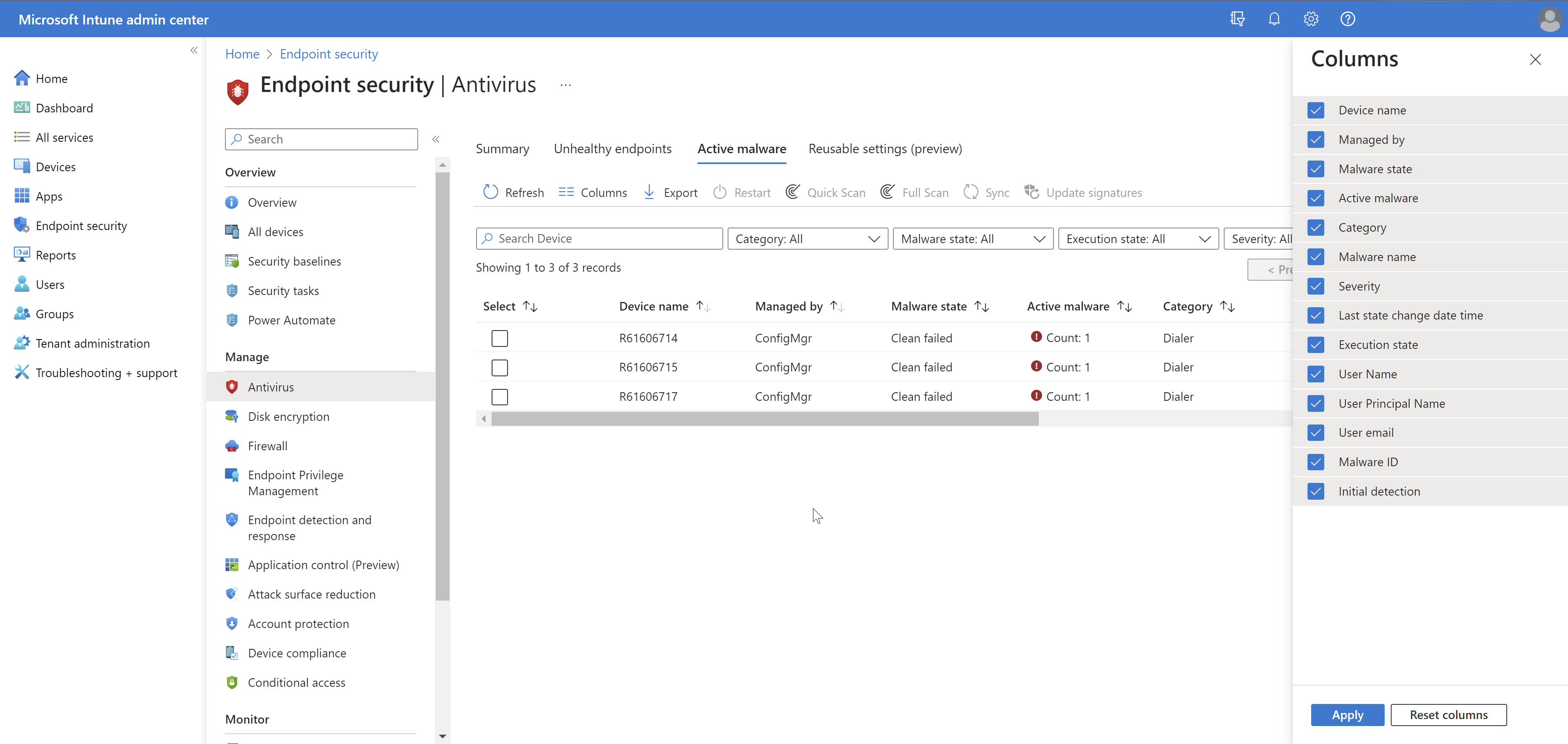

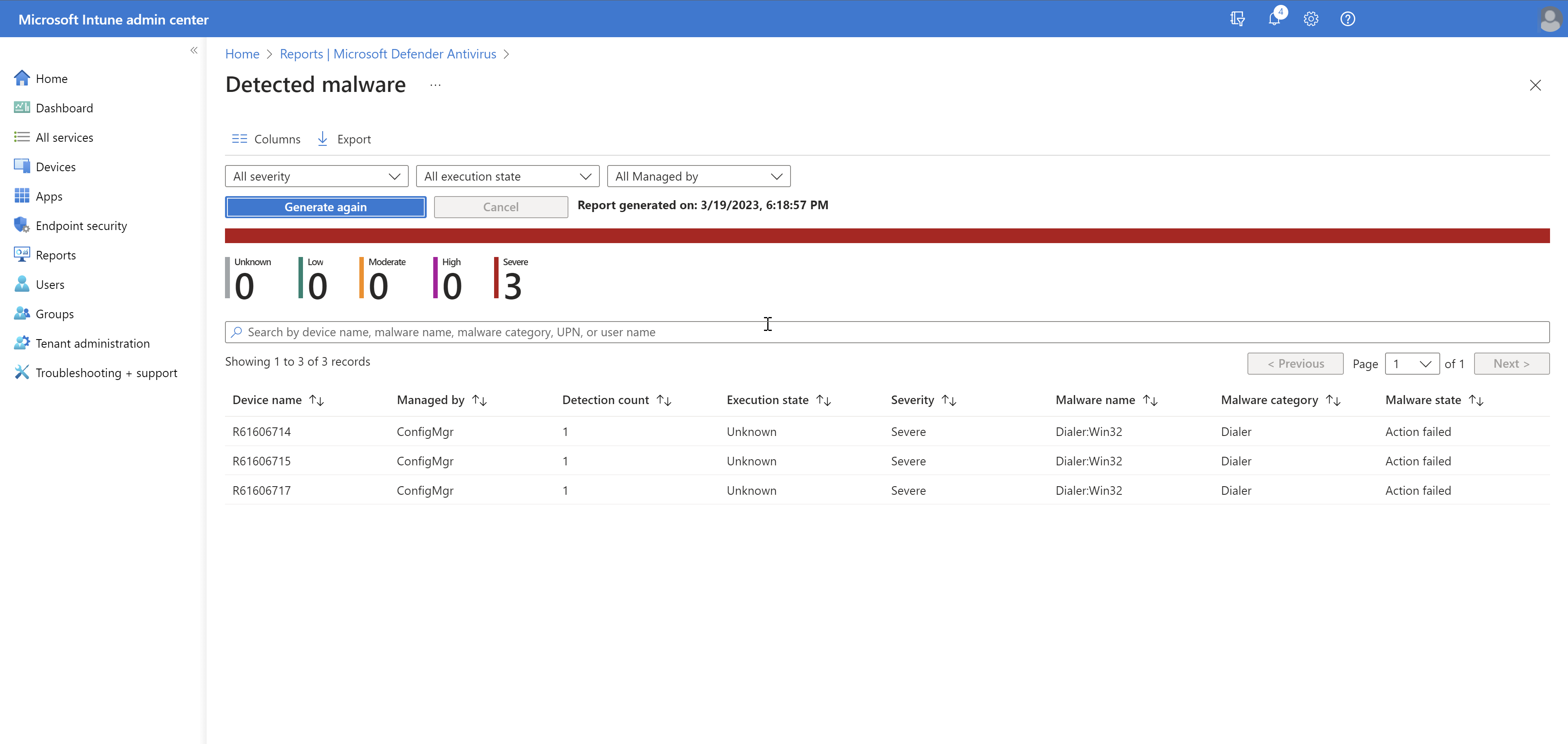

- В отчете Активные вредоносные программы можно просмотреть операционный отчет, чтобы просмотреть список устройств и пользователей с обнаруженными вредоносными программами с подробными сведениями о категории вредоносных программ. Отобразится вредоносная программа, состояние устройства и количество обнаруженных на устройстве вредоносных программ.

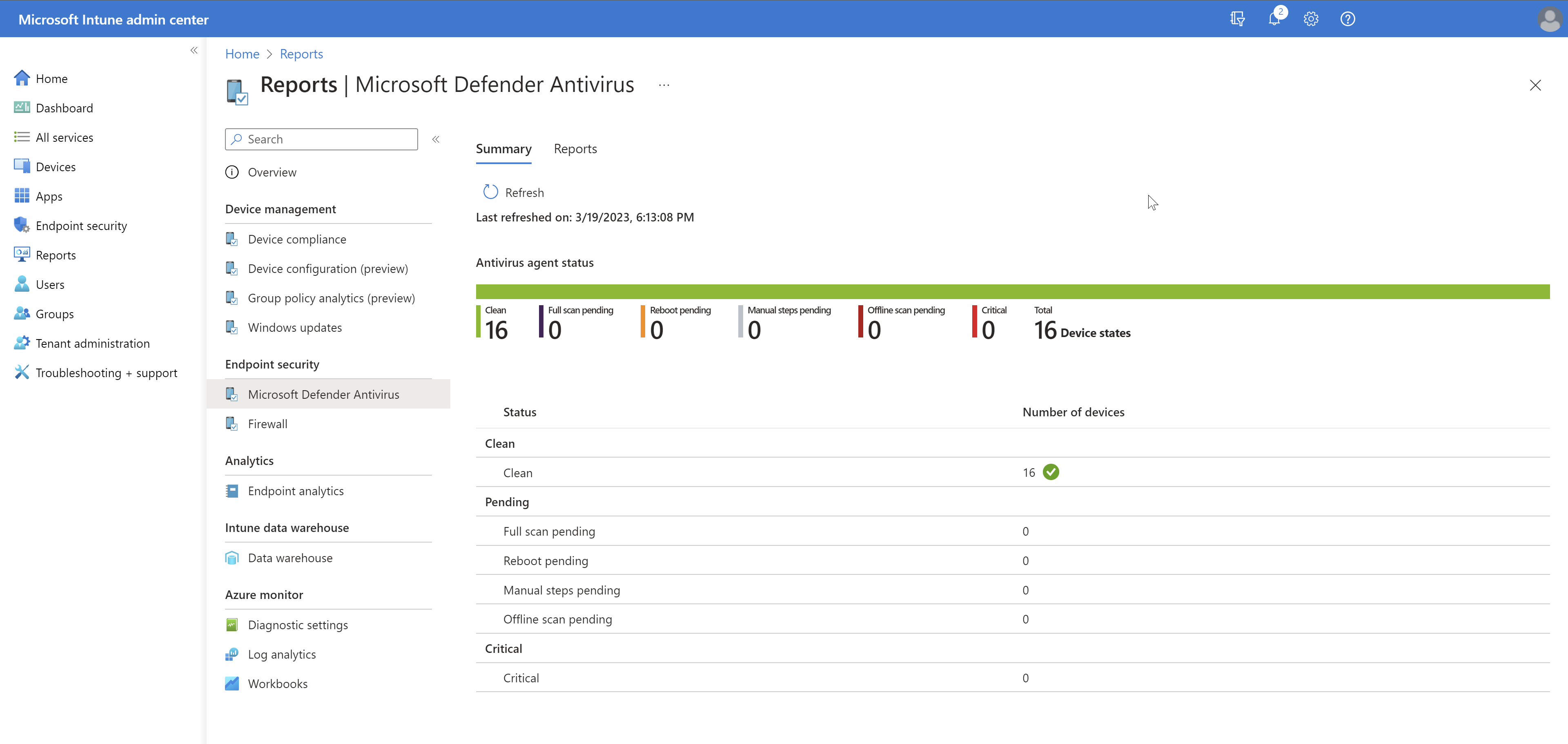

Организационные отчеты в Центре администрирования Microsoft Intune

- В консоли администрирования Intune выберите Отчеты, Безопасность> конечных точек Microsoft Defender Антивирусная программа

- В разделе Сводка вы увидите сводные агрегаты состояния антивирусного

- Щелкните Отчеты, чтобы открыть отчеты о состоянии антивирусного агента и Обнаруженные вредоносные программы организации.

- В отчете о состоянии антивирусного агента отображается список устройств, пользователей и сведения о состоянии антивирусного агента.

- В отчете Об обнаружении вредоносных программ отображается список устройств и пользователей с обнаруженными вредоносными программами с подробными сведениями о категории вредоносных программ.

Оба отчета можно отфильтровать по столбцу Управляемое по, и данные в этих отчетах останутся в консоли до трех дней, прежде чем потребуется повторно создать.

Дальнейшие действия

- Параметры политики антивирусной защиты для устройств, подключенных к клиенту

- Параметры политики антивирусной защиты в интерфейсе безопасности Windows для устройств, подключенных к клиенту

- Создание и развертывание политики сокращения направлений атак конечной точки на устройства, подключенные к клиенту

- Создание и развертывание политики обнаружения и нейтрализации атак на конечные точки на устройствах, подключенных к клиенту

- Создание и развертывание политики брандмауэра для безопасности конечной точки на устройствах, подключенных к клиенту