Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Ваша организация может использовать проверку подлинности на основе сертификатов Microsoft Entra (CBA), чтобы разрешить или требовать, чтобы пользователи могли выполнять проверку подлинности непосредственно с помощью сертификатов X.509, прошедших проверку подлинности в идентификаторе Microsoft Entra для входа в приложение и браузер.

Используйте эту функцию для принятия проверки подлинности, устойчивой к фишингу, и для аутентификации с использованием сертификатов X.509 в вашей инфраструктуре открытых ключей (PKI).

Что такое Microsoft Entra CBA?

Прежде чем стала доступна облачная управляемая поддержка CBA для Microsoft Entra ID, организация должна была реализовать федеративный CBA для удостоверения подлинности пользователей с помощью сертификатов X.509 в Microsoft Entra ID. Она включала развертывание служб федерации Active Directory (AD FS). С помощью Microsoft Entra CBA можно аутентифицироваться непосредственно в Microsoft Entra ID и устранять необходимость использования федеративной службы AD FS, что упрощает среду и сокращает затраты.

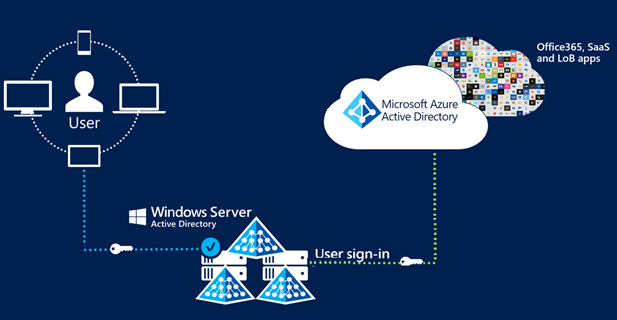

На следующих рисунках показано, как Microsoft Entra CBA упрощает среду, устраняя федеративные службы AD FS.

CBA с федеративным AD FS

Microsoft Entra CBA

Основные преимущества использования Microsoft Entra CBA

| Преимущества | Описание |

|---|---|

| Улучшено взаимодействие с пользователем | — Пользователи, которым требуется CBA, теперь могут напрямую проходить проверку подлинности через Microsoft Entra ID и избегать инвестиций в федеративные службы AD FS. — Центр администрирования позволяет легко сопоставить поля сертификатов с атрибутами объекта пользователя для поиска пользователя в клиенте (привязки имени пользователя сертификата) — Используйте Центр администрирования для настройки политик проверки подлинности , чтобы определить, какие сертификаты являются однофакторными и многофакторными. |

| Простота развертывания и администрирования | — Microsoft Entra CBA — это бесплатная функция. Вам не нужны платные выпуски идентификатора Microsoft Entra ID для его использования. - Не требуются сложные локальные развертывания или настройка сети. — напрямую пройти проверку подлинности с Microsoft Entra ID. |

| Безопасный | — Локальные пароли не должны храниться в облаке в любой форме. — защищает учетные записи пользователей, эффективно работая с политиками условного доступа Microsoft Entra, включая устойчивую к фишингу многофакторную проверку подлинности (MFA). Для MFA требуется лицензированная версия и блокировка устаревшей аутентификации. — поддержка строгой проверки подлинности. Администраторы могут определять политики проверки подлинности с помощью полей сертификата, таких как идентификатор издателя или объекта политики (OID политики), чтобы определить, какие сертификаты определяются как однофакторные и многофакторные. — Эта функция легко работает с функциями условного доступа и возможностями усиления проверки подлинности для применения многофакторной аутентификации, чтобы обеспечить безопасность ваших пользователей. |

Поддерживаемые сценарии

Поддерживаются следующие сценарии:

Вход пользователей в приложения на основе веб-браузера на всех платформах

Вход пользователей в мобильные приложения Office на платформах iOS и Android, а также собственные приложения Office в Windows, включая Outlook и OneDrive

Вход пользователей во встроенные браузеры мобильных устройств

Детализированные правила проверки подлинности для MFA с помощью субъекта издателя сертификата и OID политики

Привязки учетных записей "сертификат — пользователь" с помощью любого из полей сертификата:

-

SubjectAlternativeName(SAN),PrincipalNameиRFC822Name -

SubjectKeyIdentifier(SKI) иSHA1PublicKey -

IssuerAndSubjectиIssuerAndSerialNumber.

-

Привязки учетных записей "сертификат — пользователь" с помощью любого из атрибутов объекта пользователя:

userPrincipalNameonPremisesUserPrincipalNamecertificateUserIds

Неподдерживаемые сценарии

Не поддерживаются следующие сценарии:

- CBA не поддерживается в параметре входа через веб в систему Windows (на экране блокировки и входа).

- Поддерживается только одна точка распространения CRL (CDP) для доверенного ЦС.

- CDP может быть представлена только URL-адресами с протоколом HTTP. Мы не поддерживаем URL-адреса протокола статуса сертификата (OCSP) или URL-адреса протокола легковесного доступа к каталогам (LDAP).

- Пароль в качестве метода проверки подлинности нельзя отключить. Появится параметр входа с помощью пароля, даже если для пользователя доступен метод Microsoft Entra CBA.

Известное ограничение сертификатов Windows Hello для бизнеса

Хотя Windows Hello для бизнеса можно использовать для многофакторной аутентификации в идентификаторе Microsoft Entra, Windows Hello для бизнеса не поддерживается для новой реализации многофакторной аутентификации. Вы можете зарегистрировать сертификаты для пользователей с помощью ключа или пары Windows Hello для бизнеса. При правильной настройке сертификаты Windows Hello для бизнеса можно использовать для MFA в идентификаторе Microsoft Entra.

Сертификаты Windows Hello для бизнеса совместимы с Microsoft Entra CBA в браузерах Microsoft Edge и Chrome. В настоящее время сертификаты Windows Hello для бизнеса несовместимы с Microsoft Entra CBA в сценариях, не относящихся к бизнесу, например в приложениях Office 365. Решением будет использование параметра входа с помощью Windows Hello или ключа безопасности для входа в систему, когда эта возможность доступна. Этот параметр не использует сертификаты для проверки подлинности и избегает проблемы с Microsoft Entra CBA. Этот параметр может быть недоступен в некоторых предыдущих приложениях.

Вне области

Следующие сценарии недоступны для Microsoft Entra CBA.

- Создание или предоставление инфраструктуры открытых ключей (PKI) для создания сертификатов клиента. Необходимо настроить собственные PKI и подготовить сертификаты для пользователей и устройств.

Связанный контент

- Технические концепции Microsoft Entra CBA

- Настройка Microsoft Entra CBA

- Microsoft Entra CBA на устройствах iOS

- Microsoft Entra CBA на устройствах Android

- Вход с смарт-картой Windows с помощью Microsoft Entra CBA

- Идентификаторы пользователей сертификата

- Перенос федеративных пользователей

- Вопросы и ответы