Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

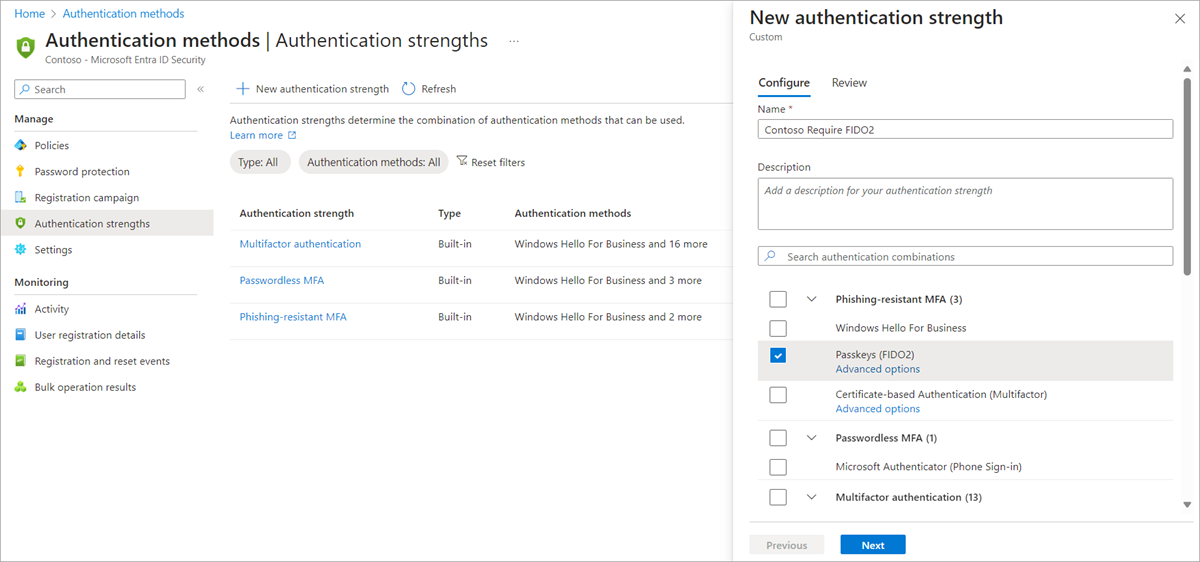

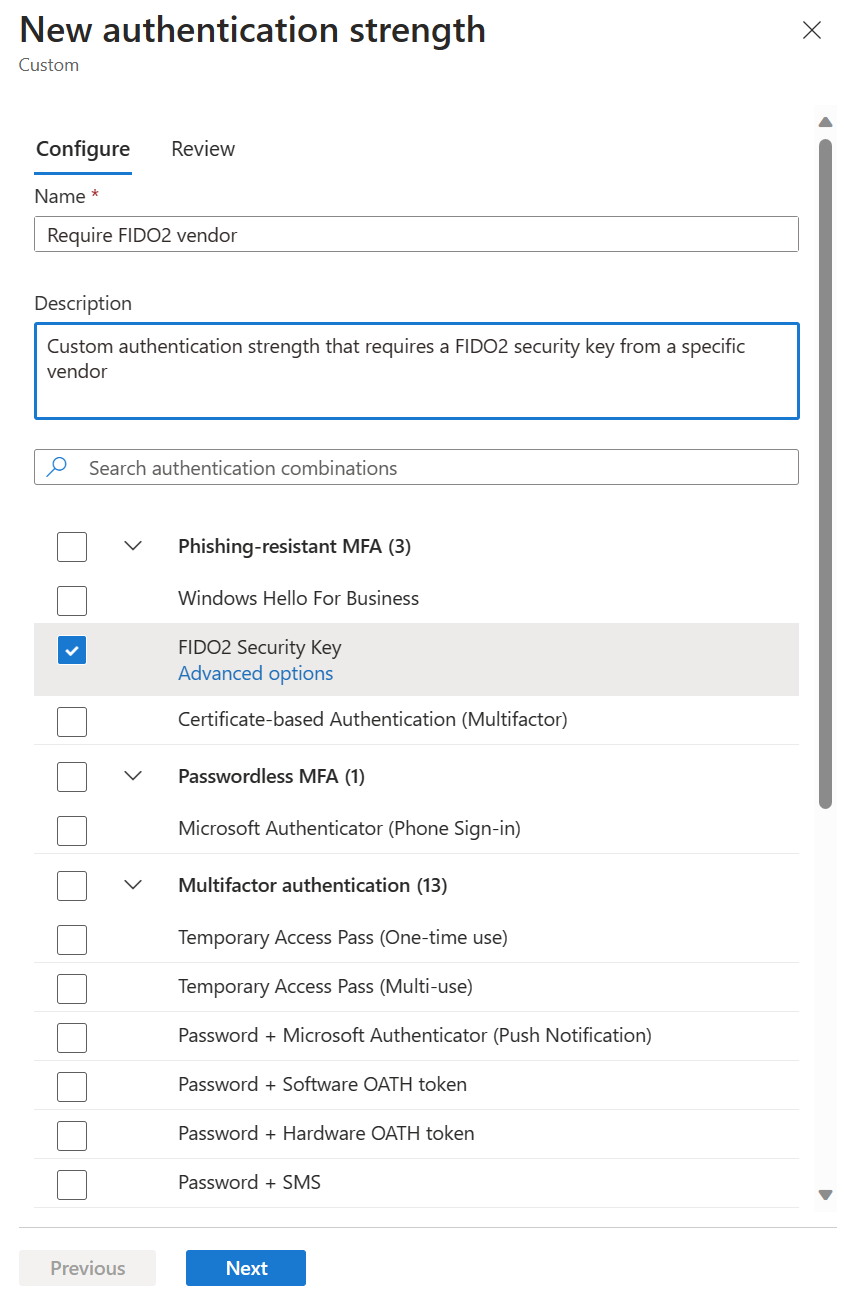

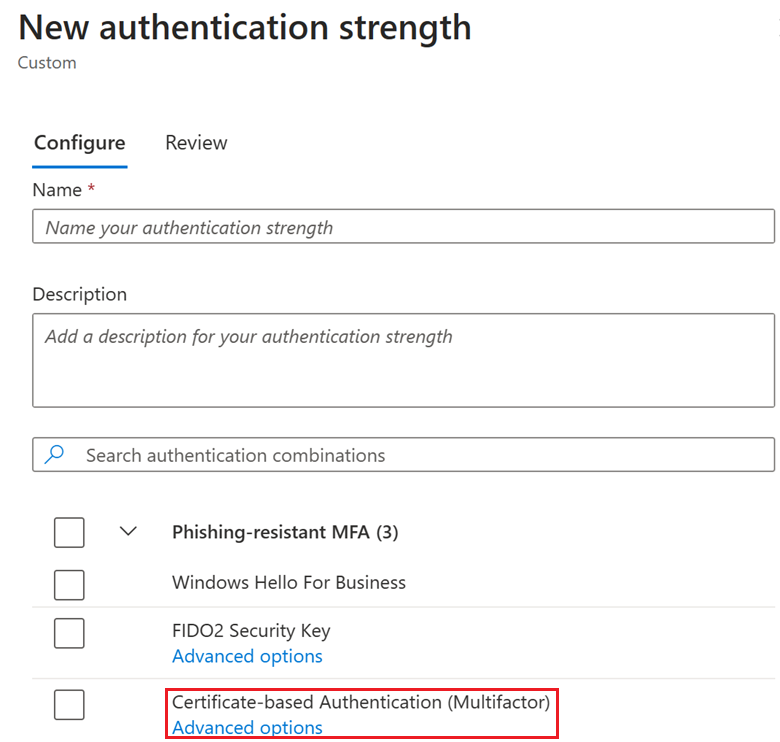

Администраторы также могут создавать до 15 собственных возможностей проверки подлинности, чтобы точно соответствовать их требованиям. Настраиваемая сила проверки подлинности может содержать любые поддерживаемые сочетания в предыдущей таблице.

Войдите в Центр администрирования Microsoft Entra от имени администратора.

Перейдите к Entra ID>методам проверки подлинности>силам проверки подлинности.

Выберите "Новая сила проверки подлинности".

Укажите описательное имя для новой силы проверки подлинности.

При необходимости укажите описание.

Выберите любой из доступных методов, которые вы хотите разрешить.

Нажмите кнопку "Далее " и просмотрите конфигурацию политики.

Обновление и удаление настраиваемых методов аутентификации

Можно изменить настраиваемую силу проверки подлинности. Если она ссылается на политику условного доступа, ее нельзя удалить, и необходимо подтвердить любое изменение. Чтобы проверить, упоминается ли сила проверки подлинности в политике условного доступа, щелкните столбец политики условного доступа.

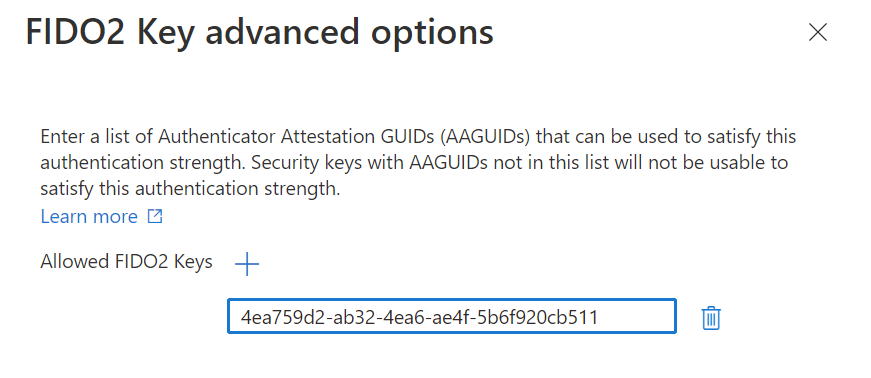

Дополнительные параметры ключа безопасности FIDO2

Вы можете ограничить использование ключей безопасности FIDO2 на основе идентификаторов аттестации аутентификаторов (AAGUID). Эта возможность позволяет администраторам требовать ключ безопасности FIDO2 от конкретного производителя для доступа к ресурсу. Чтобы требовать определенный ключ безопасности FIDO2, сначала создайте настраиваемую силу проверки подлинности. Затем выберите ключ безопасности FIDO2 и нажмите кнопку "Дополнительные параметры".

Рядом с кнопкой "+Разрешенные ключи FIDO2", скопируйте значение AAGUID и нажмите кнопку "Сохранить".

Дополнительные параметры проверки подлинности на основе сертификатов

В политике методов проверки подлинности можно настроить, привязаны ли сертификаты в системе к уровням защиты однофакторной или многофакторной проверки подлинности на основе издателя сертификата или идентификатора политики. Для определенных ресурсов также можно требовать однофакторные или многофакторные сертификаты проверки подлинности, основанные на политике надежности проверки подлинности условного доступа.

С помощью расширенных параметров надежности проверки подлинности можно требовать определенного издателя сертификата или идентификатора политики для дальнейшего ограничения входа в приложение.

Например, Компания Contoso выдает смарт-карты сотрудникам с тремя различными типами многофакторных сертификатов. Один сертификат предназначен для конфиденциального разрешения, другого для секретного разрешения, а третий — для разрешения верхнего секрета. Каждый из них отличается свойствами сертификата, такими как издатель или идентификатор политики. Компания Contoso хочет убедиться, что только пользователи с соответствующим многофакторным сертификатом могут получить доступ к данным для каждой классификации.

В следующих разделах показано, как настроить дополнительные параметры для CBA с помощью Центра администрирования Microsoft Entra и Microsoft Graph.

Центр администрирования Microsoft Entra

Войдите в Центр администрирования Microsoft Entra от имени администратора.

Перейдите к Entra ID>методам проверки подлинности>надежности проверки подлинности.

Выберите "Новая сила проверки подлинности".

Укажите описательное имя для новой силы проверки подлинности.

При необходимости укажите описание.

Под проверкой подлинности на основе сертификатов (однофакторной или многофакторной) щелкните "Дополнительные параметры".

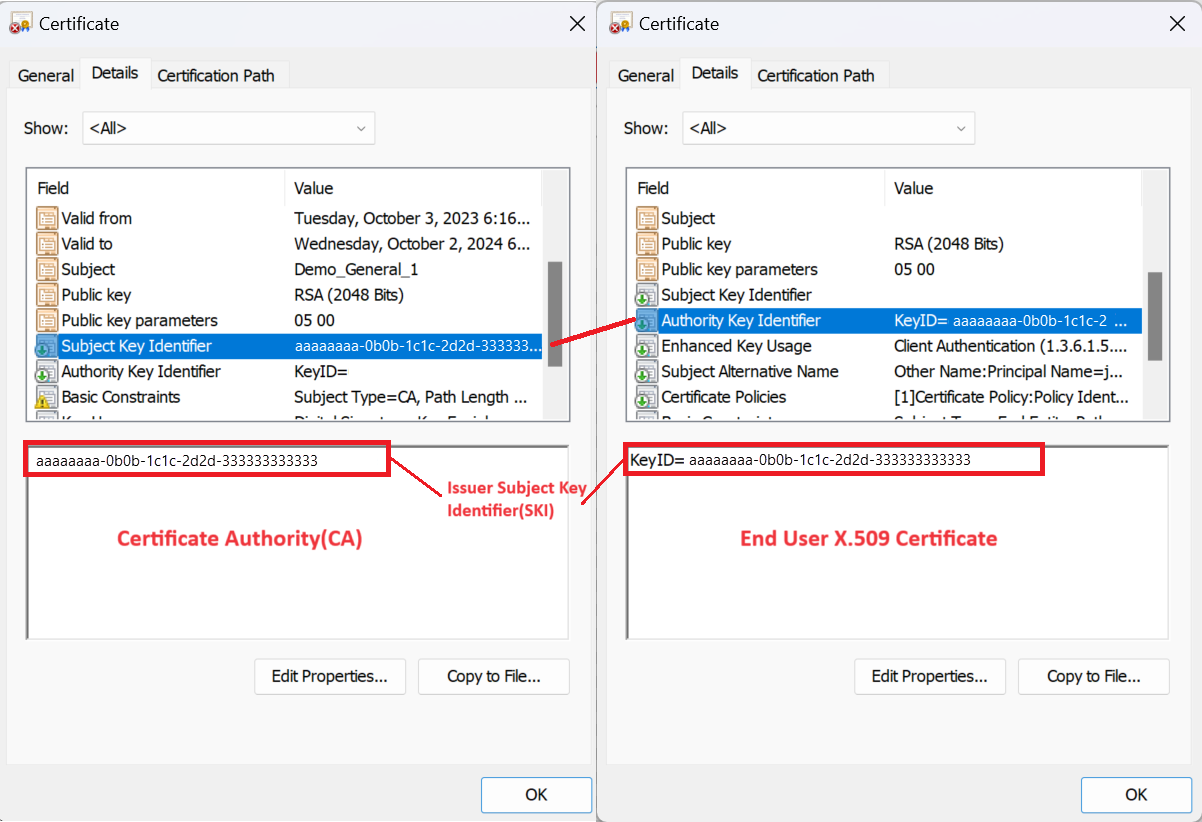

Вы можете выбрать издателей сертификатов в раскрывающемся меню, ввести издателей сертификатов и ввести допустимые OID политики. В раскрывающемся меню перечислены все центры сертификации клиента независимо от того, является ли они однофакторными или многофакторными. Издателей сертификатов можно настроить, используя выпадающий список издателей сертификатов из центров сертификации в клиенте или с помощью другого издателя сертификатов по идентификатору SubjectKeyIdentifier для сценариев, когда сертификат, который вы хотите использовать, не загружен в центры сертификации вашего клиента. Один из таких примеров — это сценарии внешних пользователей, где пользователь может выполнять проверку подлинности в своем домашнем клиенте, а сила проверки подлинности применяется к клиенту ресурсов.

- Если настроены оба атрибута издателей сертификатов и OID политики, существует логическая связь "И", и пользователь должен использовать сертификат, который имеет по крайней мере одного из издателей и один из OID политики из списка, чтобы удовлетворить требуемую силу аутентификации.

- Если настроен только атрибут издателей сертификатов, пользователь должен использовать сертификат, имеющий atleast одного из издателей, чтобы обеспечить надежность проверки подлинности.

- Если настроен только атрибут идентификаторов OID политики, пользователь должен использовать сертификат, который содержит по крайней мере один из этих идентификаторов, чтобы соответствовать требованиям надежности аутентификации.

Заметка

Мы разрешаем настройку максимум 5 эмитентов и 5 OID в конфигурации уровней надежности аутентификации.

- Нажмите кнопку "Далее ", чтобы просмотреть конфигурацию, а затем нажмите кнопку "Создать".

Microsoft Graph

Чтобы создать новую политику надежности проверки подлинности условного доступа с помощью сочетания сертификатовConfiguration:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Чтобы добавить новую конфигурацию комбинаций в существующую политику:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Ограничения

Дополнительные параметры ключа безопасности FIDO2

- Дополнительные параметры ключа безопасности FIDO2. Дополнительные параметры не поддерживаются для внешних пользователей с домашним клиентом, расположенным в другом облаке Майкрософт, чем клиент ресурсов.

Дополнительные параметры проверки подлинности на основе сертификатов

В каждом сеансе браузера можно использовать только один сертификат. После входа с помощью сертификата он кэширован в браузере в течение сеанса. Вам не будет предложено выбрать другой сертификат, если он не соответствует требованиям к надежности проверки подлинности. Для перезапуска сеанса выйдите из системы и выполните вход заново. Затем выберите соответствующий сертификат.

Центры сертификации и сертификаты пользователей должны соответствовать стандарту X.509 версии 3. В частности, для принудительного применения ограничений SKI CBA издателя, сертификаты требуют действительных AKIs:

Заметка

Если сертификат не соответствует, проверка подлинности пользователя может пройти успешно, но при этом не удовлетворять ограничениям, установленным эмитентом для политики силы проверки подлинности.

Во время входа рассматриваются первые 5 идентификаторов политик из сертификата конечного пользователя и сравниваются с идентификаторами политики, настроенными в политике надежности проверки подлинности. Если сертификат конечного пользователя имеет более 5 OID политики, первые 5 OID политики в лексическом порядке, соответствующие требованиям к надежности проверки подлинности, учитываются.

Для пользователей B2B давайте рассмотрим пример, в котором Contoso пригласила пользователей из Fabrikam в свой тенант. В этом случае Contoso является арендатором ресурсов, а Fabrikam — основным арендатором.

- Если параметр доступа между клиентами отключен ( Contoso не принимает многофакторную проверку подлинности, выполняемую домашним клиентом) — использование проверки подлинности на основе сертификатов в клиенте ресурсов не поддерживается.

- Если параметр доступа между клиентами включен, Fabrikam и Contoso находятся в одном облаке Майкрософт, то есть клиенты Fabrikam и Contoso находятся в коммерческом облаке Azure или в облаке Azure для государственных организаций США. Кроме того, Компания Contoso доверяет MFA, которая была выполнена в домашнем клиенте. В этом случае:

- Доступ к конкретному ресурсу можно ограничить с помощью OID политики или другого издателя сертификатов по идентификатору SubjectkeyIdentifier в пользовательской политике степени надежности аутентификации.

- Доступ к определенным ресурсам можно ограничить с помощью параметра "Другие издатели сертификатов по SubjectkeyIdentifier" в пользовательской политике уровня надежности аутентификации.

- Если параметр доступа между клиентами включен, Fabrikam и Contoso не подключены к одному и тому же облаку Майкрософт, например клиент Fabrikam находится в коммерческом облаке Azure, а клиент Contoso находится в облаке Azure для государственных организаций США, доступ к определенным ресурсам не может быть ограничен с помощью идентификатора издателя или OID политики в пользовательской политике надежности проверки подлинности.

Устранение неполадок с расширенными параметрами силы аутентификации.

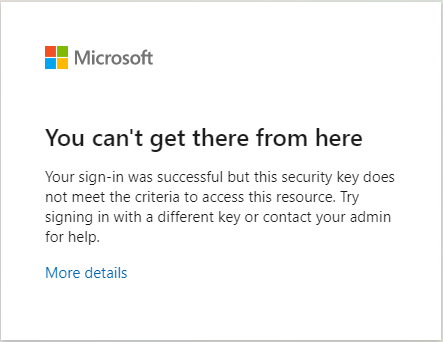

Пользователи не могут использовать ключ безопасности FIDO2 для входа

Администратор условного доступа может ограничить доступ к определенным ключам безопасности. Когда пользователь пытается войти с помощью ключа, который он не может использовать, появится сообщение Вы не можете добраться сюда оттуда. Пользователь должен перезапустить сеанс и войти с помощью другого ключа безопасности FIDO2.

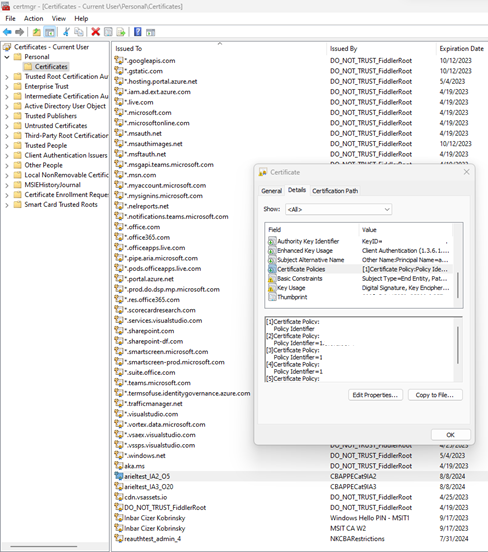

Как проверить идентификаторы политики сертификатов и издателя

Вы можете подтвердить, что свойства личного сертификата соответствуют конфигурации в расширенных параметрах проверки подлинности.

На устройстве пользователя войдите от имени администратора. Нажмите Выполнить, введите certmgr.msc, и нажмите клавишу Enter. Чтобы проверить идентификаторы политики, щелкните Личное, затем щелкните сертификат правой кнопкой мыши и выберите Сведения.