Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Прокси приложения Microsoft Entra изначально поддерживает единый вход (SSO) для приложений, использующих заголовки для проверки подлинности. Вы настраиваете значения заголовков, необходимые вашему приложению, в Microsoft Entra ID. Значения заголовков отправляются приложению через прокси приложения. Преимущества использования встроенной поддержки заголовочной аутентификации с помощью прокси приложения:

Упрощение удаленного доступа к локальным приложениям. Прокси приложения упрощает существующую архитектуру удаленного доступа. Вы заменяете доступ к этим приложениям через виртуальную частную сеть (VPN). Вы убираете зависимости от локальных решений управления идентификацией для аутентификации. Вы оптимизируете интерфейс для пользователей, и они не замечают ничего другого при использовании корпоративных приложений. Пользователи могут работать в любом месте на любом устройстве.

нет дополнительных программ или изменений в приложениях. Вы используете существующие соединители частной сети. Дополнительное программное обеспечение не требуется.

широкий список атрибутов и преобразований, доступных. Все значения заголовков доступны на основе стандартных утверждений, выданных идентификатором Microsoft Entra. Все атрибуты и преобразования, доступные для настройки утверждений для приложений языка разметки утверждений безопасности (SAML) или OpenID Connect (OIDC) также доступны в качестве значений заголовков.

Необходимые условия

Включите прокси приложения и установите соединитель, имеющий прямой сетевой доступ к приложениям. Дополнительные сведения см. в статье Добавление локального приложения для удаленного доступа через прокси приложения.

Поддерживаемые возможности

В таблице перечислены распространенные возможности, необходимые для приложений проверки подлинности на основе заголовков.

| Требование | Описание |

|---|---|

| Федеративный единственный вход в систему | В режиме предварительной проверки подлинности все приложения защищены с помощью проверки подлинности Microsoft Entra, а пользователи имеют единый вход. |

| Удаленный доступ | Прокси приложения предоставляет удаленный доступ к приложению. Пользователи получают доступ к приложению из Интернета в любом веб-браузере с помощью внешнего указателя универсальных ресурсов (URL-адрес). Прокси приложения не предназначен для общего корпоративного доступа. Общие корпоративные доступы см. в разделе Microsoft Entra Private Access. |

| Интеграция на основе заголовков | Прокси приложения обрабатывает интеграцию единого входа с учетной записью Microsoft Entra ID, а затем передает удостоверения или другие данные приложения в качестве заголовков HTTP. |

| Авторизация приложения | Общие политики задаются на основе доступа к приложению, членства в группе пользователя и других политик. В Microsoft Entra ID политики реализуются с помощью условного доступа. Политики авторизации приложений применяются только к первоначальному запросу проверки подлинности. |

| Усиленная аутентификация | Политики безопасности определяются для принудительной проверки подлинности, например, для получения доступа к конфиденциальным ресурсам. |

| Детализированная авторизация | Предоставляет управление доступом на уровне URL-адреса. Добавленные политики можно применять на основе URL-адреса, к которой осуществляется доступ. Внутренний URL-адрес, настроенный для приложения, определяет область применения политики. Политика, настроенная для наиболее детализированного пути, применяется. |

Заметка

В этой статье описывается подключение между приложениями проверки подлинности на основе заголовков и идентификатором Microsoft Entra с помощью прокси приложения и рекомендуется использовать шаблон. В качестве альтернативы существует шаблон интеграции, использующий PingAccess с Microsoft Entra ID для реализации аутентификации на основе заголовков. Дополнительные сведения см. в разделе Аутентификация на основе заголовков для единого входа с помощью прокси приложения и PingAccess.

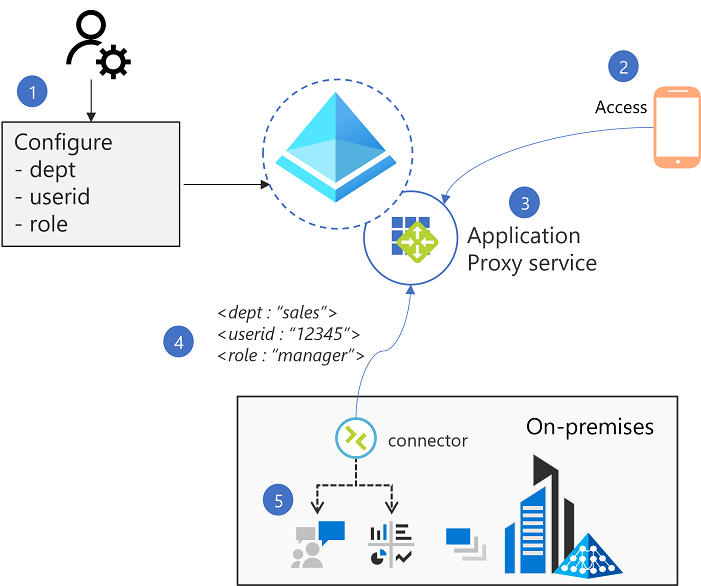

Принцип работы

- Администратор настраивает сопоставления атрибутов, необходимые приложению в Центре администрирования Microsoft Entra.

- Прокси приложения гарантирует, что пользователь проходит проверку подлинности с помощью идентификатора Microsoft Entra.

- Облачная служба прокси приложения учитывает необходимые атрибуты. Служба получает соответствующие утверждения из токена идентификации, полученного во время аутентификации. Затем служба преобразует значения в необходимые заголовки HTTP в рамках запроса к соединителю.

- Затем запрос передается соединителю, который затем передается в серверное приложение.

- Приложение получает заголовки и может использовать эти заголовки по мере необходимости.

Публикация приложения с помощью прокси приложения

Опубликуйте приложение в соответствии с инструкциями, описанными в разделе Публикация приложений с использованием прокси приложения.

- Внутреннее значение URL-адреса определяет область приложения. Вы настраиваете внутреннее значение URL-адреса в корневом пути приложения, а все вложенные пути под корнем получают одну и ту же конфигурацию заголовка и приложения.

- Создайте новое приложение, чтобы задать другую конфигурацию заголовка или назначение пользователя для более детального пути, чем настроенное приложение. В новом приложении настройте внутренний URL-адрес с определенным путем, который требуется, а затем настройте определенные заголовки, необходимые для этого URL-адреса. Прокси приложения всегда повторяет ваши настройки конфигурации в соответствии с наиболее детализированному пути, заданному для приложения.

Выберите Microsoft Entra ID как метод предварительной проверки подлинности .

Назначьте тестового пользователя, перейдя к Пользователи и группы и назначив соответствующих пользователей и группу.

Откройте браузер и перейдите на внешний URL-адрес из настроек прокси приложения.

Убедитесь, что вы можете подключиться к приложению. Несмотря на то, что вы можете подключиться, вы еще не можете получить доступ к приложению, так как заголовки не настроены.

Настройка единого входа

Прежде чем приступить к работе с одиночным входом для приложений, использующих заголовки, установите соединитель частной сети. Соединитель должен иметь доступ к целевым приложениям. Дополнительные сведения см. в руководстве по : прокси приложения Microsoft Entra.

- После отображения приложения в списке корпоративных приложений выберите его и выберите единый вход.

- Установите режим единого входа на основе заголовка .

- В базовой конфигурацииидентификатор Microsoft Entra IDвыбран в качестве значения по умолчанию.

- Выберите карандаш редактирования в заголовках , чтобы настроить заголовки для отправки в приложение.

- Выберите Добавить новый заголовок. Укажите имя для заголовка и выберите либо атрибут , либо преобразование , а затем выберите из раскрывающегося списка заголовок, нужный вашему приложению.

- Дополнительные сведения о списке доступных атрибутов см. в разделе Настройки утверждений— атрибуты.

- Дополнительные сведения о списке доступных преобразований см. в разделе Настройки утверждений— преобразования утверждений.

- Вы можете добавить заголовка группы. Дополнительные сведения о настройке групп в качестве значения см. в статье Настройка утверждений групп для приложений.

- Выберите Сохранить.

Тестирование приложения

Теперь приложение запущено и доступно. Чтобы протестировать приложение, выполните следующие действия.

- Очищайте ранее кэшированные заголовки, открыв новый браузер или частное окно браузера.

- Перейдите по внешнему URL-адресу. Этот параметр можно найти как внешний URL-адрес в параметрах прокси приложения.

- Войдите с помощью тестовой учетной записи, назначенной приложению.

- Убедитесь, что вы можете загрузить и войти в приложение с помощью единого входа.

Соображения

- Прокси приложения предоставляет удаленный доступ к приложениям локально или в частном облаке. Прокси приложения не рекомендуется использовать для трафика, исходя из той же сети, что и предполагаемое приложение.

- Доступ к приложениям проверки подлинности на основе заголовков должен быть ограничен только трафиком из соединителя или другого разрешенного решения проверки подлинности на основе заголовков. Ограничение доступа обычно выполняется с помощью брандмауэра или ограничения по IP на сервере приложений.