Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Применяется:  Внешние клиенты (дополнительные сведения)

Внешние клиенты (дополнительные сведения)

В этом руководстве показано, как запустить пример приложения macOS, демонстрирующее регистрацию и вход в сценарии с помощью внешнего идентификатора Microsoft Entra External ID.

В этой статье вы узнаете, как:

- Включите общедоступный клиент и собственные потоки проверки подлинности.

- Обновите пример собственного приложения macOS, чтобы использовать собственные сведения о внешнем клиенте.

- Запустите и проверьте пример собственного приложения macOS.

Предпосылки

Учетная запись Azure с активной подпиской. Если у вас еще нет учетной записи, создайте бесплатную учетную запись.

Эта учетная запись Azure должна иметь разрешения на управление приложениями. Любые из следующих ролей Microsoft Entra включают необходимые разрешения:

- Администратор приложений

- Разработчик приложения

Внешний арендатор. Если у вас его нет, создайте новый внешний клиент в Центре администрирования Microsoft Entra.

Если вы еще этого не сделали, зарегистрируйте приложение в Центре администрирования Microsoft Entra. Обязательно сделайте следующее:

- Запишите идентификатор приложения (клиента) и идентификатор каталога (клиента) для последующего использования.

- Предоставьте приложению согласие администратора .

Если вы еще этого не сделали, создайте поток пользователя в Центре администрирования Microsoft Entra

Включение открытых клиентских и встроенных потоков проверки подлинности

Чтобы указать, что это приложение является общедоступным клиентом и может использовать собственную проверку подлинности, включите общедоступный клиент и собственные потоки проверки подлинности:

- На странице регистрации приложений выберите регистрацию приложения, для которой требуется включить общедоступный клиент и собственные потоки проверки подлинности.

- В разделе Управление выберите Проверка подлинности.

- В разделе Дополнительные параметрыразрешить общедоступные потоки клиентов:

- Включите следующие потоки для мобильных и десктопных устройств и выберите Да.

- Для включения функции собственной аутентификациивыберите Да.

- Нажмите кнопку Сохранить.

Клонирование примера приложения macOS

Откройте терминал и перейдите в каталог, в котором требуется сохранить код.

Клонируйте приложение macOS из GitHub, выполнив следующую команду:

git clone https://github.com/Azure-Samples/ms-identity-ciam-native-auth-macos-sample.gitПерейдите в каталог, в котором клонирован репозиторий:

cd ms-identity-ciam-native-auth-macos-sample

Настройка примера приложения macOS

В Xcode откройте проект NativeAuthSampleAppMacOS.xcodeproj .

Откройте файл NativeAuthSampleAppMacOS/Configuration.swift .

Найдите плейсхолдер:

-

Enter_the_Application_Id_Hereи замените его идентификатором приложения (клиента) зарегистрированного ранее приложения. -

Enter_the_Tenant_Subdomain_Hereи замените его на поддомен каталога (домен клиента). Например, если основной домен клиентаcontoso.onmicrosoft.com, используйте contoso. Если у вас нет поддомена арендатора, узнайте, как узнать сведения о вашем арендаторе.

-

Замечание

Не забудьте выбрать схему для сборки и место, где будут запущены созданные продукты. Каждая схема содержит список реальных или имитированных устройств, представляющих доступные назначения.

Запуск и тестирование примера приложения macOS

Чтобы создать и запустить код, выберите Запустить в меню Product в Xcode. После успешной сборки Xcode запустит пример приложения в симуляторе.

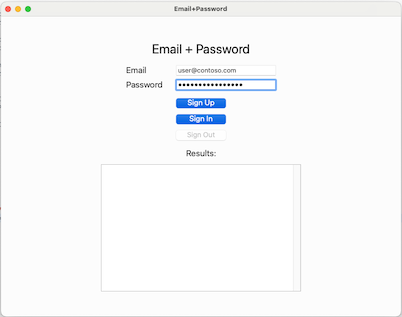

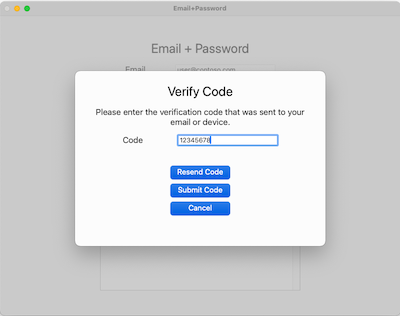

В этом руководстве проверяется использование электронной почты и пароля . Введите допустимый адрес электронной почты и пароль, выберите "Регистрация" и запустите экран кода отправки:

После ввода адреса электронной почты на предыдущем экране приложение отправит в него код проверки. После отправки полученного кода приложение возвращает вас на предыдущий экран и автоматически выполняет вход.