Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Аналитика угроз Microsoft Defender (DEFENDER TI) позволяет получить доступ к нашей обширной коллекции данных обхода в формате индексированных и сводных таблиц. Эти наборы данных могут быть большими, возвращая обширные объемы исторических и последних данных. Позволяя правильно сортировать и фильтровать данные, мы поможем вам легко определить интересующие вас подключения.

В этой статье вы узнаете, как сортировать и фильтровать данные для следующих наборов данных:

- Решения

- Сведения о WHOIS

- Сертификаты

- Поддомены

- Трекеров

- Компоненты

- Пары узлов

- Файлы cookie

- Службы

- Служба доменных имен (DNS)

- Обратный DNS

Дополнительные сведения о наборах данных

Вы также узнаете, как скачать индикаторы или артефакты из следующих функций:

- Projects

- Статьи

- Множества данных

Предварительные условия

Учетная запись Microsoft Entra ID или личная учетная запись Майкрософт. Войдите или создайте учетную запись

Лицензия Defender TI премиум.

Примечание.

Пользователи, у которых нет лицензии Defender TI премиум, по-прежнему могут использовать бесплатное предложение TI.

Откройте Defender TI на портале Microsoft Defender

- Перейдите на портал Defender и пройдите процесс проверки подлинности Майкрософт. Подробнее о портале Defender

- Перейдите в раздел Аналитика> угрозIntel Explorer.

Сортировка данных

Функция сортировки на каждой вкладке данных позволяет быстро сортировать наборы данных по значениям столбцов. По умолчанию большинство результатов сортируются по последним просмотренным (по убыванию), чтобы последние наблюдавшиеся результаты отображались в верхней части списка. Этот порядок сортировки по умолчанию немедленно предоставляет аналитические сведения о текущей инфраструктуре артефакта.

В настоящее время все наборы данных сортируются по следующим значениям First seen и Last seen :

- Последний просмотр (по убыванию) — по умолчанию

- Последний просмотр (по возрастанию)

- Первый просмотр (по возрастанию)

- Первый просмотр (по убыванию)

Данные можно отсортировать по каждой вкладке набора данных для каждого IP-адреса, домена или сущности узла, для которых выполняется поиск или сводка.

Выполните поиск по домену, IP-адресу или узлу в строке поиска Intel Explorer .

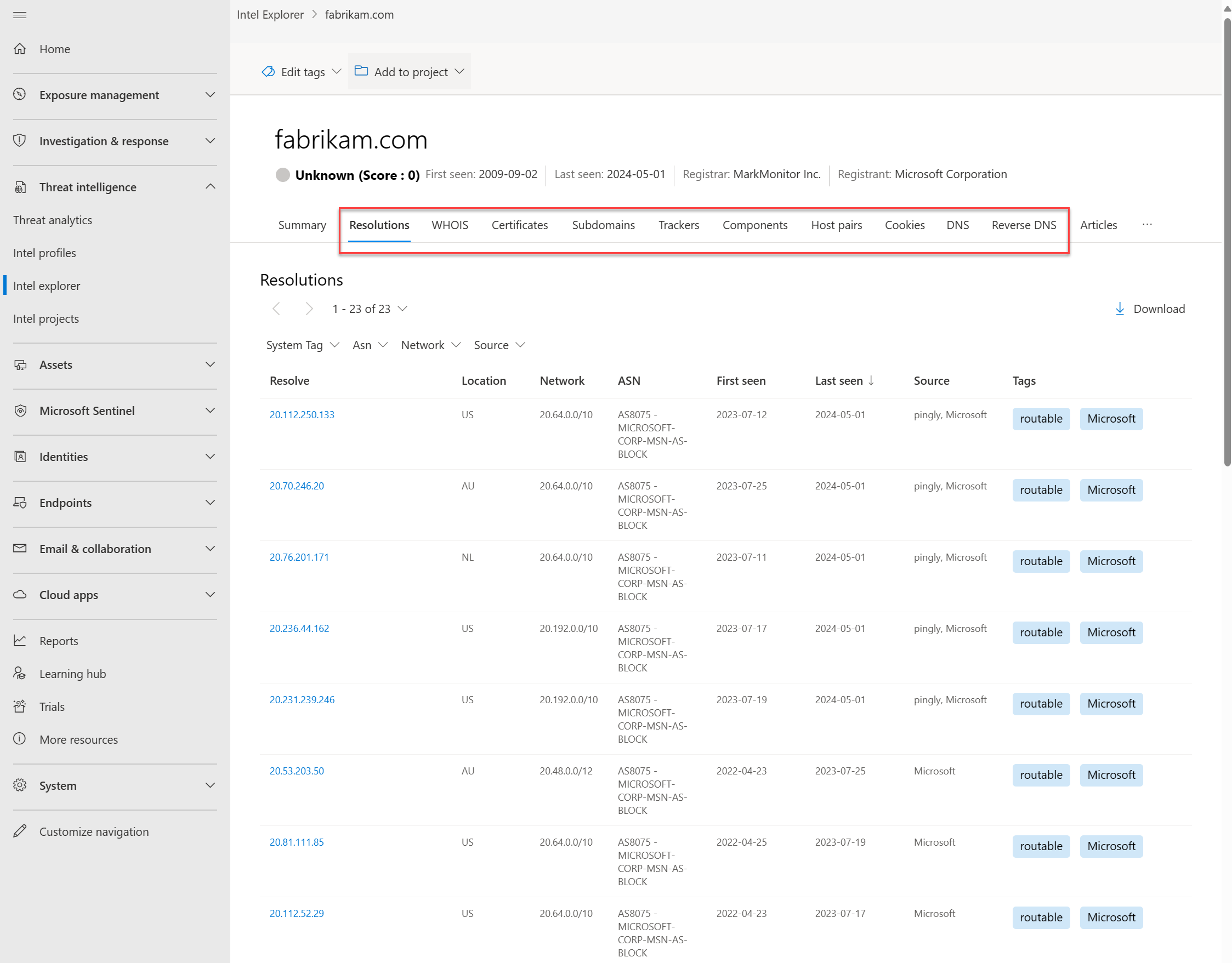

Перейдите на вкладку Разрешения, а затем примените параметры сортировки к столбцам Первый просмотр и Последний просмотр.

Фильтрация данных

Фильтрация данных позволяет получить доступ к выбранной группе данных на основе определенного значения метаданных. Например, можно просмотреть разрешения IP-адресов, обнаруженные только из выбранного источника, или компонентов определенного типа (например, серверов или платформ). Фильтрация данных позволяет сузить результаты запроса до элементов, представляющих особый интерес.

Так как DEFENDER TI предоставляет определенные метаданные, совпадающие с определенными типами данных, параметры фильтра для каждого набора данных отличаются.

Фильтры разрешения

К данным разрешения применяются следующие фильтры:

- Системный тег. Defender TI создает эти теги на основе аналитических сведений, обнаруженных нашей исследовательской группой. Подробнее

- Тег: настраиваемые теги, примененные пользователями Defender TI. Подробнее

- ASN: результаты, связанные с назначенным номером автономной системы (ASN).

- Сеть: результаты, связанные с назначенной сетью.

- Источник: источник данных, который привел к результату (например, riskiq, emerging_threats).

Чтобы отфильтровать данные разрешения, выполните следующие действия:

Выполните поиск по домену, IP-адресу или узлу в строке поиска Intel Explorer .

Перейдите на вкладку Разрешения

Применяйте фильтры к каждому из указанных ранее типов параметров фильтра.

Фильтры средства отслеживания

К данным средства отслеживания применяются следующие фильтры:

- Тип: определенный тип средства отслеживания для каждого артефакта (например, JarmFuzzyHash или GoogleAnalyticsID).

- Адрес: IP-адрес, который непосредственно наблюдал за трекером или имеет разрешающий узел, наблюдающий за отслеживанием. Этот фильтр отображается при поиске по IP-адресу.

- Hostname: узел, который наблюдал это значение средства отслеживания. Этот фильтр отображается при поиске по домену или узлу.

Чтобы отфильтровать данные средства отслеживания, выполните приведенные далее действия.

Выполните поиск по домену, IP-адресу или узлу в строке поиска Intel Explorer .

Перейдите на вкладку "Трекеры"

Применяйте фильтры к каждому из указанных ранее типов параметров фильтра.

Фильтры компонентов

К данным компонентов применяются следующие фильтры:

- Ipaddressraw: IP-адрес, совпадающий с возвращенным именем узла.

- Тип: Указанный тип компонента (например, удаленный доступ или операционная система).

- Имя: Имя обнаруженного компонента (например, Cobalt Strike или PHP).

Чтобы отфильтровать данные компонента, выполните следующие действия:

Выполните поиск по домену, IP-адресу или узлу в строке поиска Intel Explorer .

Перейдите на вкладку Компоненты

Применяйте фильтры к каждому из указанных ранее типов параметров фильтра.

Фильтры пар узлов

К данным пары узлов применяются следующие фильтры:

- Направление: Направление наблюдаемого соединения, указывающее, перенаправляет ли родитель на дочерний объект или наоборот.

- Родительское имя узла: Имя узла родительского артефакта.

- Причина: Обнаруженная причина отношения "родители-потомки узла" (например, redirect или iframe.src).

- Имя дочернего узла: Имя узла дочернего артефакта.

Чтобы отфильтровать данные пары узлов, выполните приведенные далее действия.

Выполните поиск по домену, IP-адресу или узлу в строке поиска Intel Explorer .

Перейдите на вкладку Пары узлов

Применяйте фильтры к каждому из указанных ранее типов параметров фильтра.

Dns и обратные фильтры DNS

Следующие фильтры применяются к dns- и обратным данным DNS:

- Тип записи: Тип записи, обнаруженной в записи DNS (например, NS или CNAME).

- Ценность: Указанное значение записи (например, nameserver.host.com).

Чтобы отфильтровать DNS и обратные данные DNS, выполните приведенные ниже действия.

Выполните поиск по домену, IP-адресу или узлу в строке поиска Intel Explorer .

Перейдите на вкладки DNS и Обратный DNS .

Применяйте фильтры к каждому из указанных ранее типов параметров фильтра.

Скачивание данных

В TI Defender существуют различные разделы, в которых можно экспортировать данные в виде CSV-файла. Найдите и выберите ![]() в следующих разделах:

в следующих разделах:

- Большинство вкладок набора данных

- Projects

- Статьи Intel

При скачивании данных из resolutions, DNS и Reverse DNS экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| Resolve | Запись, связанная с доменом, который выполняется поиск (разрешающий IP-адрес), или доменом, который разрешается в IP-адрес при поиске IP-адреса. |

| Location | Страна или регион, в котором размещен IP-адрес |

| Сеть | Netblock или подсеть |

| autonomousSystemNumber | ASN |

| firstSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда корпорация Майкрософт впервые наблюдала за разрешением |

| lastSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда корпорация Майкрософт в последний раз наблюдала за разрешением |

| Source | Источник, наблюдающий за этим разрешением |

| Tags | Системные или пользовательские теги, связанные с артефактом |

При скачивании данных с вкладки Поддомены экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| hostname | Поддомен домена, в который выполняется поиск |

| Теги | Системные или пользовательские теги, связанные с артефактом |

При скачивании данных с вкладки Trackers экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| hostname | Имя узла, наблюдающее или наблюдающее в настоящее время средство отслеживания |

| firstSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда корпорация Майкрософт впервые заметила, что имя узла использовало средство отслеживания |

| lastSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда корпорация Майкрософт в последний раз наблюдала, как имя узла использовало средство отслеживания |

| attributeType | Тип средства отслеживания |

| attributeValue | Значение средства отслеживания |

| Tags | Системные или пользовательские теги, связанные с артефактом |

При скачивании данных с вкладки Компоненты экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| hostname | Имя узла, наблюдающее или наблюдающее компонент в данный момент |

| firstSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда корпорация Майкрософт впервые заметила, что имя узла использовало компонент |

| lastSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда корпорация Майкрософт в последний раз наблюдала, как имя узла использовало компонент |

| категория | Тип компонента |

| name | Имя компонента |

| version | Версия компонента |

| Tags | Системные или пользовательские теги, связанные с артефактом |

При скачивании данных с вкладки Пары узлов экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| parentHostname | Имя узла, которое обращается к имени дочернего узла |

| childHostname | Имя узла, которое подает ресурсы, которые они размещают, в родительское имя узла. |

| firstSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда корпорация Майкрософт впервые наблюдала связь между родительским и дочерним именем узла |

| lastSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда корпорация Майкрософт в последний раз наблюдала связь между родительским и дочерним именем узла |

| attributeCause | Причина связи между родительским и дочерним именем узла |

| Tags | Системные или пользовательские теги, связанные с артефактом |

При скачивании данных с вкладки Файлы cookie экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| hostname | Имя узла, в котором указано имя файла cookie |

| firstSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда имя файла cookie было впервые обнаружено в имени узла, исходящем из домена cookie |

| lastSeen | Дата и время (в формате мм/дд/гггг чч:мм ), когда имя файла cookie в последний раз наблюдалось в имени узла, исходящем из домена cookie |

| cookieName | Имя файла cookie |

| cookieDomain | Сервер доменного имени, с которого был создан файл cookie. |

| Tags | Системные или пользовательские теги, связанные с артефактом |

При скачивании списков проектов из проектов Intel (Мои проекты, Командные проекты и Общие проекты) экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| name | имя проекта; |

| артефакты (число) | Количество артефактов в проекте |

| created by (user) | Пользователь, создавший проект |

| создано в | Когда проект был создан |

| Теги | Системные или пользовательские теги, связанные с артефактом |

| Сотрудников | Кто был добавлен в проект в качестве участников совместной работы; Этот заголовок отображается только для проектов, скачанных со страниц "Мои проекты" и "Общие проекты" |

При скачивании сведений о проекте (артефактов) из проекта экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| артефакт | Значение артефакта (например, IP-адрес, домен, узел, значение WHOIS или сертификат SHA-1) |

| type | Тип артефакта (например, IP-адрес, домен, узел, организация WHOIS, телефон WHOIS или сертификат SHA-1) |

| созданный | Дата и время (в формате мм/дд/гггг чч:мм ) при добавлении артефакта в проект |

| создатель | Email адрес пользователя, который добавил артефакт |

| контекст | Добавление артефакта в проект |

| Теги | Системные или пользовательские теги, связанные с артефактом |

| Сотрудников | Кто был добавлен в проект в качестве участников совместной работы; Этот заголовок отображается только для проектов, скачанных со страниц "Мои проекты" и "Общие проекты" |

При скачивании общедоступных индикаторов аналитики угроз или индикаторов riskiq экспортируются следующие заголовки:

| Заголовок | Описание |

|---|---|

| type | Тип индикатора (например, IP-адрес, сертификат, домен или SHA-256) |

| value | Значение индикатора (например, IP-адрес, домен или имя узла) |

| источник | Источник индикатора (RiskIQ или OSINT) |