Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

По умолчанию доступ к службам, доступным на портале Microsoft Defender, управляется совместно с помощью Microsoft Entra глобальных ролей. Если вам нужна большая гибкость и контроль над доступом к определенным данным о продукте и вы еще не используете Microsoft Defender XDR единое управление доступом на основе ролей (RBAC) для централизованного управления разрешениями, рекомендуется создавать настраиваемые роли для каждой службы.

Например, создайте настраиваемую роль для Microsoft Defender для конечной точки для управления доступом к определенным данным Defender для конечной точки или пользовательскую роль для Microsoft Defender для Office, чтобы управлять доступом к определенным данным электронной почты и совместной работы.

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

Поиск параметров управления пользовательскими ролями на портале Microsoft Defender

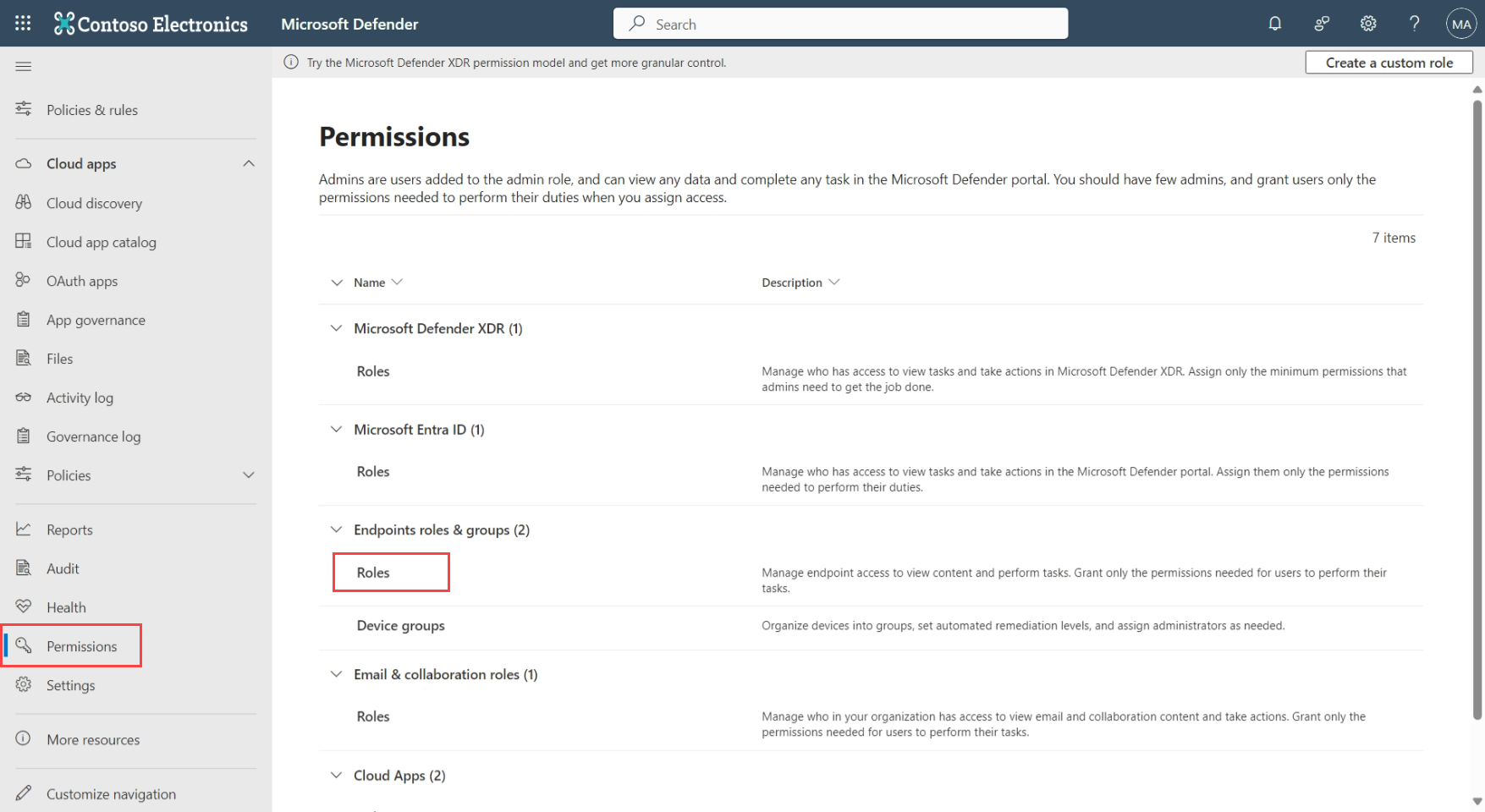

Каждая служба Microsoft Defender имеет собственные настраиваемые параметры управления ролями, при этом некоторые службы представлены в центральном расположении на портале Microsoft Defender. Чтобы найти настраиваемые параметры управления ролями на портале Microsoft Defender, выполните следующие действия:

- Войдите на портал Microsoft Defender на security.microsoft.com.

- В области навигации выберите Разрешения.

- Выберите ссылку Роли для службы, в которой вы хотите создать настраиваемую роль. Например, для Defender для конечной точки:

В каждой службе пользовательские имена ролей не связаны с глобальными ролями в Microsoft Entra ID, даже если они имеют одинаковые имена. Например, пользовательская роль с именем Security Администратор в Microsoft Defender для конечной точки не подключена к глобальной роли Администратор безопасности в Microsoft Entra ID.

Справочник по содержимому службы портала Defender

Сведения о разрешениях и ролях для каждой службы Microsoft Defender XDR см. в следующих статьях:

- Роли пользователей и разрешения Microsoft Defender для облака

- Настройка доступа для Defender for Cloud Apps

- Создание ролей и управление ими в Defender для конечной точки

- Роли и разрешения в Defender для удостоверений

- Управление пользователями в Microsoft Defender для Интернета вещей

- Разрешения Microsoft Defender для Office 365

- Управление доступом к Microsoft Defender XDR

- разрешения Управление рисками Microsoft Security

- Роли и разрешения в Microsoft Sentinel

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Это помогает повысить безопасность вашей организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.