Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Вы можете использовать политики оповещений и панель мониторинга оповещений на портале Microsoft Defender для создания политик оповещений, а затем просмотра оповещений, создаваемых при выполнении пользователями действий, соответствующих условиям политики оповещений. Существует несколько политик оповещений по умолчанию, которые помогают отслеживать действия, например назначение прав администратора в Exchange Online, вредоносные атаки, фишинговые кампании и необычные уровни удаления файлов или внешнего общего доступа.

Совет

Список и описание доступных политик оповещений см. в разделе Политики оповещений по умолчанию этой статьи.

Политики оповещений позволяют классифицировать соответствующие оповещения, применять политику ко всем пользователям в организации, устанавливать пороговый уровень для активации оповещения и определять, нужно ли отправлять уведомления по электронной почте. Существует также страница "Оповещения ", где можно просматривать и фильтровать оповещения, задавать состояние оповещения, чтобы помочь вам управлять оповещениями, а затем закрывать оповещения после устранения или устранения базового инцидента.

Примечание.

Политики оповещений доступны в следующих организациях:

- Microsoft 365 корпоративный

- Office 365 корпоративный

- Office 365 правительства США E1/F1/G1, E3/F3/G3 или E5/G5

Расширенные функции доступны только в следующих организациях:

- Microsoft 365 E5/G5

- Microsoft 365 E1/F1/G1 или Microsoft 365 E3/F3/G3 плюс одна из следующих подписок на надстройки:

- Microsoft Defender для Office 365 (план 2)

- Microsoft Defender Suite

- Соответствие требованиям Microsoft 365 E5

- E5 eDiscovery and Audit add-on

В этой статье выделена расширенная функциональность, требующая Microsoft 365 E5/G5 или подписки на надстройку.

Политики оповещений доступны в государственных организациях США (Office 365 GCC, GCC High и DoD).

Как работают политики оповещений?

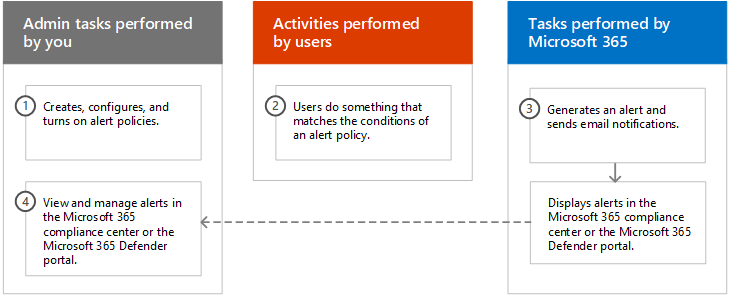

Ниже приведен краткий обзор работы политик оповещений и оповещений, которые активируются, когда действия пользователя или администратора соответствуют условиям политики оповещений.

Администратор в организации создает, настраивает и включает политику оповещений с помощью страницы Политики оповещений на портале соответствия требованиям или на портале Microsoft Defender. Вы также можете создать политики оповещений с помощью командлета New-ProtectionAlert в PowerShell по соответствию безопасности &.

Для создания политик генерации оповещений необходимо назначить роль "Управление оповещениями" или "Конфигурация организации" на портале соответствия требованиям или на портале Defender.

Примечание.

После создания или обновления политики оповещений требуется до 24 часов, прежде чем оповещения могут быть активированы политикой. Это связано с тем, что политика должна быть синхронизирована с подсистемой обнаружения оповещений.

Пользователь выполняет действие, соответствующее условиям политики оповещений. В случае атак вредоносных программ зараженные сообщения электронной почты, отправляемые пользователям в вашей организации, активируют оповещение.

Microsoft 365 создает оповещение, которое отображается на странице Оповещения на портале Microsoft Defender. Кроме того, если для политики оповещений включены Уведомления по электронной почте, корпорация Майкрософт отправляет уведомление списку получателей. Оповещения, которые могут видеть администратор или другие пользователи на странице Оповещения, определяются ролями, назначенными пользователю. Дополнительные сведения см. в разделе Разрешения RBAC, необходимые для просмотра оповещений.

Администратор управляет оповещениями на портале Microsoft Defender. Управление оповещениями состоит в назначении состояния оповещения для отслеживания любого расследования и управления ими.

Параметры политики оповещений

Политика оповещений содержит такие компоненты: набор правил и условий, определяющих действия пользователя или администратора, для которых будет создаваться оповещение; список пользователей, о чьих действиях будут создаваться оповещения; пороговое значение, определяющее, сколько раз должно выполняться действие, прежде чем для него будет создано оповещение. Вы также классифицируете политику и назначаете ей уровень важности. Эти два параметра помогают управлять политиками генерации оповещений (и оповещениями, которые активируются при совпадении условий политики), так как эти параметры можно фильтровать при управлении политиками и просмотре оповещений на портале Microsoft Defender. Например, можно просмотреть оповещения, соответствующие условиям из одной категории, или оповещения с одинаковым уровнем серьезности.

Чтобы просмотреть и создать политики оповещений, на портале Microsoft Defender в разделе Email & совместной работы выберите Политики & правила>Политика оповещений. Кроме того, можно перейти непосредственно по адресу https://security.microsoft.com/alertpolicies.

Примечание.

Вам должна быть назначена роль View-Only Управление оповещениями для просмотра политик оповещений на портале Microsoft Defender. Вам должна быть назначена роль Управление оповещениями для создания и изменения политик оповещений. Дополнительные сведения см. в статье Сопоставление разрешений Microsoft Defender XDR единого управления доступом на основе ролей (RBAC).

Политика оповещений состоит из следующих параметров и условий.

Действие, которое отслеживает оповещение. Вы создаете политику для отслеживания действий или в некоторых случаях нескольких связанных действий, таких как общий доступ к файлу с внешним пользователем путем предоставления общего доступа, назначения разрешений доступа или создания анонимной ссылки. Если пользователь выполняет такое действие, при достижении порогового значения создается оповещение.

Примечание.

Действия, которые можно отслеживать, зависят от Office 365 корпоративный вашей организации или плана Office 365 правительства США. Как правило, действия, связанные с вредоносными кампаниями и фишинговыми атаками, требуют подписки E5/G5 или E1/F1/G1 или E3/F3/G3 с подпиской на Defender для Office 365 плана 2.

Условия действия. Для большинства действий можно определить дополнительные условия, которые должны быть выполнены, чтобы активировать оповещение. К распространенным условиям относятся IP-адреса (чтобы оповещение срабатывалось, когда пользователь выполняет действие на компьютере с определенным IP-адресом или в диапазоне IP-адресов), активируется ли оповещение, если это действие выполняется определенным пользователем или пользователями, а также выполняется ли действие с определенным именем файла или URL-адресом. Можно также настроить условие, которое активирует оповещение при выполнении действия любым пользователем в вашей организации. Доступные условия зависят от выбранного действия.

Вы также можете определить теги пользователей как условие политики генерации оповещений. Это определение приводит к тому, что оповещения, активированные политикой, включают контекст затронутого пользователя. Вы можете использовать системные теги пользователей или пользовательские теги пользователей. Дополнительные сведения см. в разделе Теги пользователей в Microsoft Defender для Office 365.

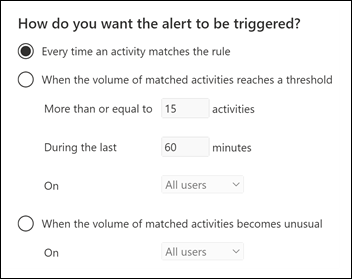

При активации оповещения. Можно настроить параметр, определяющий частоту выполнения действия перед активацией оповещения. Это позволяет настроить политику для создания оповещений каждый раз, когда действие соответствует условиям политики, при превышении определенного порогового значения или при возникновении действия, отслеживаемого оповещением, становится необычным для вашей организации.

При выборе параметра на основе необычных действий корпорация Майкрософт устанавливает базовое значение, определяющее обычную частоту для выбранного действия. Установка этой базовой базы занимает до семи дней, в течение которых оповещения не создаются. После установки базового плана оповещение активируется, когда частота действия, отслеживаемого политикой оповещений, значительно превышает базовое значение. Для действий, связанных с аудитом (таких как действия с файлами и папками), можно установить базовый план на основе одного пользователя или на основе всех пользователей в вашей организации; для действий, связанных с вредоносными программами, можно установить базовые показатели на основе одного семейства вредоносных программ, одного получателя или всех сообщений в организации.

Примечание.

Для настройки политик оповещений на основе порогового значения или на основе необычных действий требуется подписка E5/G5 или подписка E1/F1/G1 или E3/F3/G3 с Microsoft Defender для подписки на Office 365 P2, Соответствие требованиям Microsoft 365 E5 или microsoft 365 eDiscovery and Audit. Организации с подпиской E1/F1/G1 и E3/F3/G3 могут создавать политики оповещений только в том случае, если оповещение активируется при каждом выполнении действия.

Категория оповещений. Чтобы упростить отслеживание оповещений, созданных политикой, и управление ими, можно назначить политике одну из следующих категорий.

- Защита от потери данных

- Управление информацией

- Поток обработки почты

- Permissions

- Управление угрозами

- Другие

При возникновении действия, соответствующего условиям политики генерации оповещений, созданное оповещение помечается категорией, определенной в этом параметре. Это позволяет отслеживать оповещения с одинаковым параметром категории и управлять ими на странице Оповещения на портале Microsoft Defender, так как вы можете сортировать и фильтровать оповещения по категории.

Уровень серьезности оповещений. Как и в категории оповещений, политикам оповещений назначается атрибут серьезности (низкий, средний, высокий или информационный). Когда выполняется действие, соответствующее условиям политики, новому оповещению присваивается заданная категория и уровень важности. Опять же, это позволяет отслеживать оповещения с одинаковыми параметрами серьезности и управлять ими на странице Оповещения . Например, можно отфильтровать список оповещений, чтобы отображались только оповещения с высоким уровнем серьезности.

Совет

При настройке политики генерации оповещений рекомендуется назначить более высокий уровень серьезности действиям, которые могут привести к серьезным негативным последствиям, таким как обнаружение вредоносных программ после доставки пользователям, просмотр конфиденциальных или секретных данных, совместное использование данных с внешними пользователями или другие действия, которые могут привести к потере данных или угрозам безопасности. Это поможет определить приоритеты оповещений и действий, выполняемых для изучения и устранения основных причин.

Автоматизированные исследования. Некоторые оповещения запускают автоматизированные исследования для выявления потенциальных угроз и рисков, требующих исправления или устранения. В большинстве случаев эти оповещения активируются при обнаружении вредоносных сообщений электронной почты или действий, но в некоторых случаях оповещения активируются действиями администратора на портале безопасности. Дополнительные сведения об автоматизированных исследованиях см. в статье Автоматизированное исследование и реагирование (AIR) в Microsoft Defender для Office 365.

уведомления Email. Политику можно настроить так, чтобы Уведомления по электронной почте отправлялись (или не отправлялись) в список пользователей при активации оповещения. Вы также можете задать ограничение на ежедневное уведомление, чтобы после достижения максимального количества уведомлений больше не отправлялось для оповещения в течение этого дня. Помимо Уведомления по электронной почте, вы или другие администраторы можете просматривать оповещения, активированные политикой, на странице Оповещения. Рассмотрите возможность включения Уведомления по электронной почте для политик оповещений определенной категории или с более высоким уровнем серьезности.

Политики оповещений по умолчанию

Корпорация Майкрософт предоставляет встроенные политики оповещений, которые помогают выявлять злоупотребление разрешениями администратора Exchange, активность вредоносных программ, потенциальные внешние и внутренние угрозы, а также риски управления информацией. На странице Политики оповещений имена этих встроенных политик выделены полужирным шрифтом, а тип политики определен как System. Эти политики включены по умолчанию. Вы можете отключить эти политики (или снова включить), настроить список получателей для отправки Уведомления по электронной почте и установить ежедневное ограничение на уведомления. Другие параметры для этих политик не могут быть изменены.

В следующих таблицах перечислены доступные политики оповещений по умолчанию и категории, которым назначена каждая политика. Категория используется для определения оповещений, которые пользователь может просматривать на странице Оповещения. Дополнительные сведения см. в разделе Разрешения RBAC, необходимые для просмотра оповещений.

В таблицах также указаны Office 365 корпоративный и Office 365 плана правительства США, необходимые для каждого из них. Некоторые политики оповещений по умолчанию доступны, если в вашей организации есть соответствующая подписка на надстройку в дополнение к подписке E1/F1/G1 или E3/F3/G3.

Примечание.

Необычные действия, отслеживаемые некоторыми встроенными политиками, основаны на том же процессе, что и описанный ранее параметр порога оповещений. Корпорация Майкрософт устанавливает базовое значение, определяющее обычную частоту для "обычного" действия. Затем оповещения активируются, когда частота действий, отслеживаемых встроенной политикой оповещений, значительно превышает базовое значение.

Политики оповещений системы управления информацией

Примечание.

Политики оповещений, приведенные в этом разделе, не рекомендуется использовать на основе отзывов клиентов как ложных срабатываний. Чтобы сохранить функциональные возможности этих политик оповещений, можно создать настраиваемые политики оповещений с теми же параметрами.

| Имя | Описание | Severity | Автоматическое исследование | Подписка |

|---|---|---|---|---|

| Необычный объем внешнего общего доступа к файлам | Создает оповещение, когда пользователям за пределами вашей организации предоставляется общий доступ к необычно большому количеству файлов в SharePoint или OneDrive. | Средняя | Нет | Подписка на надстройку E5/G5 или Defender для Office 365 плана 2. |

Политики оповещений потока обработки почты

| Имя | Описание | Severity | Автоматическое исследование | Обязательная подписка |

|---|---|---|---|---|

| Задержка сообщений | Создает оповещение, если корпорация Майкрософт не может доставить сообщения электронной почты в локальную организацию или сервер партнера с помощью соединителя. В этом случае сообщение помещается в очередь в Office 365. Это оповещение активируется при наличии 2000 или более сообщений, которые помещаются в очередь более часа. | Высокая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Обнаружена буря "Ответ на все" | Это оповещение активируется при обнаружении шторма "Все ответы" и блокировке по крайней мере одного ответа на все сообщения. Дополнительные сведения см. в отчете о защите от штормов в ответе. | Высокая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

Политики оповещений о разрешениях

| Имя | Описание | Severity | Автоматическое исследование | Обязательная подписка |

|---|---|---|---|---|

| Повышение прав администратора Exchange | Создает оповещение, если кому-то назначены административные разрешения в вашей Exchange Online организации. Например, при добавлении пользователя в группу ролей Управление организацией в Exchange Online. | Низкая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

Политики оповещений управления угрозами

| Имя | Описание | Severity | Автоматическое исследование | Обязательная подписка |

|---|---|---|---|---|

| Обнаружен потенциально вредоносный url-адрес щелчка | Создает оповещение, когда пользователь, защищенный с помощью безопасных ссылок в вашей организации, щелкает вредоносную ссылку. Это оповещение создается, когда пользователь щелкает ссылку, и это событие активирует идентификацию изменения URL-адреса путем Microsoft Defender для Office 365. Он также проверяет наличие щелчков за последние 48 часов с момента выявления решения по вредоносному URL-адресу и создает оповещения о щелчках, произошедших в течение 48-часового периода времени для этой вредоносной ссылки. Это оповещение автоматически запускает автоматическое исследование и ответ в Defender для Office 365 плана 2. Дополнительные сведения о событиях, которые активируют это оповещение, см. в разделе Настройка политик безопасных связей. | Высокая | Да | Подписка на надстройку E5/G5 или Defender для Office 365 плана 2. |

| Запись в списке разрешенных блокировок клиента обнаружена вредоносной | Создает оповещение, когда корпорация Майкрософт определяет, что отправка администратором, соответствующая разрешенной записи в списке разрешенных или заблокированных клиентов, признана вредоносной. Это событие активируется сразу после анализа отправки корпорацией Майкрософт. Разрешенная запись будет по-прежнему существовать в течение указанного срока. Дополнительные сведения о событиях, которые активируют это оповещение, см. в разделе Управление списком разрешенных и заблокированных клиентов. |

Информационный | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Пользователь щелкнул по потенциально вредоносному URL-адресу | Создает оповещение, когда пользователь, защищенный с помощью безопасных ссылок в вашей организации, щелкает вредоносную ссылку. Это событие активируется, когда пользователь щелкает URL-адрес (который определяется как вредоносный или ожидающий проверки) и переопределяет страницу предупреждения о безопасных ссылках (в соответствии с политикой безопасных ссылок Microsoft 365 для бизнеса вашей организации), чтобы перейти на размещенную url-адрес страницу или содержимое. Это оповещение автоматически запускает автоматическое исследование и ответ в Defender для Office 365 плана 2. Дополнительные сведения о событиях, которые активируют это оповещение, см. в разделе Настройка политик безопасных связей. | Высокая | Да | Подписка на надстройку E5/G5 или Defender для Office 365 плана 2. |

| Администратор результат отправки завершен | Создает оповещение, когда отправка Администратор завершает повторное сканирование отправленной сущности. Оповещение активируется каждый раз, когда результат повторного сканирования отображается из Администратор отправки. Эти оповещения предназначены для того, чтобы напоминать вам о проверке результатов предыдущих отправок, отправке сообщений пользователей, чтобы получить последние проверка политики и повторно проверить вердикты, а также помочь определить, оказывают ли политики фильтрации в вашей организации предполагаемое влияние. |

Информационный | Нет | E1/F1, E3/F3 или E5 |

| Администратор инициированное вручную исследование электронной почты | Создает оповещение, когда администратор запускает исследование электронной почты вручную из Обозреватель угроз. Дополнительные сведения см. в разделе Пример. Администратор безопасности активирует исследование из Обозреватель угроз. Это оповещение уведомляет вашу организацию о начале расследования. Оповещение содержит сведения о том, кто его активировал, и содержит ссылку на расследование. |

Информационный | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Администратор инициированное расследование компрометации пользователя | Создает оповещение, когда администратор запускает расследование компрометации пользователя вручную отправителя электронной почты или получателя из Обозреватель угрозы. Дополнительные сведения см. в разделе Пример. Администратор безопасности активирует расследование из статьи Threat Обозреватель, в которой показано, как вручную активировать расследование по электронной почте. Это оповещение уведомляет вашу организацию о начале расследования компрометации пользователя. Оповещение содержит сведения о том, кто его активировал, и содержит ссылку на расследование. |

Средняя | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Создание правила пересылки или перенаправления | Создает оповещение, когда кто-то в вашей организации создает правило папки "Входящие" для своего почтового ящика, которое пересылает или перенаправляет сообщения в другую учетную запись электронной почты. Эта политика отслеживает только правила папки "Входящие", созданные с помощью Outlook в Интернете (ранее — Outlook Web App) или Exchange Online PowerShell. Дополнительные сведения об использовании правил папки "Входящие" для пересылки и перенаправления электронной почты в Outlook в Интернете см. в статье Использование правил в Outlook в Интернете для автоматической пересылки сообщений в другую учетную запись. | Информационный | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Запущен поиск для обнаружения электронных данных или экспортированы его результаты | Создает оповещение, когда кто-то использует средство поиска контента на портале Microsoft Purview. Оповещение активируется при выполнении следующих действий поиска контента:

Оповещения также активируются, когда предыдущие действия по поиску контента выполняются в связи с делом обнаружения электронных данных. Дополнительные сведения о действиях поиска контента см. в разделе Поиск действий обнаружения электронных данных в журнале аудита. |

Информационный | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Сообщения электронной почты, содержащие вредоносный файл, удалены после доставки | Создает оповещение, когда сообщения, содержащие вредоносный файл, доставляются в почтовые ящики в вашей организации. В этом случае корпорация Майкрософт удаляет зараженные сообщения из почтовых ящиков Exchange Online с помощью автоматической очистки нулевого часа. Эта политика автоматически запускает автоматическое исследование и реагирование в Office 365. Дополнительные сведения об этой новой политике см. в разделе Политики оповещений. | Информационный | Да | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Сообщения электронной почты, содержащие вредоносный URL-адрес, удалены после доставки | Создает оповещение, когда сообщения, содержащие вредоносный URL-адрес, доставляются в почтовые ящики в вашей организации. В этом случае корпорация Майкрософт удаляет зараженные сообщения из почтовых ящиков Exchange Online с помощью автоматической очистки нулевого часа. Эта политика автоматически запускает автоматическое исследование и реагирование в Office 365. Дополнительные сведения об этой новой политике см. в разделе Политики оповещений. | Информационный | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Сообщения электронной почты, содержащие вредоносные программы, удалены после доставки | Примечание. Эта политика оповещений была заменена Email сообщениями, содержащими вредоносные файлы, удаленными после доставки. Эта политика оповещений в конечном итоге будет удалена, поэтому мы рекомендуем отключить ее и использовать Email сообщения, содержащие вредоносные файлы, удаленные после доставки. Дополнительные сведения см. в разделе Политики оповещений. | Информационный | Да | Подписка на надстройку E5/G5 или Defender для Office 365 плана 2. |

| Сообщения электронной почты, содержащие фишинговые URL-адреса, удалены после доставки | Примечание. Эта политика оповещений была заменена Email сообщениями, содержащими вредоносный URL-адрес, удаленными после доставки. Эта политика оповещений в конечном итоге будет удалена, поэтому мы рекомендуем отключить ее и использовать вместо этого Email сообщения, содержащие вредоносный URL-адрес, удаленные после доставки. Дополнительные сведения см. в разделе Политики оповещений. | Информационный | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Email сообщения из кампании, удаленные после доставки | Создает оповещение, когда все сообщения, связанные с кампанией , доставляются в почтовые ящики в вашей организации. В этом случае корпорация Майкрософт удаляет зараженные сообщения из почтовых ящиков Exchange Online с помощью автоматической очистки нулевого часа. Эта политика автоматически запускает автоматическое исследование и реагирование в Office 365. Дополнительные сведения об этой новой политике см. в разделе Политики оповещений. | Информационный | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Сообщения электронной почты удаляются после доставки | Создает оповещение, если в почтовые ящики вашей организации доставляются вредоносные сообщения, не содержащие вредоносной сущности (URL-адреса или файла) или связанные с кампанией. В этом случае корпорация Майкрософт удаляет зараженные сообщения из почтовых ящиков Exchange Online с помощью автоматической очистки нулевого часа. Эта политика автоматически запускает автоматическое исследование и реагирование в Office 365. Дополнительные сведения об этой новой политике см. в разделе Политики оповещений. | Информационный | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Email, указанные пользователем как нежелательные | Создает оповещение, когда пользователи в организации сообщают о сообщениях как нежелательные с помощью встроенной кнопки "Отчет" в Outlook или надстройки "Сообщение отчета". Дополнительные сведения о надстройках см. в разделе Использование надстройки "Сообщение отчета". | Низкая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Сообщение электронной почты, указанное пользователем как вредоносная программа или фишинг | Создает оповещение, когда пользователи в организации сообщают о фишинговых сообщениях с помощью встроенной кнопки "Отчет" в Outlook или надстройки "Сообщение отчета" или "Сообщить о фишинге". Дополнительные сведения о надстройках см. в разделе Использование надстройки "Сообщение отчета". Для клиентов Defender для Office 365 плана 2, E5, G5 это оповещение автоматически запускает автоматическое исследование и реагирование в Defender для Office 365 план 2. | Низкая | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Email, указанные пользователем как не нежелательные | Создает оповещение, когда пользователи в вашей организации сообщают о том, что сообщения не будут нежелательной, с помощью встроенной кнопки "Отчет" в Outlook или надстройке "Сообщение отчета". Дополнительные сведения о надстройках см. в разделе Использование надстройки "Сообщение отчета". | Низкая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| превышено ограничение на отправку Email | Создает оповещение, если кто-то в вашей организации отправил больше почты, чем разрешено политикой исходящей нежелательной почты. Обычно это указывает на то, что пользователь отправляет слишком много сообщений электронной почты или что учетная запись может быть скомпрометирована. Если вы получаете оповещение, созданное этой политикой оповещений, рекомендуется проверка, компрометация учетной записи пользователя. | Средняя | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Сбой передачи точного соответствия данных | Создает оповещение, когда пользователь получает следующую ошибку при передаче точного типа конфиденциальной информации на основе соответствия данных: Не удалось отправить новую конфиденциальную информацию. Повторите попытку позже. | Высокая | Нет | E5/G5. |

| Форма заблокирована из-за возможной попытки фишинга | Создает оповещение, когда система обнаруживает подозрительное фишинговое поведение в форме. | Высокая | Нет | E1, E3/F3 или E5 |

| Форма помечена и подтверждена как фишинговая | Создает оповещение, если форма, созданная в Microsoft Forms организации, определяется как потенциальный фишинг через сообщение о злоупотреблениях и подтверждается корпорацией Майкрософт как фишинг. | Высокая | Нет | E1, E3/F3 или E5 |

| Вредоносная программа не заблокирована, так как zap отключена | Создает оповещение, когда корпорация Майкрософт обнаруживает доставку вредоносного сообщения в почтовый ящик, так как Zero-Hour автоматическая очистка для фишинговых сообщений отключена. | Информационный | Нет | Подписка на надстройку E5/G5 или Defender для Office 365 плана 2. |

| Сообщения, содержащие вредоносную сущность, не удалены после доставки | Создает оповещение, когда любое сообщение, содержащее вредоносное содержимое (файл, URL-адрес, кампания, не сущность), доставляется в почтовые ящики в вашей организации. В случае возникновения этого события корпорация Майкрософт попыталась удалить зараженные сообщения из почтовых ящиков Exchange Online с помощью автоматической очистки нулевого часа, но сообщение не было удалено из-за сбоя. Рекомендуется дополнительное исследование. Эта политика автоматически запускает автоматическое исследование и реагирование в Office 365. | Средняя | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Моделирование автоматической маркировки MIP завершено | Создает оповещение по завершенииполитики автоматического маркировки на стороне службы в режиме имитации . | Низкая | Нет | E5/G5. |

| Фишинг доставлен из-за переопределения ETR1 | Создает оповещение, когда корпорация Майкрософт обнаруживает правило транспорта Exchange (также известное как правило потока обработки почты), разрешающее доставку фишингового сообщения с высокой степенью достоверности в почтовый ящик. Дополнительные сведения о правилах транспорта Exchange (правилах потока обработки почты) см. в статье Правила потока обработки почты (правила транспорта) в Exchange Online. | Информационный | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Фишинг, доставленный из-за политики разрешения IP-адресов1 | Создает оповещение, когда корпорация Майкрософт обнаруживает политику разрешения IP-адресов, которая разрешает доставку фишингового сообщения с высокой степенью достоверности в почтовый ящик. Дополнительные сведения о политике разрешения IP-адресов (фильтрация подключений) см. в разделе Настройка политики фильтрации подключений по умолчанию — Office 365. | Информационный | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Фишинг не заблокирован, так как ZAP отключен1 | Создает оповещение, когда корпорация Майкрософт обнаруживает доставку фишингового сообщения с высокой степенью достоверности в почтовый ящик, так как Zero-Hour автоматическая очистка для фишинговых сообщений отключена. | Информационный | Нет | Подписка на надстройку E5/G5 или Defender для Office 365 плана 2. |

| Потенциальная деятельность национального государства | Центр аналитики угроз Майкрософт обнаружил попытку компрометации учетных записей клиента. | Высокая | Нет | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Завершено моделирование политики Purview | Создает оповещение, уведомляющее администраторов о завершении моделирования для любой политики Purview, поддерживающей режим имитации. | Низкая | Нет | E5/G5 |

| Действия по исправлению, выполняемые администратором по электронной почте, URL-адресу или отправителю |

Примечание. Эта политика генерации оповещений была заменена административным действием, отправленным администратором. Эта политика генерации оповещений в конечном итоге будет устранена, поэтому мы рекомендуем отключить ее и использовать административное действие, отправленное администратором . Это оповещение активируется, когда администратор выполняет действие по исправлению выбранной сущности. |

Информационный | Да | Microsoft 365 бизнес премиум, надстройка Defender для Office 365 плана 1, E5/G5 или надстройка Defender для Office 365 плана 2. |

| Удалена запись в списке разрешенных и заблокированных клиентов | Создает оповещение, когда запись разрешения в списке разрешенных и заблокированных клиентов извлекается из системы фильтрации и удаляется. Это событие активируется при удалении записи разрешения для затронутого домена или адреса электронной почты, файла или URL-адреса (сущности). Вам больше не нужна затронутая запись разрешения. Email сообщения, содержащие затронутые сущности, доставляются в папку "Входящие", если ничего другого в сообщении не определено как плохое. URL-адреса и файлы будут разрешены при щелчке. Дополнительные сведения о событиях, которые активируют это оповещение, см. в разделе Управление списком разрешенных и заблокированных клиентов. |

Информационный | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Завершено моделирование политики автоматической маркировки хранения | Создает оповещение по завершении имитации политики автоматической маркировки хранения. | Низкая | Нет | E5/G5 |

| Успешная передача точного соответствия данных | Создает оповещение после успешной отправки пользователем точного типа конфиденциальной информации на основе соответствия данных. | Низкая | Нет | E5/G5 |

| Подозрительная активность соединителя | Создает оповещение при обнаружении подозрительного действия на входящего соединителя в вашей организации. Почта не может использовать входящий соединитель. Администратор получает уведомление по электронной почте и оповещение. Это оповещение содержит рекомендации по изучению, отменить изменения изменений и разблокировки ограниченного соединителя. Сведения о том, как реагировать на это оповещение, см. в статье Реагирование на скомпрометированный соединитель. | Высокая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Подозрительные действия по пересылке сообщений электронной почты | Создает оповещение, если кто-то в вашей организации автоматически перенаправил сообщение электронной почты в подозрительную внешнюю учетную запись. Это раннее предупреждение о поведении, которое может указывать на компрометацию учетной записи, но не достаточно серьезное, чтобы ограничить пользователя. Хотя это редко, предупреждение, созданное этой политикой, может быть аномалией. Рекомендуется проверка, скомпрометирована ли учетная запись пользователя. | Высокая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Обнаружены подозрительные шаблоны отправки электронной почты | Создает оповещение, если кто-то в вашей организации отправил подозрительное сообщение электронной почты и рискует запретить отправку электронной почты. Это раннее предупреждение о поведении, которое может указывать на то, что учетная запись скомпрометирована, но недостаточно серьезно, чтобы ограничить пользователя. Хотя это редко, предупреждение, созданное этой политикой, может быть аномалией. Однако рекомендуется проверка, компрометация учетной записи пользователя. | Средняя | Да | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Наблюдались подозрительные шаблоны отправки клиентов | Создает оповещение при обнаружении в вашей организации подозрительных шаблонов отправки, что может привести к блокировке отправки сообщений электронной почты в вашей организации. Изучите все потенциально скомпрометированные учетные записи пользователей и администраторов, новые соединители или открытые ретрансляторы, чтобы избежать превышения пороговых блоков клиента. Дополнительные сведения о том, почему организации заблокированы, см. в статье Устранение проблем с доставкой электронной почты с кодом ошибки 5.7.7xx в Exchange Online. | Высокая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Сообщение Teams, сообщаемое пользователем как риск безопасности | Это оповещение активируется, когда пользователи сообщают о сообщении Teams как о риске безопасности. | Низкая | Нет | Надстройка E5/G5 или Defender для Office 365. |

| Срок действия записи в списке разрешенных и заблокированных клиентов истекает | Создает оповещение о том, что запись разрешить или заблокировать запись в списке разрешенных или заблокированных клиентов будет удалена. Это событие активируется за семь дней до даты окончания срока действия, которая зависит от времени создания или последнего обновления записи. Для разрешенных и блокировочных записей можно продлить дату окончания срока действия. Дополнительные сведения о событиях, которые активируют это оповещение, см. в разделе Управление списком разрешенных и заблокированных клиентов. |

Информационный | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Клиенту запрещено отправлять сообщения электронной почты | Создает оповещение, когда большая часть трафика электронной почты из вашей организации обнаруживается как подозрительный и корпорация Майкрософт ограничила отправку электронной почты вашей организации. Изучите все потенциально скомпрометированные учетные записи пользователей и администраторов, новые соединители или открытые ретрансляторы, а затем обратитесь к служба поддержки Майкрософт, чтобы разблокировать организацию. Дополнительные сведения о том, почему организации заблокированы, см. в статье Устранение проблем с доставкой электронной почты с кодом ошибки 5.7.7xx в Exchange Online. | Высокая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Клиенту запрещено отправлять неподготовленную электронную почту | Создает оповещение при отправке слишком большого количества сообщений электронной почты из незарегистрированных доменов (также известных как неподготовленные домены). В Office 365 допускается разумное количество сообщений электронной почты из незарегистрированных доменов, но все домены, используемые для отправки электронной почты, следует настроить как обслуживаемые домены. Это оповещение указывает, что все пользователи в организации больше не могут отправлять сообщения электронной почты. Дополнительные сведения о том, почему организации заблокированы, см. в статье Устранение проблем с доставкой электронной почты с кодом ошибки 5.7.7xx в Exchange Online. | Высокая | Нет | E1/F1/G1, E3/F3/G3 или E5/G5 |

| Пользователь попросил освободить сообщение в карантине | Создает оповещение, когда пользователь запрашивает выпуск сообщения, помещенного в карантин. Чтобы запросить освобождение сообщений, помещенных в карантин, в политике карантина требуется разрешение Разрешить получателям запрашивать освобождение сообщения из карантина (PermissionToRequestRelease) (например, из группы предустановленных разрешений с ограниченным доступом ). Дополнительные сведения см. в статье Разрешение получателям запрашивать освобождение сообщения из разрешения на карантин. | Информационный | Нет | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 или E5/G5 |

| Пользователю запрещено отправлять сообщения электронной почты | Создает оповещение, если кто-то в вашей организации не может отправлять исходящую почту. Это оповещение обычно указывает на скомпрометированную учетную запись, где пользователь указан на странице Ограниченные сущности по адресу https://security.microsoft.com/restrictedentities. Дополнительные сведения о ограниченных пользователях см. в статье Удаление заблокированных пользователей на странице Ограниченные сущности. | Высокая | Да | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 или E5/G5 |

| Пользователю запрещено делиться формами и собирать ответы | Создает оповещение, если кто-то в вашей организации не может предоставлять общий доступ к формам и собирать ответы с помощью Microsoft Forms из-за обнаруженных повторных попыток фишинга. | Высокая | Нет | E1, E3/F3 или E5 |

1 Эта политика оповещений является частью функции замены для фишинга, доставленного из-за переопределения клиента или пользователя, и фишинга олицетворения пользователя, доставленного в папки "Входящие", которые были удалены на основе отзывов пользователей. Дополнительные сведения о защите от фишинга в Office 365 см. в разделе Политики защиты от фишинга.

Просмотр оповещений

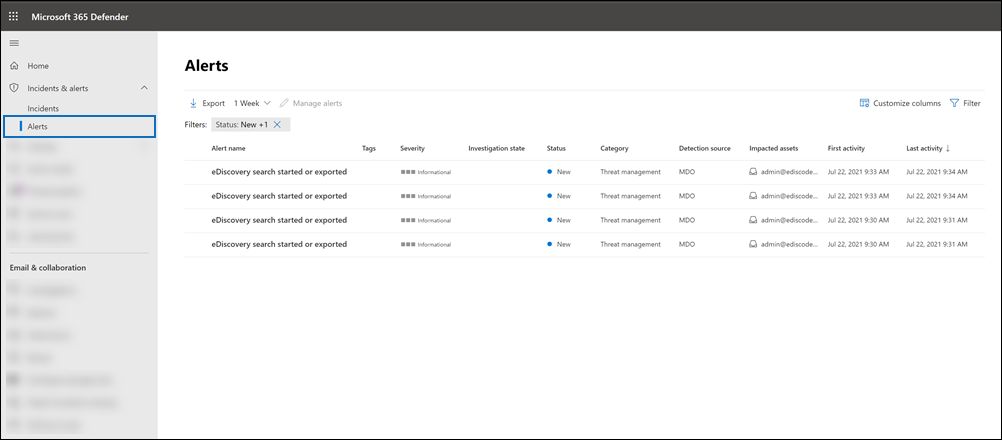

Если действие, выполняемое пользователями в организации, соответствует параметрам политики генерации оповещений, на странице Оповещения на портале Microsoft Defender создается оповещение. В зависимости от параметров политики оповещений при активации оповещения в список указанных пользователей также отправляется уведомление по электронной почте. Для каждого оповещения на панели мониторинга на странице Оповещения отображается имя соответствующей политики оповещений, серьезность и категория оповещения (определенные в политике оповещений), а также количество случаев, когда произошло действие, в результате которого было создано оповещение. Это значение основано на пороговом значении политики генерации оповещений. На панели мониторинга также отображается состояние каждого оповещения. Дополнительные сведения об использовании свойства status для управления оповещениями см. в разделе Управление оповещениями.

Чтобы просмотреть оповещения, на портале Microsoft Defender выберите Инциденты & оповещения>Оповещения. Кроме того, можно перейти непосредственно по адресу https://security.microsoft.com/alerts.

Для просмотра подмножества всех оповещений на странице Оповещения можно использовать следующие фильтры:

- Серьезность: отображение оповещений, которым назначена определенная степень серьезности.

- Состояние: отображение оповещений, которым назначено определенное состояние. Состояние по умолчанию — Создать. Вы или другие администраторы можете изменить значение состояния.

- Категории: отображение оповещений из одной или нескольких категорий оповещений.

- Источники службы и обнаружения. Используйте этот фильтр для отображения оповещений, активированных политиками оповещений в определенной службе или источнике обнаружения. Например, можно отображать оповещения, активированные политиками оповещений, в Microsoft Defender для Office 365 или Microsoft Defender для удостоверений.

- Теги: отображение оповещений из одного или нескольких тегов пользователей.

- Политика или правило политики: отображение оповещений, соответствующих параметру одной или нескольких политик оповещений. Кроме того, можно отобразить все оповещения для всех политик оповещений.

- Тип оповещения: отображение оповещений, созданных на основе определенного типа оповещений.

- Название продукта: отображение оповещений из определенного продукта майкрософт для обеспечения безопасности.

- Идентификатор подписки на оповещения: отображение оповещений, созданных с помощью определенного идентификатора подписки на оповещения.

- Сущности: отображение оповещений, связанных с определенной сущностью.

- Состояние автоматизированного исследования. Отображение оповещений, которые находятся в определенном состоянии автоматического исследования.

- Рабочая область: отображение оповещений, связанных с определенной рабочей областью. Это применимо, только если у вас есть одна или несколько рабочих областей в вашей организации.

- Поток данных: отображение оповещений, связанных с определенным потоком данных. Например, можно отобразить оповещения, связанные с потоками данных Microsoft OneDrive и Microsoft Exchange.

Агрегирование оповещений

Если за короткий период времени происходит несколько событий, соответствующих условиям политики оповещений, они добавляются в существующее оповещение с помощью процесса, называемого агрегированием оповещений. Когда событие активирует оповещение, это оповещение создается и отображается на странице Оповещения и отправляется уведомление. Если то же событие происходит в пределах интервала агрегирования, Microsoft 365 добавляет сведения о новом событии в существующее оповещение, а не активирует новое оповещение. Целью агрегирования оповещений является снижение "усталости" оповещений и возможность сосредоточиться и принять меры на меньшее количество оповещений для того же события.

Длина интервала агрегирования зависит от Office 365 или подписки Microsoft 365.

| Подписка | Агрегации interval |

|---|---|

| Office 365 или Microsoft 365 E5/G5 | 1 минута |

| Defender для Office 365 (план 2) | 1 минута |

| Надстройка соответствия E5 или надстройка обнаружения и аудита E5 | 1 минута |

| Office 365 или Microsoft 365 E1/F1/G1 или E3/F3/G3 | 15 минут |

| Встроенные функции безопасности для всех облачных почтовых ящиков или Defender для Office 365 плана 1 | 15 минут |

Если события, соответствующие той же политике оповещений, происходят в пределах интервала агрегирования, сведения о последующем событии добавляются в исходное оповещение. Для всех событий сведения о агрегированных событиях отображаются в поле сведений, а количество случаев, когда событие произошло с интервалом агрегирования, отображается в поле количество действий и попаданий. Дополнительные сведения обо всех агрегированных экземплярах событий можно просмотреть, просмотрев список действий.

На следующем снимку экрана показано оповещение с четырьмя агрегированными событиями. Список действий содержит сведения о четырех сообщениях электронной почты, относящихся к оповещению.

Помните о агрегации оповещений:

Оповещения, активируемые при обнаружении политики оповещений по умолчанию потенциально вредоносным URL-адресом, не агрегируются. Это происходит из-за того, что оповещения, активированные этой политикой, являются уникальными для каждого пользователя и сообщения электронной почты.

В настоящее время свойство предупреждения счетчика попаданий не указывает количество агрегированных событий для всех политик оповещений. Для оповещений, активируемых этими политиками генерации оповещений, можно просмотреть агрегированные события, щелкнув Просмотреть список сообщений или Просмотр действий в оповещении. Мы работаем над тем, чтобы сделать количество агрегированных событий, перечисленных в свойстве оповещения счетчика попаданий , доступным для всех политик оповещений.

Разрешения RBAC, необходимые для просмотра оповещений

Разрешения на основе ролей контроль доступа (RBAC), назначенные пользователям в вашей организации, определяют, какие оповещения пользователь может видеть на странице Оповещения. Как это делается? Роли управления, назначенные пользователям (на основе их членства в группах ролей на портале Microsoft Defender), определяют, какие категории оповещений пользователь может видеть на странице Оповещения. Ниже приводятся примеры:

- Люди с ролями из группы "Управление записями" могут просматривать только оповещения, созданные политиками из категории Управление информацией.

- Люди с ролями из группы "Администратор соответствия требованиям" не могут просматривать оповещения, созданные политиками из категории Управление угрозами.

- Люди с ролями из группы "Менеджер по обнаружению электронных данных" вообще не могут просматривать оповещения.

Эта структура (на основе разрешений RBAC) позволяет определить, какие оповещения могут просматривать (и управлять ими) пользователи с определенными ролями задания в вашей организации.

В следующей таблице перечислены роли, необходимые для просмотра оповещений из шести различных категорий оповещений. Метка проверка указывает, что пользователь, которому назначена эта роль, может просматривать оповещения из соответствующей категории оповещений, указанной в строке заголовка.

Чтобы узнать, к какой категории назначена политика оповещений по умолчанию, см. таблицы в разделе Политики оповещений по умолчанию.

Совет

Сведения о разрешениях в Microsoft Defender XDR единого управления доступом на основе ролей (RBAC) см. в разделе Политики оповещений на портале Microsoft Defender.

| Role | Сведения Управления |

Потеря данных Предотвращения |

Почта Потока |

Разрешения | Угрозы управление |

Другие |

|---|---|---|---|---|---|---|

| Администратор соответствия требованиям | ✔ | ✔ | ✔ | ✔ | ||

| Управление соответствием требованиям DLP | ✔ | |||||

| Администратор Information Protection | ✔ | |||||

| Аналитик Information Protection | ✔ | |||||

| Исследователь Information Protection | ✔ | |||||

| Управление оповещениями | ✔ | |||||

| Конфигурация организации | ✔ | |||||

| Управление конфиденциальностью | ||||||

| Карантин | ||||||

| Управление записями | ✔ | |||||

| Управление хранением | ✔ | |||||

| Управление ролями | ✔ | |||||

| Администратор безопасности | ✔ | ✔ | ✔ | ✔ | ||

| Читатель сведений о безопасности | ✔ | ✔ | ✔ | ✔ | ||

| Транспортная гигиена | ||||||

| Управление соответствием требованиям защиты от потери данных View-Only | ✔ | |||||

| Конфигурация только для чтения | ||||||

| управление оповещениями View-Only | ✔ | |||||

| Получатели только для чтения | ✔ | |||||

| Управление записями View-Only | ✔ | |||||

| Управление хранением View-Only | ✔ |

Совет

Чтобы просмотреть роли, назначенные каждой из групп ролей по умолчанию, выполните следующие команды в PowerShell для обеспечения соответствия требованиям безопасности &:

$RoleGroups = Get-RoleGroup

$RoleGroups | foreach {Write-Output -InputObject `r`n,$_.Name,("-"*25); Get-RoleGroup $_.Identity | Select-Object -ExpandProperty Roles}

Роли, назначенные группе ролей, также можно просмотреть на портале Microsoft Defender. Перейдите на страницу Разрешения и выберите группу ролей. Назначенные роли перечислены на всплывающей странице.

Управление оповещениями

После создания оповещений и их отображения на странице Оповещения на портале Microsoft Defender вы можете анализировать, исследовать и устранять их. Те же разрешения RBAC , которые предоставляют пользователям доступ к оповещениям, также предоставляют им возможность управлять оповещениями.

Ниже приведены некоторые задачи, которые можно выполнить для управления оповещениями.

Назначение состояния оповещениям. Оповещениям можно назначить одно из следующих состояний: New (значение по умолчанию), Выполняется или Устранено. Затем вы можете отфильтровать этот параметр, чтобы отобразить оповещения с тем же параметром состояния. Этот параметр состояния помогает отслеживать процесс управления оповещениями.

Назначение оповещения пользователю. Вы можете назначить оповещение пользователю в вашей организации. Это действие поможет убедиться, что соответствующее лицо проверяет и разрешает оповещение.

Классификация оповещений. Вы можете назначить классификацию оповещению. Классификации используются для классификации оповещений в зависимости от типа действий, которые активировали оповещение. Например, можно классифицировать оповещение как положительное или информационное.

Просмотр сведений об оповещении. Вы можете выбрать оповещение, чтобы отобразить всплывающий элемент с подробными сведениями об оповещении. Подробные сведения зависят от соответствующей политики генерации оповещений, но обычно включают в себя следующие сведения:

- Имя фактической операции, которая вызвала оповещение, например командлет или операция журнала аудита.

- Описание действия, которое активировало оповещение.

- Пользователь (или список пользователей), активировавший оповещение. Это включается только для политик оповещений, настроенных для отслеживания одного пользователя или одного действия.

- Количество выполнения действий, отслеживаемых оповещением. Это число может не совпадать с фактическим числом связанных оповещений, перечисленных на странице Оповещения, так как могло быть активировано больше оповещений.

- Ссылка на список действий, содержащий элемент для каждого выполненного действия, активировав оповещение. Каждая запись в этом списке определяет, когда произошло действие, имя фактической операции (например, FileDeleted), пользователя, выполнившего действие, объект (например, файл, дело обнаружения электронных данных или почтовый ящик), с которым было выполнено действие, и IP-адрес компьютера пользователя. Для оповещений, связанных с вредоносными программами, эта ссылка на список сообщений.

- Имя (и ссылка) соответствующей политики оповещений.

- Инцидент, в котором выполняется агрегированное оповещение.

Настройка оповещения. Вы можете задать свойства, условия и действия, чтобы скрыть или разрешить оповещение.

Изменение уровня серьезности для политики оповещений

- Войдите на портал Microsoft Defender, используя учетные данные учетной записи администратора в организации Microsoft 365.

- Перейдите на страницу Email & Политики совместной работы > & правила, а затем выберите Политика оповещений.

- Выберите политику, которую вы хотите обновить, в списке. В столбце Действия выберите три точки и нажмите кнопку Изменить.

- В области Изменение политики выберите раскрывающееся меню, чтобы настроить уровень серьезности . Если применимо, можно также изменить параметры триггера для политики.

- Нажмите кнопку Далее , чтобы перейти к остальным шагам.

- Нажмите кнопку Отправить , чтобы применить новые изменения к политике, а затем нажмите кнопку Готово , чтобы завершить редактирование.