Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Первым шагом при развертывании Microsoft Defender для конечной точки является настройка среды Defender для конечной точки.

В этом сценарии развертывания вам показано, как выполнить следующие действия:

- Проверка лицензирования

- Конфигурация клиента

- Конфигурация сети

Важно!

Если вы хотите параллельно запустить несколько решений безопасности, см. раздел Рекомендации по производительности, конфигурации и поддержке.

Возможно, вы уже настроили взаимные исключения безопасности для устройств, подключенных к Microsoft Defender для конечной точки. Если вам по-прежнему нужно настроить взаимные исключения, чтобы избежать конфликтов, см. раздел Добавление Microsoft Defender для конечной точки в список исключений для существующего решения.

В целях подготовки к обычному развертыванию этот сценарий будет охватывать только использование Microsoft Configuration Manager. Defender для конечной точки поддерживает использование других средств подключения, но мы не рассмотрим эти сценарии в руководстве по развертыванию. Дополнительные сведения см. в разделе Определение архитектуры и метода развертывания Defender для конечной точки.

Совет

Чтобы ознакомиться с этой статьей, ознакомьтесь с руководством по настройке Microsoft Defender для конечной точки, чтобы ознакомиться с рекомендациями и узнать о таких важных средствах, как сокращение направлений атак и защита следующего поколения. Чтобы настроить интерфейс на основе вашей среды, вы можете получить доступ к руководству по автоматической настройке Defender для конечной точки в Центр администрирования Microsoft 365.

Проверка состояния лицензии

Проверку состояния лицензии и ее правильной подготовки можно выполнить с помощью Центр администрирования Microsoft 365 или с помощью портал Azure Майкрософт.

В Центр администрирования Microsoft 365 в области навигации разверните узел Выставление счетов, а затем выберите Ваши продукты.

В портал Azure Майкрософт в разделе Управление Microsoft Entra ID выберите Вид. Затем в разделе Управление выберите Лицензии.

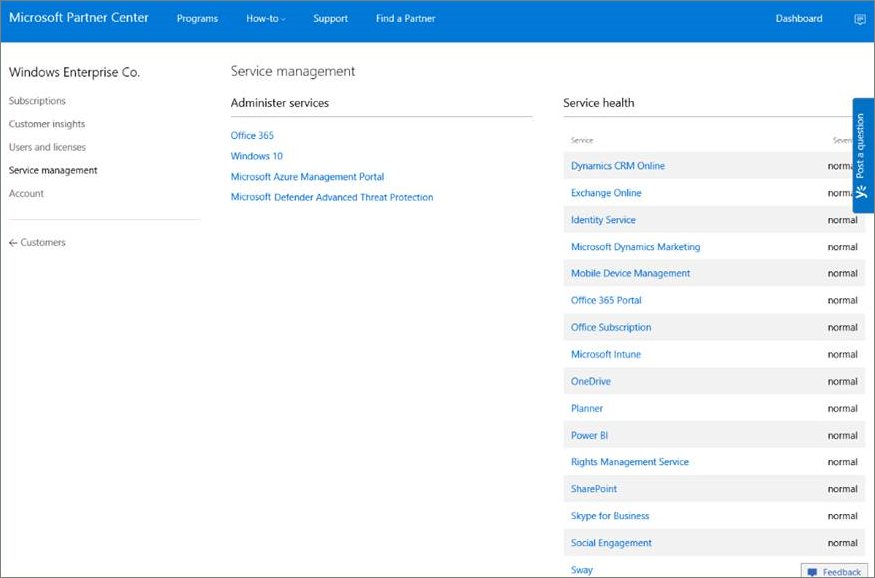

Проверка поставщика облачных служб

Чтобы получить доступ к лицензиям, подготовленным вашей компании, и проверка состояние лицензий, перейдите в Центр администрирования Microsoft 365.

На портале партнеров выберите Администрирование служб>Office 365.

При выборе ссылки на портал партнераоткрывается параметр Администратор от имени и предоставляется доступ к Центру администрирования клиентов.

Конфигурация клиента

Чтобы подготовить Defender для конечной точки в клиенте, выполните следующие действия.

Перейдите на портал Microsoft Defender и выполните вход.

В области навигации выберите любой из следующих элементов:

- В разделе Активы выберите Устройства.

- В разделе Конечные точки выберите элемент, например Панель мониторинга или Политики безопасности конечных точек.

Расположение центра обработки данных

Microsoft Defender для конечной точки хранит и обрабатывает данные в том же расположении, что и в Microsoft Defender XDR. Если Microsoft Defender XDR еще не включен, подключение к Defender для конечной точки также включает Defender XDR, и новое расположение центра обработки данных автоматически выбирается в зависимости от расположения активных служб безопасности Microsoft 365. На экране отображается выбранное расположение центра обработки данных.

Конфигурация сети

Убедитесь, что устройства могут подключаться к облачным службам Defender для конечной точки. Рекомендуется использовать прокси-сервер. Чтобы настроить сеть, ознакомьтесь со следующими статьями:

Настройте сетевую среду, чтобы обеспечить подключение к службе Defender для конечной точки.

Настройте устройства для подключения к службе Defender для конечной точки с помощью прокси-сервера.

Проверьте подключение клиента к URL-адресам службы Microsoft Defender для конечной точки.

В некоторых сценариях может потребоваться разрешить трафик к IP-адресам. Не все службы доступны таким образом, и вам нужно оценить, как устранить эту потенциальную проблему в вашей среде. Например, может потребоваться скачать обновления в централизованное расположение, а затем распространить их. Дополнительные сведения см. в разделе Настройка подключения с помощью статических диапазонов IP-адресов.

Следующее действие

- Перейдите к шагу 2. Назначение ролей и разрешений