Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Отчеты брандмауэра на портале Microsoft Defender позволяют просматривать отчеты брандмауэра Windows из централизованного расположения.

Что нужно знать перед началом работы

Откройте портал Microsoft Defender по адресу https://security.microsoft.com. Чтобы перейти непосредственно на страницу Брандмауэр, используйте .https://security.microsoft.com/firewall

Перед выполнением процедур, описанных в этой статье, вам необходимо назначить разрешения. В Microsoft Entra ID необходимо быть членом роли глобального администратора* или администратора безопасности.

Важно!

* Корпорация Майкрософт решительно выступает за принцип наименьших привилегий. Назначение учетным записям только минимальных разрешений, необходимых для выполнения их задач, помогает снизить риски безопасности и повысить общую защиту вашей организации. Глобальный администратор — это очень привилегированная роль, которую следует ограничить сценариями чрезвычайных ситуаций или в случаях, когда вы не можете использовать другую роль.

Устройства должны работать Windows 10 или более поздней версии, а также Windows Server 2012 R2 или более поздней версии. Чтобы Windows Server 2012 R2 и Windows Server 2016 отображались в отчетах брандмауэра, эти устройства должны быть подключены с помощью современного унифицированного пакета решения. Дополнительные сведения см. в статье Новые функции в современном унифицированном решении для Windows Server 2012 R2 и 2016.

Сведения о подключении устройств к службе Microsoft Defender для конечной точки см. в руководстве по подключению.

Чтобы портал Microsoft Defender начал получать данные, необходимо включить события аудита для брандмауэра Защитника Windows с повышенной безопасностью. См. следующие статьи:

Включите эти события с помощью редактора объектов групповая политика, локальной политики безопасности или команд auditpol.exe. Дополнительные сведения см. в документации по аудиту и ведению журнала. Ниже приведены две команды PowerShell:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Пример:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

Процесс

Примечание.

Обязательно следуйте инструкциям из предыдущего раздела и правильно настройте устройства для участия в программе предварительной версии.

После включения событий Microsoft Defender для конечной точки начинает отслеживать данные, в том числе:

- Удаленный IP-адрес

- Удаленный порт

- Локальный порт

- Локальный IP-адрес

- Имя компьютера

- Обработка входящих и исходящих подключений

Теперь администраторы могут просматривать действия брандмауэра узла Windows здесь. Дополнительные отчеты можно упростить, скачав скрипт пользовательских отчетов для мониторинга действий брандмауэра Защитника Windows с помощью Power BI.

Для отражения данных может потребоваться до 12 часов.

Поддерживаемые сценарии

- Отчеты брандмауэра

- Из раздела "Компьютеры с заблокированным подключением" на устройство (требуется Defender для конечной точки плана 2)

- Детализация расширенной охоты (обновление предварительной версии) (требуется Defender для конечной точки плана 2)

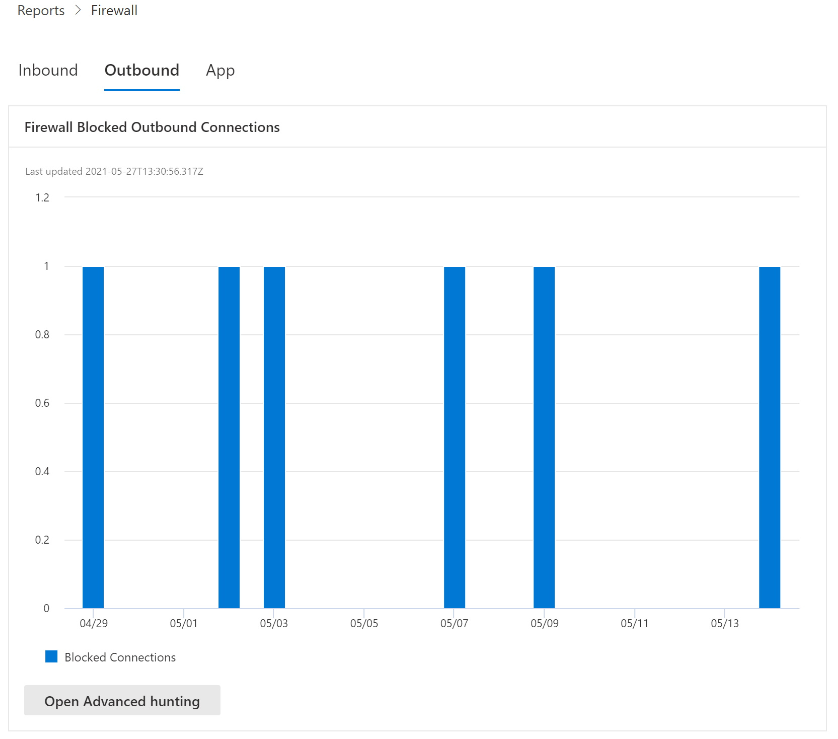

Отчеты брандмауэра

Ниже приведены некоторые примеры страниц отчетов брандмауэра на портале Microsoft Defender. Страница Брандмауэр содержит вкладки Входящие, Исходящие и Приложения . Вы можете открыть эту страницу в разделеКонечные точкиотчетов> в разделе >Брандмауэр или непосредственно в https://security.microsoft.com/firewall.

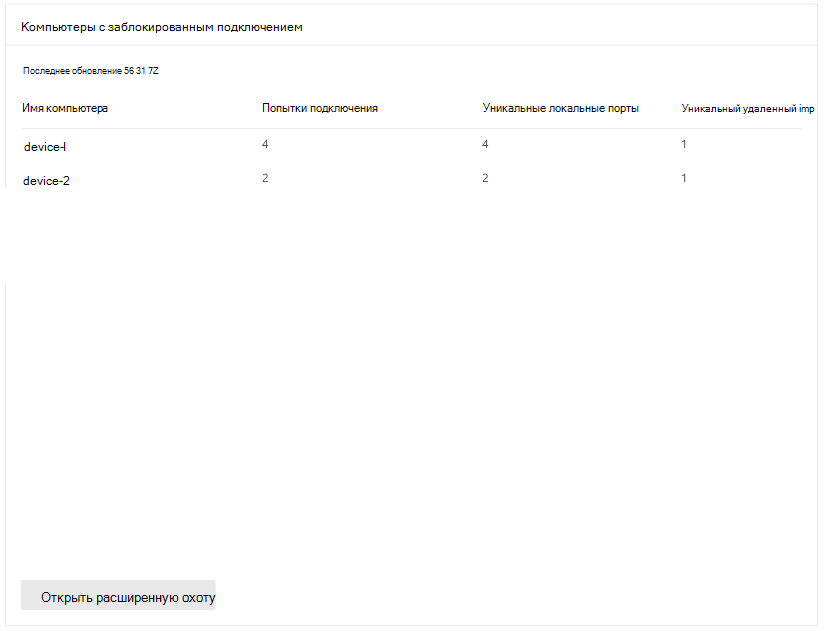

Из раздела "Компьютеры с заблокированным подключением" на устройство

Примечание.

Для этой функции требуется Defender для конечной точки плана 2.

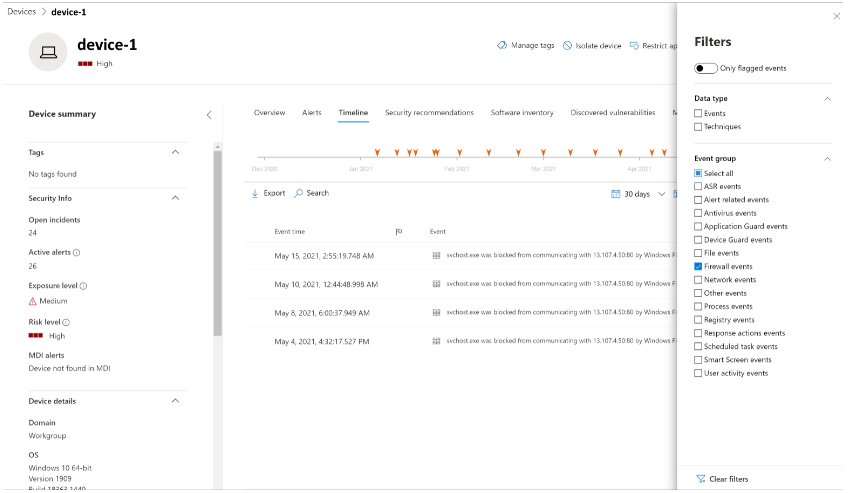

Карточки поддерживают интерактивные объекты. Вы можете детализировать действия устройства, щелкнув имя устройства, чтобы запустить портал Microsoft Defender на новой вкладке, и перейти непосредственно на вкладку Временная шкала устройства.

Теперь можно выбрать вкладку Временная шкала , которая предоставит список событий, связанных с этим устройством.

После нажатия кнопки Фильтры в правом верхнем углу области просмотра выберите нужный тип события. В этом случае выберите События брандмауэра , и область будет фильтроваться по событиям брандмауэра.

Детализация расширенной охоты (обновление предварительной версии)

Примечание.

Для этой функции требуется Defender для конечной точки плана 2.

Отчеты брандмауэра поддерживают детализацию из карта непосредственно в Расширенную охоту, нажав кнопку Открыть расширенную охоту. Запрос предварительно заполнен.

Теперь запрос можно выполнить, а также просмотреть все связанные события брандмауэра за последние 30 дней.

Для получения дополнительных отчетов или пользовательских изменений запрос можно экспортировать в Power BI для дальнейшего анализа. Пользовательские отчеты можно упростить, скачав скрипт настраиваемых отчетов для мониторинга действий брандмауэра Защитника Windows с помощью Power BI.