Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Средство развертывания Defender — это упрощенное самообновляющееся приложение, предназначенное для упрощения подключения для всех версий Windows, поддерживаемых решением безопасности конечной точки Defender. Это средство отвечает за предварительные требования, автоматизирует миграцию из более старых решений и устраняет необходимость в сложных сценариях адаптации, отдельных скачиваниях и установке вручную.

Используя пользовательский интерфейс средства, администраторы могут дважды щелкнуть его и выполнить интерактивную последовательность установки и подключения. Для более крупных развертываний это средство предоставляет параметры автоматизации с расширенными параметрами командной строки, что позволяет интегрироваться с платформами оркестрации или пользовательскими средствами развертывания, такими как групповая политика, оставляя на месте интерфейсы, предоставляемые с помощью других интеграций решений Майкрософт, таких как Intune и Defender для облака.

К функциям, поддерживаемым средством, относятся:

Обработка предварительных требований. Средство проверяет наличие необходимых обновлений и устраняет блокирующие проблемы, гарантируя, что устройства готовы к подключению Defender.

Ведение журнала. Все операции регистрируются локально в подробном журнале.

Предотвращение избыточной установки. Если Defender уже присутствует, средство пропускает избыточные установки.

Отзывы об пользовательском интерфейсе. Средство предоставляет обратную связь по пользовательскому интерфейсу с описанием ошибок, а не кодами выхода.

Поддержка пассивного режима. В операционных системах сервера и Windows 7 антивирусная программа Defender можно настроить в пассивный режим. Это может быть полезно при миграции из сторонних решений для защиты от вредоносных программ.

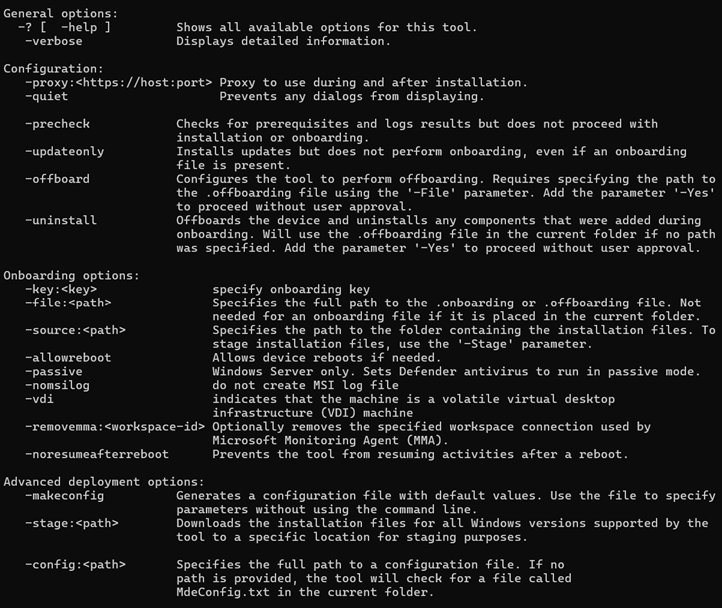

Автоматизация. Средство поддерживает широкий спектр параметров командной строки.

Обработка устройств. Поддержка устройств инфраструктура виртуальных рабочих столов (VDI) гарантирует, что удаленные и повторно создаваемые устройства с одним именем узла могут отображаться как одно устройство на портале Defender.

Справка. Встроенная функция справки отображает все доступные параметры командной строки.

Файлы конфигурации. Вы можете создавать повторно используемые файлы конфигурации, которые делают массовые развертывания более эффективными и менее подверженными ошибкам.

Работа без подключения. Если подключение временно недоступно, возможно автономное подключение и отключение.

При использовании интерактивного интерфейса двойного щелчка средство автоматически использует файл WindowsDefenderATP.onboarding в том же каталоге. Он обработает установку большинства необходимых обновлений и последних компонентов Defender, а также подключит устройство к службам Defender. При необходимости средство предложит перезагрузить устройство, чтобы завершить установку после повторного входа.

Для более сложных и крупномасштабных развертываний средство предоставляет функциональные возможности для выполнения дополнительных и оркестрированных действий с помощью параметров командной строки или файла конфигурации.

Чтобы просмотреть полный справочник по команде после скачивания средства, выполните команду : DefenderDT.exe -?.

Поддерживаемые операционные системы

Средство развертывания Defender поддерживает следующие операционные системы: Windows 7 с пакетом обновления 1 (SP1), Windows Server 2008 R2 с пакетом обновления 1 (SP1), Windows Server 2012 R2, 2016, 2019, 2022, 2025 Windows 10 (версии 1809 и более поздние), а также все версии Windows 11.

Примечание.

Решение для обеспечения безопасности конечной точки Defender, устанавливаемое средством развертывания на устройствах Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1), находится в предварительной версии и отличается от решения для более новых версий Windows и Windows Server. Дополнительные сведения см. в статье Развертывание решения безопасности конечной точки Defender для устройств Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1).

Предварительные условия

Существуют предварительные требования, которые относятся ко всем поддерживаемым устройствам Windows и Windows Server, а также к устройствам Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1).

Общие предварительные требования

Для большинства операций требуются права администратора.

Предварительные версии функций должны быть включены в клиенте.

Доступ к definitionupdates.microsoft.com домена. Средство загружается и обновляется из этого домена. Так как скачиваемые файлы размещаются на платформе распространения содержимого, с ней не будет связанных статических или прогнозируемых диапазонов IP-адресов, в отличие от других облачных служб Defender.

Хотя средство будет проверка для подключения к конкретному клиенту перед продолжением, другие требования к подключению, такие как доступ к консолидированной *.endpoint.security.microsoft.com/*, применяются к (дополнительным) функциям, которые вы можете использовать с продуктом. См . статью Настройка сетевой среды, чтобы обеспечить подключение к службе Defender для конечной точки.

Дополнительные предварительные требования для Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1)

Устройства должны работать под управлением 64-разрядной версии Windows 7 с пакетом обновления 1 (SP1) или Windows Server 2008 R2 с пакетом обновления 1 (SP1). Мы рекомендуем установить последние обновления, чтобы избежать перезагрузки и значительно сократить время установки.

Чтобы средство развертывания Defender запускалось в Windows 7 с пакетом обновления 1 (SP1) или Windows Server 2008 R2 с пакетом обновления 1 (SP1), необходимо как минимум установить KB4474419 обновления для подписывания кода SHA2.

Обновление стека обслуживания (SSU) (KB4490628). Если вы используете клиентский компонент Центра обновления Windows, необходимый SSU будет предложен вам автоматически.

Обновление SHA-2 (KB4474419), выпущенное 10 сентября 2019 г. Если вы используете клиентский компонент Центра обновления Windows, необходимое обновление SHA-2 будет предложено вам автоматически.

На устройствах Server 2008 R2 с пакетом обновления 1 (SP1) также должна быть установлена платформа .NET 3.5 или более поздней версии платформы .NET Framework.

R2 с пакетом обновления 1 (SP1) необходимо установить как минимум обновления для подписывания кода SHA2:

Обновление стека обслуживания (SSU) (KB4490628). Если вы используете клиентский компонент Центра обновления Windows, необходимый SSU будет предложен вам автоматически.

Обновление SHA-2 (KB4474419), выпущенное 10 сентября 2019 г. Если вы используете клиентский компонент Центра обновления Windows, необходимое обновление SHA-2 будет предложено вам автоматически.

Примечание.

Для Windows 7 с пакетом обновления 1 (SP1), Windows Server 2008 R2 и Windows Server 2012, решение для обеспечения безопасности конечной точки Defender, которое будет установлено, в настоящее время находится в общедоступной предварительной версии. Дополнительные сведения о безопасности конечных точек Defender для устройств Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 см. в статье Развертывание решения для безопасности конечной точки Defender для устройств Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1).

Скачивание средства

На портале Microsoft Defender (security.microsoft.com) перейдитек разделу Подключение конечных>>точекпараметров системы>.

В раскрывающемся меню Шаг 1 выберите Windows (предварительная версия).

В разделе Развертывание путем скачивания и применения пакетов или файлов нажмите кнопку Скачать пакет . При этом скачиваются исполняемый файл Defender и пакет файла подключения.

Примечание.

Для отключения выберите Отключить в разделе Управление устройствами, выберите Windows 10 и 11 в раскрывающемся меню Шаг 1, а затем нажмите кнопку Скачать пакет. При этом скачивается только пакет файла отключения. Он не загружает исполняемый файл средства развертывания Defender, так как это одинаково для подключения и отключения.

Развертывание безопасности конечных точек Defender на устройствах

Средство развертывания Defender можно использовать в интерактивном или неинтерактивном режиме.

Интерактивное использование

Это средство поддерживает два интерактивных интерфейса, которые подходят для развертывания на одном или ограниченном количестве устройств: быстрый интерфейс "двойного щелчка" с одним компьютером без каких-либо изменений в поведении по умолчанию и интерфейс командной строки вручную, обеспечивающий большую гибкость.

Чтобы использовать быструю установку двойного щелчка по умолчанию, выполните следующие действия:

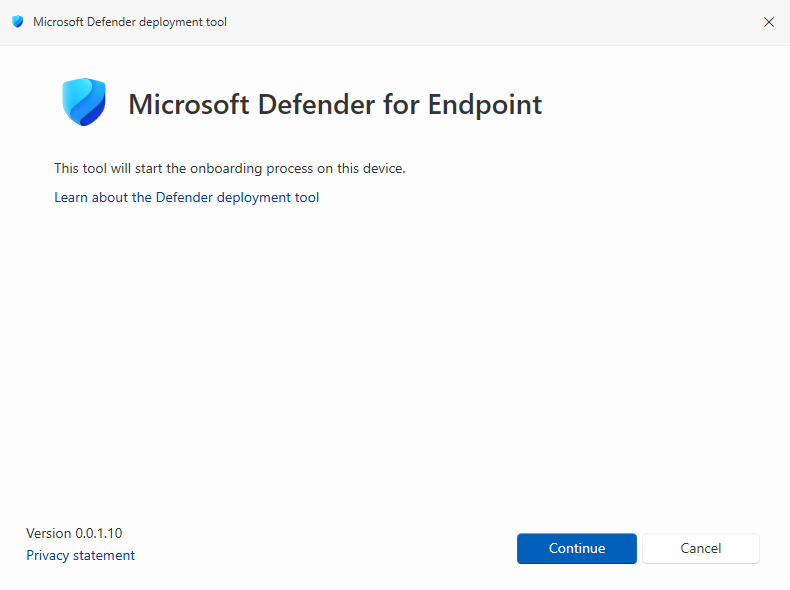

Дважды щелкните исполняемый файл, чтобы запустить его.

В появившемся диалоговом окне выберите Продолжить.

Средство будет искать файл WindowsDefenderATP.onboarding в каталоге, из которого запускается средство, и выполнять операции установки и подключения по умолчанию.

Неинтерактивное использование

Все операции установки и подключения также можно выполнять вручную с помощью интерфейса командной строки. Кроме того, интерфейс командной строки поддерживает ряд других операций, таких как выполнение проверок готовности:

Чтобы просмотреть полный справочник по команде, выполните команду : DefenderDT.exe -?.

Расширенные и крупномасштабные развертывания

Средство развертывания Defender можно использовать в неинтерактивном режиме как часть оркестрации последовательности, выполняемой средством управления, например групповая политика, Microsoft Configuration Manager или другим средством, используемым вашей организацией для развертывания программного обеспечения.

Для этой цели средство предоставляет необязательные параметры командной строки, которые позволяют настраивать операции подключения для поддержки большого количества сценариев.

Для повторяющихся сценариев развертывания в среде можно использовать файл конфигурации вместо командной строки для передачи параметров. Чтобы создать файл конфигурации, запустите средство с параметром -makeconfig . После создания файла откройте его в текстовом редакторе, чтобы настроить параметры в соответствии со сценарием развертывания. См. пример использования.

Примеры использования

В следующих примерах показано, как использовать средство .

Запустите средство развертывания Defender без изменения параметров и без взаимодействия с ним:

DefenderDT.exe -QuietИспользуйте файл WindowsDefenderATP.onboarding в том же каталоге, что и средство, чтобы запустить последовательность подключения по умолчанию, подключиться через прокси-сервер и, если требуется перезагрузка, инициировать ее без запроса. Не показывать окно консоли.

DefenderDT.exe -Proxy:192.168.0.255:8080 -AllowReboot -QuietИспользуйте onboarding-файл, хранящийся в сетевом расположении, для выполнения последовательности подключения. Не показывать окно консоли.

DefenderDT.exe -File:\\server\share\Defender.onboarding -QuietВыполните операцию отключения. Не требуйте утверждения. Не показывать окно консоли.

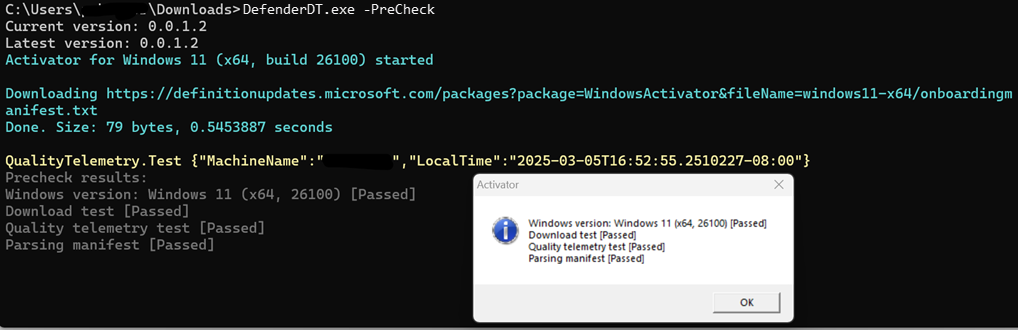

DefenderDT.exe -Offboard -File:c:"\Defender deployment tooltest\WindowsDefenderATPOffboardingScript_valid_until_2025-04-02.offboarding" -YES -QuietВыполните необходимые проверка и отобразите подробные выходные данные без отображения диалогового окна.

DefenderDT.exe -PreCheck -Verbose -QuietСкачайте обновления и файлы установки, которые будут использоваться для промежуточного хранения, в текущий каталог.

DefenderDT.exe -Stage

Создайте файл конфигурации, измените его, а затем используйте его для передачи средству нескольких параметров для выполнения установки с помощью файлов промежуточной установки.

Шаг 1. Создание файла конфигурации

DefenderDT.exe -makeconfigШаг 2. Используйте текстовый редактор, например Блокнот, чтобы открыть файлMdeConfig.txt , созданный в каталоге, и указать параметры, которые вы хотите использовать. Образец:

# Only absolute paths can be used for the parameters accepting paths # Configures the tool to perform offboarding. # Add the parameter "YES" to proceed with offboarding without user approval. # Offboard: False # Used with "Offboard" and "Uninstall" parameters. # Yes: False # Downloads the installation files for all Windows versions supported by the tool to a specific location for staging purposes. # Stage: # Specifies the path to the folder containing the installation files. To stage installation files, use the "Stage" parameter. # Source: # Specifies the full path to the .onboarding or .offboarding file if it is not placed in the current folder. # File: # Proxy to use during and after installation. Empty string by default. Proxy: # Prevents any dialogs from displaying. False by default. Quiet: False # Allows device reboots if needed. False by default AllowReboot: False # Prevents the tool from resuming activities after a reboot. False by default. NoResumeAfterReboot: False # Windows Server only. Sets Defender antivirus to run in passive mode. Passive: False # Installs updates but does not perform onboarding, even if an onboarding file is present. False by default. UpdateOnly: False # Displays detailed information. False by default. Verbose: False # Checks for prerequisites and logs results but does not proceed with installation or onboarding. False by default. Precheck: False # Offboards the device and uninstalls any components that were added during onboarding. # Will use the .offboarding file in the current folder if no path was specified. # Add the parameter "YES" to proceed without user approval. Uninstall: False # Optionally removes the specified workspace connection used by Microsoft Monitoring Agent (MMA). Empty string by default. RemoveMMA: # Allows offboarding to proceed even if there is no connectivity. False by default. Offline: FalseШаг 3. Запустите средство с файлом конфигурации.

DefenderDT.exe -File:\\server\DDT\Defenderconfig.txtЕсли файлMdeConfig.txt хранится в том же каталоге, что и средство, указывать путь не требуется.

Использование групповая политика для развертывания

Ниже показано, как создать запланированную задачу для запуска средства с помощью групповая политика.

Разместите файлы DefenderDT.exe и windowsDefenderATP.onboarding в общем расположении, к которому может получить доступ устройство. Если вы ранее создали файл конфигурации MDEConfig.txt , поместите его в том же расположении.

Чтобы создать объект групповая политика , откройте консоль управления групповая политика (GPMC), щелкните правой кнопкой мыши групповая политика Объекты, которые нужно настроить, и выберите Создать. Введите имя нового объекта групповой политики в появившемся диалоговом окне и нажмите кнопку ОК.

Откройте консоль управления групповая политика, щелкните правой кнопкой мыши объект групповая политика, который требуется настроить, и выберите изменить.

В редакторе управления групповая политика перейдите в раздел Параметры конфигурации> компьютераПараметры>панели управления.

Щелкните правой кнопкой мыши запланированные задачи, наведите указатель мыши на пункт Создать, а затем выберите Немедленная задача (по крайней мере Windows 7).

В открывавшемся окне Задача перейдите на вкладку Общие .

В разделе Параметры безопасности выберите Изменить пользователя или группу, введите SYSTEM, а затем выберите Проверить имена и нажмите кнопку ОК. NT AUTHORITY\SYSTEM отображается как учетная запись пользователя, от имени задачи будет выполняться.

Выберите Выполнить независимо от того, вошел ли пользователь в систему или нет, и проверка поле Запуск с самыми высокими привилегиями проверка.

В поле Имя введите соответствующее имя запланированной задачи.

Перейдите на вкладку Действия и выберите Создать. Убедитесь, что в поле Действие выбран пункт Запустить программу . Введите полный UNC-путь, используя полное доменное имя файлового сервера (FQDN) общего приложенияDefenderDDT.exe .

В поле Добавить аргументы (необязательно) введите параметры , которые вы хотите использовать. Например, чтобы использовать файл подключения, который отсутствует в рабочем каталоге средства, укажите параметр -file: с полным UNC-путем к файлу подключения, например

-file: \\server\share\WindowsDefenderATP.onboarding.Нажмите кнопку ОК и закройте все открытые окна GPMC.

Чтобы связать объект групповой политики с подразделением, щелкните правой кнопкой мыши и выберите Связать существующий объект групповой политики. В появившемся диалоговом окне выберите объект групповая политика, который необходимо связать, и нажмите кнопку ОК.

Рекомендации и ограничения

Ниже приведены общие рекомендации и ограничения, а также дополнительные рекомендации и ограничения, относящиеся к устройствам Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1).

Общие рекомендации и ограничения

Если вы используете интерактивный интерфейс и для завершения последовательности требуется перезагрузка, необходимо снова войти в систему после перезагрузки, чтобы возобновить работу. В противном случае устройство не будет полностью подключено.

Если используется параметр -proxy , он применяется только к операциям средства развертывания Defender. Несмотря на описание параметра в справочнике по командной строке, конфигурация прокси-сервера в реестре для безопасности конечных точек Defender не устанавливается после установки. Обратите внимание, что и средство, и Defender будут использовать любой прокси-сервер, настроенный на уровне всей системы (Windows), независимо от того. Если вы хотите специально настроить прокси-сервер для использования для служб безопасности конечных точек Defender на компьютере (статический прокси-сервер), а не для всей системы, см . статью Настройка устройств для подключения к службе Defender для конечной точки с помощью прокси-сервера.

В Windows Server 2016 и более поздних версиях при удалении или удалении компонента антивирусная программа Defender может возникнуть ошибка на шаге Включение компонента "Защитник Windows". Это можно наблюдать в пользовательском интерфейсе в локальном журнале в разделе Завершение последовательности с кодом выхода 710 и описанием ошибки EnableFeatureFailed. В локальном журнале также можно найти ошибку 14081 с описанием 0x3701 Не удалось найти сборку, на которую ссылается ссылка. Эта ошибка не указывает на проблему с антивирусная программа Defender компонентом или исходными файлами, так как они обычно устраняются средством подключения. Если вы столкнулись с этой проблемой, обратитесь в службу поддержки для Серверов Windows.

Известные проблемы и ограничения для Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1)

Вы можете получать оповещения о mpclient.dll, mpcommu.dll, mpsvc.dll, msmplics.dllи sense1ds.dll загружены mpcmdrun.exe или mssense.exe. Они должны устраняться с течением времени.

В Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1) с установленным пакетом возможностей рабочего стола вы можете увидеть уведомление из центра уведомлений Windows не обнаружила антивирусную программу на этом компьютере. Это не свидетельствует о проблеме.

Предварительную (бета-версию) средства клиентского анализатора можно использовать для сбора журналов и устранения неполадок подключения в Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1). Требуется установить PowerShell 5.1 или более поздней версии.

Для антивирусной программы нет локального пользовательского интерфейса. Если вы хотите управлять параметрами антивирусной программы локально с помощью PowerShell, требуется версия 5.1 или более поздняя.

Настройка с помощью групповая политика поддерживается с помощью центрального хранилища с обновленными шаблонами групповой политики на контроллере домена. Для настройки локальной групповой политики шаблоны (WindowsDefender.admx/WindowsDefender.adml) необходимо вручную обновить до более новой версии (Windows 11), если вы хотите использовать редактор локальной групповой политики для применения параметров.

Решение для обеспечения безопасности конечной точки Defender будет установлено в

C:\Program Files\Microsoft Defender for EndpointУстройства с Windows 7 могут отображаться на портале как Сервер , пока вы не обновите до последней версии Sense, применяя KB5005292.

Вы можете поместить антивирусная программа Defender в пассивный режим в Windows 7, передав параметр -passive в средство развертывания Defender. Однако в настоящее время невозможно переключиться в активный режим с помощью раздела реестра ForceDefenderPassiveMode, как на сервере Windows. Чтобы переключиться в активный режим, необходимо отключить и удалить его, а затем снова запустить средство развертывания Defender без параметра пассивного режима.

Устранение неполадок

Вы можете сослаться на журнал средств развертывания Defender, чтобы узнать, возникли ли проблемы во время установки и подключения. Журнал средства развертывания находится по адресу:

C:\ProgramData\Microsoft\DefenderDeploymentTool\DefenderDeploymentTool-<COMPUTERNAME>.log

События также будут записываться в следующие журналы событий Windows:

Подключение: Windows Logs > Application > Source: WDATPOnboarding

Offboarding: Windows Logs > Application > Source: WDATPOffboarding

Чтобы проверить успешность установки, выполните следующие проверки:

Проверьте, запущены ли службы

Sc.exe query senseSc.exe query windefendДля обеих служб должно отобразиться примерно следующее:

Чтобы получить подробный сбор журналов для антивирусная программа Defender, включая параметры и другие сведения, можно выполнить следующую команду:

C:\Program Files\Microsoft Defender for Endpoint\MpCmdRun.exe” -GetFiles -SupportLogLocation <FOLDEROFCHOICE>Последнюю предварительную версию средства клиентского анализатора можно также использовать для сбора журналов и устранения неполадок подключения в Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1). Требуется установить PowerShell 5.1 или более поздней версии.