Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

Клиенту Defender для конечной точки может потребоваться использовать прокси-подключения к соответствующим облачным службам. В этой статье описывается упрощенный метод подключения устройства, необходимые компоненты и приводятся дополнительные сведения для проверки подключения с помощью новых назначений.

Чтобы упростить настройку сети и управление, теперь можно подключить новые устройства к Defender для конечной точки с помощью ограниченного набора URL-адресов или статических диапазонов IP-адресов. Дополнительные сведения см. в статье Перенос устройств на упрощенное подключение.

Упрощенный домен, распознаваемый Defender для конечной точки

Упрощенный домен *.endpoint.security.microsoft.com Defender для конечной точки (для коммерческих устройств) или *.endpoint.security.microsoft.us* (для устройств государственных организаций США — предварительная версия) объединяет подключение к следующим основным службам Defender для конечных точек:

- Облачная защита

- Хранилище примеров отправки вредоносных программ

- Автоматическое хранилище примеров IR

- Управление командой Defender для конечной точки &

- Кибер- и диагностические данные Defender для конечной точки

Дополнительные сведения о подготовке среды и обновленном списке назначений см. в разделе Шаг 1. Настройка сетевой среды для обеспечения подключения к службе Defender для конечной точки.

Для поддержки сетевых устройств без разрешения имени узла или поддержки с подстановочными знаками можно также настроить подключение с помощью выделенных диапазонов статических IP-адресов Defender для конечной точки. Дополнительные сведения см. в разделе Настройка подключения с помощью статических диапазонов IP-адресов.

Примечание.

- Упрощенный метод подключения не изменяет функциональные возможности Defender для конечной точки или взаимодействие с конечными пользователями. Изменены только URL-адреса или IP-адреса, используемые для подключения к службе.

- Не планируется устаревать СТАРЫЕ URL-адреса служб. Устройства, подключенные к стандартному подключению, продолжают работать. Обеспечьте постоянное подключение к

*.endpoint.security.microsoft.com(для коммерческих устройств) или*.endpoint.security.microsoft.us(для устройств государственных организаций США — предварительная версия) для будущих служб. - Подключения служб используют закрепление сертификатов и TLS. Проверка трафика не поддерживается. Connections инициируются устройством, а не пользователем. Применение проверки подлинности прокси-сервера (пользователя) прерывает подключение.

Предварительные условия

Устройства должны соответствовать определенным предварительным требованиям, чтобы использовать упрощенный метод подключения для Defender для конечной точки. Убедитесь, что предварительные требования выполнены, прежде чем продолжить подключение.

Минимальное обновление базы знаний (Windows)

- SENSE версии: 10.8040.*/ 8 марта 2022 г. или выше (см. таблицу)

Microsoft Defender версии антивирусной программы (Windows)

-

Клиент защиты от вредоносных программ:

4.18.2211.5 -

Двигатель:

1.1.19900.2 -

Антивирусная программа (аналитика безопасности):

1.391.345.0

Поддерживаемые операционные системы

- Windows 10 версии 1809 или более поздней.

- Windows 10 версии 1607, 1703, 1709, 1803 поддерживаются в упрощенном пакете подключения, но требуют другого списка URL-адресов. См. упрощенный лист URL-адресов.

- Windows 11

- Windows Server 2019 г. и более поздних версий

- Windows Server 2012 R2 или Windows Server 2016, полностью обновленное современное унифицированное решение Defender для конечной точки (установка с помощью MSI).

- Поддерживаемые версии macOS с MDE версии 101.24022.*+

- Поддерживаемые Linux версии продукта MDE версии 101.24022.*+

- Ос Azure Stack HCI версии 23H2 и более поздних версий.

Важно!

- Устройства, работающие в агенте MMA, не поддерживаются упрощенным способом подключения и должны продолжать использовать стандартный набор URL-адресов (Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Server 2012 & 2016 не обновлен до современного единого агента).

- Windows Server 2012 R2 и Server 2016 потребуется обновить до единого агента, чтобы использовать новый метод.

- Windows 10 1607, 1703, 1709, 1803 может использовать новый вариант подключения, но будет использовать более длинный список. Дополнительные сведения см. на упрощенной странице URL-адресов.

| ОС Windows | Минимальный обязательный кб (8 марта 2022 г.) |

|---|---|

| Windows 11 | KB5011493 (8 марта 2022 г.) |

| Windows 10 1809, Windows Server 2019 г. | KB5011503 (8 марта 2022 г.) |

| Windows 10 19H2 (1909) | KB5011485 (8 марта 2022 г.) |

| Windows 10 20H2, 21H2 | KB5011487 (8 марта 2022 г.) |

| Windows 10 22H2 | KB5020953 (28 октября 2022 г.) |

| Windows 10 1803* | < окончание обслуживания > |

| Windows 10 1709* | < окончание обслуживания > |

| Windows Server 2022 | KB5011497 (8 марта 2022 г.) |

| Windows Server 2012 R2, 2016* | Единый агент |

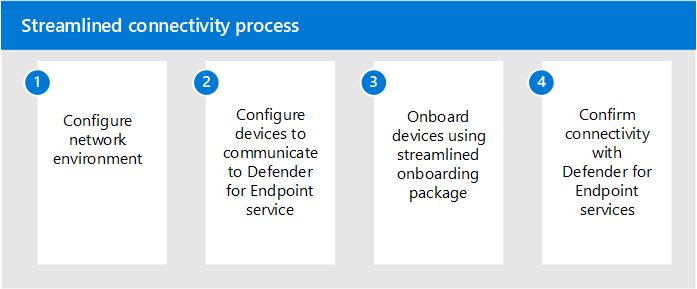

Упрощенный процесс подключения

На следующем рисунке показан упрощенный процесс подключения и соответствующие этапы.

Этап 1. Настройка сетевой среды для подключения к облаку

Убедившись, что предварительные требования выполнены, убедитесь, что сетевая среда правильно настроена для поддержки упрощенного метода подключения. Выполните действия, описанные в разделе Настройка сетевой среды, чтобы обеспечить подключение к службе Defender для конечной точки.

URL-адреса службы Defender для конечной точки, объединенные в упрощенном домене, больше не должны требоваться для подключения. Однако некоторые URL-адреса не включаются в консолидацию.

Упрощенное подключение позволяет использовать следующий параметр для настройки подключения к облаку:

- Вариант 1. Использование упрощенного домена

- Вариант 2. Использование статических диапазонов IP-адресов

Вариант 1. Настройка подключения с помощью упрощенного домена

Настройте среду, чтобы разрешить подключения к упрощенному домену Defender для конечной точки:

- Для коммерческих устройств:

*.endpoint.security.microsoft.com - Для государственных устройств США (предварительная версия):

*.endpoint.security.microsoft.us

Дополнительные сведения см. в статье Настройка сетевой среды для обеспечения подключения к службе Defender для конечной точки.

Необходимо поддерживать подключение с оставшимися необходимыми службами, перечисленными в списке оптимизированных URL-адресов для коммерческих устройств или в списке url-адресов для устройств для государственных организаций (предварительная версия). Например, список отзыва сертификатов, клиентский компонент Центра обновления Windows, службы SmartScreen также могут быть доступны в зависимости от текущей сетевой инфраструктуры и подхода к исправлению.

Вариант 2. Настройка подключения с использованием статических диапазонов IP-адресов

Благодаря упрощению подключения решения на основе IP-адресов можно использовать в качестве альтернативы URL-адресам. Эти IP-адреса охватывают следующие службы:

- КАРТЫ

- Хранилище примеров отправки вредоносных программ

- Автоматическое хранилище примеров IR

- Команды и управление Defender для конечной точки

Важно!

Служба киберданных EDR (OneDsCollector) должна быть настроена отдельно, если используется метод IP (эта служба объединяется только на уровне URL-адреса). Кроме того, необходимо поддерживать подключение к другим необходимым службам, включая SmartScreen, CRL, клиентский компонент Центра обновления Windows и другие службы.

Чтобы оставаться в курсе диапазонов IP-адресов, рекомендуется обращаться к следующим тегам служб Azure для Microsoft Defender для конечной точки служб. Последние диапазоны IP-адресов находятся в теге службы. Дополнительные сведения см. в статье Диапазоны IP-адресов Azure.

| Имя тега службы | Включены службы Defender для конечных точек |

|---|---|

MicrosoftDefenderForEndpoint |

Облачная защита, хранилище примеров отправки вредоносных программ, хранилище примеров автоматической IR, команда и управление Defender для конечной точки. |

OneDsCollector |

Кибер- и диагностические данные Defender для конечной точки Примечание. Трафик в этом теге службы не ограничивается Defender для конечной точки и может включать трафик диагностических данных для других служб Майкрософт. |

Список последних тегов служб см. в документации по тегам служб Azure .

Важно!

В соответствии со стандартами безопасности и соответствия Defender для конечной точки ваши данные будут обрабатываться и храниться в соответствии с физическим расположением вашего клиента. В зависимости от расположения клиента трафик может проходить через любой из этих IP-регионов (которые соответствуют регионам центра обработки данных Azure). Дополнительные сведения см. в статье Хранение данных и конфиденциальность.

Этап 2. Настройка устройств для подключения к службе Defender для конечной точки

Настройте устройства для обмена данными через инфраструктуру подключения. Убедитесь, что устройства соответствуют предварительным требованиям и обновлены версии датчика и Microsoft Defender антивирусной программы. Дополнительные сведения см. в разделе Настройка параметров прокси-сервера устройства и подключения к Интернету .

Этап 3. Проверка подключения клиента перед подключением

Дополнительные сведения см. в разделе Проверка подключения клиента.

В анализаторе клиента Windows и Xplat MDE можно выполнить следующие проверки предварительного подключения: скачайте Microsoft Defender для конечной точки анализатор клиента.

Чтобы проверить упрощенное подключение для устройств, еще не подключенных к Defender для конечной точки, можно использовать анализатор клиента для Windows с помощью следующих команд:

Запустите

mdeclientanalyzer.cmd -o <path to cmd file>из папки MDEClientAnalyzer. Команда использует параметры из пакета подключения для проверки подключения.Выполните

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>, где параметр имеет значение GW_US, GW_EU, GW_UK. GW — это упрощенный вариант. Запустите с применимым географическим расположением клиента.

В качестве дополнительного проверка можно также использовать клиентский анализатор для проверки соответствия устройства предварительным требованиям: [MDEClientAnalyzerPreview.zip]{https://aka.ms/MDEClientAnalyzerPreview}.

Примечание.

Для устройств, еще не подключенных к Defender для конечной точки, клиентский анализатор будет тестировать стандартный набор URL-адресов. Чтобы протестировать упрощенный подход, необходимо запустить с параметрами, перечисленными ранее в этой статье.

Этап 4. Применение нового пакета подключения, необходимого для упрощения подключения

После настройки сети для взаимодействия с полным списком служб можно приступить к подключению устройств с помощью упрощенного метода.

Прежде чем продолжить, убедитесь, что устройства соответствуют предварительным требованиям и обновили версии датчика и Microsoft Defender антивирусной программы.

Чтобы получить новый пакет, в Microsoft Defender XDR выберите Параметры > Конечные > точки Подключение управления устройствами>.

Выберите соответствующую операционную систему и выберите "Оптимизировано" в раскрывающемся меню Тип подключения.

Для новых устройств (не подключенных к Defender для конечной точки), поддерживаемых этим методом, выполните действия по подключению из предыдущих разделов с помощью обновленного подключенного пакета с помощью предпочтительного метода развертывания:

- Подключение к Microsoft Defender для конечной точки

- Подключение клиентских устройств под управлением Windows или macOS

- Подключение серверов с помощью интерфейса подключения Microsoft Defender для конечной точки

- Выполните тест обнаружения на устройстве, чтобы убедиться, что оно правильно подключено к Microsoft Defender для конечной точки

Исключите устройства из существующих политик подключения, использующих стандартный пакет подключения.

Сведения о миграции устройств, уже подключенных к Defender для конечной точки, см. в статье Миграция устройств на упрощенное подключение. Необходимо перезагрузить устройство и следовать определенным инструкциям здесь.