Интеграция Microsoft Sentinel (предварительная версия)

Вы можете интегрировать Microsoft Defender для облака Apps с Microsoft Sentinel (масштабируемым, облачным siEM и SOAR), чтобы обеспечить централизованный мониторинг оповещений и данных обнаружения. Интеграция с Microsoft Sentinel позволяет лучше защитить облачные приложения при сохранении обычного рабочего процесса безопасности, автоматизации процедур безопасности и сопоставления между облачными и локальными событиями.

Преимущества использования Microsoft Sentinel включают:

- Длительное хранение данных, предоставляемое Log Analytics.

- Встроенные визуализации.

- Используйте такие средства, как Microsoft Power BI или книги Microsoft Sentinel для создания собственных визуализаций данных обнаружения, которые соответствуют потребностям организации.

К дополнительным решениям интеграции относятся:

- Универсальные SIEMs — интеграция приложений Defender для облака с универсальным сервером SIEM. Сведения об интеграции с generic SIEM см. в разделе "Универсальная интеграция SIEM".

- API графа безопасности Майкрософт — промежуточная служба (или брокер), которая предоставляет один программный интерфейс для подключения нескольких поставщиков безопасности. Дополнительные сведения см. в статье об интеграции решений безопасности с помощью API безопасности Microsoft Graph.

Интеграция с Microsoft Sentinel включает конфигурацию как в приложениях Defender для облака, так и в Microsoft Sentinel.

Необходимые компоненты

Интеграция с Microsoft Sentinel:

- У вас должна быть действительная лицензия Microsoft Sentinel

- В клиенте должен быть по крайней мере администратор безопасности.

Поддержка правительства США

Прямая Defender для облака Apps — интеграция Microsoft Sentinel доступна только для коммерческих клиентов.

Однако все данные приложений Defender для облака доступны в XDR в Microsoft Defender и поэтому доступны в Microsoft Sentinel через соединитель XDR в Microsoft Defender.

Мы рекомендуем клиентам GCC, GCC High и DoD, которые заинтересованы в просмотре данных приложений Defender для облака в Microsoft Sentinel, установите решение XDR в Microsoft Defender.

Дополнительные сведения см. в разделе:

- Интеграция XDR в Microsoft Defender с Microsoft Sentinel

- Microsoft Defender для облака приложения для государственных организаций США

Интеграция с Microsoft Sentinel

На портале Microsoft Defender выберите "Параметры облачных > приложений".

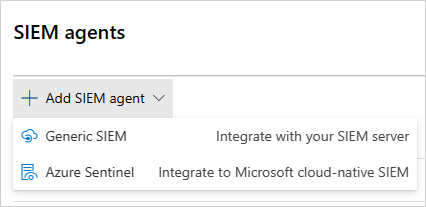

В разделе "Система" выберите агенты > SIEM Add SIEM agent > Sentinel. Например:

Примечание.

Параметр добавления Microsoft Sentinel недоступен, если вы ранее выполнили интеграцию.

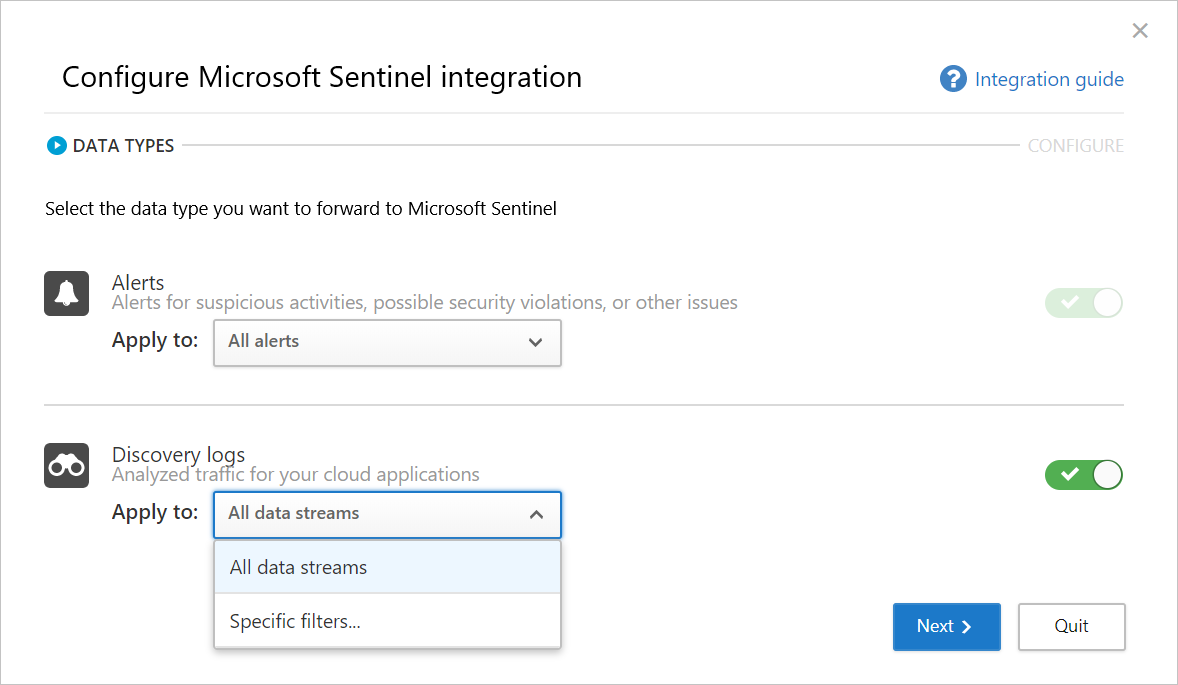

В мастере выберите типы данных, которые нужно перенаправить в Microsoft Sentinel. Вы можете настроить интеграцию следующим образом:

- Оповещения. Оповещения автоматически включаются после включения Microsoft Sentinel.

- Журналы обнаружения: используйте ползунок, чтобы включить и отключить их, по умолчанию выбрано все, а затем используйте раскрывающийся список "Применить" для фильтрации журналов обнаружения, отправляемых в Microsoft Sentinel.

Например:

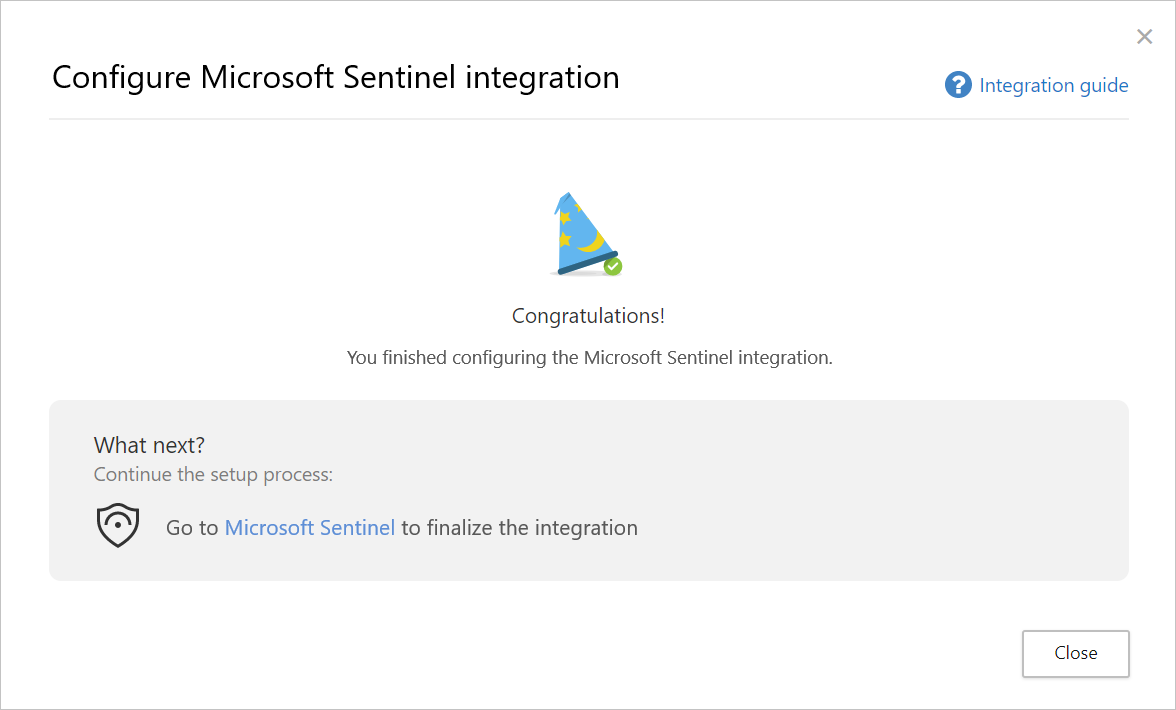

Нажмите кнопку "Далее" и перейдите в Microsoft Sentinel, чтобы завершить интеграцию. Сведения о настройке Microsoft Sentinel см. в соединителе данных Microsoft Sentinel для приложений Defender для облака. Например:

Примечание.

Новые журналы обнаружения обычно отображаются в Microsoft Sentinel в течение 15 минут после их настройки на портале Defender для облака Apps. Однако в зависимости от системных условий среды может потребоваться больше времени. Дополнительные сведения см. в разделе "Обработка задержки приема" в правилах аналитики.

Оповещения и журналы обнаружения в Microsoft Sentinel

После завершения интеграции можно просмотреть оповещения и журналы обнаружения приложений Defender для облака в Microsoft Sentinel.

В Microsoft Sentinel в разделе "Журналы" в разделе "Аналитика безопасности" можно найти журналы для типов данных Defender для облака Apps следующим образом:

| Тип данных | Таблица |

|---|---|

| Журналы обнаружения | McasShadowItReporting |

| видны узлы | SecurityAlert |

В следующей таблице описано каждое поле в схеме McasShadowItReporting :

| Поле | Тип | Описание | Примеры |

|---|---|---|---|

| TenantId | Строка | Идентификатор рабочей области | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | Строка | Исходная система — статическое значение | Azure |

| TimeGenerated [UTC] | Дата/время | Дата обнаружения данных | 2019-07-23T11:00:35.858Z |

| StreamName | Строка | Имя конкретного потока | Marketing department |

| TotalEvents | Целое | Общее количество событий на сеанс | 122 |

| Заблокированные события | Целое | Количество заблокированных событий | 0 |

| UploadedBytes | Целое | Объем отправленных данных | 1,514,874 |

| TotalBytes | Целое | Общий объем данных | 4,067,785 |

| Скачанные байты | Целое | Объем скачанных данных | 2,552,911 |

| IpAddress | Строка | Исходный IP-адрес | 127.0.0.0 |

| UserName | Строка | User name | [email protected] |

| EnrichedUserName | Строка | Обогащенное имя пользователя с помощью имени пользователя Microsoft Entra | [email protected] |

| AppName | Строка | Имя облачного приложения | Microsoft OneDrive для бизнеса |

| AppId | Целое | Идентификатор облачного приложения | 15600 |

| AppCategory | Строка | Категория облачного приложения | Облачное хранилище |

| AppTags | Массив строк | Встроенные и настраиваемые теги, определенные для приложения | ["санкционировано"] |

| AppScore | Целое | Оценка риска приложения в масштабе 0–10, 10 — оценка для неопасного приложения | 10 |

| Тип | Строка | Тип журналов — статическое значение | McasShadowItReporting |

Использование Power BI с данными Defender для облака Apps в Microsoft Sentinel

После завершения интеграции можно также использовать данные Defender для облака Apps, хранящиеся в Microsoft Sentinel в других средствах.

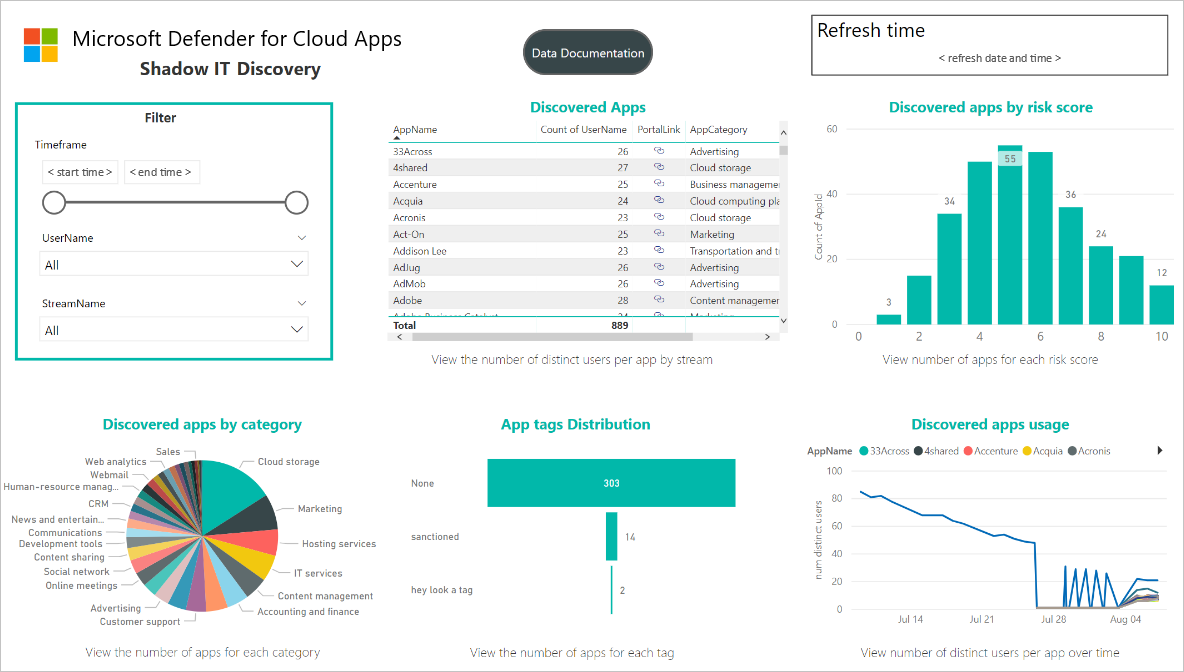

В этом разделе описывается, как с помощью Microsoft Power BI легко формировать и объединять данные для создания отчетов и панелей мониторинга, которые соответствуют потребностям вашей организации.

Чтобы начать работу:

В Power BI импортируйте запросы из Microsoft Sentinel для данных Defender для облака Apps. Дополнительные сведения см. в статье об импорте данных журнала Azure Monitor в Power BI.

Установите приложение Defender для облака Apps Shadow IT Discovery и подключите его к данным журнала обнаружения, чтобы просмотреть встроенную панель мониторинга теневого ИТ-обнаружения.

Примечание.

В настоящее время приложение не опубликовано в Microsoft AppSource. Поэтому для установки приложения может потребоваться обратиться к администратору Power BI.

Например:

При необходимости создайте пользовательские панели мониторинга в Power BI Desktop и настройте их в соответствии с требованиями визуальной аналитики и отчетности вашей организации.

Подключение приложения Defender для облака Apps

В Power BI выберите приложение Теневого ИТ-обнаружения приложений>.

На странице "Начало работы с новым приложением" нажмите кнопку "Подключиться". Например:

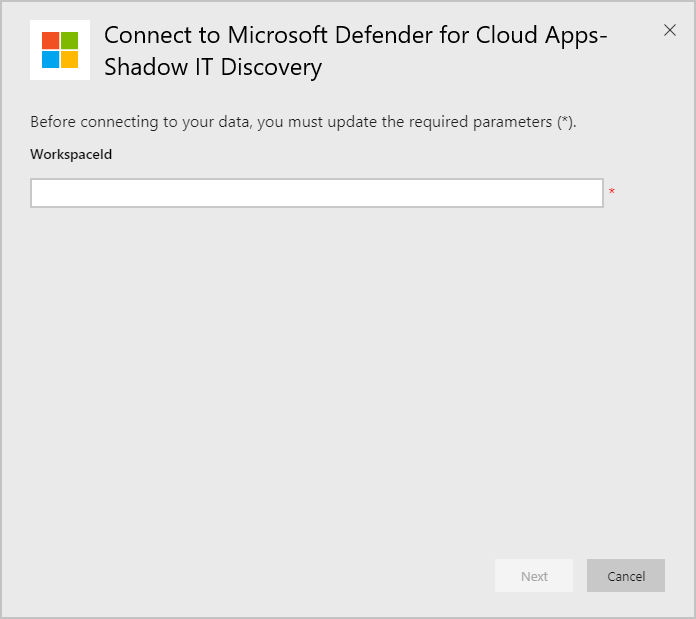

На странице идентификатора рабочей области введите идентификатор рабочей области Microsoft Sentinel, как показано на странице обзора log analytics, а затем нажмите кнопку "Далее". Например:

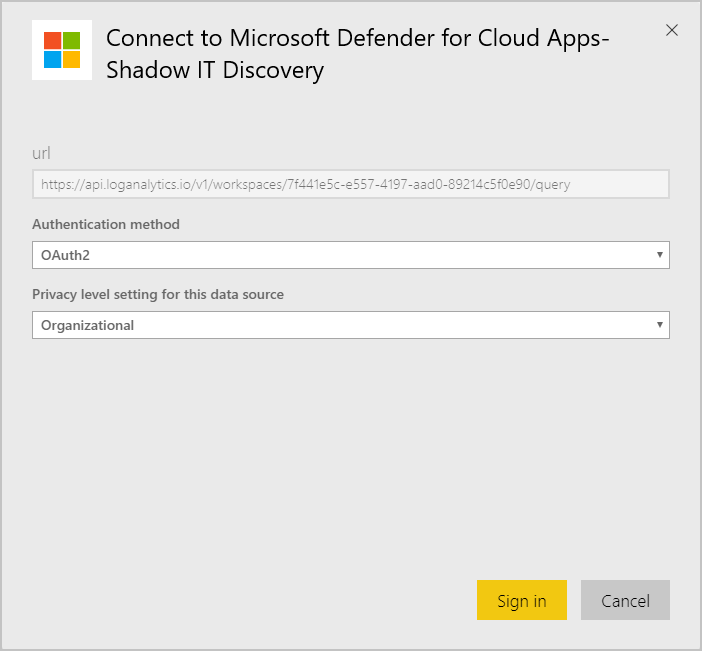

На странице проверки подлинности укажите метод проверки подлинности и уровень конфиденциальности, а затем нажмите кнопку "Войти". Например:

После подключения данных перейдите на вкладку наборов данных рабочей области и нажмите кнопку "Обновить". Это приведет к обновлению отчета с собственными данными.

Если у вас возникли проблемы, мы здесь, чтобы помочь. Чтобы получить помощь или поддержку проблемы с продуктом, откройте запрос в службу поддержки.