Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описываются несколько параметров связи, соединенных с локальным шлюзом данных. Эти параметры необходимо настроить для поддержки подключений к источникам данных и доступа к выходному назначению.

Включение исходящих подключений Azure

Шлюз использует Azure Relay для облачного подключения. Шлюз соответственно устанавливает исходящие соединения с соответствующим регионом Azure.

Если вы зарегистрировались в качестве арендатора Power BI или Office 365, ваш регион Azure по умолчанию будет соответствовать региону этих служб. В противном случае вашим регионом Azure может быть ближайший к вам регион.

Если брандмауэр блокирует исходящие подключения, настройте его так, чтобы разрешить исходящие подключения от шлюза к соответствующему региону Azure. Правила брандмауэра на сервере шлюза и (или) прокси-серверах клиента необходимо обновить, чтобы разрешить исходящий трафик с сервера шлюза на указанные ниже конечные точки. Если брандмауэр не поддерживает подстановочные знаки, используйте IP-адреса из диапазонов IP-адресов Azure и тегов служб. Имейте в виду, что они должны синхронизироваться каждый месяц.

Необходимые порты для работы шлюза

Шлюз взаимодействует со следующими исходящими портами: TCP 443, 433, 5671, 5672 и с 9350 по 9354. Шлюзу не требуются входящие порты.

Чтобы получить рекомендации по настройке локального брандмауэра и/или прокси-сервера с использованием полных доменных имен (FQDN) вместо использования IP-адресов, которые могут быть изменены, выполните действия, описанные в статье блога Поддержка DNS Ретранслятора WCF Azure.

В качестве альтернативы вы можете добавить IP-адреса для региона, в котором хранятся ваши данные, в список разрешений брандмауэра. Используйте перечисленные ниже файлы JSON, которые обновляются еженедельно.

Также можно получить список необходимых портов, периодически выполняя тест сетевых портов в приложении шлюза.

Шлюз взаимодействует с Azure Relay с помощью полных доменных имен (FQDN). Если вы заставите шлюз обмениваться данными через HTTPS, он будет строго использовать только полные доменные имена и не будет обмениваться данными с помощью IP-адресов.

Note

В списке IP-адресов центров обработки данных Azure отображаются IP-адреса в нотации Бесклассовой междоменной маршрутизации (CIDR). Примером такой записи является 10.0.0.0/24, что не означает от 10.0.0.0 до 10.0.0.24. Дополнительные сведения о нотации CIDR.

В следующем списке описаны полные доменные имена, используемые шлюзом. Эти конечные точки необходимы для работы шлюза.

| Имена доменов в общедоступном облаке | Исходящие порты | Description |

|---|---|---|

| *.download.microsoft.com | 443 | Предназначено для загрузки установщика. Приложение шлюза также использует этот домен для проверки версии и региона шлюза. |

| *.powerbi.com | 443 | Используется для определения соответствующего кластера Power BI. |

| *.analysis.windows.net | 443 | Используется для определения соответствующего кластера Power BI. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Используется для аутентификации приложения Gateway для Microsoft Entra ID и OAuth2. Обратите внимание, что дополнительные URL-адреса могут потребоваться в рамках процесса входа в систему Microsoft Entra ID, который может быть уникальным для клиента. |

| *.servicebus.windows.net | 5671-5672 | Используется для расширенного протокола очереди сообщений (AMQP). |

| *.servicebus.windows.net | 443 и 9350–9354 | Прослушивает на ретрансляторе Azure по TCP. Порт 443 необходим для получения токенов контроля доступа Azure. |

| *.msftncsi.com | 80 | Используется для проверки интернет-соединения, если служба Power BI не может соединиться со шлюзом. |

| *.dc.services.visualstudio.com | 443 | Используется системой AppInsights для сбора телеметрии. |

| ecs.office.com | 443 | Используется для настройки ECS для включения функций Mashup. |

| gatewayadminportal.azure.com | 443 | Используется для управления шлюзом на портале. |

Для облака сообщества для государственных организаций (GCC), облака сообщества для государственных организаций High (GCC High) и Министерства обороны (DoD), следующие полностью квалифицированные доменные имена (FQDN) используются шлюзом.

| Ports | GCC | GCC High | DoD |

|---|---|---|---|

| 443 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Документация по Go go | Перейти к документации |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 и 9350–9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

| 443 | gccmod.ecs.office.com | config.ecs.gov.teams.microsoft.us | config.ecs.dod.teams.microsoft.us |

Для China Cloud (Mooncake) шлюзом используются следующие FQDNs.

| Ports | Облако Китая (Mooncake) |

|---|---|

| 443 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 и 9350–9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Нет аналога Mooncake (не требуется для запуска шлюза), используется только для проверки сети в условиях сбоя |

| 443 | Нет эквивалента Mooncake — используется при входе в систему Microsoft Entra ID. Дополнительные сведения о конечных точках идентификатора Microsoft Entra см. в разделе "Проверка конечных точек в Azure" |

| 443 | applicationinsights.azure.cn |

| 443 | clientconfig.passport.net |

| 443 | aadcdn.msftauth.cn |

| 443 | aadcdn.msauth.cn |

| 443 | mooncake.ecs.office.com |

| 443 | gatewayadminportal.azure.cn |

Note

После установки и регистрации шлюза требуются только необходимые порты и IP-адреса, необходимые Azure Relay, как описано для servicebus.windows.net в предыдущей таблице. Также можно получить список необходимых портов, периодически выполняя тест сетевых портов в приложении шлюза. Вы также можете принудить шлюз использовать для связи интерфейс HTTPS.

Обязательные порты для выполнения рабочих нагрузок Fabric

Если рабочая нагрузка Fabric (например, семантические модели или потоки данных Fabric) включает запрос, который подключается к локальным источникам данных (через локальный шлюз данных) и облачным источникам данных, весь запрос выполняется на локальном шлюзе данных. Поэтому для запуска элемента рабочей нагрузки Fabric необходимо открыть следующие конечные точки, чтобы локальный шлюз данных получил доступ к необходимым источникам данных рабочей нагрузки:

| Доменные имена общедоступного облака | Исходящие порты | Description |

|---|---|---|

| *.core.windows.net | 443 | Используемый Dataflow Gen1 для записи данных в Azure Data Lake. |

| *.dfs.fabric.microsoft.com | 443 | Конечная точка, используемая потоком данных 1-го поколения и 2-го поколения для подключения к OneLake. Подробнее |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Старая конечная точка, используемая Dataflow Gen2 для подключения к промежуточному хранилищу данных (lakehouse) Fabric. Подробнее |

| *.datawarehouse.fabric.microsoft.com | 1433 | Новая конечная точка, используемая Dataflow Gen2 для подключения к хранилищу данных Fabric. Подробнее |

| *.frontend.clouddatahub.net | 443 | Требуется для выполнения конвейера Fabric |

Note

*.datawarehouse.pbidedicated.windows.net заменяется на *.datawarehouse.fabric.microsoft.com. Во время этого процесса перехода убедитесь, что обе конечные точки открыты, чтобы обеспечить обновление потока данных 2-го поколения.

Кроме того, при использовании любых других облачных подключений к данным (как источников данных, так и мест назначения) вместе с локальным подключением к источнику данных в запросе рабочей нагрузки, необходимо также открыть необходимые конечные точки, чтобы обеспечить прямую видимость локального шлюза данных к этим облачным источникам данных.

Проверка сетевых портов

Чтобы проверить, имеет ли шлюз доступ ко всем необходимым портам:

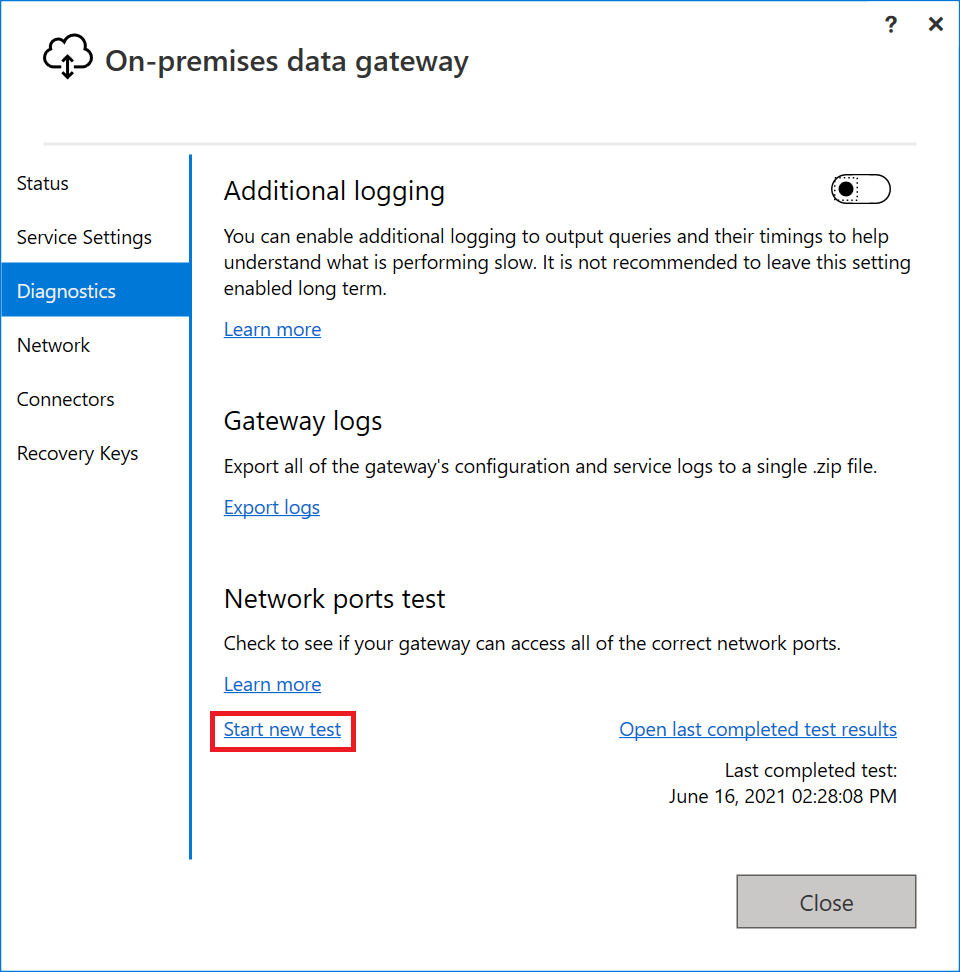

На компьютере, на котором запущен шлюз, введите "шлюз" в поиске Windows, затем выберите приложение Локальный шлюз данных.

Выберите диагностику. В пункте Тест сетевых портов выберите Начать новый тест.

Когда шлюз запускает проверку сетевых портов, он извлекает список портов и серверов из Ретранслятора Azure, а затем пытается подключиться ко всем из них. Когда ссылка Запустить новую проверку появляется снова, это означает завершение проверки сетевых портов.

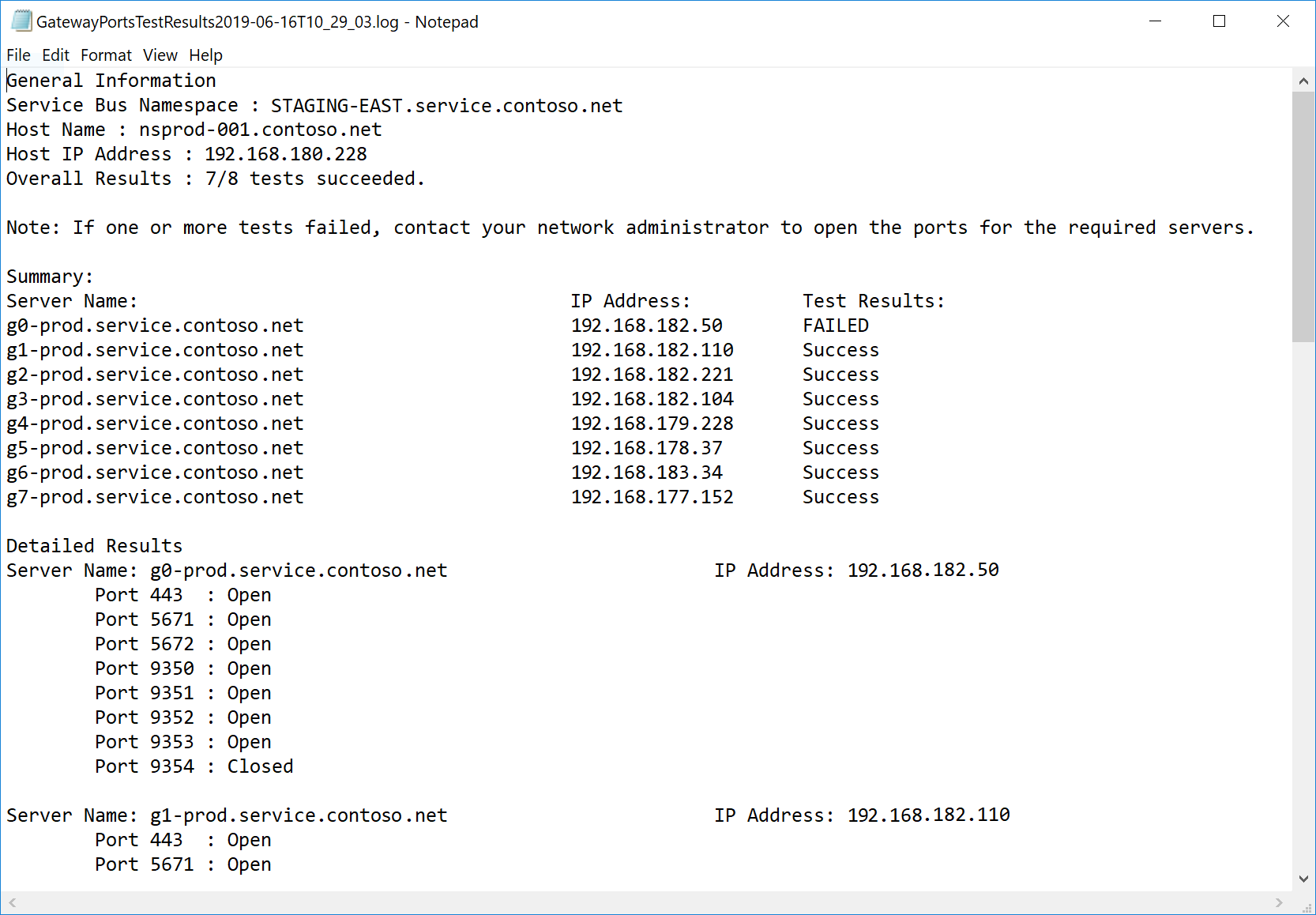

Итоговый результат теста будет "Завершено (успешно)" или "Завершено (сбой; см. результаты последней проверки)". Если проверка пройдена, шлюз подключен ко всем нужным портам. Сбой проверки может означать, что сетевая среда блокирует необходимые порты и серверы.

Note

Брандмауэры часто периодически разрешают трафик на заблокированные сайты. Даже если тест пройдет успешно, вам все равно может потребоваться внести этот сервер в список разрешений в брандмауэре.

Для просмотра результатов выполнения последней проверки перейдите по ссылке Открыть результаты последней выполненной проверки. Результаты проверки открываются в текстовом редакторе по умолчанию.

В результатах проверки указаны все серверы, порты и IP-адреса, которые требуются шлюзу. Если в результатах проверки отображается "Закрыто" для каких-либо портов, как показано на следующем снимке экрана, убедитесь, что сетевая среда не блокирует эти подключения. Возможно, вам потребуется обратиться к администратору сети, чтобы открыть необходимые порты.

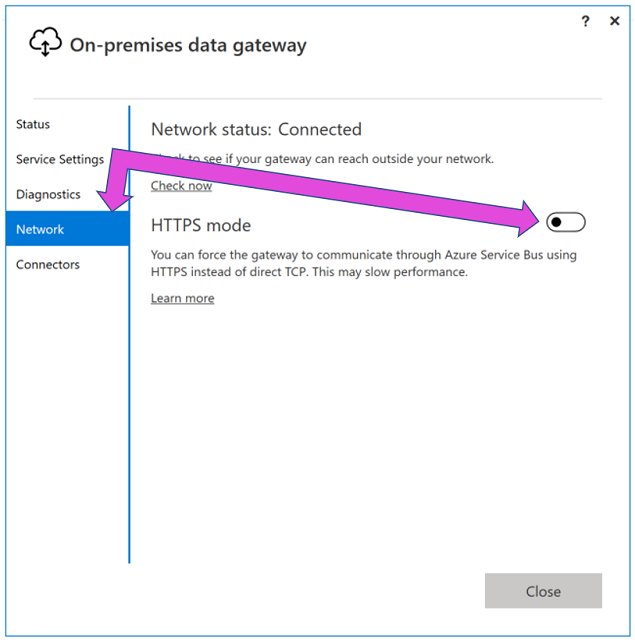

Принудительное использование HTTPS для связи с Azure Relay

Вы можете заставить шлюз общаться с Azure Relay через HTTPS, а не напрямую через TCP.

Note

Начиная с выпуска шлюза июня 2019 г. и на основе рекомендаций от Relay, новые установки по умолчанию используют HTTPS, а не TCP. Это поведение по умолчанию не относится к обновленным установкам.

Вы можете использовать приложение шлюза, чтобы заставить шлюз принять это поведение. В приложении шлюза выберите Сеть, затем включите Режим HTTPS.

После внесения этого изменения и нажатия кнопки Применить служба шлюза Windows перезапускается автоматически, чтобы изменения вступили в силу. Кнопка Применить появляется только при внесении изменений.

Чтобы перезапустить службу Шлюза Windows из приложения шлюза, перейдите в Перезапуск шлюза.

Note

Если шлюз не может установить связь с помощью TCP, он автоматически использует HTTPS. Выбор в приложении шлюза всегда отражает текущее значение протокола.

TLS 1.3 для трафика шлюза

По умолчанию шлюз использует протокол TLS 1.3 для взаимодействия с служба Power BI. Чтобы убедиться, что весь трафик шлюза использует TLS 1.3, может потребоваться добавить или изменить следующие разделы реестра на компьютере, на котором запущена служба шлюза.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Note

Добавление или изменение этих разделов реестра приводит к изменениям во всех приложениях .NET. Сведения об изменениях реестра, касающихся TLS для других приложений, см. в параметрах реестра Transport Layer Security (TLS).

Теги сервиса

Тег службы представляет группу префиксов IP-адресов из определенной службы Azure. Корпорация Майкрософт управляет префиксами адресов, входящих в тег службы, и автоматически обновляет этот тег при изменении адресов, сводя к минимуму сложность частых обновлений правил сетевой безопасности. Шлюз данных зависит от следующих тегов службы:

- PowerBI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

Локальный шлюз данных использует Azure Relay для обмена некоторыми данными. Однако для службы Azure Relay нет тегов служб. Теги службы ServiceBus по-прежнему необходимы, поскольку они связаны с функцией очередей и тем, хотя для Azure Relay они не требуются.

Тег службы AzureCloud представляет все глобальные IP-адреса центра обработки данных Azure. Поскольку служба Azure Relay создана на основе Вычислений Azure, общедоступные IP-адреса Azure Relay являются подмножеством IP-адресов AzureCloud. Подробнее: Обзор тегов служб Azure