Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье содержится пошаговое описание настройки политики IPsec/IKE для VPN-подключений типа "сеть — сеть" или "виртуальная сеть — виртуальная сеть" с использованием VPN-шлюза с помощью портала Azure. Следующие разделы содержат сведения о создании и настройке политики IPsec/IKE и применении политики к новому или имеющемуся подключению.

Рабочий процесс

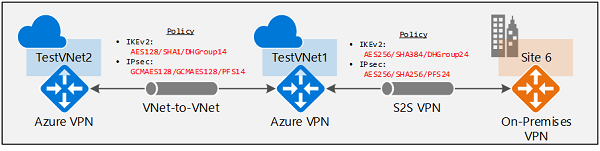

Инструкции в этой статье помогут вам установить и настроить политики IPsec/IKE, как показано на следующей схеме.

- Создание виртуальной сети и VPN-шлюза.

- Создание шлюза локальной сети для локального подключения или другой виртуальной сети и шлюза для подключения типа "виртуальная сеть — виртуальная сеть".

- Создайте соединение (IPsec или VNet2VNet).

- Настройте, обновите или удалите политику IPsec/IKE для ресурсов подключения.

Параметры политики

Стандарт протоколов IPsec и IKE поддерживает широкий набор алгоритмов шифрования в различных сочетаниях. Ознакомьтесь с требованиями к шифрованию и VPN-шлюзам Azure, чтобы узнать больше о том, как обеспечить соответствие нормативным требованиям или требованиям к безопасности для подключений типа "виртуальная сеть — виртуальная сеть" в различных расположениях. Обязательно учитывайте указанные ниже важные моменты.

- Политика IPsec/IKE работает только на следующих номерах SKU шлюза:

- VpnGw1~5 и VpnGw1AZ~5AZ

- Standard и HighPerformance

- Можно указать только одну комбинацию политик для каждого подключения.

- Вам следует указать все алгоритмы и параметры для IKE (основной режим) и IPsec (быстрый режим). Указать частичную спецификацию политики невозможно.

- Ознакомьтесь со спецификациями поставщиков VPN-устройств, чтобы убедиться, что политика поддерживается на локальных VPN-устройствах. Подключения S2S или виртуальной сети к виртуальной сети не могут быть установлены, если политики несовместимы.

Криптографические алгоритмы и сильные стороны ключей

В следующей таблице перечислены поддерживаемые настраиваемые алгоритмы шифрования и преимущества ключей.

| IPsec/IKEv2 | Параметры |

|---|---|

| Шифрование IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Целостность IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Группа DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, нет |

| Шифрование IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, нет |

| Целостность IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Группа PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, нет |

| Время существования SA в режиме быстрого режима | (Необязательно; значения по умолчанию, если они не указаны) Секунды (целое число; минимум 300, по умолчанию 27 000) Килобайты (целое число; минимум 1024, по умолчанию 10 2400 000) |

| Селектор трафика |

UsePolicyBasedTrafficSelectors ($True или $False, но необязательно; значение по умолчанию $False , если не указано) |

| Время ожидания обнаружения неиспользуемых одноранговых узлов (DPD) | Секунды (целое число; минимум 9, максимум 3600, по умолчанию 45) |

Конфигурация локального VPN-устройства должна соответствовать или содержать следующие алгоритмы и параметры, указанные в политике Azure IPsec или IKE:

- Алгоритм шифрования IKE (основной режим, этап 1)

- Алгоритм целостности IKE (основной режим, этап 1)

- Группа DH (основной режим, этап 1)

- Алгоритм шифрования IPsec (быстрый режим, этап 2)

- Алгоритм целостности IPsec (быстрый режим, этап 2)

- Группа PFS (быстрый режим, этап 2)

- Селектор трафика (при использовании

UsePolicyBasedTrafficSelectors) - Время жизни SA (местные спецификации, которые не обязательно должны совпадать)

При использовании GCMAES для алгоритма шифрования IPsec необходимо выбрать тот же алгоритм GCMAES и длину ключа для целостности IPsec. Например, используйте GCMAES128 для обоих.

В таблице алгоритмов и ключей:

- IKE соответствует главному режиму или этапу 1.

- IPsec соответствует быстрому режиму или фазе 2;

- Группа DH указывает группу Diffie-Hellman, используемую в главном режиме или на этапе 1.

- Группа PFS указывает группу Diffie-Hellman, используемую в быстром режиме или на этапе 2.

Срок службы SA в основном режиме IKE на шлюзах Azure VPN составляет 28 800 секунд.

UsePolicyBasedTrafficSelectors— необязательный параметр подключения. Если вы установитеUsePolicyBasedTrafficSelectorsна$Trueв подключении, это настроит VPN-шлюз для подключения к локальному VPN-брандмауэру, основанному на политике.Если вы включите

UsePolicyBasedTrafficSelectors, убедитесь, что ваше VPN-устройство имеет соответствующие селекторы трафика, определенные для всех комбинаций префиксов вашей локальной сети (шлюза локальной сети) до или из префиксов виртуальной сети Azure, а не любых-в-любой. VPN-шлюз принимает любой селектор трафика, который предлагает удаленный VPN-шлюз независимо от того, что настроено в VPN-шлюзе.Например, если префиксы локальной сети — 10.1.0.0/16 и 10.2.0.0/16, а префиксы виртуальной сети — 192.168.0.0/16 и 172.16.0.0/16, необходимо указать следующие селекторы трафика:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Дополнительные сведения о селекторах трафика на основе политик см. в статье "Подключение VPN-шлюза к нескольким локальным VPN-устройствам на основе политик".

Установка времени ожидания на более короткие периоды приводит к повторному использованию IKE. После этого подключение может быть отключено в некоторых случаях. Эта ситуация может оказаться нежелательной, если локальные расположения находятся далеко от региона Azure, где находится VPN-шлюз, или если физическое условие связи может привести к потере пакета. Обычно рекомендуется задать время ожидания в диапазоне от 30 до 45 секунд.

Примечание.

Целостность IKEv2 используется как для обеспечения целостности, так и для псевдо-случайной функции (PRF). Если задан алгоритм шифрования IKEv2 gCM*, то значение, переданное в IKEv2 Integrity, используется только для PRF и неявно мы устанавливаем целостность IKEv2 на GCM*. Во всех остальных случаях значение, переданное в IKEv2 Integrity, используется как для целостности IKEv2, так и для PRF.

Группы Diffie-Hellman

В следующей таблице перечислены соответствующие группы Diffie-Hellman, поддерживаемые пользовательской политикой:

| Группа Diffie-Hellman | DHGroup | PFSGroup | Длина ключа |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP (768 бит) |

| 2 | DHGroup2 | PFS2 | MODP (1024 бит) |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP (2048 бит) |

| 19 | ECP256 | ECP256 | ECP (256 бит) |

| 20 | ECP384 | ECP384 | ECP (384 бит) |

| 24 | DHGroup24 | PFS24 | MODP (2048 бит) |

Дополнительные сведения см. на страницах RFC 3526 и RFC 5114.

Создание VPN-подключения S2S с помощью настраиваемой политики

В этом разделе описаны действия по созданию VPN-подключения типа "сеть — сеть" с использованием политики IPsec/IKE. Следующие шаги создают подключение, как показано на следующей схеме. Локальный сайт на этой схеме представляет Site6.

Шаг 1. Создание виртуальной сети, VPN-шлюза и шлюза локальной сети для TestVNet1

Создайте следующие ресурсы. Инструкции см. в статье Создание VPN-подключения типа "сеть — сеть".

Создайте виртуальную сеть TestVNet1 , используя следующие значения.

- Группа ресурсов: TestRG1

- Имя: TestVNet1

- Регион: (США) Восточная часть США

- Диапазон IPv4-адресов: 10.1.0.0/16.

- Имя подсети 1: FrontEnd

- Диапазон адресов подсети 1: 10.1.0.0/24

- Имя подсети 2: BackEnd

- Диапазон адресов подсети 2: 10.1.1.0/24

Создайте шлюз виртуальной сети VNet1GW, используя следующие значения.

- Имя: Vnet1GW

- Регион: восточная часть США.

- Тип шлюза: VPN

- Тип VPN: на основе маршрутов

- SKU: VpnGw2AZ

- Поколение. Поколение 2

- Виртуальная сеть: VNet1

- Диапазон адресов подсети шлюза: 10.1.255.0/27

- Тип общедоступного IP-адреса: "Базовый" или "Стандартный"

- Общедоступный IP-адрес: выберите вариант "Создать новый"

- Имя общедоступного IP-адреса: VNet1GWpip.

- Включить режим "активный — активный": Отключено

- Настройка BGP: выключено

Шаг 2. Настройка шлюза локальной сети и ресурсов подключения

Создайте ресурс шлюза локальной сети Site6 , используя следующие значения.

- Имя: Site6

- Группа ресурсов: TestRG1.

- Расположение: восточная часть США.

- IP-адрес локального шлюза: 5.4.3.2 (только пример — используйте IP-адрес локального устройства)

- Адресные пространства 10.61.0.0/16, 10.62.0.0/16 (только для примера)

Из шлюза виртуальной сети добавьте подключение к шлюзу локальной сети, используя следующие значения.

- Имя подключения: VNet1toSite6

- Тип подключения: IPsec

- Шлюз локальной сети: Site6

- Общий ключ: abc123 (например, значение должно соответствовать используемому локальному ключу устройства).

- Протокол IKE: IKEv2

Шаг 3. Настройка настраиваемой политики IPsec/IKE для VPN-подключения S2S

Настройте настраиваемую политику IPsec/IKE со следующими алгоритмами и параметрами:

- Этап IKE 1: AES256, SHA384, DHGroup24

- Этап IKE 2(IPsec): AES256, SHA256, PFS None

- Время существования IPsec SA в КБ: 1024000000

- Время существования IPsec SA в секундах: 30000

- Время ожидания DPD: 45 секунд

Перейдите к ресурсу подключения, который вы создали, VNet1toSite6. Откройте страницу Конфигурация. Выберите настраиваемую политику IPsec/IKE, чтобы отобразить все параметры конфигурации. На следующем снимка экрана показана конфигурация в соответствии со списком:

Если для IPsec используется алгоритм GCMAES, необходимо указать одинаковую длину ключа и алгоритма для шифрования и целостности данных IPsec. Например, на следующем снимке экрана показано GCMAES128 для шифрования IPsec и целостности IPsec.

Если вы хотите включить VPN-шлюз Azure для подключения к локальным VPN-устройствам на основе политик, можно выбрать Включить для опции Использовать селекторы трафика, основанные на политике.

После выбора всех параметров нажмите кнопку Сохранить, чтобы зафиксировать изменения в ресурсе подключения. Политика будет применена примерно через минуту.

Внимание

После указания для подключения политики IPsec/IKE VPN-шлюз Azure будет только отправлять и принимать предложения IPsec/IKE с определенными алгоритмами шифрования и уровнями стойкости ключей для этого подключения. Убедитесь, что ваше локальное VPN-устройство для подключения использует или принимает точную комбинацию политик, иначе туннель VPN типа "сеть-сеть" не будет установлен.

Селектор трафика, основанный на политиках и DPD параметры времени ожидания можно указать с политикой по умолчанию, без настраиваемой политики IPsec/IKE.

Создание подключения между виртуальными сетями с помощью настраиваемой политики

Этапы создания подключения типа "виртуальная сеть — виртуальная сеть" с помощью политики IPsec/IKE схожи с этапами, описанными при создании подключения VPN типа "сеть — сеть". Чтобы создать и настроить TestVNet1 и шлюз VPN, необходимо завершить выполнение действий, указанных в предыдущих разделах Создание S2S VPN-соединения.

Шаг 1. Создание виртуальной сети, VPN-шлюза и шлюза локальной сети для TestVNet2

Воспользуйтесь шагами из статьи "Создание подключения между виртуальными сетями", чтобы создать TestVNet2 и установить подключение между виртуальными сетями с TestVNet1.

Примеры значений:

Виртуальная сеть TestVNet2

- Группа ресурсов: TestRG2

- Имя: TestVNet2

- Регион: западная часть США

- Адресное пространство IPv4: 10.2.0.0/16

- Имя подсети 1: FrontEnd

- Диапазон адресов подсети 1: 10.2.0.0/24

- Имя подсети 2: BackEnd

- Диапазон адресов подсети 2: 10.2.1.0/24

VPN-шлюз: VNet2GW

- Имя: VNet2GW

- Регион: Западная часть США

- Тип шлюза: VPN

- Тип VPN: на основе маршрутов

- SKU: VpnGw2AZ

- Поколение. Поколение 2

- Виртуальная сеть: TestVNet2

- Диапазон адресов подсети шлюза: 10.2.255.0/27

- Тип общедоступного IP-адреса: "Базовый" или "Стандартный"

- Общедоступный IP-адрес: выберите вариант "Создать новый"

- Имя общедоступного IP-адреса: VNet2GWpip

- Включить режим "активный — активный": выключено

- Настройка BGP: выключено

Шаг 2. Настройка подключения виртуальной сети к виртуальной сети

Из шлюза VNet1GW добавьте соединение из одной виртуальной сети в другую (VNet-to-VNet) к VNet2GW с именем VNet1toVNet2.

Затем из VNet2GW добавьте подключение от виртуальной сети к виртуальной сети (VNet-to-VNet) в VNet1GW, названное VNet2toVNet1.

После добавления подключений вы увидите подключения между виртуальными сетями, как показано на следующем снимке экрана из ресурса VNet2GW:

Шаг 3. Настройка настраиваемой политики IPsec/IKE в VNet1toVNet2

В ресурсе подключения VNet1toVNet2 перейдите на страницу конфигурации.

Для политики IPsec / IKE выберите "Пользовательский", чтобы отобразить параметры пользовательской политики. Выберите алгоритмы шифрования с соответствующей длиной ключей. Эта политика не должна соответствовать предыдущей политике, созданной для подключения VNet1toSite6.

Примеры значений:

- Этап IKE 1: AES128, SHA1, DHGroup14

- Этап IKE 2(IPsec): GCMAES128, GCMAES128, PFS2048

- Время существования IPsec SA в КБ: 1024000000

- Время существования IPsec SA в секундах: 14400

- Время ожидания DPD: 45 секунд

Нажмите кнопку "Сохранить " в верхней части страницы, чтобы применить изменения политики к ресурсу подключения.

Шаг 4. Настройка настраиваемой политики IPsec/IKE в VNet2toVNet1

Примените ту же политику к подключению VNet2toVNet1, VNet2toVNet1. Если вы этого не сделали, VPN-туннель IPsec/IKE не будет подключаться из-за несоответствия политики.

Внимание

После указания для подключения политики IPsec/IKE VPN-шлюз Azure будет только отправлять и принимать предложения IPsec/IKE с определенными алгоритмами шифрования и уровнями стойкости ключей для этого подключения. Политики IPsec для обоих подключений должны быть одинаковыми, иначе подключение типа "виртуальная сеть — виртуальная сеть" не будет установлено.

После выполнения этих действий подключение устанавливается через несколько минут, и у вас будет следующая топология сети.

Удалить пользовательскую политику из подключения

- Чтобы удалить пользовательскую политику из подключения, откройте ресурс подключения.

- На странице "Конфигурация" измените политику IPse /IKE с custom на Default. При этом все пользовательские политики, указанные в подключении, удаляются и восстанавливают параметры IPsec/IKE по умолчанию для этого подключения.

- Нажмите кнопку Сохранить, чтобы удалить настраиваемую политику и восстановить стандартные параметры IPsec/IKE для подключения.

Часто задаваемые вопросы о политике IPsec/IKE

Чтобы просмотреть часто задаваемые вопросы, перейдите в раздел политики IPsec/IKE в разделе вопросов и ответов о шлюзе VPN.

Следующие шаги

Для получения дополнительной информации о селекторах трафика на основе политик см. Подключение нескольких локальных VPN-устройств на основе политик.