Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье вы узнаете о правилах администратора безопасности в Azure виртуальная сеть Manager. Правила администратора безопасности используются для определения глобальных правил безопасности сети, которые применяются ко всем виртуальным сетям в группе сети. Вы узнаете, какие правила администратора безопасности работают, как они работают, а также о том, когда они используются.

Что такое правило администратора безопасности?

Правила администратора безопасности — это глобальные правила безопасности сети, которые применяют политики безопасности, определенные в коллекции правил в виртуальных сетях. Эти правила можно использовать для разрешения, постоянного разрешения или запрета трафика между виртуальными сетями в целевых группах сети. Эти группы сети могут состоять только из виртуальных сетей в пределах области экземпляра диспетчера виртуальных сетей. Правила администратора безопасности не могут применяться к виртуальным сетям, не управляемым диспетчером виртуальных сетей.

Ниже приведены некоторые сценарии, в которых можно использовать правила администратора безопасности:

| Сценарий | Description |

|---|---|

| Ограничение доступа к сетевым портам с высоким риском | Правила администратора безопасности можно использовать для блокировки трафика на определенных портах, часто предназначенных для злоумышленников, таких как порт 3389 для протокола удаленного рабочего стола (RDP) или порт 22 для Secure Shell (SSH). |

| Применение требований к соответствию | Правила администратора безопасности можно использовать для применения требований соответствия требованиям. Например, блокировка трафика в определенные IP-адреса или сетевые блоки. |

| Защита конфиденциальных данных | Правила администратора безопасности можно использовать для ограничения доступа к конфиденциальным данным, блокируя трафик или из определенных IP-адресов или подсетей. |

| Применение сегментации сети | Правила администратора безопасности можно использовать для обеспечения сегментации сети, блокируя трафик между виртуальными сетями или подсетями. |

| Принудительное применение безопасности на уровне приложения | Правила администратора безопасности можно использовать для обеспечения безопасности на уровне приложений, блокируя трафик из определенных приложений или служб. |

С помощью Диспетчера виртуальная сеть Azure у вас есть централизованное расположение для управления правилами администратора безопасности. Централизация позволяет определять политики безопасности в масштабе и применять их одновременно к нескольким виртуальным сетям.

Примечание.

В настоящее время правила администратора безопасности не применяются к частным конечным точкам, которые находятся под областью управляемой виртуальной сети.

Как работают правила администратора безопасности?

Правила администратора безопасности разрешают или запрещают трафик в определенных портах, протоколах и префиксах IP-адресов источника и назначения в указанном направлении. При определении правила администратора безопасности необходимо указать следующие условия:

- Приоритет правила

- Действия, которые необходимо предпринять (разрешить, запретить или всегда разрешать)

- Направление трафика (входящий или исходящий трафик)

- Используемый протокол

Чтобы применить политики безопасности в нескольких виртуальных сетях, создайте и развернете конфигурацию администратора безопасности. Эта конфигурация содержит набор коллекций правил, и каждая коллекция правил содержит один или несколько правил администратора безопасности. После создания вы связываете коллекцию правил с группами сети, требующими правил администратора безопасности. Затем правила применяются ко всем виртуальным сетям, содержащимся в группах сети при развертывании конфигурации. Одна конфигурация обеспечивает централизованное и масштабируемое применение политик безопасности в нескольких виртуальных сетях.

Внимание

В регионе можно развернуть только одну конфигурацию администратора безопасности. Однако в регионе может существовать несколько конфигураций подключения. Чтобы развернуть несколько конфигураций администратора безопасности в регионе, можно создать несколько коллекций правил в конфигурации безопасности.

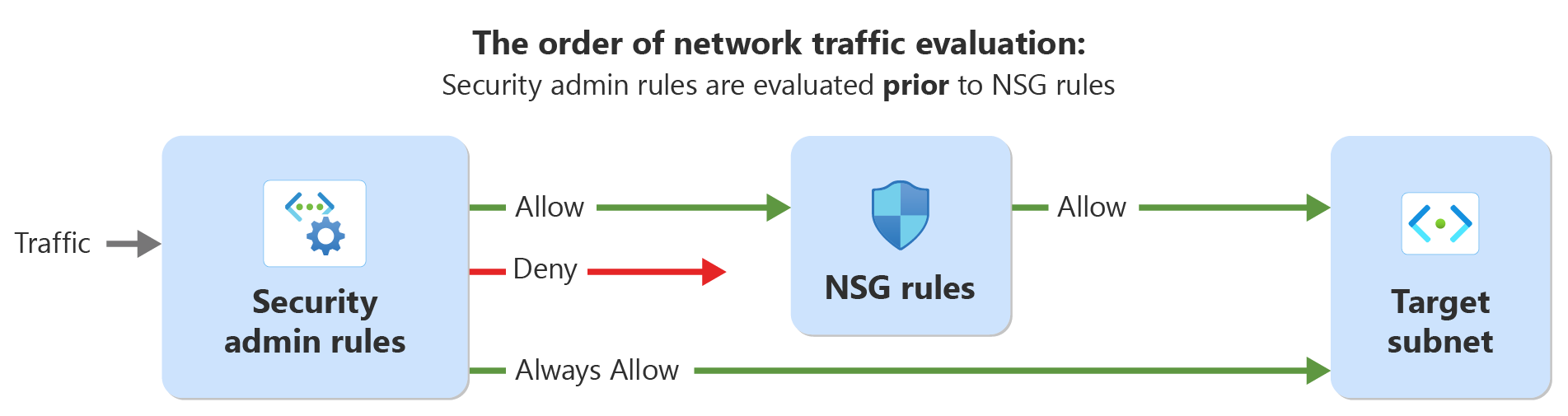

Как оцениваются правила администратора безопасности и группы безопасности сети (NSG)

Правила администратора безопасности и группы безопасности сети (NSG) можно использовать для применения политик безопасности сети в Azure. Однако они имеют разные области и приоритеты. #

Правила администратора безопасности предназначены для использования администраторами сети централизованной группы управления. Это позволяет отдельным группам приложений или служб дополнительно указывать безопасность по мере необходимости с группами безопасности сети. Правила администратора безопасности имеют более высокий приоритет, чем группы безопасности и оцениваются перед правилами NSG.

С другой стороны, группы безопасности сети используются для фильтрации сетевого трафика в отдельные подсети или сетевые интерфейсы. Они предназначены для использования отдельными командами приложений или служб для дальнейшего указания безопасности по мере необходимости. Группы безопасности имеют более низкий приоритет, чем правила администратора безопасности и оцениваются после правил администратора безопасности.

Правила администратора безопасности в настоящее время применяются на уровне виртуальной сети, а группы безопасности сети могут быть связаны на уровне подсети и сетевого адаптера. В этой таблице показаны следующие различия и сходство:

| Тип правила | Целевая аудитория | Применено к | Порядок оценки | Типы действий | Параметры |

|---|---|---|---|---|---|

| Правила администратора безопасности | Администраторы сети, центральная группа управления | Виртуальные сети | Более высокий приоритет | Разрешить, запретить, всегда разрешать | Приоритет, протокол, действие, источник, назначение |

| Правила группы безопасности сети | Отдельные команды | Подсети, сетевые адаптеры | Более низкий приоритет после правил администратора безопасности | Разрешить, запретить | Приоритет, протокол, действие, источник, назначение |

Правила администратора безопасности могут выполнять три действия по трафику: разрешить, всегда разрешать и запрещать. При создании правила разрешения оцениваются сначала, а затем правила группы безопасности сети. Это действие позволяет правилам группы безопасности сети обрабатывать трафик по-разному при необходимости.

Если вы создаете правило Always Allow или Deny , оценка трафика завершается после оценки правила администратора безопасности. При использовании правила Always Allow трафик переходит непосредственно к ресурсу и завершает дальнейшую (и, возможно, конфликтующую) оценку правилами NSG. Это действие может быть полезно для принудительного применения трафика и предотвращения отказа в правилах группы безопасности сети. При использовании правила запрета трафик останавливается без доставки в место назначения. Правила администратора безопасности не зависят от групп безопасности сети, поэтому их можно использовать для создания правил безопасности по умолчанию самостоятельно.

Используя правила администратора безопасности и группы безопасности сети вместе, вы можете применять политики безопасности сети как на глобальном, так и на отдельных уровнях, обеспечивая безопасность и соответствие виртуальных сетей политикам безопасности вашей организации.

Внимание

При развертывании правил администратора безопасности используется итоговая модель согласованности. Это означает, что правила администратора безопасности в конечном итоге будут применены к ресурсам, содержащимся в виртуальной сети после короткой задержки. Ресурсы, добавленные в виртуальную сеть с правилами администратора безопасности, примененными к ней, в конечном итоге получат те же правила администратора безопасности с задержкой.

Преимущества правил администратора безопасности

Правила администратора безопасности предоставляют множество преимуществ для защиты ресурсов организации. С помощью правил администратора безопасности можно применить разрешенный трафик и предотвратить отказ, конфликтуя правилами группы безопасности сети. Вы также можете создать правила администратора безопасности по умолчанию, которые не зависят от групп безопасности сети. Эти правила по умолчанию могут быть особенно полезны, если владельцы приложений неправильно настроены или забыли установить группы безопасности сети. Кроме того, правила администратора безопасности предоставляют способ управления безопасностью в масштабе, что снижает операционные издержки, связанные с растущим числом сетевых ресурсов.

Защита портов с высоким риском

Основываясь на отраслевых исследованиях и предложениях корпорации Майкрософт, мы рекомендуем клиентам ограничить трафик извне с помощью правил администратора безопасности для этого списка портов с высоким риском. Эти порты часто используются для управления ресурсами или небезопасной или незашифрованной передачи данных и не должны предоставляться в Интернете. Однако существуют случаи, когда определенные виртуальные сети и их ресурсы должны разрешать трафик для управления или других процессов. При необходимости можно создавать исключения . Узнайте, как блокировать порты с высоким риском, за исключением этих типов сценариев.

| порт. | Протокол | Description |

|---|---|---|

| 20 | TCP | Незашифрованный FTP-трафик |

| 21 | TCP | Незашифрованный FTP-трафик |

| 22 | TCP | SSH. Потенциальные атаки методом подбора |

| 23 | TCP | TFTP разрешает неуверенный и /или незашифрованный трафик |

| 69 | UDP | TFTP разрешает неуверенный и /или незашифрованный трафик |

| 111 | TCP/UDP | RPC. Разрешена незашифрованная проверка подлинности |

| 119 | TCP | NNTP для незашифрованной проверки подлинности |

| 135 | TCP/UDP | Схема конечных точек, несколько служб удаленного управления |

| 161 | TCP | SNMP для небезопасной проверки подлинности или без проверки подлинности |

| 162 | TCP/UDP | SNMP-ловушка — небезопасная или нет проверки подлинности |

| 445 | TCP | SMB — известный вектор атаки |

| 512 | TCP | Rexec в Linux — удаленные команды без проверки подлинности шифрования |

| 514 | TCP | Удаленная оболочка — удаленные команды без проверки подлинности или шифрования |

| 593 | TCP/UDP | HTTP RPC EPMAP — вызов удаленной процедуры без шифрования |

| 873 | TCP | Rsync — незашифрованная передача файлов |

| 2049 | TCP/UDP | NFS |

| 3389 | TCP | RDP — распространенный порт атаки методом подбора |

| 5800 | TCP | Буфер удаленного кадра VNC по протоколу HTTP |

| 5900 | TCP | Буфер удаленного кадра VNC по протоколу HTTP |

| 11211 | UDP | Memcached |

Управление в большом масштабе

Диспетчер виртуальная сеть Azure предоставляет способ управления политиками безопасности в масштабе с помощью правил администратора безопасности. При применении конфигурации администратора безопасности к группе сети все виртуальные сети и содержащиеся в ней ресурсы в области сети получают правила администратора безопасности в политике.

Новые ресурсы защищены вместе с существующими ресурсами. Например, при добавлении новых виртуальных машин в виртуальную сеть в области правила администратора безопасности виртуальные машины автоматически защищены. Вскоре после развертывания этих виртуальных машин правила администратора безопасности будут применены и защищены.

При выявлении новых рисков безопасности их можно развернуть в большом масштабе, создав правило администратора безопасности для защиты от нового риска и применения его к группам сети. После развертывания этого нового правила все ресурсы в области сетевых групп будут защищены сейчас и в будущем.

Неприменение правил администратора безопасности

В большинстве случаев правила администратора безопасности применяются ко всем виртуальным сетям и подсетям в пределах примененной конфигурации безопасности группы сети. Однако существуют некоторые службы, которые не применяют правила администратора безопасности из-за требований к сети службы. Политика намерения сети службы применяет эти требования.

Неприменение правил администратора безопасности на уровне виртуальной сети

По умолчанию правила администратора безопасности не применяются к виртуальной сети, содержащей следующие службы:

- Управляемый экземпляр SQL Azure

- Azure Databricks

Вы можете запросить, чтобы диспетчер виртуальная сеть Azure мог применить правила администратора безопасности к виртуальным сетям с этими службами, отправив запрос с помощью этой формы.

Если виртуальная сеть содержит эти службы, правила администратора безопасности пропускают эту виртуальную сеть. Если вы хотите разрешить применение правил к этой виртуальной сети, создайте конфигурацию безопасности с набором AllowRulesOnlyполей в классе securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET. Если задано, к этой виртуальной сети применяются только правила разрешения в конфигурации безопасности.

Правила запрета не применяются к этой виртуальной сети. Виртуальные сети без этих служб могут продолжать использовать правила "Разрешить " и "Запретить ".

Вы можете создать конфигурацию безопасности только с правилами allow и развернуть ее в виртуальных сетях с помощью Azure PowerShell и Azure CLI.

Примечание.

Если несколько экземпляров Диспетчера виртуальная сеть Azure применяют разные параметры в securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices классе к одной виртуальной сети, используется параметр экземпляра диспетчера сети с наибольшей областью.

Предположим, что у вас есть два диспетчера виртуальной сети. Первый сетевой диспетчер распространяется на корневую группу управления и имеет конфигурацию безопасности с заданным значением AllowRulesOnly в securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices классе. Второй диспетчер виртуальной сети ограничен подпиской в корневой группе управления и использует поле по умолчанию None в конфигурации безопасности. Если обе конфигурации применяют правила администратора безопасности к одной виртуальной сети, параметр AllowRulesOnly применяется к виртуальной сети.

Неприменение правил администратора безопасности на уровне подсети

Аналогичным образом некоторые службы не применяют правила администратора безопасности на уровне подсети, когда виртуальная сеть подсетей находятся в пределах конфигурации администратора безопасности. К таким службам относятся:

- Шлюз приложений Azure

- Бастион Azure

- Брандмауэр Azure

- Сервер маршрутизации Azure

- VPN-шлюз Azure

- Виртуальная глобальная сеть Azure

- Шлюз Azure ExpressRoute

В этом случае правила администратора безопасности не влияют на ресурсы в подсети с этими службами. Однако к другим подсетям в той же виртуальной сети применяются правила администратора безопасности.

Примечание.

Если вы хотите применить правила администратора безопасности к подсетям, содержащим Шлюз приложений Azure, убедитесь, что каждая подсеть содержит только шлюзы, подготовленные с включенной сетевой изоляцией. Если подсеть содержит Шлюз приложений Azure без сетевой изоляции, правила администратора безопасности не применяются к этой подсети.

Поля администратора безопасности

При определении правила администратора безопасности существуют обязательные и необязательные поля.

Обязательные поля

Приоритет

Приоритет правила администратора безопасности — целое число от 1 до 4096. Чем ниже значение, тем выше приоритет правила. Например, правило запрета с приоритетом 10 переопределяет правило разрешения с приоритетом 20.

Действие

Можно определить одно из трех действий для правила безопасности:

| Действие | Description |

|---|---|

| Разрешить | Разрешает трафик для определенных портов, протоколов и префиксов IP-адресов источника и назначения в указанном направлении. |

| Запретить | Блокировать трафик по указанному порту, протоколу и префиксам IP-адресов источника и назначения в указанном направлении. |

| Всегда разрешать | Независимо от других правил с более низким приоритетом или определяемых пользователем групп безопасности сети, разрешайте трафик по указанному порту, протоколу и префиксам IP-адреса источника и назначения в указанном направлении. |

Направление

Можно указать направление трафика, для которого применяется правило. Вы можете определить входящий или исходящий трафик.

Протокол

Протоколы, поддерживаемые в настоящее время правилами администратора безопасности:

- TCP

- UDP

- ICMP

- ESP

- AH

- Любые протоколы

Необязательные поля

Типы источников и назначения

- IP-адреса: можно указать IPv4 или IPv6-адреса или блоки адресов в нотации CIDR. Чтобы вывести список нескольких IP-адресов, разделите каждый IP-адрес запятой.

- Тег службы. Вы можете определить определенные теги служб на основе регионов или всей службы. См. общедоступную документацию по доступным тегам службы для списка поддерживаемых тегов. В настоящее время правила администратора безопасности не поддерживают теги службы AzurePlatformDNS, AzurePlatformIMDS и AzurePlatformLKM.

Исходные и конечные порты

Можно определить определенные распространенные порты для блокировки от источника или назначения. Ниже приведен список распространенных TCP-портов:

| Порты | Service name |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Следующие шаги

Узнайте, как блокировать сетевой трафик с помощью конфигурации управления безопасностью.