Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения: ✔️ Виртуальные машины Linux ✔️ Виртуальные машины Windows ✔️

Хранилище дисков Azure позволяет управлять собственными ключами при использовании шифрования на стороне сервера (SSE) для управляемых дисков, если возникнет такая необходимость. Концептуальные сведения о SSE с ключами, управляемыми клиентом, и других типах шифрования управляемых дисков, см. в разделе "Ключи, управляемые клиентом", см. в разделе "Ключи, управляемые клиентом"

Необходимые компоненты

Ограничения

В настоящее время ключи, управляемые клиентом, имеют следующие ограничения.

- Если эта функция включена для диска с добавочными моментальными снимками, его нельзя отключить на этом диске или его моментальных снимках. Чтобы обойти эту проблему, скопируйте все данные на совершенно другой управляемый диск, который не использует ключи, управляемые клиентом. Это можно сделать с помощью Azure CLI или модуля Azure PowerShell.

- Диск и все связанные с ним добавочные моментальные снимки должны иметь один и тот же набор шифрования дисков.

- Поддерживаются только ключи RSA для программного обеспечения и HSM с размерами 2048 бит, 3072 бит и 4096 бит. Другие ключи или размеры не поддерживаются.

- Для ключей HSM требуется уровень Premium Azure Key Vault.

- Только для дисков категории "Ультра" и SSD уровня "Премиум" версии 2:

- (предварительная версия) Управляемые удостоверения, назначаемые пользователем, доступны для дисков Категории "Ультра" и SSD уровня "Премиум" версии 2, зашифрованных с помощью ключей, управляемых клиентом.

- (предварительная версия) Диски уровня "Ультра" и SSD уровня "Премиум" версии 2 можно шифровать с помощью ключей клиента, используя Azure Key Vault, в хранилище, принадлежащем другому клиенту Microsoft Entra ID.

- Большинство ресурсов, связанных с ключами, управляемыми клиентом (наборы шифрования дисков, виртуальные машины, диски и моментальные снимки), должны находиться в одной подписке и регионе.

- Хранилища ключей Azure могут использоваться из другой подписки, но должны находиться в том же регионе, что и набор шифрования дисков. В качестве предварительной версии можно использовать Azure Key Vault из разных клиентов Microsoft Entra.

- Диски, зашифрованные с помощью управляемых клиентом ключей, могут перемещаться в другую группу ресурсов, только если виртуальная машина, к которой они подключены, деактивирована.

- Диски, моментальные снимки и изображения, зашифрованные с помощью ключей, управляемых клиентом, нельзя перемещать между подписками.

- Управляемые диски в настоящее время или ранее зашифрованные с помощью Шифрование дисков Azure не могут быть зашифрованы с помощью ключей, управляемых клиентом.

- Может создавать только до 5000 наборов шифрования дисков в каждом регионе на подписку.

- Сведения об использовании ключей, управляемых клиентом, с общими коллекциями образов см. в статье "Предварительная версия: использование управляемых клиентом ключей для шифрования изображений".

В следующих разделах описано, как включить и использовать управляемые клиентом ключи для управляемых дисков:

Настройка управляемых клиентом ключей для дисков требует создания ресурсов в определенном порядке, если вы делаете это в первый раз. Сначала необходимо создать и настроить Azure Key Vault.

Настройка хранилища ключей Azure

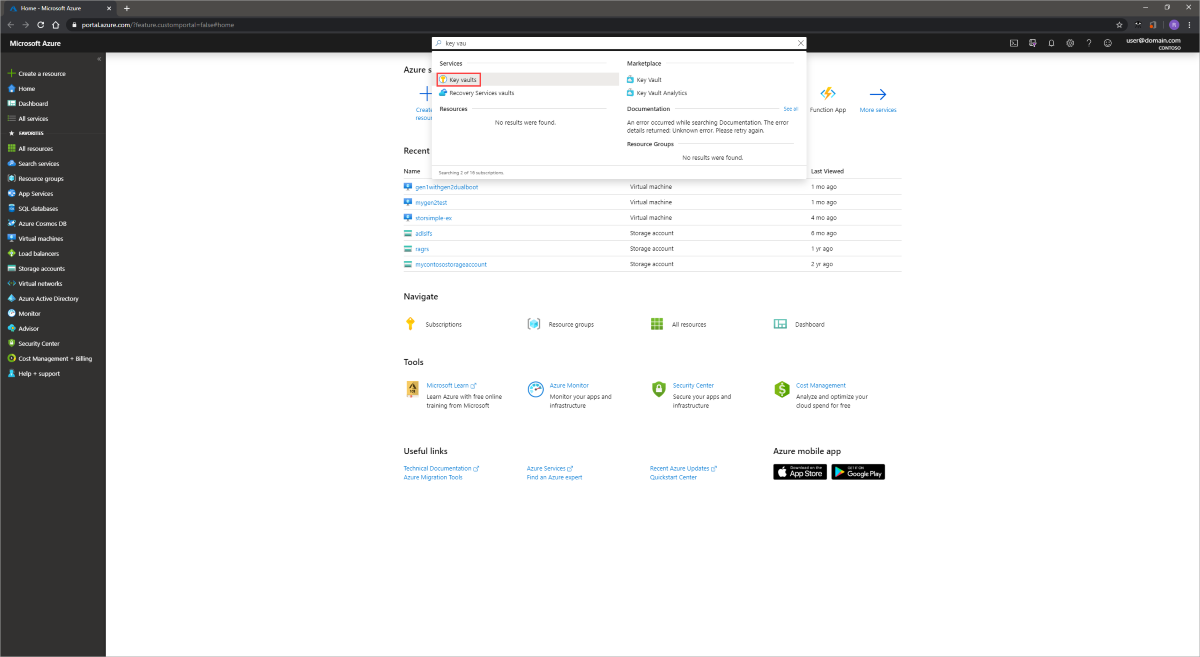

Войдите на портал Azure.

Найдите и выберите Хранилища ключей.

Внимание

Для успешности развертывания набор шифрования дисков, виртуальная машина, диски и моментальные снимки должны находиться в одном регионе и подписке. Хранилища Azure Key Vault можно использовать из другой подписки, но они должны находиться в том же регионе и арендаторе, что и набор шифрования дисков.

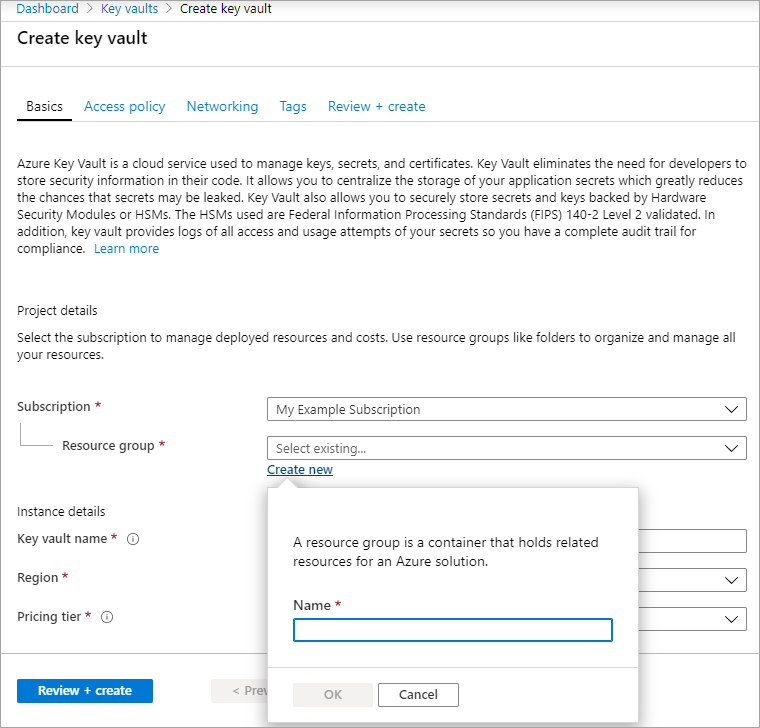

Выберите + Создать, чтобы создать новое хранилище ключей.

Создание группы ресурсов

Введите имя хранилища ключей, выберите регион и ценовую категорию.

Примечание.

При создании экземпляра Key Vault необходимо включить обратимое удаление и защиту от удаления. Обратимое удаление гарантирует, что Key Vault будет хранить удаленный ключ в течение заданного срока (по умолчанию 90 дней). Защита от удаления гарантирует, что удаленный ключ нельзя удалить навсегда до истечения срока хранения. Эти параметры защищают от потери данных из-за случайного удаления. Эти параметры являются обязательными при использовании Key Vault для шифрования управляемых дисков.

Выберите Просмотреть и создать, проверьте выбранные параметры и нажмите кнопку Создать.

Когда развертывание хранилища ключей завершится, выберите его.

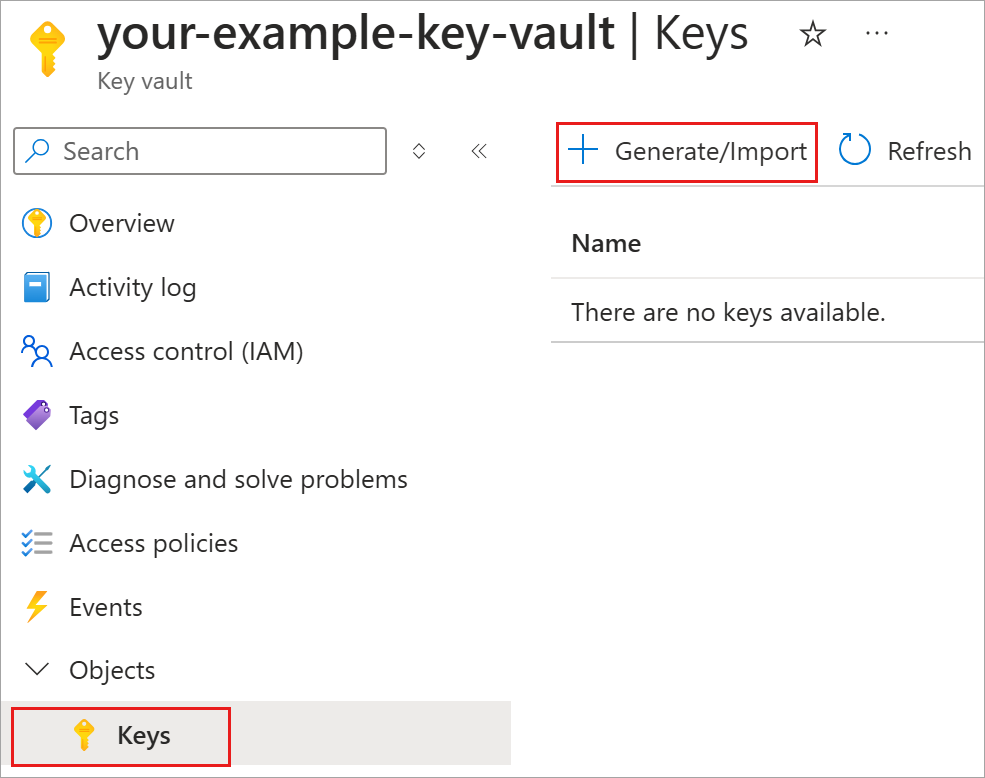

Выберите ключи в разделе "Объекты".

Выберите Создать/импортировать.

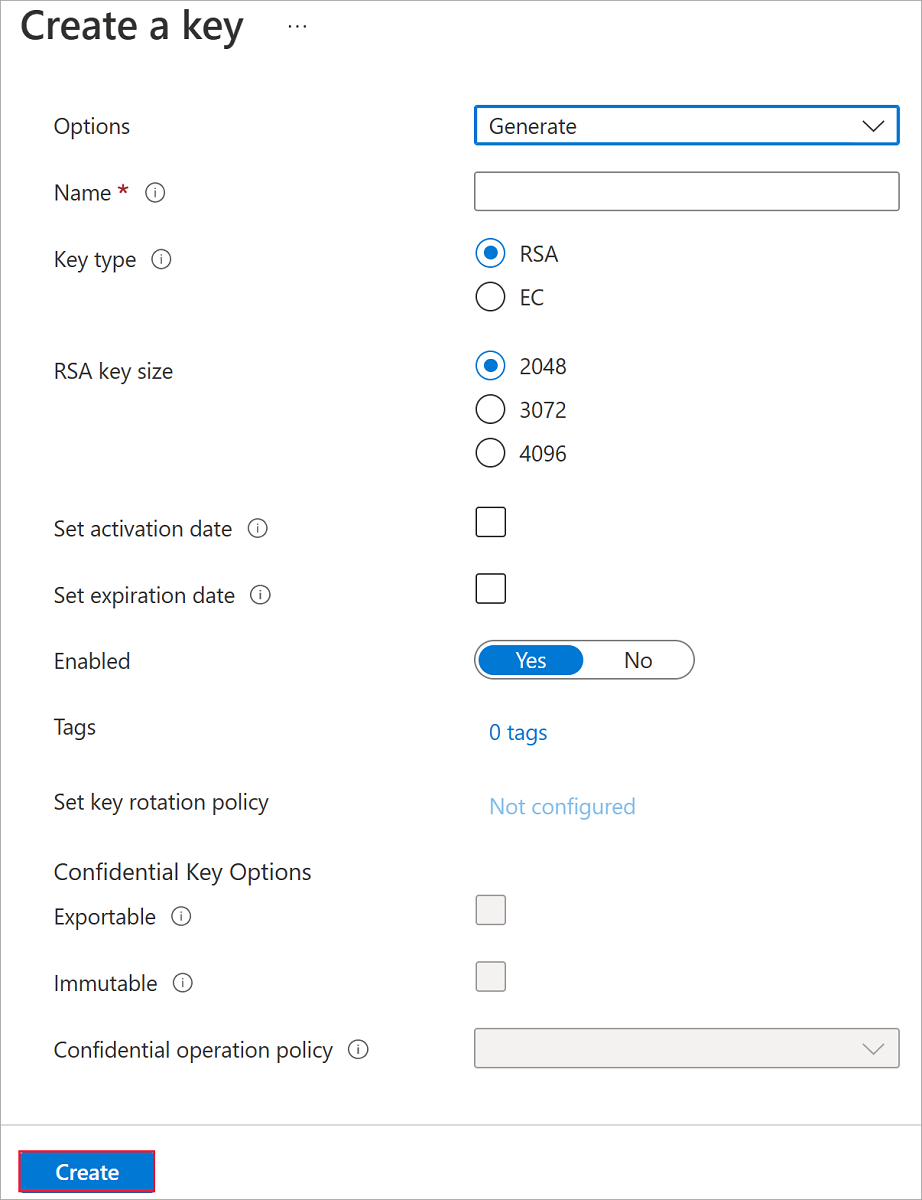

Оставьте для параметра Тип ключа значение RSA, а для параметра Размер ключа RSA — 2048.

Укажите остальные параметры по своему усмотрению и нажмите кнопку Создать.

Добавление роли RBAC Azure

Создав хранилище ключей Azure и ключ, необходимо добавить роль RBAC Azure, чтобы использовать хранилище ключей Azure с набором шифрования дисков.

- Выберите Управление доступом (IAM) и добавьте роль.

- Добавьте роль Администратор хранилища ключей, Владелец или Участник.

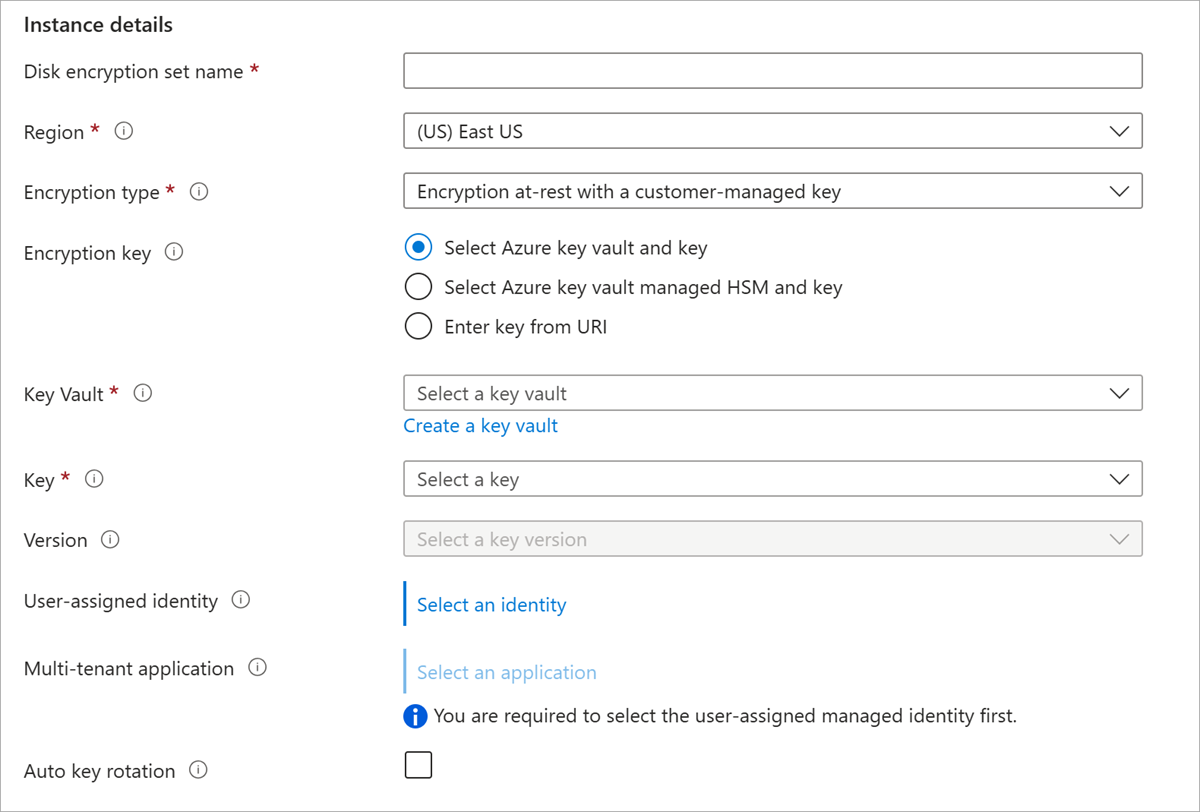

Настройка набора шифрования дисков

Найдите и выберите Наборы шифрования дисков.

На панели "Наборы шифрования дисков" нажмите кнопку +Создать.

Выберите группу ресурсов, укажите имя для набора шифрования и выберите тот же регион, что и для хранилища ключей.

Для параметра Тип шифрования выберите значение Шифрование неактивных данных с помощью управляемого клиентом ключа.

Примечание.

После создания набора шифрования диска с определенным типом шифрования его нельзя изменить. Если вы хотите использовать другой тип шифрования, необходимо создать новый набор шифрования дисков.

Убедитесь, что выбрано хранилище ключей Azure и ключ .

Выберите хранилище ключей и созданный ранее ключ, а также версию.

Если вы хотите включить автоматическую ротацию ключей, управляемых клиентом, выберите Автоматическая ротация ключей.

Щелкните Просмотр и создание, а затем Создать.

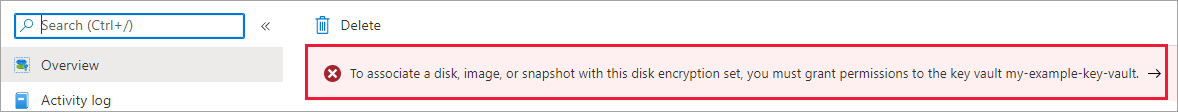

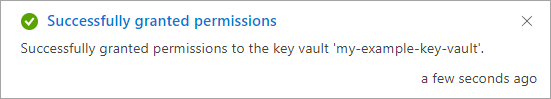

Перейдите к набору шифрования дисков после его развертывания и выберите отображаемое оповещение.

Это позволит вашему хранилищу ключей предоставить разрешения на доступ к набору шифрования дисков.

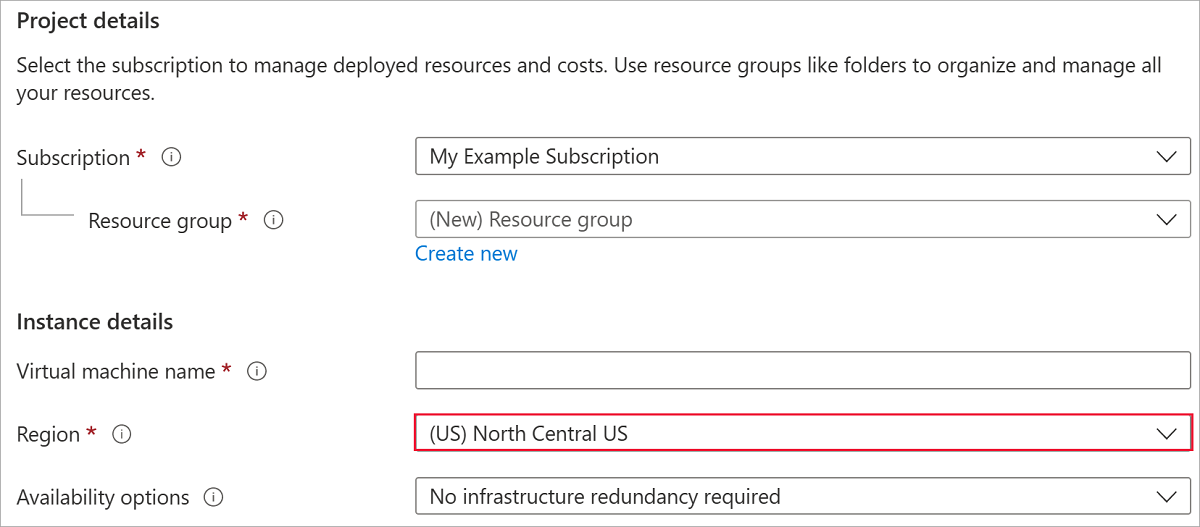

Развертывание виртуальной машины

Теперь, когда вы создали и настроили хранилище ключей и набор шифрования дисков, вы можете развернуть виртуальную машину с использованием шифрования. Процесс развертывания виртуальной машины аналогичен стандартному процессу развертывания, единственным отличием является то, что необходимо развернуть виртуальную машину в том же регионе, что и другие ресурсы, и использовать управляемый клиентом ключ.

Найдите Виртуальные машины и нажмите кнопку +Создать, чтобы создать виртуальную машину.

На панели "Базовый" выберите тот же регион, что и набор шифрования дисков и Azure Key Vault.

Введите другие значения на панели "Базовый " , как вам нравится.

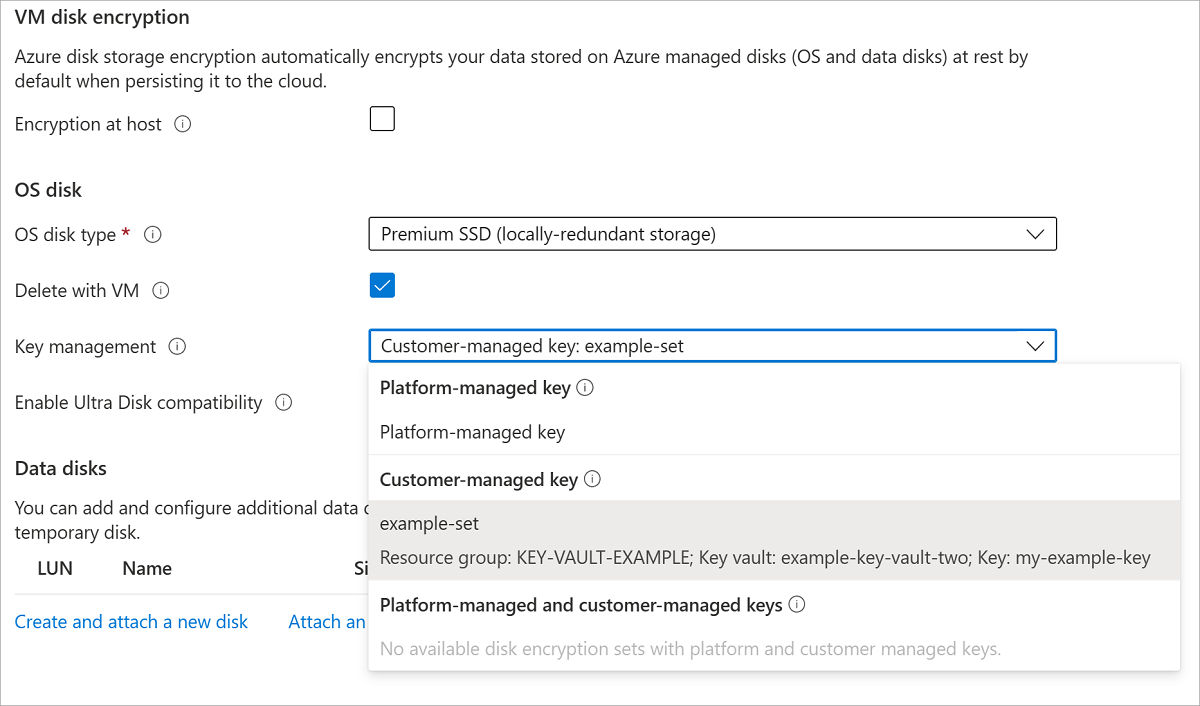

На панели "Диски" для управления ключами выберите набор шифрования дисков, хранилище ключей и ключ в раскрывающемся списке.

Укажите оставшиеся параметры по своему усмотрению.

Включение на существующем диске

Внимание

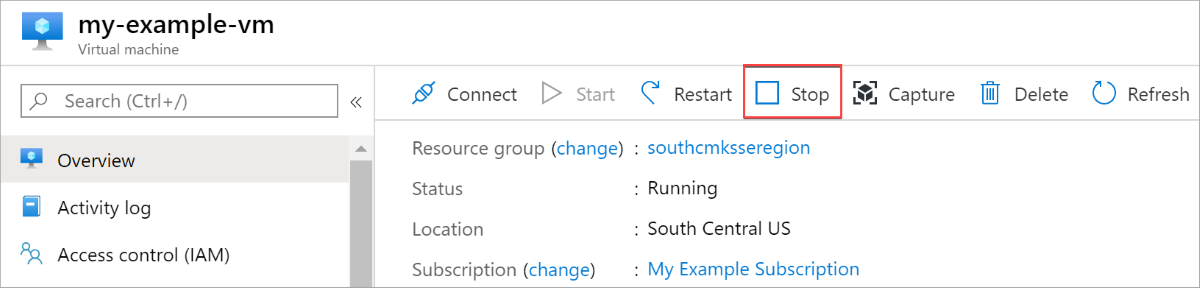

Включение шифрования дисков на всех дисках, подключенных к виртуальной машине, требует остановки виртуальной машины.

Перейдите к виртуальной машине, расположенной в том же регионе, что и один из наборов шифрования диска.

Откройте виртуальную машину и нажмите Остановить.

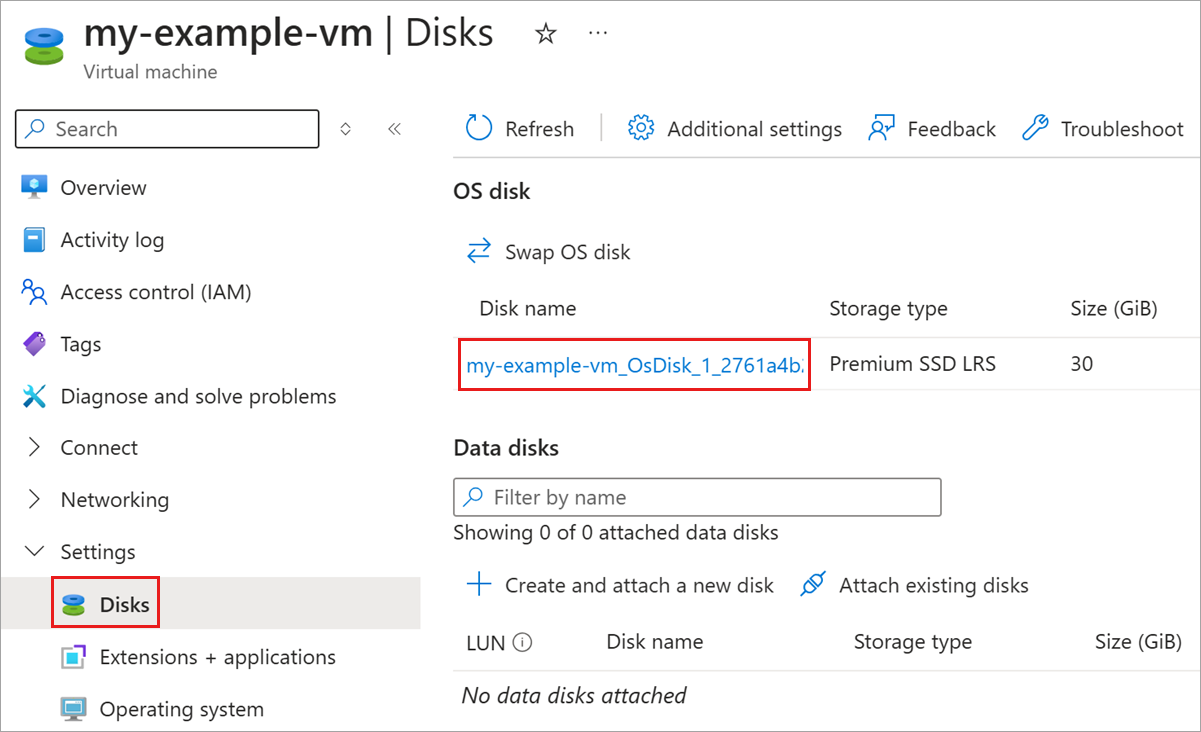

- После завершения остановки виртуальной машины выберите диски и выберите диск, который требуется зашифровать.

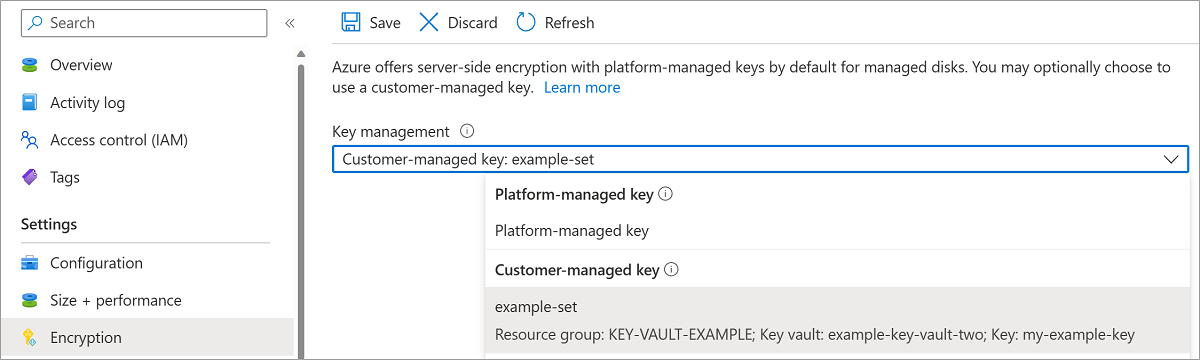

Выберите шифрование и в разделе "Управление ключами" выберите хранилище ключей и ключ в раскрывающемся списке в разделе "Управляемый клиентом ключ".

Выберите Сохранить.

Повторите эту процедуру для всех дисков, подключенных к виртуальной машине, которую необходимо зашифровать.

После завершения переключения дисков на управляемые клиентом ключи, если не требуется шифровать другие подключенные диски, запустите виртуальную машину.

Внимание

Управляемые клиентом ключи используют управляемые удостоверения для ресурсов Azure, функцию идентификатора Microsoft Entra. При настройке управляемых пользователем ключей управляемое удостоверение автоматически назначается вашим ресурсам. Если вы впоследствии перемещаете подписку, группу ресурсов или управляемый диск из одного каталога Microsoft Entra в другой, управляемое удостоверение, связанное с управляемыми дисками, не передается новому клиенту, поэтому ключи, управляемые клиентом, больше не работают. Дополнительные сведения см. в разделе "Передача подписки между каталогами Microsoft Entra".

Включение автоматической ротации ключей в существующем наборе шифрования дисков

Перейдите к набору шифрования дисков, для которого необходимо включить автоматическую ротацию ключей.

В меню Параметры выберите Ключ.

Щелкните Автоматическая ротация ключей и нажмите кнопку Сохранить.