Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Чтобы повысить эффективность запуска доверенного запуска Azure, чтобы предотвратить атаки вредоносных коркитов на виртуальных машинах( виртуальных машинах), гостевая аттестация через конечную точку Аттестация Azure используется для мониторинга целостности последовательности загрузки. Эта аттестация имеет решающее значение для обеспечения допустимости состояний платформы.

Для включения доверенного запуска виртуальной машины требуется безопасная загрузка и виртуальный доверенный платформенный модуль (vTPM), чтобы можно было установить расширения аттестации. Microsoft Defender для облака предлагает отчеты на основе проверки состояния гостевой аттестации и правильности настройки целостности загрузки виртуальной машины. Дополнительные сведения об интеграции Microsoft Defender для облака см. в статье об интеграции доверенного запуска с Microsoft Defender для облака.

Это важно

Автоматическое обновление расширений теперь доступно для мониторинга целостности загрузки — расширения аттестации гостей. Дополнительные сведения см. в разделе "Автоматическое обновление расширений".

Предпосылки

Вам нужна активная подписка Azure и виртуальная машина доверенного запуска.

Включение мониторинга целостности

Чтобы включить мониторинг целостности, выполните действия, описанные в этом разделе.

Войдите на портал Azure.

Выберите ресурс (Виртуальные машины).

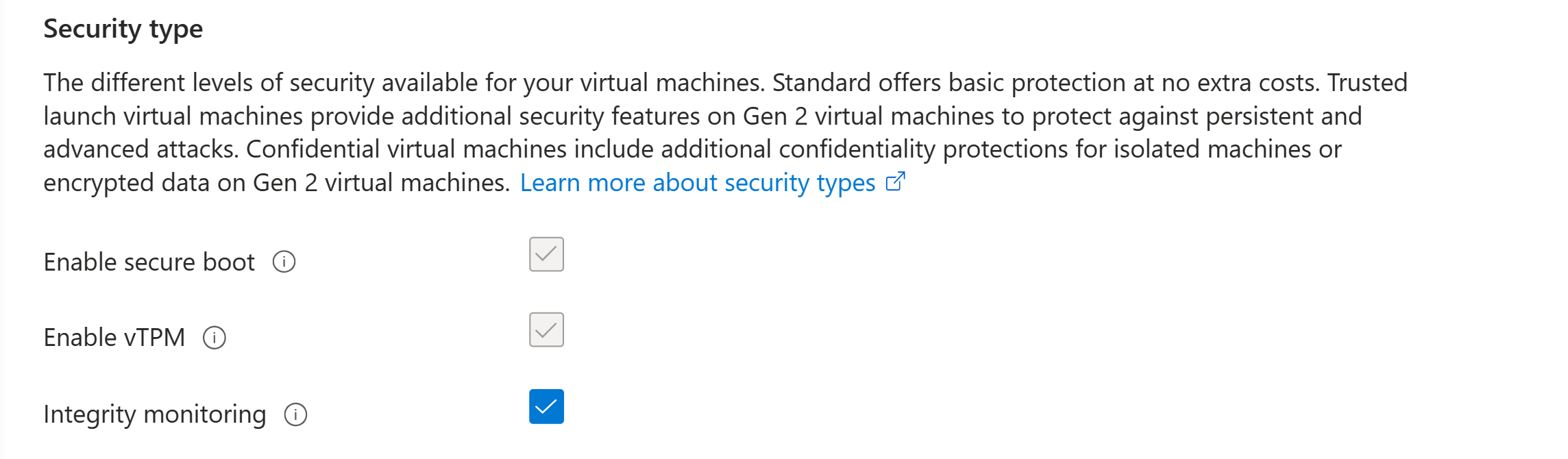

В разделе Параметры выберите пункт Конфигурация. На панели "Тип безопасности" выберите "Мониторинг целостности".

Сохраните изменения.

На странице обзора виртуальной машины тип безопасности для мониторинга целостности должен отображаться как включено.

Это действие устанавливает расширение гостевой аттестации, к которому можно обратиться с помощью параметров на вкладке "Расширения и приложения ".

Руководство по устранению неполадок для установки расширения аттестации гостей

В этом разделе рассматриваются ошибки аттестации и решения.

Симптомы

Расширение Аттестация Azure не будет работать должным образом при настройке группы безопасности сети (NSG) или прокси-сервера. Появится ошибка, похожая на "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation сбой подготовки".

Решения

В Azure группы безопасности сети используются для фильтрации сетевого трафика между ресурсами Azure. Группы безопасности содержат правила безопасности, разрешающие или запрещающие входящий сетевой трафик или исходящий сетевой трафик из нескольких типов ресурсов Azure. Конечная точка Аттестация Azure должна иметь возможность взаимодействовать с расширением аттестации гостей. Без этой конечной точки доверенный запуск не может получить доступ к гостевой аттестации, что позволяет Microsoft Defender для облака отслеживать целостность последовательности загрузки виртуальных машин.

Чтобы разблокировать Аттестация Azure трафик в группах безопасности сети с помощью тегов службы:

Перейдите на виртуальную машину, которую требуется разрешить исходящий трафик.

В левой области в разделе "Сеть" выберите параметры сети.

Затем нажмите кнопку Create port rule>Outbound port rule (Создать правило исходящего порта).

Чтобы разрешить Аттестация Azure, необходимо сделать целевой тег службы. Этот параметр позволяет обновлять и автоматически задавать правила, позволяющие Аттестация Azure диапазон IP-адресов. Задайте для тега службы назначения значениеAzureAttestation и задайте значение "Разрешить".

Брандмауэры защищают виртуальную сеть, содержащую несколько доверенных виртуальных машин запуска. Чтобы разблокировать Аттестация Azure трафик в брандмауэре с помощью коллекции правил приложения:

Перейдите к экземпляру Брандмауэр Azure, который заблокирован трафиком из ресурса виртуальной машины доверенного запуска.

В разделе "Параметры" выберите "Правила" (классические), чтобы начать разблокировать аттестацию гостей за брандмауэром.

В разделе "Коллекция правил сети" выберите "Добавить коллекцию сетевых правил".

Настройте имя, приоритет, тип источника и порты назначения в зависимости от ваших потребностей. Задайте для имени тега службы значениеAzureAttestation и задайте значение "Разрешить".

Чтобы разблокировать Аттестация Azure трафик в брандмауэре с помощью коллекции правил приложения:

Перейдите к экземпляру Брандмауэр Azure, который заблокирован трафиком из ресурса виртуальной машины доверенного запуска.

Коллекция правил должна содержать по крайней мере одно правило, которое предназначено для полных доменных имен (FQDN).

Выберите коллекцию правил приложения и добавьте правило приложения.

Выберите имя и числовой приоритет для правил приложения. Задайте действие для коллекции правил allow.

Настройте имя, источник и протокол. Исходный тип предназначен для одного IP-адреса. Выберите группу IP-адресов, чтобы разрешить несколько IP-адресов через брандмауэр.

Региональные общие поставщики

Аттестация Azure предоставляет региональный общий поставщик в каждом доступном регионе. Вы можете использовать региональный общий поставщик для аттестации или создать собственные поставщики с настраиваемыми политиками. Любой пользователь Microsoft Entra может получить доступ к общим поставщикам. Политика, связанная с ней, не может быть изменена.

Замечание

Вы можете настроить исходный тип, службу, диапазоны портов назначения, протокол, приоритет и имя.

Связанный контент

Дополнительные сведения о доверенном запуске и развертывании виртуальной машины доверенного запуска.