Заметка

Доступ к этой странице требует авторизации. Вы можете попробовать войти в систему или изменить каталог.

Доступ к этой странице требует авторизации. Вы можете попробовать сменить директорию.

Пользователи могут входить в Виртуальный рабочий стол Azure из любого места, используя различные устройства и клиенты. Однако существуют определенные меры, которые следует предпринять, чтобы обеспечить безопасность вашей среды и пользователей. Использование Microsoft Entra многофакторной проверки подлинности (MFA) с Виртуальным рабочим столом Azure запрашивает у пользователей во время входа другую форму идентификации в дополнение к имени пользователя и паролю. Вы можете применить MFA для Виртуального рабочего стола Azure с помощью условного доступа, а также настроить, применяется ли она к веб-клиенту, мобильным приложениям, классическим клиентам или ко всем клиентам.

Когда пользователь подключается к удаленному сеансу, он должен пройти проверку подлинности в службе Виртуального рабочего стола Azure и узле сеанса. Если включена многофакторная проверка подлинности, она используется при подключении к службе Виртуального рабочего стола Azure, и пользователю предлагается ввести учетную запись пользователя и вторую форму проверки подлинности так же, как при доступе к другим службам. Когда пользователь запускает удаленный сеанс, для узла сеанса требуются имя пользователя и пароль, но это удобно для пользователя, если включен единый вход. Дополнительные сведения см. в разделе Методы проверки подлинности.

Частота запроса пользователя на повторную проверку подлинности зависит от Microsoft Entra политик адаптивного времени существования сеанса условного доступа. Хотя запоминать учетные данные удобно, это также может сделать развертывания с использованием личных устройств менее безопасными. Чтобы защитить пользователей, вы можете убедиться, что клиент чаще запрашивает Microsoft Entra учетные данные многофакторной проверки подлинности. Для настройки этого поведения можно использовать частоту входа условного доступа.

Узнайте, как применить MFA для Виртуального рабочего стола Azure и при необходимости настроить частоту входа в систему, в следующих разделах.

Предварительные условия

Вот что необходимо для начала работы:

- Назначьте пользователям лицензию, включающую Microsoft Entra ID P1 или P2.

- Группа Microsoft Entra с пользователями Виртуального рабочего стола Azure, назначенными в качестве участников группы.

- Включите многофакторную проверку подлинности Microsoft Entra.

Создание политики условного доступа

Вот как создать политику условного доступа, которая требует многофакторной проверки подлинности при подключении к Виртуальному рабочему столу Azure:

Войдите в Центр администрирования Microsoft Entra как минимум администратор условного доступа.

Перейдите кразделу Политикиусловного доступа>для защиты>.

Выберите Новая политика.

Присвойте политике имя. Рекомендуется, чтобы организации создали значимый стандарт для имен своих политик.

В разделе Назначения пользователи> выберите 0 выбранных пользователей и групп.

На вкладке Включить выберите Выбрать пользователей и группы и проверка Пользователи и группы, а затем в разделе Выбор выберите 0 выбранных пользователей и групп.

На открывающейся новой панели найдите и выберите группу, содержащую пользователей Виртуального рабочего стола Azure в качестве участников группы, а затем нажмите кнопку Выбрать.

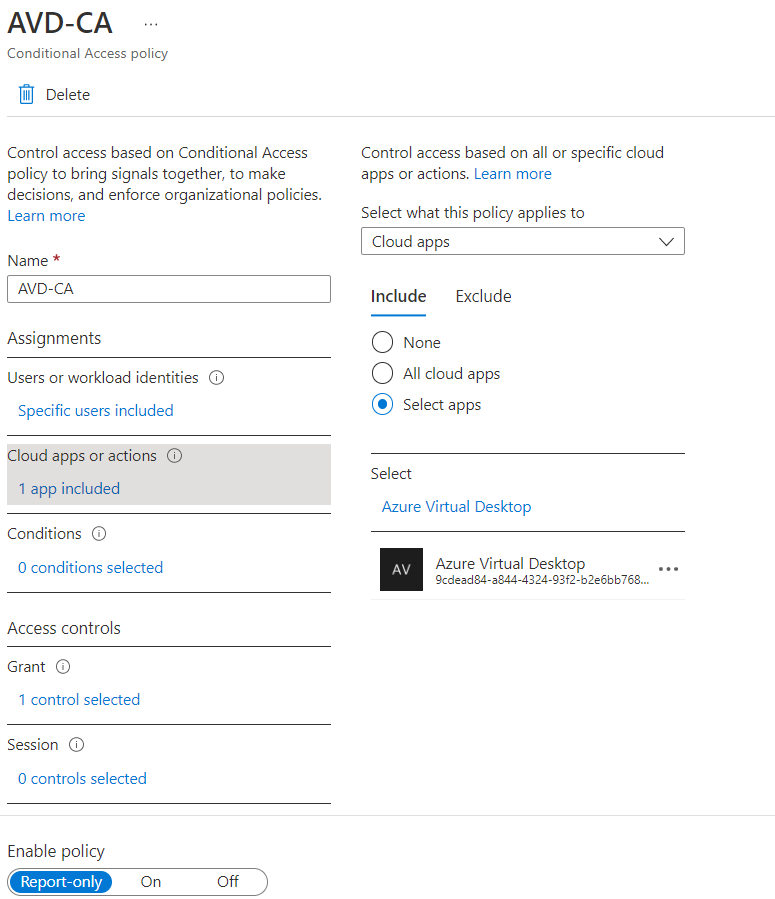

В разделе Назначения Целевые>ресурсы выберите Не выбраны целевые ресурсы.

В раскрывающемся списке Выберите, к чему применяется эта политика, оставьте значение по умолчанию Ресурсы (ранее облачные приложения). На вкладке Включить выберите Выбрать ресурсы, а затем в разделе Выбрать выберите Нет.

На открывающейся новой панели найдите и выберите необходимые приложения в зависимости от ресурсов, которые вы пытаетесь защитить. Выберите соответствующую вкладку для своего сценария. При поиске имени приложения в Azure используйте поисковые термины, начинающиеся с имени приложения, вместо ключевых слов, содержащихся в имени приложения. Например, если вы хотите использовать Виртуальный рабочий стол Azure, необходимо ввести "Виртуальный Azure" в этом порядке. Если ввести "virtual" сам по себе, поиск не вернет нужное приложение.

Для Виртуального рабочего стола Azure (на основе Azure Resource Manager) можно настроить MFA в следующих приложениях:

Виртуальный рабочий стол Azure (идентификатор

9cdead84-a844-4324-93f2-b2e6bb768d07приложения), который применяется, когда пользователь подписывается на Виртуальный рабочий стол Azure, выполняет проверку подлинности в шлюзе Виртуальных рабочих столов Azure во время подключения и когда диагностика данные отправляются в службу с локального устройства пользователя.Совет

Имя приложения ранее было Виртуальным рабочим столом Windows. Если вы зарегистрировали поставщик ресурсов Microsoft.DesktopVirtualization до изменения отображаемого имени, приложение будет называться Виртуальный рабочий стол Windows с тем же идентификатором приложения, что и Виртуальный рабочий стол Azure.

Вход в Windows Cloud (идентификатор

270efc09-cd0d-444b-a71f-39af4910ec45приложения), который применяется, когда пользователь проходит проверку подлинности на узле сеанса, когда включен единый вход . Мы рекомендуем сопоставлять политики условного доступа между этими приложениями и приложением Виртуального рабочего стола Azure, за исключением частоты входа.Важно!

При подключении к Виртуальному рабочему столу Azure с помощью тонких клиентов обратитесь к поставщику клиента, чтобы убедиться, что для подключений единого входа следует использовать политики входа в Облако Windows для условного доступа.

Не выбирайте приложение с именем Поставщик Resource Manager Azure Виртуального рабочего стола Azure (идентификатор

50e95039-b200-4007-bc97-8d5790743a63приложения). Это приложение используется только для получения веб-канала пользователя и не должно иметь многофакторную проверку подлинности.

Выбрав приложения, нажмите кнопку Выбрать.

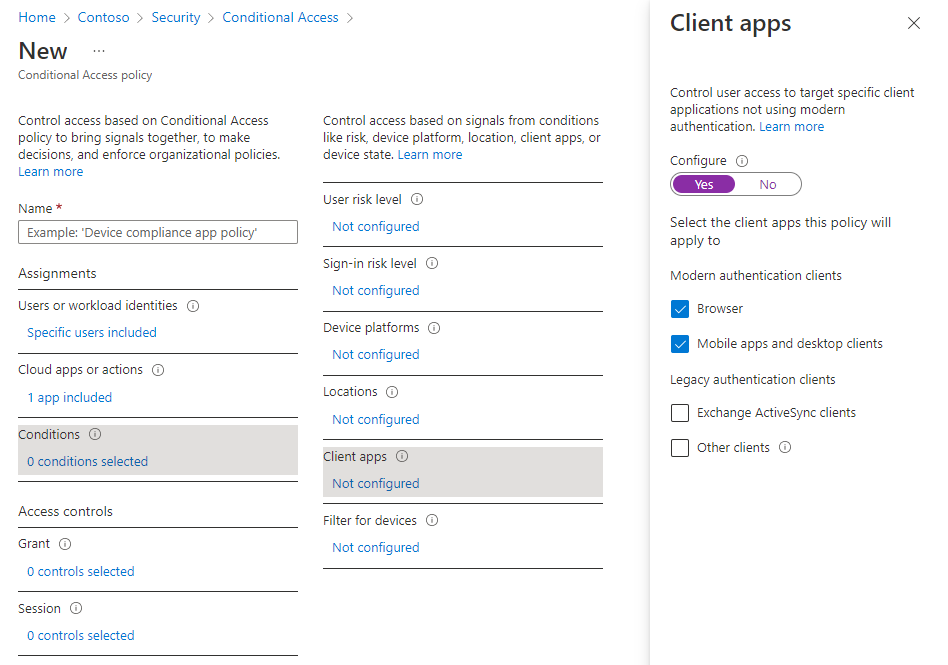

В разделе Условия назначения> выберите 0 условий.

В разделе Клиентские приложения выберите Не настроено.

В открывающейся новой области для параметра Настроить выберите Да.

Выберите клиентские приложения, к которому применяется эта политика:

- Выберите Браузер , если вы хотите применить политику к веб-клиенту.

- Выберите Мобильные приложения и классические клиенты , если вы хотите применить политику к другим клиентам.

- Выберите оба поля проверка, если вы хотите применить политику ко всем клиентам.

- Отмените выбор значений для устаревших клиентов проверки подлинности.

Выбрав клиентские приложения, к которому применяется эта политика, нажмите кнопку Готово.

В разделе Предоставление элементов управления> доступом выберите 0 выбранных элементов управления.

В открывающейся новой области выберите Предоставить доступ.

Установите флажок Требовать многофакторную проверку подлинности и нажмите кнопку Выбрать.

В нижней части страницы установите для параметра Включить политику значение Включено и нажмите кнопку Создать.

Примечание.

При использовании веб-клиента для входа в Виртуальный рабочий стол Azure через браузер в журнале будет указан идентификатор клиентского приложения как a85cf173-4192-42f8-81fa-777a763e6e2c (клиент Виртуального рабочего стола Azure). Это связано с тем, что клиентское приложение внутренне связано с идентификатором серверного приложения, в котором была задана политика условного доступа.

Совет

Если устройство с Windows, которое они используют, еще не зарегистрировано в Microsoft Entra ID, у некоторых пользователей может появиться сообщение "Оставаться в системе входа во все приложения". Если они снимите флажок Разрешить моей организации управлять устройством и выберите Нет, войдите только в это приложение, они могут запрашивать проверку подлинности чаще.

Настройка частоты входа

Политики частоты входа позволяют настроить частоту входа пользователей при доступе к ресурсам на основе Microsoft Entra. Это может помочь защитить среду и особенно важно для личных устройств, где локальная ОС может не требовать многофакторную проверку подлинности или не блокировать автоматически после бездействия. Пользователям предлагается пройти проверку подлинности только при запросе нового маркера доступа у Microsoft Entra ID при доступе к ресурсу.

Политики частоты входа приводят к по-разному в зависимости от выбранного Microsoft Entra приложения:

| Название приложения | ИД приложения; | Поведение |

|---|---|---|

| Виртуальный рабочий стол Azure | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Принудительно выполняет повторную проверку подлинности, когда пользователь подписывается на Виртуальный рабочий стол Azure, вручную обновляет свой список ресурсов и выполняет проверку подлинности в шлюзе Виртуальных рабочих столов Azure во время подключения. После завершения периода повторной проверки подлинности обновление фонового веб-канала и диагностика отправки автоматически завершается до тех пор, пока пользователь не завершит свой следующий интерактивный вход в Microsoft Entra. |

| Вход в Windows Cloud | 270efc09-cd0d-444b-a71f-39af4910ec45 | Принудительно выполняет повторную проверку подлинности при входе пользователя на узел сеансов при включении единого входа . |

Чтобы настроить период времени, по истечении которого пользователю будет предложено повторно выполнить вход, выполните следующие действия:

- Откройте политику, созданную ранее.

- В разделе Элементы управления>доступом Сеанс выберите 0 выбранных элементов управления.

- В области Сеанс выберите Частота входа.

- Выберите Периодическая повторная проверку подлинности или Каждый раз.

- Если выбран параметр Периодическая повторная проверка подлинности, задайте значение для периода времени, по истечении которого пользователю будет предложено выполнить вход еще раз при выполнении действия, требующего нового маркера доступа, а затем нажмите кнопку Выбрать. Например, если установить значение 1 , а единице — Часы, требуется многофакторная проверка подлинности, если подключение запускается более чем через час после последней проверки подлинности пользователя.

- Параметр Каждый раз поддерживается только при применении к приложению Windows Cloud Login , если для пула узлов включен единый вход. При выборе параметра Каждый раз пользователям будет предложено выполнить повторную проверку подлинности при запуске нового подключения через период от 5 до 10 минут с момента последней проверки подлинности.

- В нижней части страницы нажмите кнопку Сохранить.

Примечание.

- Повторная проверка подлинности происходит только в том случае, если пользователь должен пройти проверку подлинности в ресурсе и требуется новый маркер доступа. После установки подключения пользователям не будет предложено, даже если подключение длится дольше настроенной частоты входа.

- Пользователи должны повторно пройти проверку подлинности, если возникает перебой в сети, из-за чего сеанс будет восстановлен после настройки частоты входа. Это может привести к более частым запросам проверки подлинности в нестабильных сетях.

виртуальные машины узла сеансов, присоединенные к Microsoft Entra

Чтобы подключения были успешными, необходимо отключить устаревший метод входа многофакторной проверки подлинности для каждого пользователя. Если вы не хотите ограничивать вход методами строгой проверки подлинности, такими как Windows Hello для бизнеса, необходимо исключить приложение Sign-In виртуальной машины Azure из политики условного доступа.