Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье показано, как настроить Приватный канал с помощью виртуального рабочего стола Azure для частного подключения к удаленным ресурсам. Дополнительные сведения об использовании Приватный канал с виртуальным рабочим столом Azure, включая ограничения, см. в разделе Приватный канал Azure с виртуальным рабочим столом Azure.

Предварительные условия

Чтобы использовать Приватный канал с виртуальным рабочим столом Azure, вам потребуется следующее:

Существующий пул узлов с узлами сеансов, группой приложений и рабочей областью.

Существующая виртуальная сеть и подсеть , которые вы хотите использовать для частных конечных точек.

Поддерживаемое приложение на локальном устройстве для доступа к удаленному сеансу:

- Приложение удаленного рабочего стола на любой платформе. Если вы используете клиент удаленного рабочего стола для Windows, для подключения с помощью частной конечной точки необходимо использовать версию 1.2.4066 или более позднюю.

- Windows App в macOS или iOS/iPadOS.

Если вы хотите использовать Azure CLI или Azure PowerShell локально, см. статью Использование Azure CLI и Azure PowerShell с виртуальным рабочим столом Azure, чтобы убедиться, что у вас установлено расширение cli для desktopvirtualization Azure или модуль PowerShell Az.DesktopVirtualization. Кроме того, используйте Azure Cloud Shell.

Azure PowerShell командлеты для виртуального рабочего стола Azure, поддерживающие Приватный канал, доступны в предварительной версии. Чтобы использовать эти командлеты, которые были добавлены в версии 5.0.0, необходимо скачать и установить предварительную версию модуля Az.DesktopVirtualization .

Включение Приватный канал с помощью виртуального рабочего стола Azure в подписке

Чтобы использовать Приватный канал с виртуальным рабочим столом Azure, необходимо повторно зарегистрировать поставщик ресурсов Microsoft.DesktopVirtualization в каждой подписке, которую вы хотите использовать Приватный канал с Azure Виртуальным рабочим столом.

Выберите соответствующую вкладку для своего сценария.

Повторная регистрация поставщика ресурсов виртуального рабочего стола Azure

Прежде чем использовать Приватный канал с виртуальным рабочим столом Azure, необходимо повторно зарегистрировать поставщик ресурсов Microsoft.DesktopVirtualization. Это необходимо сделать для каждой подписки, которую вы хотите использовать для Приватный канал с виртуальным рабочим столом Azure:

Войдите на портал Azure.

В строке поиска введите Подписки и выберите соответствующую запись службы.

Выберите имя подписки, а затем в разделе Параметры выберите Поставщики ресурсов.

Найдите и выберите Microsoft.DesktopVirtualization, а затем выберите Повторно зарегистрировать.

Убедитесь, что состояние Microsoft.DesktopVirtualization имеет значение Зарегистрировано.

Создание частных конечных точек

В процессе установки необходимо создать частные конечные точки для следующих ресурсов в зависимости от сценария.

Все части подключения — первоначальное обнаружение веб-канала, загрузка веб-канала и подключения к удаленным сеансам для клиентов и узлов сеансов — используют частные маршруты. Вам потребуются следующие частные конечные точки:

Назначение Тип ресурса Целевой подресурс Количество конечных точек Подключения к пулам узлов Microsoft.DesktopVirtualization/hostpools Подключения По одному на пул узлов Загрузка веб-канала Microsoft.DesktopVirtualization/workspaces Кормить По одному на рабочую область Обнаружение первоначального веб-канала Microsoft.DesktopVirtualization/workspaces Глобального Только один для всех развертываний виртуальных рабочих столов Azure Для загрузки веб-канала и удаленных подключений к сеансам для клиентов и узлов сеансов используются частные маршруты, но при первоначальном обнаружении веб-канала используются общедоступные маршруты. Вам потребуются следующие частные конечные точки. Конечная точка для первоначального обнаружения веб-канала не требуется.

Назначение Тип ресурса Целевой подресурс Количество конечных точек Подключения к пулам узлов Microsoft.DesktopVirtualization/hostpools Подключения По одному на пул узлов Загрузка веб-канала Microsoft.DesktopVirtualization/workspaces Кормить По одному на рабочую область Только удаленные сеансовые подключения для клиентов и узлов сеансов используют частные маршруты, но при первоначальном обнаружении и скачивании веб-канала используются общедоступные маршруты. Вам потребуются следующие частные конечные точки. Конечные точки для рабочих областей не требуются.

Назначение Тип ресурса Целевой подресурс Количество конечных точек Подключения к пулам узлов Microsoft.DesktopVirtualization/hostpools Подключения По одному на пул узлов Как клиенты, так и виртуальные машины узла сеансов используют общедоступные маршруты. Приватный канал не используется в этом сценарии.

Важно!

При создании частной конечной точки для первоначального обнаружения веб-канала рабочая область, используемая для глобального подресурса, управляет общим полным доменным именем (FQDN), упрощая первоначальное обнаружение веб-каналов во всех рабочих областях. Следует создать отдельную рабочую область, которая используется только для этой цели и в ней не зарегистрированы группы приложений. При удалении этой рабочей области все процессы обнаружения веб-каналов перестанут работать.

Вы не можете управлять доступом к рабочей области, используемой для первоначального обнаружения веб-канала (глобальный подресурс). Если эта рабочая область настроена так, чтобы разрешить только частный доступ, параметр игнорируется. Эта рабочая область всегда доступна с общедоступных маршрутов.

Выделение IP-адресов может измениться по мере увеличения спроса на IP-адреса. Во время расширения емкости для частных конечных точек требуются дополнительные адреса. Важно учитывать потенциальную нехватку адресного пространства и обеспечить достаточный запас ресурсов для роста. Дополнительные сведения об определении соответствующей конфигурации сети для частных конечных точек в звездообразной или периферийной топологии см. в разделе Дерево решений для развертывания Приватный канал.

Подключения к пулам узлов

Чтобы создать частную конечную точку для подресурса подключения для подключений к пулу узлов, выберите соответствующую вкладку для своего сценария и выполните действия.

Ниже описано, как создать частную конечную точку для подресурса подключения к пулу узлов с помощью портал Azure.

Войдите на портал Azure.

В строке поиска введите Azure Виртуальный рабочий стол и выберите соответствующую запись службы, чтобы перейти к обзору Azure Виртуального рабочего стола.

Выберите Пулы узлов, а затем выберите имя пула узлов, для которого требуется создать подресурс подключения .

В разделе Общие сведения о пуле узлов выберите Сеть, затем Подключения к частной конечной точке и, наконец, Новая частная конечная точка.

На вкладке Основные сведения укажите следующие сведения:

Параметр Значение или описание Подписка Выберите подписку, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Группа ресурсов По умолчанию по умолчанию используется та же группа ресурсов, что и рабочая область для частной конечной точки, но вы также можете выбрать альтернативную существующую из раскрывающегося списка или создать новую. Имя Введите имя новой частной конечной точки. Имя сетевого интерфейса Имя сетевого интерфейса заполняется автоматически в зависимости от имени, присвоенного частной конечной точке, но вы также можете указать другое имя. Region По умолчанию по умолчанию используется тот же регион Azure, что и рабочая область, где развертывается частная конечная точка. Это должен быть тот же регион, что и виртуальная сеть и узлы сеансов. Завершив работу с этой вкладкой, выберите Далее: Ресурс.

На вкладке Ресурс проверьте значения подписки, типа ресурса и Ресурса, а затем в поле Целевой подресурс выберите подключение. Завершив работу с этой вкладкой, выберите Далее: виртуальная сеть.

На вкладке виртуальная сеть заполните следующие сведения:

Параметр Значение или описание Виртуальная сеть Выберите виртуальную сеть, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Подсеть Выберите подсеть виртуальной сети, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Политика сети для частных конечных точек Выберите изменить , если вы хотите выбрать политику сети подсети. Дополнительные сведения см. в статье Управление политиками сети для частных конечных точек. Конфигурация частного IP-адреса Выберите Динамически выделять IP-адрес или Статически выделять IP-адрес. Адресное пространство находится в выбранной подсети.

Если вы решили статически выделять IP-адреса, необходимо указать имя и частный IP-адрес для каждого указанного элемента.Группа безопасности приложений Необязательно: выберите существующую группу безопасности приложений для частной конечной точки в раскрывающемся списке или создайте новую. Вы также можете добавить его позже. Завершив работу с этой вкладкой, выберите Далее: DNS.

На вкладке DNS выберите, следует ли использовать Azure Частная зона DNS зону, выбрав Да или Нет для параметра Интеграция с частной зоной DNS. При нажатии кнопки Да выберите подписку и группу ресурсов, в которых будет создана частная зона

privatelink.wvd.microsoft.comDNS. Дополнительные сведения см. в разделе Azure настройка DNS частной конечной точки.Завершив работу с этой вкладкой, выберите Далее: Теги.

Необязательно. На вкладке Теги можно ввести любые нужные пары "имя-значение ", а затем нажмите кнопку Далее: просмотр и создание.

На вкладке Просмотр и создание убедитесь, что проверка пройдена и проверьте сведения, используемые во время развертывания.

Выберите Создать , чтобы создать частную конечную точку для подресурса подключения.

Важно!

Необходимо создать частную конечную точку для подресурса подключения для каждого пула узлов, который вы хотите использовать с Приватный канал.

Загрузка веб-канала

Чтобы создать частную конечную точку для подресурса веб-канала для рабочей области, выберите соответствующую вкладку для своего сценария и выполните действия.

В Azure Обзор виртуального рабочего стола выберите Рабочие области, а затем выберите имя рабочей области, для которой требуется создать подресурс веб-канала.

В обзоре рабочей области выберите Сеть, затем Подключения к частной конечной точке и, наконец, Новая частная конечная точка.

На вкладке Основные сведения укажите следующие сведения:

Параметр Значение или описание Подписка Выберите подписку, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Группа ресурсов По умолчанию по умолчанию используется та же группа ресурсов, что и рабочая область для частной конечной точки, но вы также можете выбрать альтернативную существующую из раскрывающегося списка или создать новую. Имя Введите имя новой частной конечной точки. Имя сетевого интерфейса Имя сетевого интерфейса заполняется автоматически в зависимости от имени, присвоенного частной конечной точке, но вы также можете указать другое имя. Region По умолчанию по умолчанию используется тот же регион Azure, что и рабочая область, где развертывается частная конечная точка. Это должен быть тот же регион, что и виртуальная сеть. Завершив работу с этой вкладкой, выберите Далее: Ресурс.

На вкладке Ресурс проверьте значения подписки, типа ресурса и Ресурса, а затем для целевого подресурса выберите веб-канал. Завершив работу с этой вкладкой, выберите Далее: виртуальная сеть.

На вкладке виртуальная сеть заполните следующие сведения:

Параметр Значение или описание Виртуальная сеть Выберите виртуальную сеть, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Подсеть Выберите подсеть виртуальной сети, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Политика сети для частных конечных точек Выберите изменить , если вы хотите выбрать политику сети подсети. Дополнительные сведения см. в статье Управление политиками сети для частных конечных точек. Конфигурация частного IP-адреса Выберите Динамически выделять IP-адрес или Статически выделять IP-адрес. Адресное пространство находится в выбранной подсети.

Если вы решили статически выделять IP-адреса, необходимо указать имя и частный IP-адрес для каждого указанного элемента.Группа безопасности приложений Необязательно: выберите существующую группу безопасности приложений для частной конечной точки в раскрывающемся списке или создайте новую. Вы также можете добавить его позже. Завершив работу с этой вкладкой, выберите Далее: DNS.

На вкладке DNS выберите, следует ли использовать Azure Частная зона DNS зону, выбрав Да или Нет для параметра Интеграция с частной зоной DNS. При нажатии кнопки Да выберите подписку и группу ресурсов, в которых будет создана частная зона

privatelink.wvd.microsoft.comDNS. Дополнительные сведения см. в разделе Azure настройка DNS частной конечной точки.Завершив работу с этой вкладкой, выберите Далее: Теги.

Необязательно. На вкладке Теги можно ввести любые нужные пары "имя-значение ", а затем нажмите кнопку Далее: просмотр и создание.

На вкладке Просмотр и создание убедитесь, что проверка пройдена и проверьте сведения, используемые во время развертывания.

Выберите Создать , чтобы создать частную конечную точку для подресурса веб-канала.

Важно!

Необходимо создать частную конечную точку для подресурса канала для каждой рабочей области, которую вы хотите использовать с Приватный канал.

Обнаружение первоначального веб-канала

Чтобы создать частную конечную точку для глобального подресурса, используемого для первоначального обнаружения веб-канала, выберите соответствующую вкладку для своего сценария и выполните действия.

Важно!

Создайте только одну частную конечную точку для глобального подресурса для всех развертываний виртуальных рабочих столов Azure.

Частная конечная точка для глобального подресурса любой рабочей области управляет общим полным доменным именем (FQDN) для первоначального обнаружения веб-канала. Это, в свою очередь, обеспечивает обнаружение веб-каналов для всех рабочих областей. Так как рабочая область, подключенная к частной конечной точке, очень важна, ее удаление приведет к прекращению работы всех процессов обнаружения веб-каналов. Рекомендуется создать неиспользуемую рабочую область-заполнитель для глобального подресурса.

В Azure Обзор виртуального рабочего стола выберите Рабочие области, а затем выберите имя рабочей области, которую вы хотите использовать для глобального подресурса.

- Необязательно. Вместо этого создайте заполнитель рабочей области для завершения глобальной конечной точки, следуя инструкциям по созданию рабочей области.

В обзоре рабочей области выберите Сеть, затем Подключения к частной конечной точке и, наконец, Новая частная конечная точка.

На вкладке Основные сведения укажите следующие сведения:

Параметр Значение или описание Подписка Выберите подписку, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Группа ресурсов По умолчанию по умолчанию используется та же группа ресурсов, что и рабочая область для частной конечной точки, но вы также можете выбрать альтернативную существующую из раскрывающегося списка или создать новую. Имя Введите имя новой частной конечной точки. Имя сетевого интерфейса Имя сетевого интерфейса заполняется автоматически в зависимости от имени, присвоенного частной конечной точке, но вы также можете указать другое имя. Region По умолчанию по умолчанию используется тот же регион Azure, что и рабочая область, где будет развернута частная конечная точка. Это должен быть тот же регион, что и виртуальная сеть. Завершив работу с этой вкладкой, выберите Далее: Ресурс.

На вкладке Ресурс проверьте значения подписки, типа ресурса и Ресурса, а затем в поле Целевой подресурс выберите глобальный. Завершив работу с этой вкладкой, выберите Далее: виртуальная сеть.

На вкладке виртуальная сеть заполните следующие сведения:

Параметр Значение или описание Виртуальная сеть Выберите виртуальную сеть, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Подсеть Выберите подсеть виртуальной сети, в которой вы хотите создать частную конечную точку, в раскрывающемся списке. Политика сети для частных конечных точек Выберите изменить , если вы хотите выбрать политику сети подсети. Дополнительные сведения см. в статье Управление политиками сети для частных конечных точек. Конфигурация частного IP-адреса Выберите Динамически выделять IP-адрес или Статически выделять IP-адрес. Адресное пространство находится в выбранной подсети.

Если вы решили статически выделять IP-адреса, необходимо указать имя и частный IP-адрес для каждого указанного элемента.Группа безопасности приложений Необязательно: выберите существующую группу безопасности приложений для частной конечной точки в раскрывающемся списке или создайте новую. Вы также можете добавить его позже. Завершив работу с этой вкладкой, выберите Далее: DNS.

На вкладке DNS выберите, следует ли использовать Azure Частная зона DNS зону, выбрав Да или Нет для параметра Интеграция с частной зоной DNS. При нажатии кнопки Да выберите подписку и группу ресурсов, в которых будет создана частная зона

privatelink-global.wvd.microsoft.comDNS. Дополнительные сведения см. в разделе Azure настройка DNS частной конечной точки.Завершив работу с этой вкладкой, выберите Далее: Теги.

Необязательно. На вкладке Теги можно ввести любые нужные пары "имя-значение ", а затем нажмите кнопку Далее: просмотр и создание.

На вкладке Просмотр и создание убедитесь, что проверка пройдена и проверьте сведения, используемые во время развертывания.

Выберите Создать , чтобы создать частную конечную точку для глобального подресурса.

Закрытие общедоступных маршрутов

После создания частных конечных точек можно также контролировать, разрешен ли трафик из общедоступных маршрутов. Это можно контролировать на детальном уровне, используя Azure Виртуальный рабочий стол или более широко используя группу безопасности сети (NSG) или Брандмауэр Azure.

Управление маршрутами с помощью виртуального рабочего стола Azure

С помощью Azure Виртуального рабочего стола можно независимо управлять общедоступным трафиком для рабочих областей и пулов узлов. Выберите соответствующую вкладку для своего сценария и следуйте инструкциям. Вы не можете настроить эту функцию в Azure CLI. Эти действия необходимо повторить для каждой рабочей области и пула узлов, используемых с Приватный канал.

Рабочие области

В Azure Обзор виртуального рабочего стола выберите Рабочие области, а затем выберите имя рабочей области для управления общедоступным трафиком.

В разделе Общие сведения о пуле узлов выберите Сеть, а затем перейдите на вкладку Общий доступ .

Выберите один из приведенных ниже вариантов.

Setting Описание Включение общедоступного доступа из всех сетей Конечные пользователи могут получить доступ к веб-каналу через общедоступный Интернет или частные конечные точки. Отключение общедоступного доступа и использование частного доступа Конечные пользователи могут получить доступ к веб-каналу только через частные конечные точки. Выберите Сохранить.

Пулы узлов

В Azure Обзор виртуального рабочего стола выберите Пулы узлов, а затем выберите имя пула узлов для управления общедоступным трафиком.

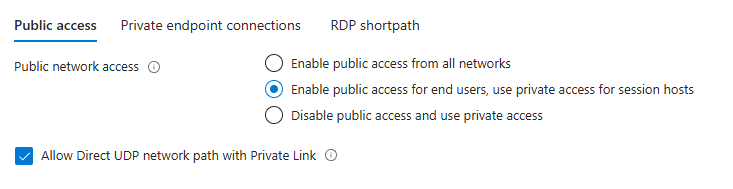

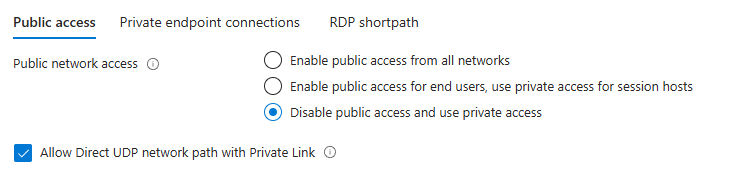

В разделе Общие сведения о пуле узлов выберите Сеть, а затем перейдите на вкладку Общий доступ .

Выберите один из приведенных ниже вариантов.

Setting Описание Включение общедоступного доступа из всех сетей Конечные пользователи могут безопасно получить доступ к веб-каналу и узлам сеансов через общедоступный Интернет или частные конечные точки. Включение общедоступного доступа для конечных пользователей, использование частного доступа для узлов сеансов Конечные пользователи могут безопасно получить доступ к веб-каналу через общедоступный Интернет, но должны использовать частные конечные точки для доступа к узлам сеансов. Отключение общедоступного доступа и использование частного доступа Конечные пользователи могут получить доступ только к веб-каналу и узлам сеансов через частные конечные точки. Выберите Сохранить.

Важно!

Изменение доступа для узлов сеансов не повлияет на существующие сеансы. После изменения частной конечной точки на пул узлов необходимо перезапустить службу загрузчика агента удаленных рабочих столов (RDAgentBootLoader) на каждом узле сеансов в пуле узлов. Кроме того, при изменении конфигурации сети пула узлов необходимо перезапускать эту службу. Вместо перезапуска службы можно перезапустить каждый узел сеанса.

Блокировка общедоступных маршрутов с помощью групп безопасности сети или Брандмауэр Azure

Если вы используете группы безопасности сети или Брандмауэр Azure для управления подключениями с клиентских устройств пользователей или узлов сеансов к частным конечным точкам, можно использовать тег службы WindowsVirtualDesktop для блокировки трафика из общедоступного Интернета. Если вы блокируете общедоступный интернет-трафик с помощью этого тега службы, весь трафик службы использует только частные маршруты.

Предостережение

Убедитесь, что трафик между частными конечными точками и адресами в списке необходимых URL-адресов не блокируется.

Не блокируйте определенные порты от клиентских устройств пользователей или узлов сеансов к частной конечной точке для ресурса пула узлов с помощью подресурса подключения . Весь диапазон динамических портов TCP от 1 до 65535 для частной конечной точки необходим, так как сопоставление портов используется со всеми глобальными шлюзами через IP-адрес одной частной конечной точки, соответствующий подресурсу подключения . Если ограничить порты частной конечной точкой, пользователи не смогут успешно подключиться к Azure Виртуальному рабочему столу.

Проверка Приватный канал с помощью виртуального рабочего стола Azure

После закрытия общедоступных маршрутов убедитесь, что Приватный канал с Azure Виртуальный рабочий стол работает. Это можно сделать, проверив состояние подключения каждой частной конечной точки, состояние узлов сеансов и проверив, что пользователи могут обновить удаленные ресурсы и подключиться к ним.

Проверка состояния подключения каждой частной конечной точки

Чтобы проверка состояние подключения каждой частной конечной точки, выберите соответствующую вкладку для своего сценария и выполните действия. Эти действия следует повторить для каждой рабочей области и пула узлов, используемых с Приватный канал.

Рабочие области

В Azure Обзор виртуального рабочего стола выберите Рабочие области, а затем выберите имя рабочей области, для которой необходимо проверка состояние подключения.

В обзоре рабочей области выберите Сеть, а затем — Подключения к частной конечной точке.

Для указанной частной конечной точки проверка состояние подключения — Утверждено.

Пулы узлов

В Azure обзор виртуального рабочего стола выберите Пулы узлов, а затем выберите имя пула узлов, для которого необходимо проверка состояние подключения.

В разделе Общие сведения о пуле узлов выберите Сеть, а затем — Подключения к частной конечной точке.

Для указанной частной конечной точки проверка состояние подключения — Утверждено.

Проверка состояния узлов сеансов

Проверьте состояние узлов сеансов в Azure Виртуального рабочего стола.

В Azure Обзор виртуального рабочего стола выберите Пулы узлов, а затем выберите имя пула узлов.

В разделе Управление выберите Узлы сеансов.

Просмотрите список узлов сеансов и проверка их состояние доступно.

Проверка возможности подключения пользователей

Чтобы проверить возможность подключения пользователей к удаленным ресурсам, выполните следующие действия:

Используйте клиент удаленного рабочего стола и убедитесь, что вы можете подписаться на рабочие области и обновить их.

Наконец, убедитесь, что пользователи могут подключаться к удаленному сеансу.

Включение UDP через Приватный канал (согласие)

Чтобы использовать транспорты на основе UDP, такие как RDP Shortpath, для управляемых сетей через Azure Виртуальный рабочий стол Приватный канал, необходимо явно включить UDP в рабочей области или пуле узлов и убедиться, что общедоступные параметры Shortpath отключены.

В портал Azure откройте Azure пулы узловвиртуального рабочего стола или ресурс Рабочих областей.

Перейдите в раздел Сеть → общедоступный доступ.

В разделе Общий доступ выберите один из следующих вариантов:

Включение общедоступного доступа для конечных пользователей, использование частного доступа для узлов сеансов или

Отключение общедоступного доступа и использование частного доступа

Если выбран один из этих параметров, на портале отображается дополнительный флажок согласия:

Включите параметр Разрешить прямой сетевой путь UDP через Приватный канал, чтобы разрешить транспорт на основе UDP (например, RDP Shortpath для управляемых сетей).

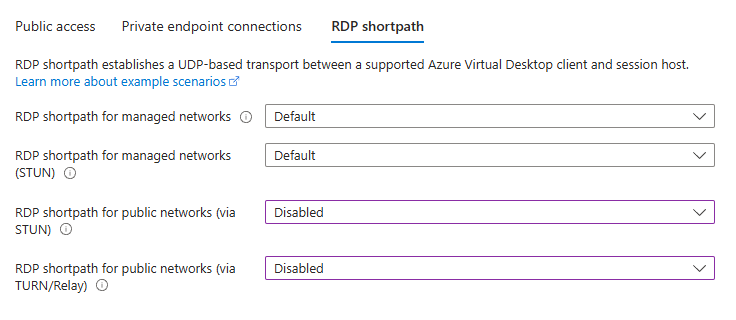

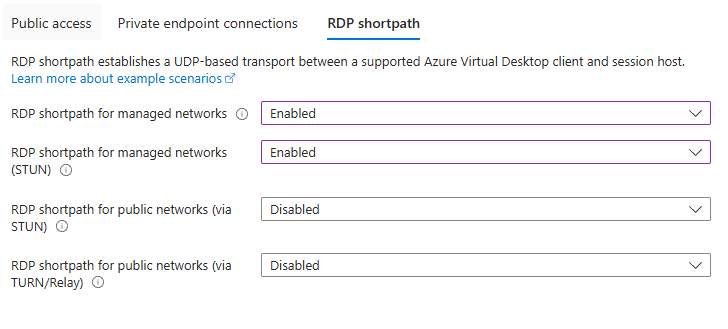

Перейдите на вкладку RDP Shortpath и отключите общедоступные параметры Shortpath:

RDP Shortpath для общедоступных сетей (через STUN)

RDP Shortpath для общедоступных сетей (через TURN) Если эти общедоступные параметры по-прежнему включены, портал заблокит Сохранить и отобразит ошибку конфигурации .

Выберите Сохранить.

RDP Shortpath для управляемых сетей — проверка конфигурации

Если включена функция RDP Shortpath для управляемых сетей , портал запрещает включение общедоступных параметров Shortpath (STUN или TURN) и блокирует сохранение до тех пор, пока вы не устраните конфликт.

Если параметр "Только частный" не включен, все параметры Shortpath должны быть отключены; портал блокирует Сохранить, если они не являются

Предварительные требования и ограничения

Согласие требуется для транспорта UDP через Приватный канал. Разрешение прямого сетевого пути UDP через Приватный канал должно быть включено на странице сеть рабочей области или пула узлов.

Общедоступная сеть Shortpath (STUN/TURN) не поддерживается с Приватный канал; используйте RDP Shortpath для управляемых сетей или RDP Shortpath для управляемых сетей (STUN) с Приватный канал.

Важно!

Текущее поведение: RDP Shortpath включен по умолчанию, даже если не установлен флажок Разрешить прямой сетевой путь UDP с приватным каналом .

Предстоящие изменения: С 1 февраля 2026 г. это изменится:

- Флажок согласия UDP станет обязательным для включения RDP Shortpath с приватным каналом.

- Если флажок не установлен, RDP Shortpath будет заблокирован для Приватный канал подключений.

Чтобы избежать перебоев, просмотрите параметры и установите флажок согласия UDP до этой даты.

Дальнейшие действия

Дополнительные сведения о настройке RDP Shortpath см. в статье Настройка RDP Shortpath.

Дополнительные сведения о том, как Приватный канал для виртуального рабочего стола Azure, см. в статье Использование Приватный канал с виртуальным рабочим столом Azure.

Узнайте, как настроить DNS Azure частной конечной точки в Приватный канал интеграции DNS.

Общие руководства по устранению неполадок для Приватный канал см. в статье Устранение неполадок с подключением к частной конечной точке Azure.

Узнайте, как работает подключение к службе виртуального рабочего стола Azure в Azure сетевого подключения к Виртуальному рабочему столу.

Список URL-адресов, которые необходимо разблокировать, чтобы обеспечить сетевой доступ к службе Azure Виртуального рабочего стола, см. в списке обязательных URL-адресов.