Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Области шифрования позволяют управлять шифрованием на уровне отдельного blob или контейнера. Области шифрования можно использовать для создания безопасных границ между данными, которые находятся в одной учетной записи хранения, но принадлежат разным клиентам. Дополнительные сведения об областях шифрования см. в разделе Области шифрования для хранилища BLOB-объектов.

В этой статье показано, как создать область шифрования. Данный пример также показывает, как указать область шифрования при создании объекта Blob или контейнера.

Создание области шифрования

Вы можете создать область шифрования, защищенную ключом, управляемым Корпорацией Майкрософт, или ключом, управляемым клиентом, хранящимся в Azure Key Vault или в управляемой аппаратной модели безопасности Azure Key Vault (HSM). Чтобы создать область шифрования с ключом, управляемым клиентом, необходимо сначала создать хранилище ключей или управляемый HSM и добавить ключ, который вы планируете использовать для области. Хранилище ключей или управляемое устройство HSM должно иметь включённую защиту от удаления.

Учетная запись хранения и хранилище ключей могут находиться в одном арендаторе или в разных арендаторах. В любом случае учетная запись хранения и хранилище ключей могут находиться в разных регионах.

Область шифрования автоматически включена при его создании. После создания области шифрования её можно указать при создании блоба. При создании контейнера можно также указать область шифрования по умолчанию, которая автоматически применяется ко всем blob-объектам в контейнере.

При настройке области шифрования плата взимается не менее чем за один месяц (30 дней). По истечении первого месяца плата за услугу шифрования начисляется пропорционально на почасовой основе. Дополнительные сведения см. в разделе Выставление счетов за области шифрования.

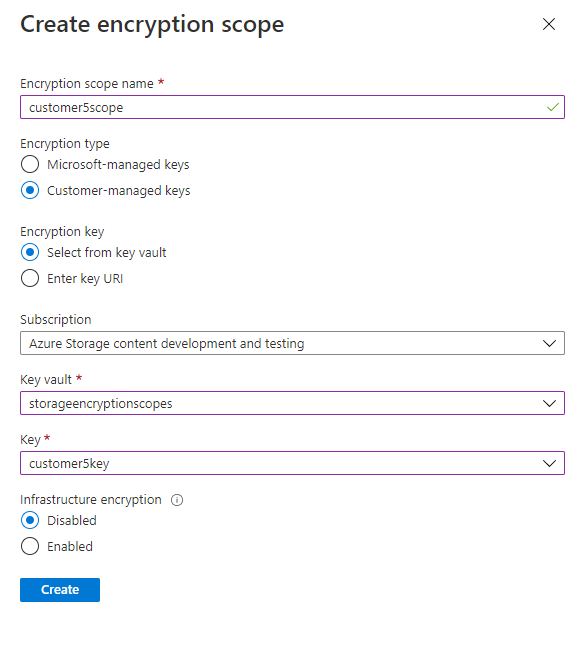

Чтобы создать область шифрования на портале Azure, выполните следующие действия.

Войдите в свою учетную запись хранения на портале Azure.

В разделе "Безопасность и сеть" выберите "Шифрование".

Перейдите на вкладку "Области шифрования ".

Нажмите кнопку "Добавить ", чтобы добавить новую область шифрования.

В области создания области шифрования введите имя новой области.

Выберите нужный тип поддержки ключа шифрования, управляемые корпорацией Майкрософт или ключи, управляемые клиентом.

- Если вы выбрали ключи, управляемые корпорацией Майкрософт, нажмите кнопку "Создать ", чтобы создать область шифрования.

- Если вы выбрали ключи, управляемые клиентом, выберите подписку и укажите хранилище ключей и ключ, используемый для этой области шифрования. Если нужное хранилище ключей находится в другом регионе, выберите Ввести URI ключа и укажите URI ключа.

Если для учетной записи хранения включено шифрование инфраструктуры, она автоматически будет включена для новой области шифрования. В противном случае можно выбрать, следует ли включить шифрование инфраструктуры для области шифрования.

Перечислить области шифрования для учетной записи хранения

Чтобы просмотреть области шифрования для учетной записи хранения на портале Azure, перейдите к параметру "Области шифрования " для учетной записи хранения. На этой панели можно включить или отключить область шифрования или изменить ключ для области шифрования.

Чтобы просмотреть сведения о ключе, управляемом клиентом, включая URI ключа и версию, а также автоматически ли обновляется версия ключа, перейдите по ссылке в столбце "Ключ ".

Создание контейнера с областью шифрования по умолчанию

При создании контейнера можно указать область шифрования по умолчанию. Объекты BLOB в этом контейнере будут использовать такую область действия по умолчанию.

Отдельный большой двоичный объект можно создать с собственной областью шифрования, если контейнер не настроен, чтобы все большие двоичные объекты использовали область по умолчанию. Дополнительные сведения см. в разделе "Области шифрования" для контейнеров и больших двоичных объектов.

Чтобы создать контейнер с областью шифрования по умолчанию на портале Azure, сначала создайте область шифрования, как описано в разделе "Создание области шифрования". Затем выполните следующие действия, чтобы создать контейнер:

Перейдите к списку контейнеров в учетной записи хранения и нажмите кнопку "Добавить ", чтобы создать контейнер.

Разверните дополнительные параметры в области "Создать контейнер ".

В раскрывающемся списке области шифрования выберите область шифрования по умолчанию для контейнера.

Чтобы все большие двоичные объекты в контейнере использовали область шифрования по умолчанию, установите флажок использовать эту область шифрования для всех больших двоичных объектов в контейнере. Если этот флажок установлен, отдельный объект Blob в контейнере не может переопределить область шифрования по умолчанию.

Если клиент пытается указать область шифрования при отправке блоба в контейнер, который имеет область шифрования по умолчанию и настроен на предотвращение переопределения этой области, то операция завершается ошибкой с сообщением о том, что запрос отклонён политикой шифрования контейнера.

Загрузить объект blob с областью шифрования

При отправке большого двоичного объекта можно указать область шифрования для этого большого двоичного объекта или использовать область шифрования по умолчанию для контейнера, если она была указана.

Примечание.

При отправке нового большого двоичного объекта с областью шифрования изменить уровень доступа по умолчанию для этого большого двоичного объекта нельзя. Нельзя также изменить уровень доступа для существующего BLOB-объекта, который использует область шифрования. Дополнительные сведения об уровнях доступа см. в разделе Горячий, Холодный и Архивный уровни доступа для данных BLOB.

Чтобы загрузить blob с областью шифрования через портал Azure, сначала создайте область шифрования, как описано в разделе «Создание области шифрования». Затем следуйте этим шагам, чтобы создать блоб:

Перейдите к контейнеру, в который вы хотите загрузить блоб.

Нажмите кнопку Загрузить и найдите объект BLOB для загрузки.

Разверните Дополнительные параметры в области загрузки BLOB-объектов.

Найдите раскрывающийся список Область действия шифрования. По умолчанию объект BLOB создается с областью шифрования по умолчанию для контейнера, если область шифрования определена. Если контейнер требует, чтобы объекты использовали шифрование по умолчанию, этот раздел отключен.

Чтобы указать другую область для загружаемого объекта BLOB, выберите Выберите существующую область, а затем выберите нужную область в раскрывающемся списке.

Измените ключ шифрования для области

Чтобы изменить ключ, который защищает область шифрования от управляемого корпорацией Майкрософт ключа на ключ, управляемый клиентом, сначала убедитесь, что вы включили ключи, управляемые клиентом, с помощью Azure Key Vault или HSM Key Vault для учетной записи хранения. Дополнительные сведения см. в статье Настройка шифрования с помощью ключей, управляемых клиентом, хранящихся в Azure Key Vault или настройка шифрования с помощью ключей, управляемых клиентом, хранящихся в Azure Key Vault.

Чтобы изменить ключ, который защищает область на портале Azure, выполните следующие действия.

- Перейдите на вкладку "Области шифрования" , чтобы просмотреть список областей шифрования для учетной записи хранения.

- Нажмите кнопку "Дополнительно" рядом с областью, которую вы хотите изменить.

- В области "Изменение области шифрования " можно изменить тип шифрования с управляемого корпорацией Майкрософт ключа на управляемый клиентом ключ или наоборот.

- Чтобы выбрать новый ключ, управляемый клиентом, выберите "Использовать новый ключ " и укажите хранилище ключей, ключ и версию ключа.

Отключение области шифрования

Отключите все лишние области шифрования, чтобы избежать ненужных расходов. Дополнительные сведения см. в разделе Выставление счетов за области шифрования.

Чтобы отключить область шифрования на портале Azure, перейдите к параметру "Области шифрования" для учетной записи хранения, выберите нужную область шифрования и нажмите кнопку "Отключить".