Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Ускорьте обнаружение и устранение угроз с помощью упрощённого создания и управления информацией об угрозах. В этой статье показано, как максимально использовать интеграцию разведывательной информации об угрозах в управляющем интерфейсе, независимо от того, обращаетесь ли вы к нему из Microsoft Sentinel в портале Defender или на портале Azure.

- Создавайте объекты киберразведки, используя выражение структурированной информации об угрозах (STIX)

- Управляйте киберразведкой путем просмотра, кураторства и визуализации.

Важно

Microsoft Sentinel общедоступен на портале Microsoft Defender, в том числе для клиентов без XDR Microsoft Defender или лицензии E5.

Начиная с июля 2026 года Microsoft Sentinel будет поддерживаться только на портале Defender, и все остальные клиенты, использующие портал Azure, будут автоматически перенаправлены.

Мы рекомендуем всем клиентам, использующим Microsoft Sentinel в Azure, начать планирование перехода на портал Defender для полного единого взаимодействия с безопасностью, предлагаемого Microsoft Defender. Дополнительные сведения см. в статье "Планирование перехода на портал Microsoft Defender" для всех клиентов Microsoft Sentinel.

Доступ к интерфейсу управления

Обратитесь к одной из следующих вкладок, в зависимости от того, где вы хотите работать с данными о киберугрозах. Несмотря на то, что к управляющему интерфейсу осуществляется доступ по-разному в зависимости от того, какой портал вы используете, задачи создания и управления выполняются по одним и тем же шагам, когда вы доберётесь туда.

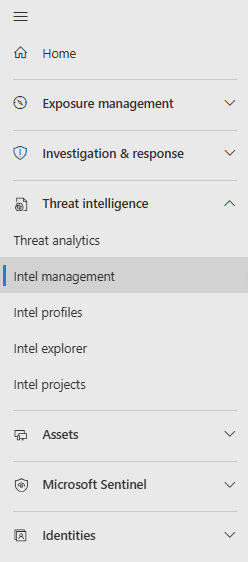

В портале Defender перейдите в раздел Анализ угроз>Управление информацией.

Создать информацию о киберугрозах

Используйте интерфейс управления для создания объектов STIX и выполнения других распространенных задач в области информационной безопасности, таких как маркировка индикаторов и установление связей между объектами.

- Определяйте связи при создании новых объектов STIX.

- Быстро создавайте несколько объектов, используя функцию дублирования для копирования метаданных из нового или существующего объекта TI.

Для получения дополнительной информации о поддерживаемых объектах STIX, смотрите Threat intelligence in Microsoft Sentinel.

Создать новый объект STIX

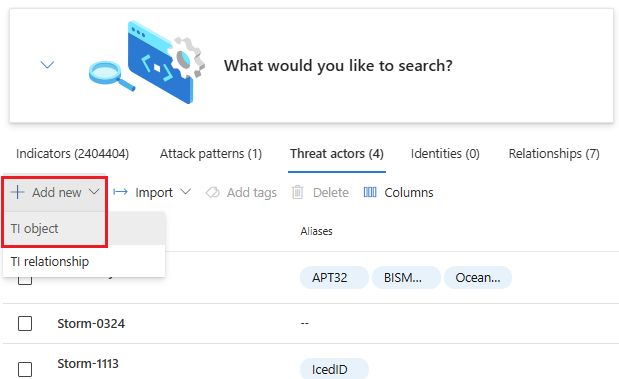

Выберите "Добавить новый>объект TI".

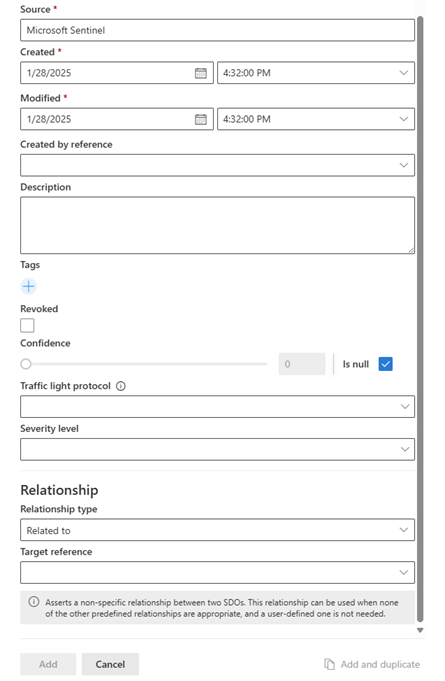

Выберите тип объекта, затем заполните форму на странице нового объекта TI. Обязательные поля отмечены красной звездочкой (*).

Рассмотрите возможность назначения значения чувствительности или рейтинга протокола светофора (TLP) для объекта TI. Для получения дополнительной информации о значении этих значений см. Curate threat intelligence.

Если вы знаете, как этот объект связан с другим объектом разведывательной информации об угрозах, укажите эту связь с помощью типа связи и целевой ссылки.

Выберите Добавить для отдельного объекта или Добавить и дублировать, если хотите создать больше элементов с одинаковыми метаданными. Следующее изображение показывает общую часть метаданных каждого объекта STIX, которая дублируется.

Управление разведывательной информацией о угрозах

Оптимизируйте TI из ваших источников с помощью правил приема. Курируйте существующие TI с помощью инструмента построения связей. Используйте интерфейс управления для поиска, фильтрации и сортировки, а затем добавьте теги к вашей информации о киберугрозах.

Оптимизируйте потоки информации об угрозах с помощью правил приема

Уменьшайте шум в ваших каналах TI, продлевайте срок действия индикаторов высокой значимости и добавляйте значимые теги к входящим объектам. Некоторые из случаев использования правил инжестирования. Вот шаги по продлению срока действия индикаторов высокой ценности.

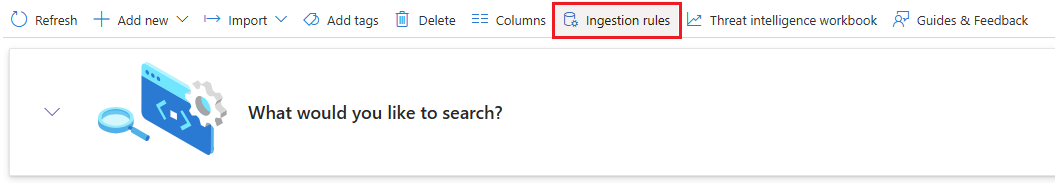

Выберите Правила приема, чтобы открыть совершенно новую страницу для просмотра существующих правил и создания новой логики правила.

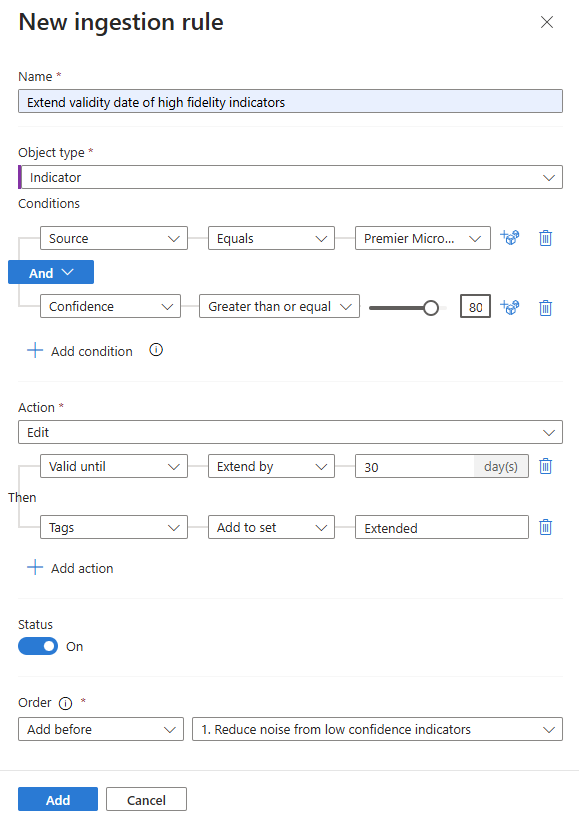

Введите описательное название для вашего правила. Страница правил приема предоставляет достаточное пространство для названий правил, но это единственное текстовое описание, доступное для отличия ваших правил без изменения их.

Выберите Тип объекта. Этот вариант использования основан на расширении свойства

Valid from, которое доступно только для типов объектовIndicator.Добавить условие для

SourceEqualsи выберите ваше высокое значениеSource.Добавьте условие для

ConfidenceGreater than or equalи введите оценку вConfidence.Выберите Action. Поскольку мы хотим изменить этот индикатор, выберите

Edit.Выберите Добавить действие для

Valid until,Extend by, и выберите временной диапазон в днях.Рассмотрите возможность добавления тега для указания на высокую ценность, придаваемую этим показателям, например,

Extended. Дата изменения не обновляется правилами загрузки.Выберите порядок, в котором вы хотите, чтобы правило выполнялось. Правила выполняются от наименьшего номера порядка к наибольшему. Каждое правило оценивает каждый поступивший объект.

Если правило готово к включению, переключите Статус на включено.

Выберите Добавить, чтобы создать правило загрузки.

Для получения дополнительной информации см. Правила сбора информации об угрозах.

Курировать информацию о угрозах с помощью конструктора отношений

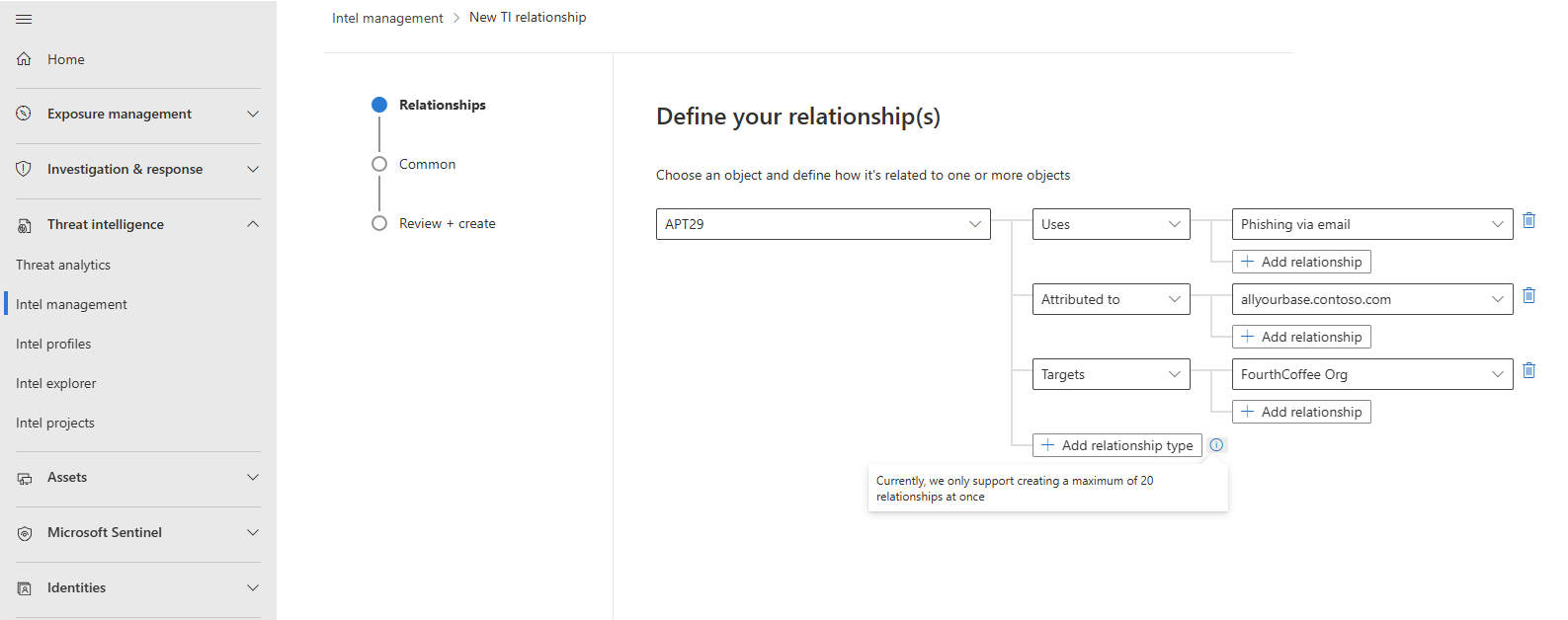

Свяжите объекты мониторинга угроз с помощью конструктора связей. В конструкторе одновременно может быть максимум 20 связей, но можно создать больше соединений через несколько итераций и добавление целевых ссылок на отношения для новых объектов.

Выберите "Добавить новую>связь TI".

Начните с существующего объекта TI, например, субъекта угрозы или шаблона атаки, где один объект соединяется с одним или несколькими существующими объектами, такими как индикаторы.

Добавьте тип отношения в соответствии с передовыми практиками, изложенными в следующей таблице и в сводной таблице ссылок на отношения STIX 2.1.

Тип взаимоотношений Описание Дубликат

Получено из

Относится кОбщие отношения, определяемые для любого объекта домена STIX (SDO)

Для получения дополнительной информации см. рекомендации STIX 2.1 по общим взаимосвязямЦелевые объекты Attack patternилиThreat actorЦелиIdentityИспользование Threat actorИспользуетAttack patternПриписывается Threat actorПриписываетсяIdentityУказывает IndicatorУказывает наAttack patternилиThreat actorИмитирует Threat actorИмитируетIdentityИспользуйте следующее изображение в качестве примера, чтобы узнать, как использовать средство построения отношений. Этот пример демонстрирует, как устанавливаются связи между угрожающим актором, схемой атаки, индикатором и идентификацией, используя конструктор взаимосвязей в портале Defender.

Завершите настройку отношений, сконфигурировав свойства Общие.

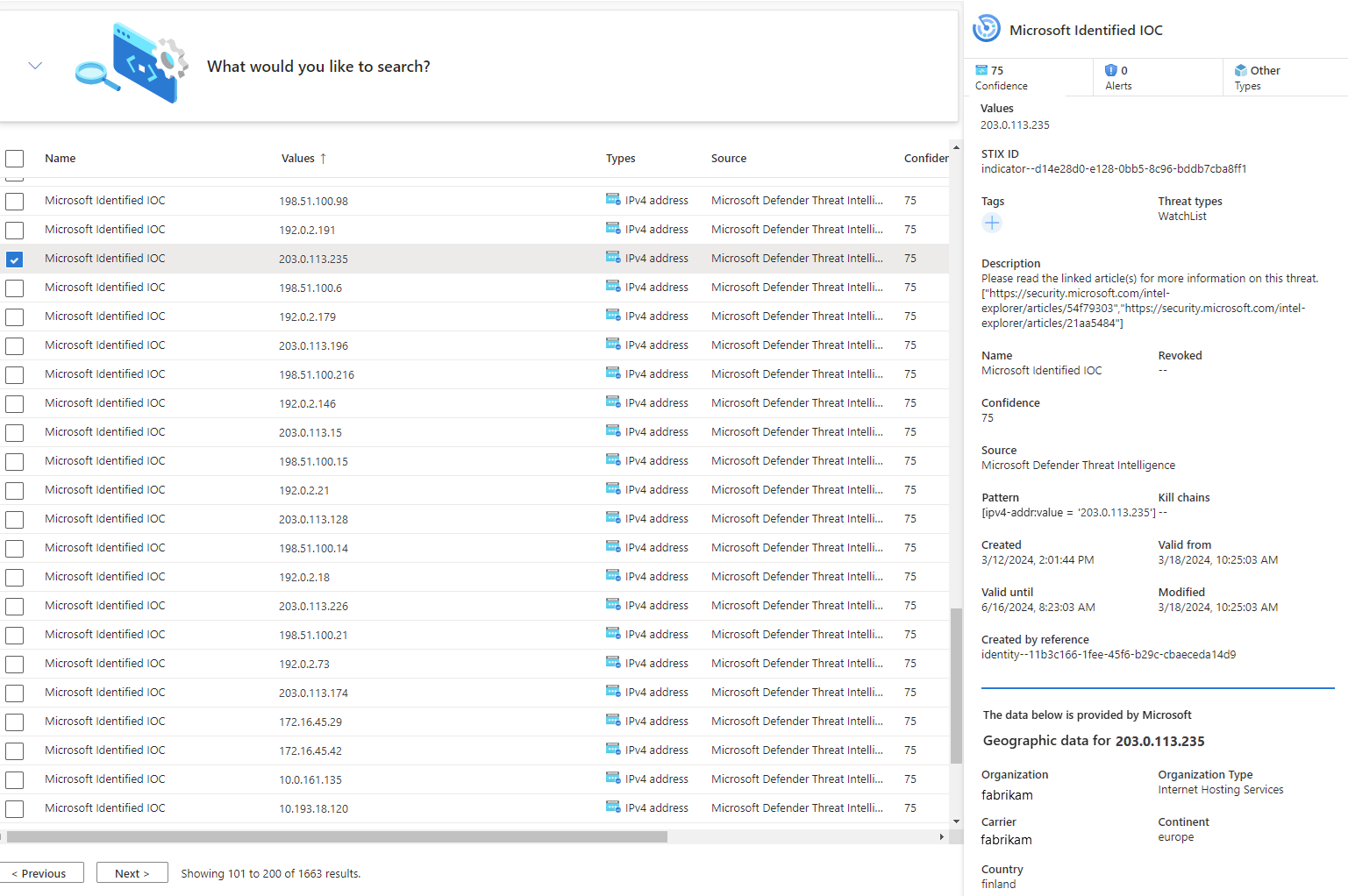

Просматривайте информацию об угрозах в интерфейсе управления

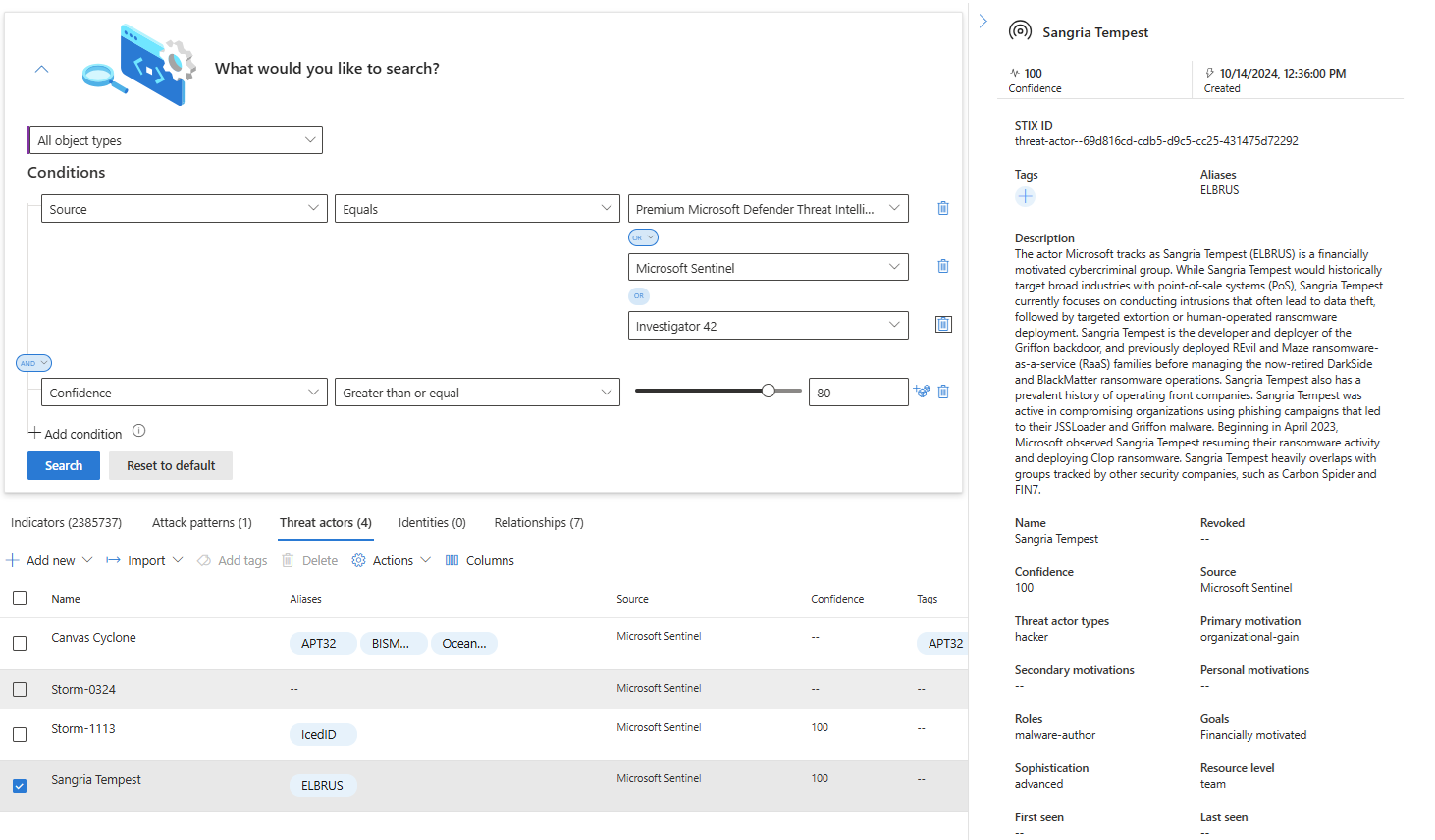

Используйте интерфейс управления для сортировки, фильтрации и поиска информации о угрозах из любого источника, откуда они были получены, без необходимости писать запросы в Log Analytics.

Из интерфейса управления раскройте меню Что бы вы хотели найти?.

Выберите тип объекта STIX или оставьте значение по умолчанию Все типы объектов.

Выберите условия, используя логические операторы.

Выберите объект, о котором вы хотите получить дополнительную информацию.

На следующем изображении использовались несколько источников для поиска, разместив их в группе OR, в то время как несколько условий были сгруппированы с оператором AND.

Microsoft Sentinel отображает только самую актуальную версию ваших данных угроз в этом представлении. Дополнительные сведения о том, как обновляются объекты, см. в разделе жизненный цикл аналитики угроз.

Индикаторы IP и доменных имен обогащены дополнительными данными GeoLocation и WhoIs, чтобы вы могли предоставить больше контекста для любых расследований, в которых обнаружен индикатор.

Вот пример.

Важно

GeoLocation и WhoIs обогащение в настоящее время находится в предварительной версии. Условия Дополнительного соглашения для Azure Preview включают больше юридических условий, которые применяются к функциям Azure, находящимся в бета-версии, предварительном просмотре или еще не выпущенным в общую доступность.

Разметьте и отредактируйте данные о киберугрозах

Пометка данных об угрозах — это быстрый способ группировать объекты, чтобы их было легче найти. Обычно вы можете добавлять теги, связанные с конкретным инцидентом. Если объект представляет угрозы от определенного известного злоумышленника или известной кампании атак, рассмотрите возможность создания отношения вместо использования тега.

- Используйте интерфейс управления для сортировки, фильтрации и поиска информации об угрозах.

- После того, как вы найдете объекты, с которыми хотите работать, выберите несколько, выбрав один или несколько объектов одного типа.

- Выберите Добавить метки и отметьте их всех одновременно одной или несколькими метками.

- Поскольку процесс тегирования является произвольным, мы рекомендуем создать стандартизированные соглашения о наименовании тегов в вашей организации.

Редактируйте данные об угрозах по одному объекту за раз, независимо от того, созданы ли они непосредственно в Microsoft Sentinel или поступают из партнерских источников, таких как TIP и серверы TAXII. Для информации об угрозах, созданной в интерфейсе управления, все поля редактируемы. Для информации об угрозах, полученной из источников партнеров, можно редактировать только определенные поля, включая теги, дату окончания срока действия, достоверность и отзыв. В любом случае в интерфейсе управления отображается только последняя версия объекта.

Для получения дополнительной информации о том, как обновляется информация об угрозах, смотрите Просмотр вашей информации об угрозах.

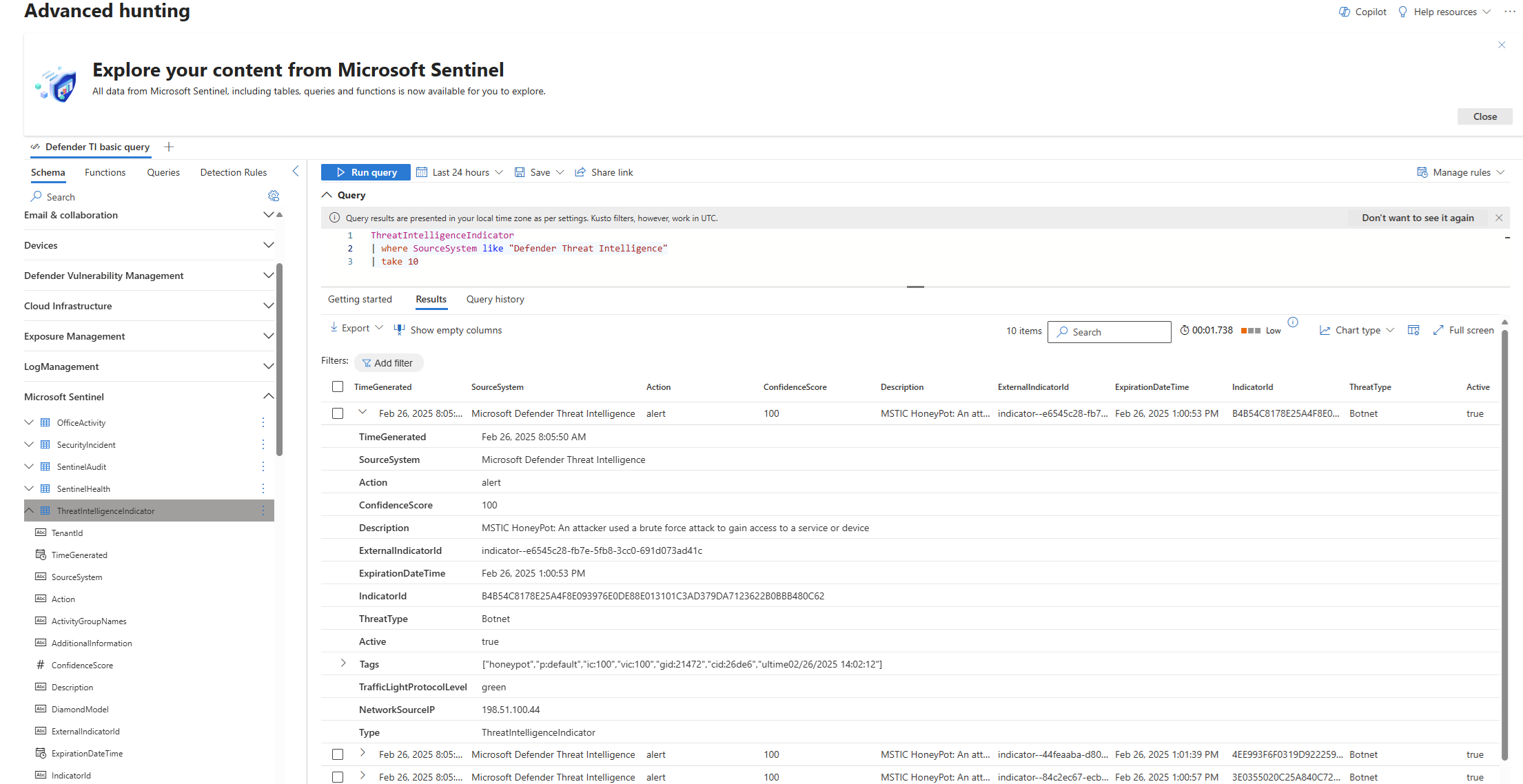

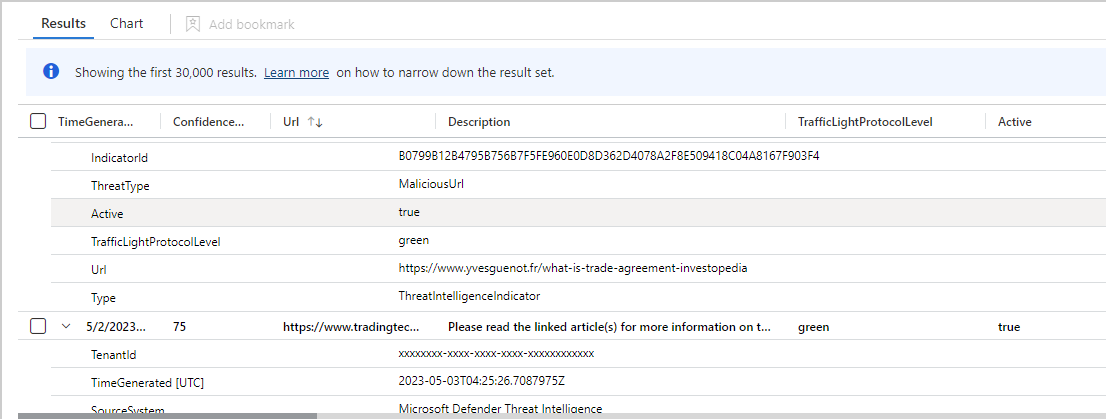

Найдите и просмотрите разведданные о угрозах с помощью запросов

Эта процедура описывает, как просматривать вашу аналитическую информацию о угрозах с помощью запросов, независимо от источника данных или метода, который вы использовали для их получения.

Индикаторы угрозы хранятся в таблице Microsoft Sentinel ThreatIntelligenceIndicator. Эта таблица является основой для запросов по работе с разведывательной информацией об угрозах, выполняемых другими функциями Microsoft Sentinel, такими как Analytics, Hunting и Workbooks.

Важно

3 апреля 2025 г. мы публично просматривали две новые таблицы для поддержки индикаторов STIX и схем объектов: ThreatIntelIndicators и ThreatIntelObjects. Microsoft Sentinel будет обрабатывать всю информацию об угрозах в этих новых таблицах, продолжая получать те же самые данные в устаревшую ThreatIntelligenceIndicator таблицу до 31 июля 2025 года.

Обязательно обновите пользовательские запросы, правила аналитики и обнаружения, книги и автоматизацию, чтобы использовать новые таблицы к 31 июля 2025 года. После этой даты Microsoft Sentinel перестанет принимать данные в устаревшую ThreatIntelligenceIndicator таблицу. Мы обновляем все готовые решения аналитики угроз в Центре контента, чтобы использовать новые таблицы. Дополнительные сведения о новых схемах таблиц см. в статье ThreatIntelIndicators и ThreatIntelObjects.

Для получения информации об использовании и миграции в новые таблицы, см. статью (Работа с объектами STIX для улучшения возможности аналитики угроз и охоты на угрозы в Microsoft Sentinel (предварительная версия)[work-with-stix-objects-indicators.md].

Для Microsoft Sentinel в портале Defender выберите Расследование и реагирование>Охота>Расширенная охота.

Таблица

ThreatIntelligenceIndicatorнаходится в группе Microsoft Sentinel.

Для получения дополнительной информации см. Просмотрите свою информацию об угрозах.

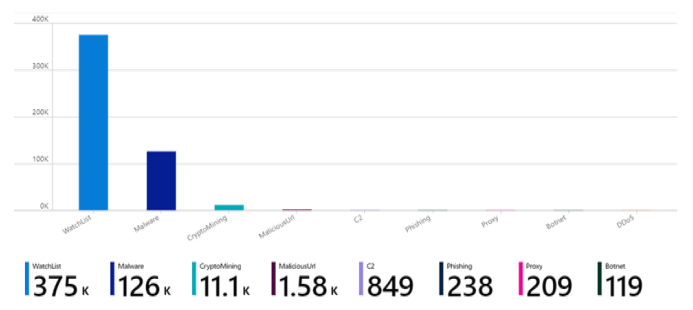

Визуализируйте вашу информацию о угрозах с помощью рабочих тетрадей

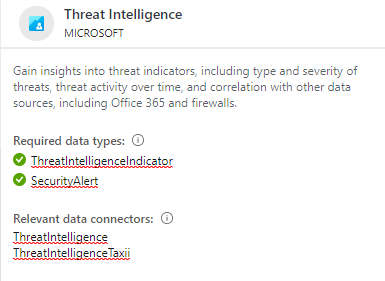

Используйте специально разработанную рабочую книгу Microsoft Sentinel для визуализации ключевой информации о вашей разведке угроз в Microsoft Sentinel и настройте рабочую книгу в соответствии с потребностями вашего бизнеса.

Вот как найти рабочую книгу разведки угроз, предоставленную в Microsoft Sentinel, а также пример того, как внести изменения в рабочую книгу, чтобы настроить ее.

Из портала Azure перейдите в Microsoft Sentinel.

Выберите рабочую область, в которую вы импортировали индикаторы угроз, используя любой из соединителей данных разведки угроз.

В разделе Управление угрозами меню Microsoft Sentinel выберите Рабочие книги.

Найдите книгу с названием Threat Intelligence. Убедитесь, что в таблице

ThreatIntelligenceIndicatorесть данные.

Выберите Сохранить и выберите местоположение Azure, в котором будет сохранена рабочая книга. Этот шаг необходим, если вы планируете изменить книгу любым способом и сохранить изменения.

Теперь выберите Просмотр сохраненной книги, чтобы открыть книгу для просмотра и редактирования.

Теперь вы должны увидеть стандартные диаграммы, предоставляемые шаблоном. Чтобы изменить диаграмму, выберите Изменить в верхней части страницы, чтобы войти в режим редактирования рабочей книги.

Добавьте новую диаграмму с индикаторами угроз по типам угроз. Прокрутите страницу вниз и выберите Добавить запрос.

Добавьте следующий текст в текстовое поле запроса журнала рабочей области Log Analytics:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeСм. дополнительную информацию по следующим элементам, использованным в предыдущем примере, в документации Kusto.

В раскрывающемся меню Visualisation выберите Bar chart.

Выберите Done editing и просмотрите новый график для вашей рабочей книги.

Рабочие тетради предоставляют мощные интерактивные панели, которые дают вам представление обо всех аспектах Microsoft Sentinel. Вы можете выполнять множество задач с книгами Excel, а предложенные шаблоны являются отличной отправной точкой. Настройте шаблоны или создавайте новые панели, объединяя множество источников данных, чтобы визуализировать ваши данные уникальными способами.

Рабочие книги Microsoft Sentinel основаны на рабочих книгах Azure Monitor, поэтому доступна обширная документация и множество шаблонов. Для получения дополнительной информации см. Create interactive reports with Azure Monitor workbooks.

Существует также богатый ресурс для рабочих книг Azure Monitor на GitHub, где вы можете скачать дополнительные шаблоны и добавить свои собственные.

Связанный контент

Для получения дополнительной информации см. следующие статьи:

- Разведка угроз в Microsoft Sentinel.

- Подключите Microsoft Sentinel к каналам разведки угроз STIX/TAXII.

- Узнайте, какие TIP, каналы TAXII и обогащения могут быть легко интегрированы с Microsoft Sentinel.

Для получения дополнительной информации о KQL см. обзор языка запросов Kusto (KQL).

Другие ресурсы