Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Вы настроили соединители и другие средства сбора данных о действиях в цифровом пространстве. Теперь необходимо проанализировать все эти данные для обнаружения шаблонов действий и обнаружения действий, которые не соответствуют этим шаблонам и которые могут представлять угрозу безопасности.

Microsoft Sentinel и его множество решений, предоставляемых в центре контента, шаблонов предложений для наиболее часто используемых типов правил аналитики, и настоятельно рекомендуется использовать эти шаблоны, настраивая их в соответствии с конкретными сценариями. Но возможно, вам потребуется что-то совершенно другое, поэтому в этом случае можно создать правило с нуля с помощью мастера правил аналитики.

Note

Если вы просматриваете сведения о рекомендации по оптимизации SOC на странице оптимизации SOC и следовали ссылке на эту страницу, вы можете найти список предлагаемых правил аналитики. В этом случае прокрутите страницу сведений о оптимизации и выберите "Перейти в центр контента ", чтобы найти и установить рекомендуемые правила, относящиеся к этой рекомендации. Дополнительные сведения см. в разделе о потоке оптимизации SOC.

В этой статье описывается процесс создания правила аналитики с нуля, включая использование мастера правил аналитики. Он включает снимки экрана и инструкции для доступа к мастеру на портале Azure и на портале Defender.

Important

Microsoft Sentinel общедоступен на портале Microsoft Defender, в том числе для клиентов без XDR Microsoft Defender или лицензии E5.

После 31 марта 2027 г. Microsoft Sentinel больше не будет поддерживаться на портале Azure и будет доступен только на портале Microsoft Defender. Все клиенты, использующие Microsoft Sentinel на портале Azure, будут перенаправлены на портал Defender и будут использовать Microsoft Sentinel только на портале Defender. Начиная с июля 2025 года многие новые клиенты автоматически подключены и перенаправляются на портал Defender.

Если вы по-прежнему используете Microsoft Sentinel на портале Azure, рекомендуется приступить к планированию перехода на портал Defender , чтобы обеспечить плавный переход и воспользоваться всеми преимуществами унифицированных операций безопасности, предлагаемых Microsoft Defender. Дополнительные сведения см. в статье " Время перемещения: выход из эксплуатации портала Azure Microsoft Sentinel" для повышения безопасности.

Prerequisites

У вас должна быть роль участника Microsoft Sentinel или любая другая роль или набор разрешений, включая разрешения на запись в рабочей области Log Analytics и ее группу ресурсов.

Вы должны иметь по крайней мере базовое знакомство с обработкой и анализом и анализом данных и язык запросов Kusto.

Вы должны ознакомиться с мастером правил аналитики и всеми доступными параметрами конфигурации. Дополнительные сведения см. в разделе "Правила аналитики по расписанию" в Microsoft Sentinel.

Проектирование и сборка запроса

Прежде чем делать что-либо еще, необходимо разработать и создать запрос в язык запросов Kusto (KQL), который будет использоваться для запроса одной или нескольких таблиц в рабочей области Log Analytics.

Определите источник данных или набор источников данных, которые необходимо искать для обнаружения необычных или подозрительных действий. Найдите имя таблицы Log Analytics, в которую входят данные из этих источников. Имя таблицы можно найти на странице соединителя данных для этого источника. Используйте это имя таблицы (или функцию на основе нее) в качестве основы для запроса.

Определите тип анализа, который требуется выполнить в таблице. Это решение определяет, какие команды и функции следует использовать в запросе.

Определите, какие элементы данных (поля, столбцы) нужно выбрать из результатов запроса. Это решение определяет структуру выходных данных запроса.

Important

Убедитесь, что запрос возвращает столбец

TimeGenerated, так как правила запланированной аналитики используют его в качестве референса на период ретроспективного анализа. Это означает, что правило вычисляет только записи, в которых значениеTimeGeneratedпопадает в указанное окно обратного просмотра.Создайте и проверьте запросы на экране журналов . Когда вы удовлетворены, сохраните запрос для использования в правиле.

Дополнительные сведения см. в разделе:

- Рекомендации по запросам правил аналитики.

- Язык запросов Kusto в Microsoft Sentinel

- Рекомендации по язык запросов Kusto запросам

Создание правила аналитики

В этом разделе описывается создание правила с помощью порталов Azure или Defender.

Начало создания правила запланированного запроса

Чтобы приступить к работе, перейдите на страницу Аналитики в Microsoft Sentinel, чтобы создать правило запланированной аналитики.

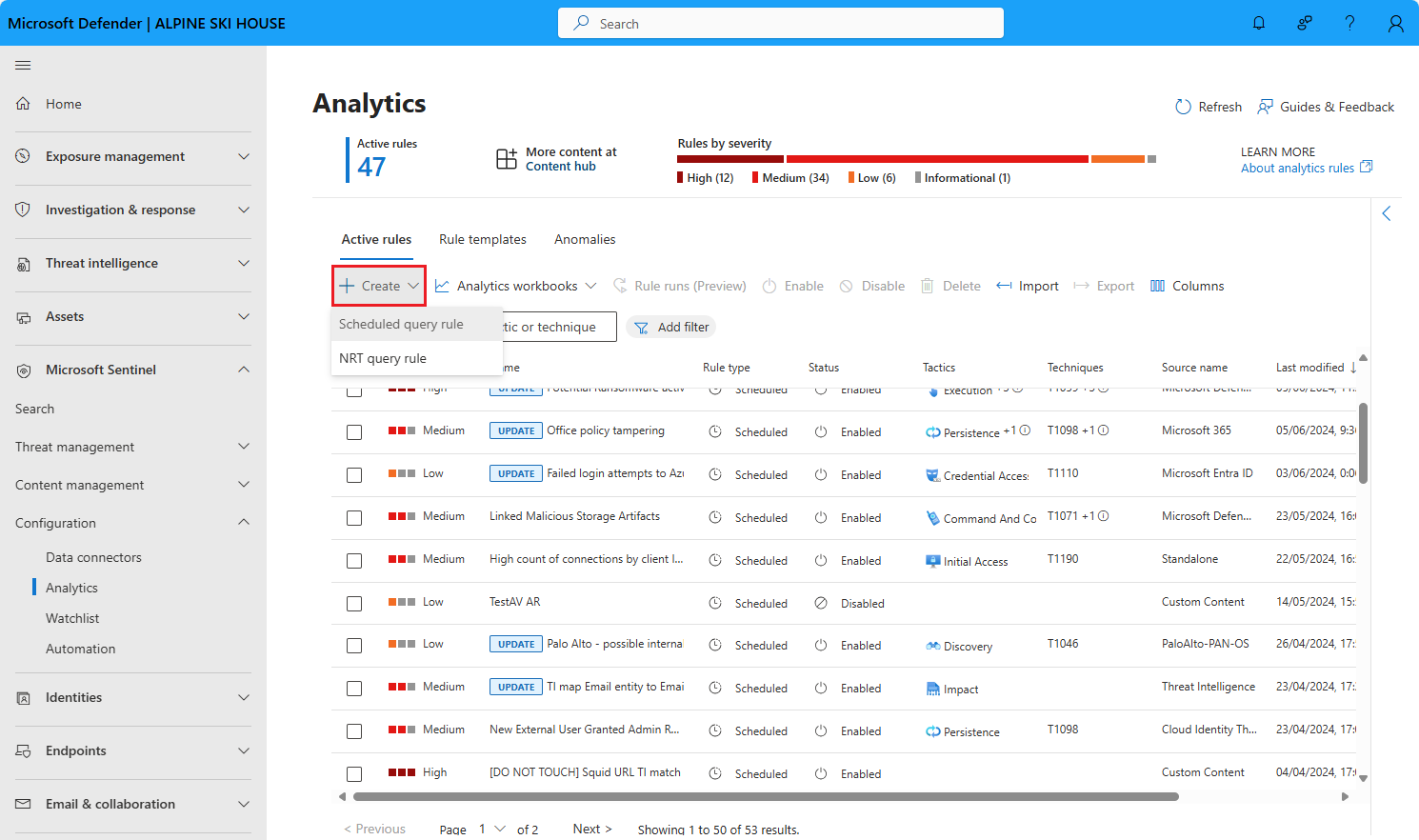

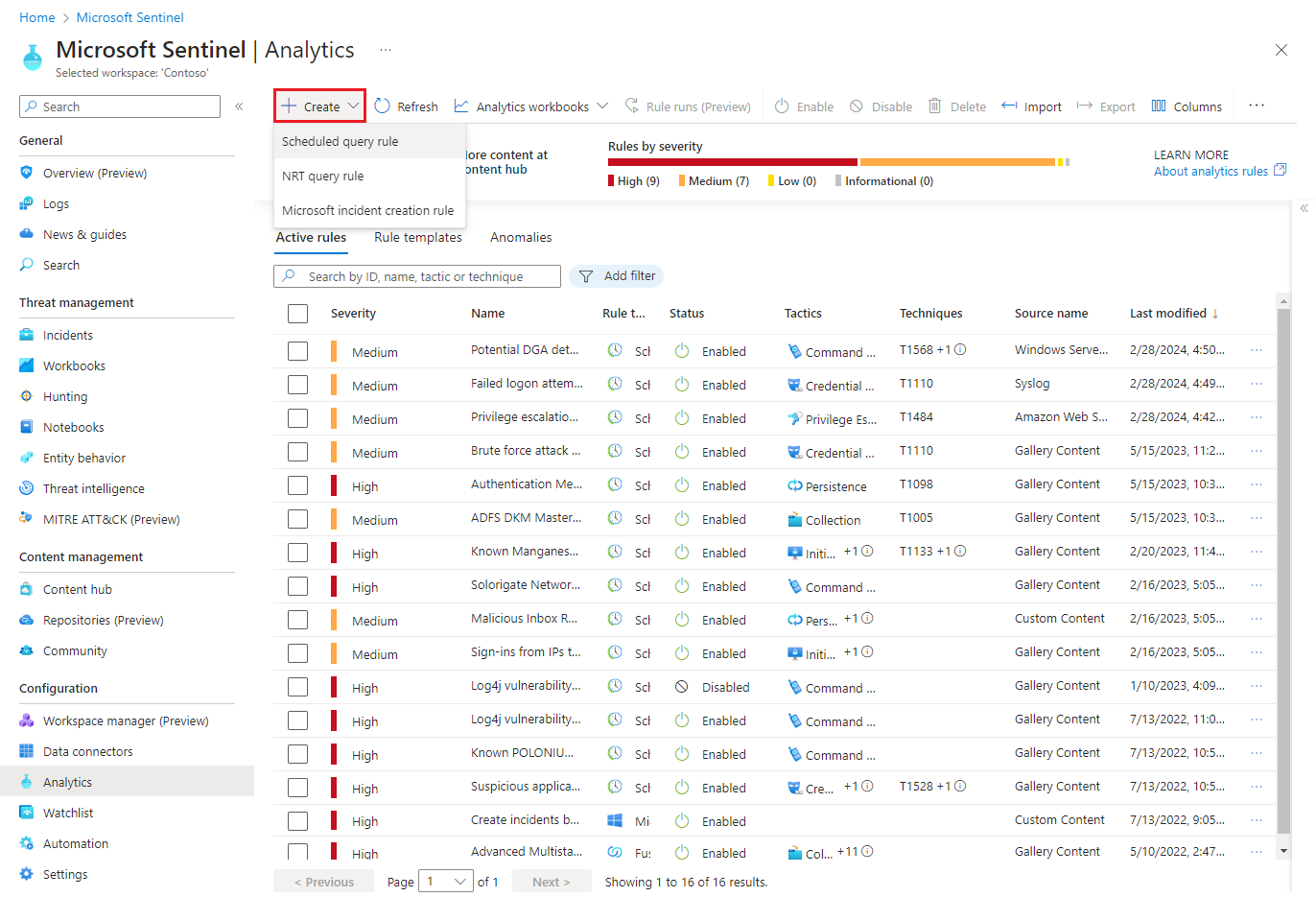

Для Microsoft Sentinel на портале Defender выберите Microsoft Sentinel>Configuration>Analytics. Для Microsoft Sentinel в портал Azure в разделе "Конфигурация" выберите "Аналитика".

Нажмите кнопку +Создать и выберите правило запланированного запроса.

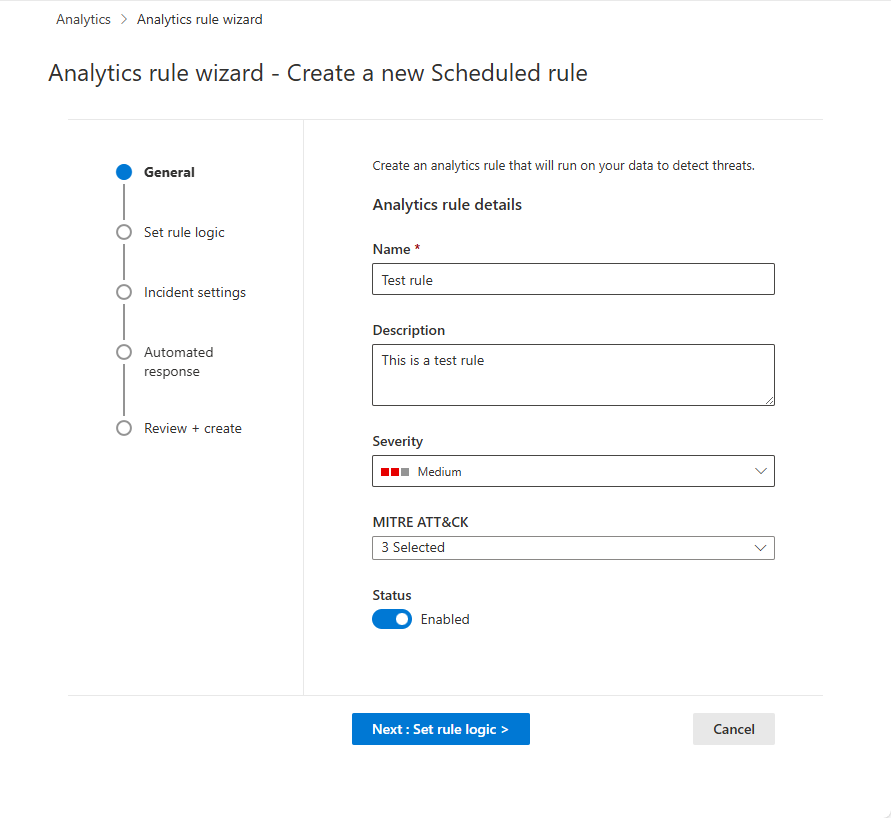

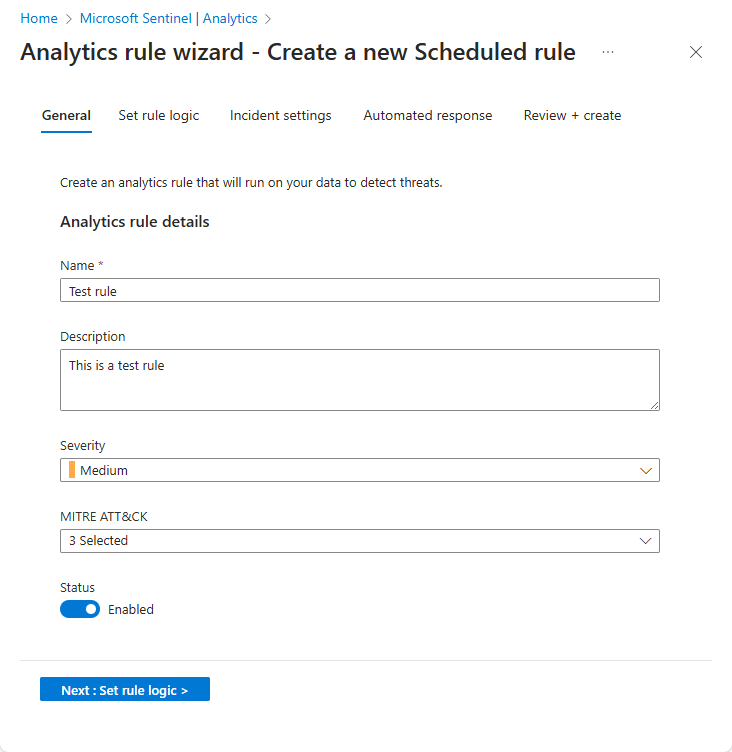

Назовите правило и определите общие сведения

На портале Azure этапы отображаются как вкладки. На портале Defender они отображаются как вехи на временной шкале.

Введите следующие сведения для правила.

Field Description Name Уникальное имя правила. Это поле поддерживает только обычный текст. Все URL-адреса, включенные в имя, должны соответствовать формату кодирования процента , чтобы они отображались правильно. Description Описание правила бесплатного текста.

Если Microsoft Sentinel подключен к порталу Defender, это поле поддерживает только обычный текст. Все URL-адреса, включенные в описание, должны соответствовать формату кодирования процента, чтобы они отображались правильно.Severity Определите, какое влияние действие, запускающее правило, может оказать на целевую среду, если правило является истинным положительным.

Информационный: никакого влияния на систему, но информация может быть свидетельствует о будущих шагах, запланированных субъектом угроз.

Низкий: немедленное влияние минимально. Субъект угроз, скорее всего, потребуется выполнить несколько шагов, прежде чем достичь влияния на среду.

Средний: субъект угроз может оказать некоторое влияние на среду с этим действием, но он будет ограничен в области или требует дополнительных действий.

Высокий: определяемое действие предоставляет субъекту угроз широкий доступ к проведению действий в среде или активируется воздействием на окружающую среду.MITRE ATT&CK Выберите те действия угроз, которые относятся к вашему правилу. Выберите один из тактик и методов MITRE ATT&CK , представленных в раскрывающемся списке. Можно выбрать несколько элементов.

Дополнительные сведения о максимизации охвата ландшафта угроз MITRE ATT&CK см. в статье "Общие сведения о охвате безопасности платформой MITRE ATT&CK®".Status Включено: правило выполняется сразу после создания или по определенной дате и времени, когда вы решили запланировать его (в настоящее время в предварительной версии).

Отключено: правило создается, но не выполняется. Включите его позже на вкладке "Активные правила" при необходимости.Выберите Далее: настройка логики правила.

Определение логики правила

Следующий шаг — задать логику правила, которая включает добавление созданного запроса Kusto.

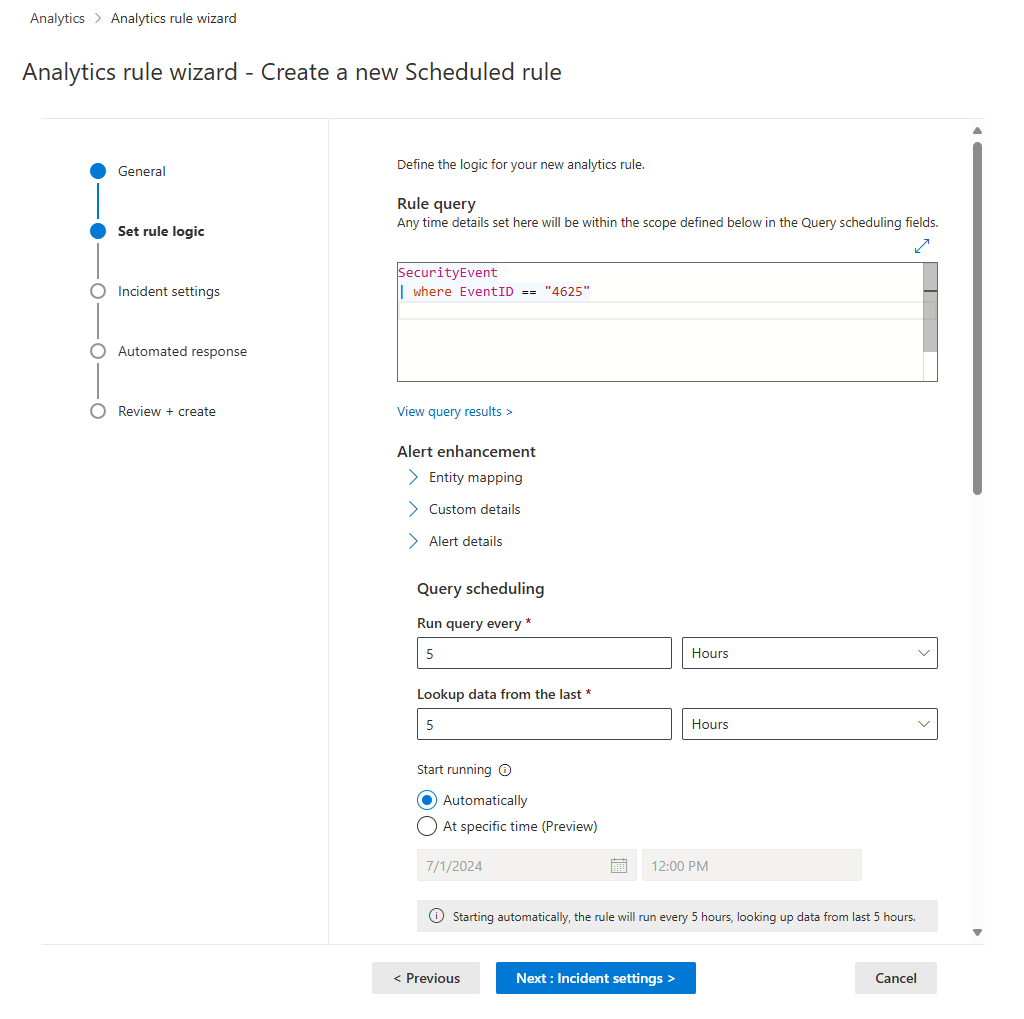

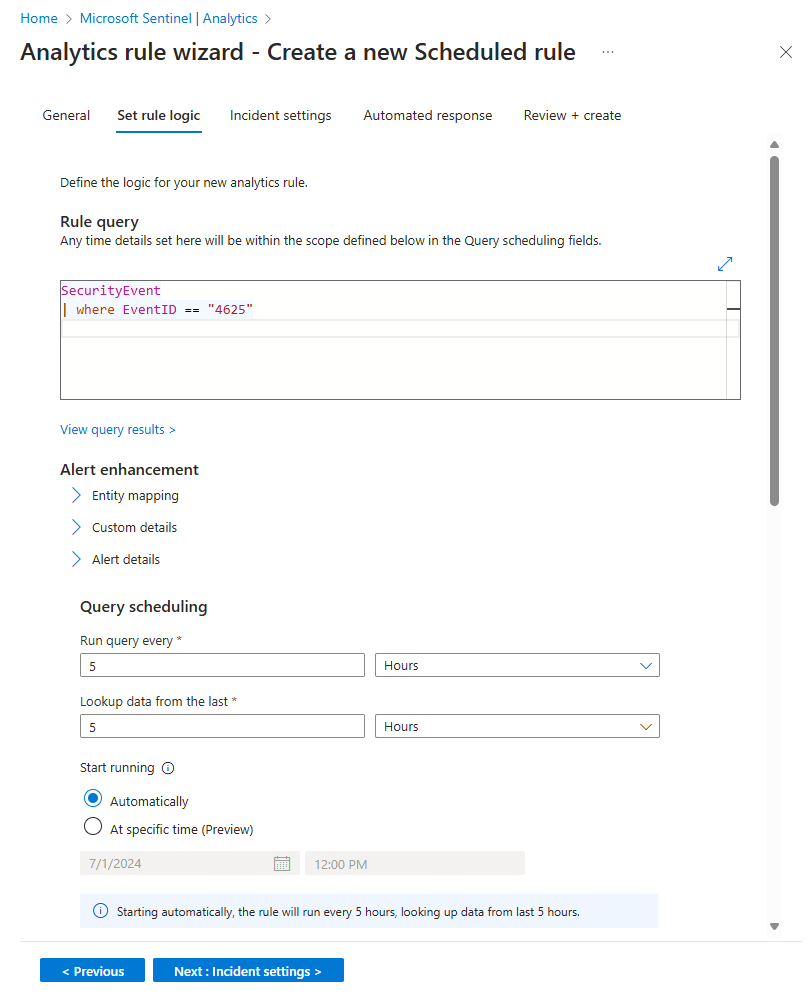

Введите запрос правила и конфигурацию улучшения оповещений.

Setting Description Запрос правила Вставьте созданный, созданный и тестируемый запрос в окно запроса правила. Каждое изменение, внесенные в это окно, мгновенно проверяется, поэтому при возникновении ошибок отображается указание прямо под окном. Картирование сущностей Разверните сопоставление сущностей и определите до 10 типов сущностей, распознанных Microsoft Sentinel на поля в результатах запроса. Это сопоставление интегрирует определенные сущности в поле Сущностей в схеме оповещения.

Полные инструкции по сопоставлению сущностей см. в разделе "Сопоставление полей данных с сущностями" в Microsoft Sentinel.Пользовательские сведения о Surface в оповещениях Разверните настраиваемые сведения и определите все поля в результатах запроса, которые нужно отображать в оповещениях в виде пользовательских сведений. Эти поля отображаются в любых инцидентах, которые также приводят к возникновению.

Полные инструкции по отображению пользовательских сведений см. в разделе "Сведения о пользовательском событии Surface" в оповещениях в Microsoft Sentinel.Настройка деталей оповещения Разверните сведения об оповещении и настройте свойства оповещений в противном случае в соответствии с содержимым различных полей в каждом отдельном оповещении. Например, настройте имя или описание оповещения, чтобы включить в оповещение имя пользователя или IP-адрес.

Полные инструкции по настройке сведений об оповещении см. в разделе "Настройка сведений об оповещении" в Microsoft Sentinel.Планирование и область запроса. Задайте следующие параметры в разделе планирования запросов:

Setting Описание и параметры Выполнение каждого запроса Управляет интервалом запроса: как часто выполняется запрос.

Допустимый диапазон: 5 минут до 14 дней.Данные подстановки из последней Определяет период обратного просмотра: период времени, охватываемый запросом.

Допустимый диапазон: 5 минут до 14 дней.

Должно быть больше или равно интервалу запроса.Запуск Автоматически: правило выполняется в первый раз при создании и после этого в интервале запроса.

В определенное время (предварительная версия): задайте дату и время для первого запуска правила, после чего он выполняется в интервале запроса.

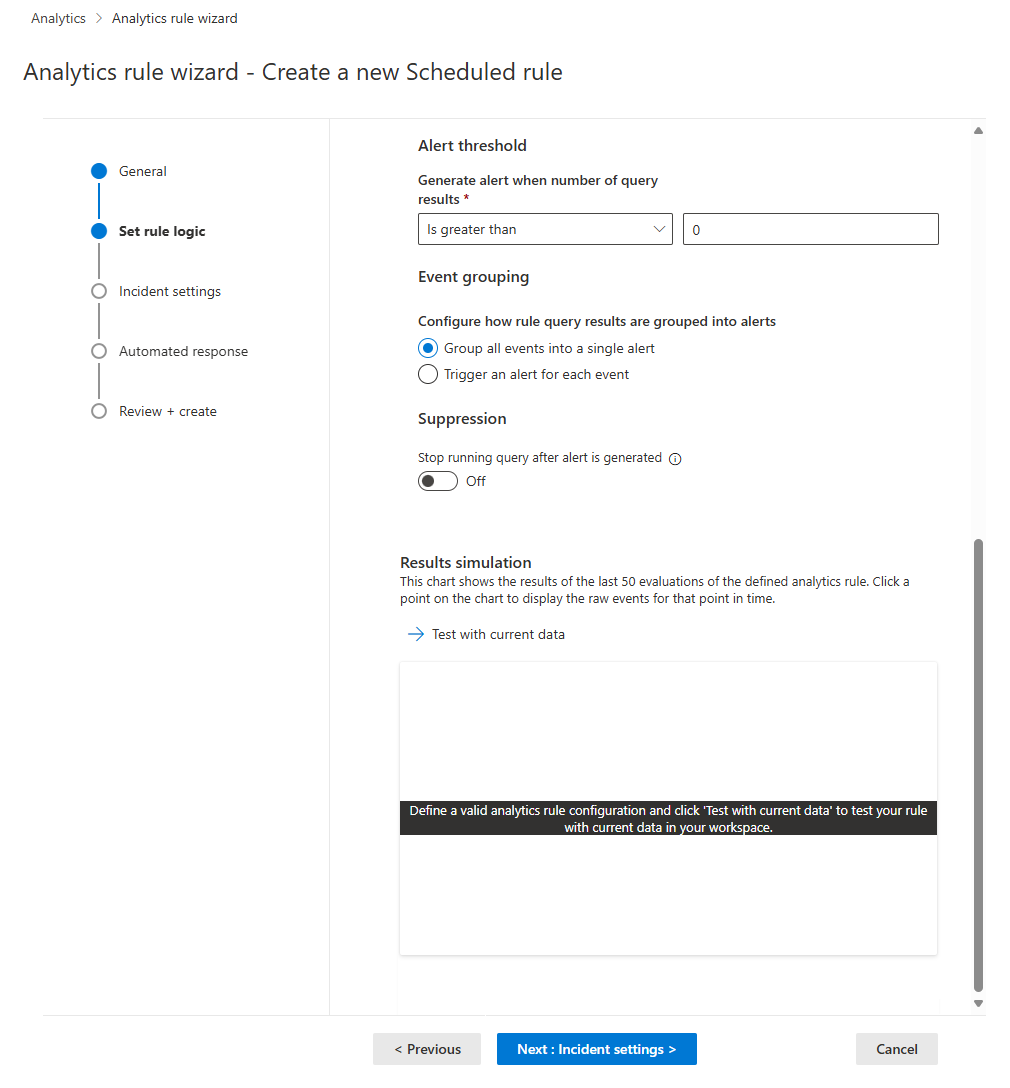

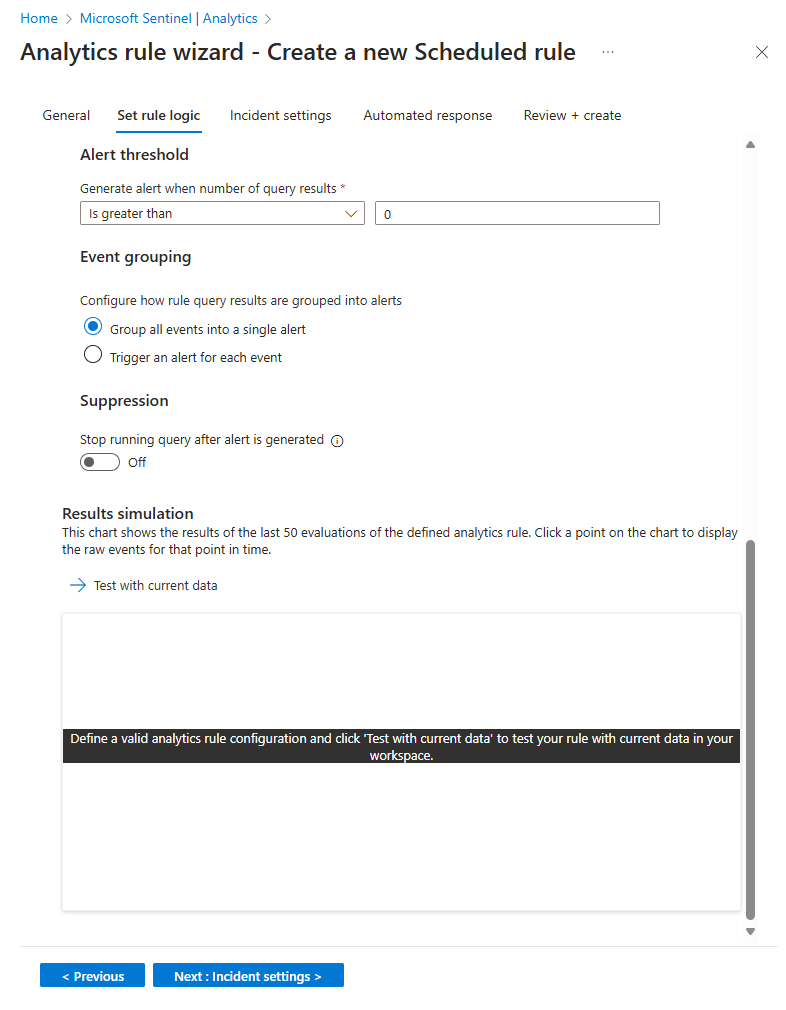

Допустимый диапазон: 10 минут до 30 дней после создания правила (или включения).Задайте пороговое значение для создания оповещений.

Раздел Порог оповещения позволяет определить уровни чувствительности для правила. Например, задайте минимальное пороговое значение 100:

Setting Description Создание оповещений при количестве результатов запроса больше Количество событий 100Если вы не хотите задать пороговое значение, введите

0в поле числового значения.Задайте параметры группировки событий.

В разделе Группирование событий выберите один из двух способов группирования событий в оповещения:

Setting Behavior Группировать все события в одно оповещение

(default)В этом режиме правило создает одно оповещение при каждом запуске, если запрос возвращает больше результатов, чем указанный Порог оповещения. Это одно оповещение суммирует все события, возвращенные в результатах запроса. Активация оповещения для каждого события В этом режиме правило создает уникальное оповещение для каждого события, возвращенного запросом. Этот параметр полезен, если вы хотите, чтобы события отображались по отдельности, или если вы хотите сгруппировать их по определенным параметрам— по имени пользователя, имени узла или другому. Такие параметры можно определить в запросе. Временное отключение правила после создания оповещения.

Чтобы отключить правило за пределами следующего времени выполнения, если создается оповещение, включите запрос остановкивыполнения после создания оповещения. Если включить эту функцию, установите для параметра "Остановить выполнение запроса " до 24 часов.

Имитируйте результаты параметров запроса и логики.

В области моделирования результатов выберите "Тест с текущими данными", чтобы увидеть, как будут выглядеть результаты правила, если бы он работал на текущих данных. Microsoft Sentinel имитирует правило 50 раз в текущих данных, используя определенное расписание, и показывает график результатов (события журнала). Если в запрос будут внесены изменения, снова выберите Протестировать на основе текущих данных, чтобы обновить график. На графике показано количество результатов за период времени, определенный параметрами в разделе планирования запросов.

Нажмите кнопку "Далее" — параметры инцидента.

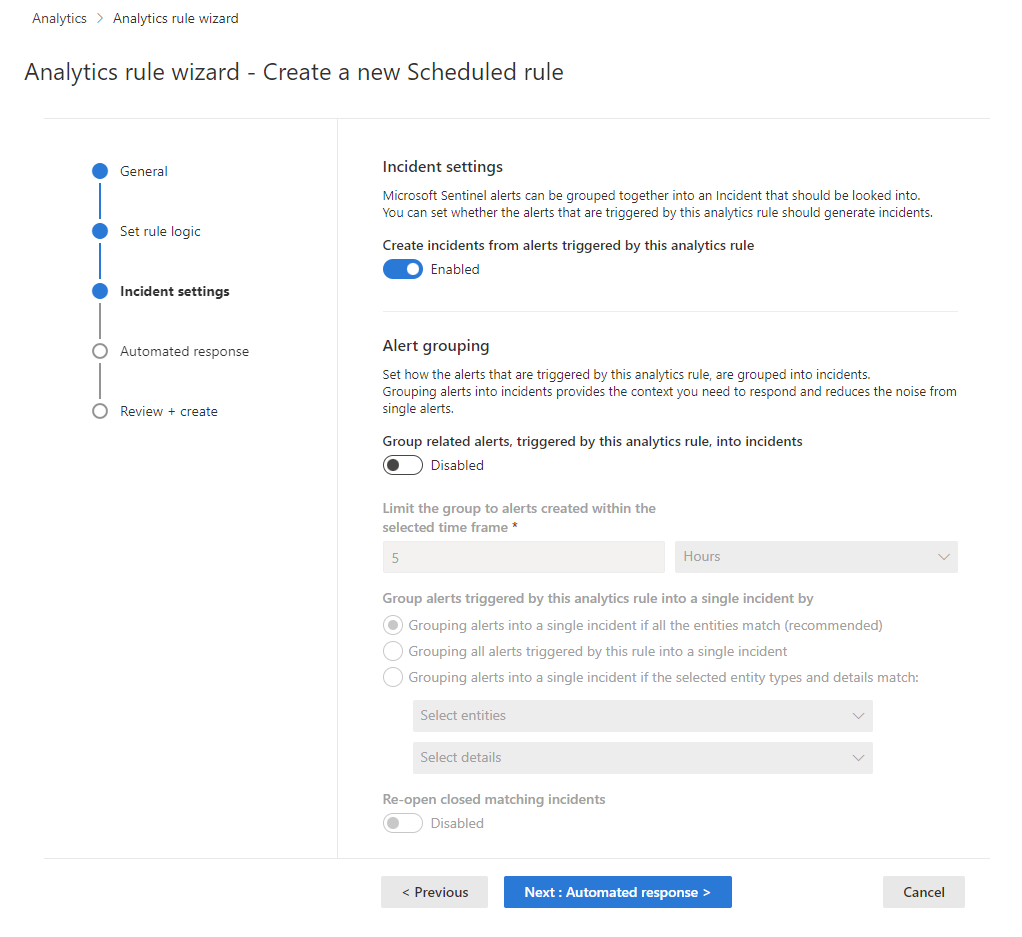

Настройка параметров создания инцидентов

На вкладке "Параметры инцидента" выберите, преобразует ли Microsoft Sentinel оповещения в практические инциденты и как оповещения группируются в инциденты.

Включите создание инцидентов.

В разделе "Параметры инцидента" по умолчанию установлено значение "Включено" для опции "Создавать инциденты из оповещений, активированных этим правилом аналитики". Это означает, что Microsoft Sentinel создает один отдельный инцидент на каждое оповещение, сработавшее по правилу.

Если вы не хотите, чтобы это правило создавало какие-либо инциденты (например, если это правило только для сбора сведений для последующего анализа), задайте для этого параметра значение "Отключено".

Important

Если вы подключены Microsoft Sentinel к порталу Microsoft Defender, оставьте этот параметр включенным.

- В этом сценарии инциденты создает Microsoft Defender XDR, а не Microsoft Sentinel.

- Эти инциденты отображаются в очереди инцидентов на порталах Azure и Defender.

- На портале Azure новые инциденты отображаются с именем поставщика инцидентов Microsoft XDR.

Если вы хотите создать один инцидент из группы оповещений, а не один для каждого оповещения, см. следующий шаг.

Задайте параметры группирования оповещений.

В разделе группирования оповещений, если требуется создать один инцидент из группы до 150 аналогичных или повторяющихся оповещений (см. примечание), задайте связанные с группой оповещения, активируемые этим правилом аналитики, в инциденты включено и задайте следующие параметры.

Ограничить группу оповещениями, созданными в течение выбранного интервала времени: задайте интервал времени, в течение которого сгруппированы аналогичные или повторяющиеся оповещения. Оповещения за пределами этого интервала времени создают отдельный инцидент или набор инцидентов.

Групповые оповещения, активированные этим правилом аналитики в одном инциденте: выберите, как сгруппированы оповещения:

Option Description Группирование предупреждений в один инцидент, если все сущности совпадают Оповещения будут объединяться, если они имеют одинаковые значения по каждой из сопоставленных сущностей (как определено на описанной выше вкладке Задание логики правила). Это рекомендуемый параметр. Группировать все предупреждения, активируемые этим правилом, в один инцидент Будут объединяться все оповещения, созданные этим правилом, даже если у них нет совпадающих значений. Группирование оповещений в один инцидент, если выбранные сущности и сведения совпадают Будут объединяться оповещения, у которых совпадают значения всех сопоставленных сущностей, сведений об оповещении и настраиваемых параметров, выбранных в соответствующих раскрывающихся списках. Повторно откройте инциденты, связанные с закрытыми: если инцидент разрешается и закрывается, а затем создается другое оповещение, которое должно принадлежать этому инциденту, задайте для этого параметра значение "Включено ", если требуется повторно открыть закрытый инцидент, и оставьте его отключенным , если вы хотите, чтобы оповещение создало новый инцидент.

Этот параметр недоступен при подключении Microsoft Sentinel к порталу Microsoft Defender.

Important

При подключении Microsoft Sentinel к порталу Microsoft Defender параметры группировки оповещений вступают в силу только в момент создания инцидента.

Так как подсистема корреляции портала Defender отвечает за корреляцию оповещений в этом сценарии, она принимает эти параметры в качестве начальных инструкций, но также может принимать решения о корреляции оповещений, которые не учитывают эти параметры.

Таким образом, способ группировки оповещений в инциденты часто может отличаться от ожидаемых на основе этих параметров.

Note

В одном инциденте можно объединить до 150 оповещений.

Инцидент создается только после генерации всех оповещений. Все оповещения добавляются в инцидент сразу при его создании.

Если более 150 оповещений создаются правилом, которое группирует их в один инцидент, новый инцидент создается с теми же сведениями об инциденте, что и исходный, а избыточные оповещения группируются в новый инцидент.

Нажмите кнопку "Далее": автоматический ответ.

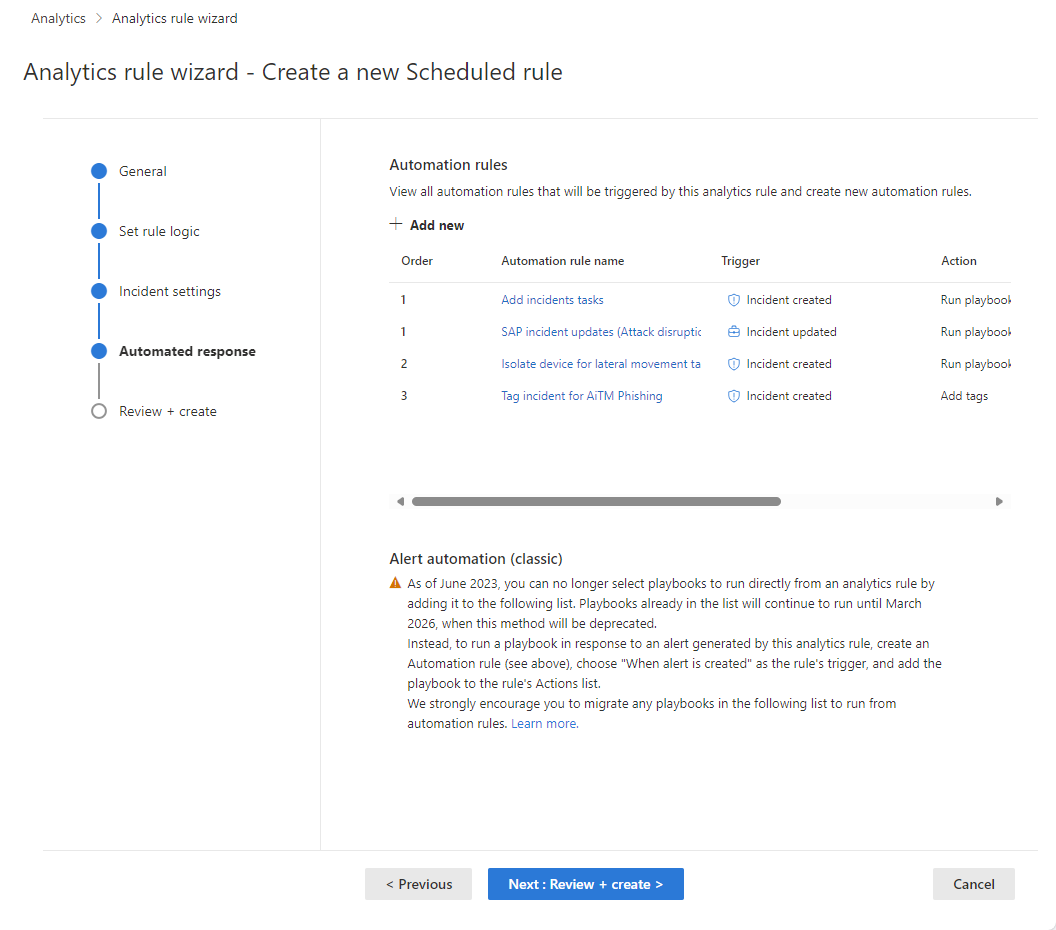

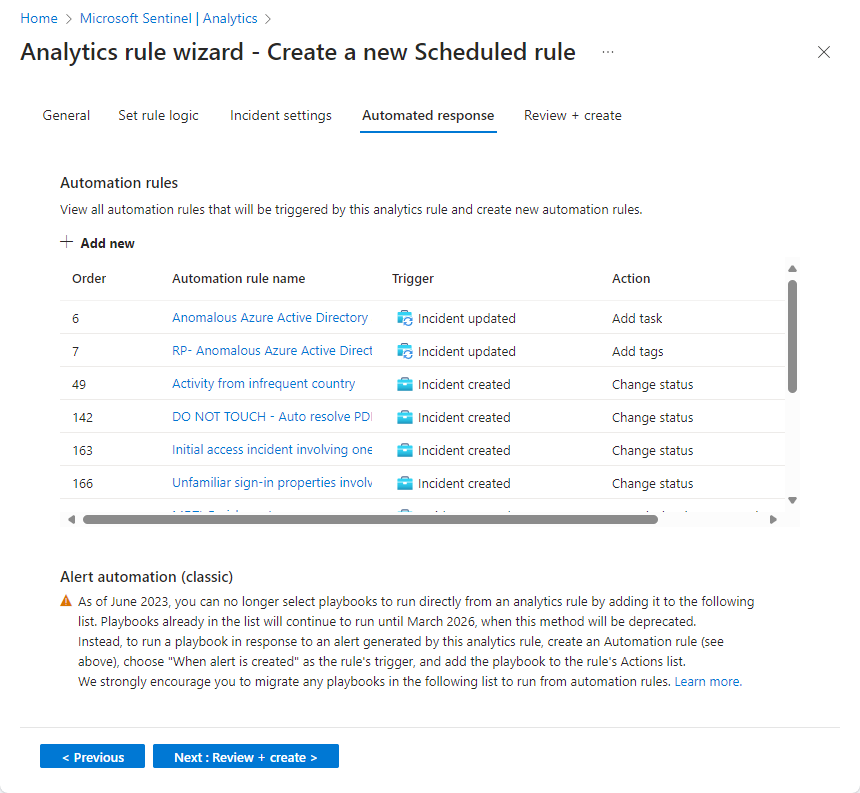

Просмотр или добавление автоматических ответов

На вкладке "Автоматические ответы" см. правила автоматизации, отображаемые в списке. Если вы хотите добавить ответы, которые еще не охвачены существующими правилами, у вас есть два варианта:

- Измените существующее правило, если требуется, чтобы добавленный ответ применялся ко многим или всем правилам.

- Выберите "Добавить новое ", чтобы создать новое правило автоматизации , которое применяется только к этому правилу аналитики.

Дополнительные сведения об использовании правил автоматизации см. в статье "Автоматизация реагирования на угрозы" в Microsoft Sentinel с помощью правил автоматизации.

- В разделе автоматизации оповещений (классическая модель) в нижней части экрана отображаются все сборники схем, настроенные для автоматического запуска при создании оповещения с помощью старого метода.

По состоянию на июнь 2023 г. в этот список нельзя добавлять сборники схем. Плейбуки, уже перечисленные здесь, продолжают работать до тех пор, пока этот метод не станет устарелым, эффективно с марта 2026 года.

Если у вас все еще есть плейбуки, перечисленные здесь, создайте правило автоматизации на основе триггера создания оповещения и вызовите плейбук из правила автоматизации. После завершения этого шага выберите многоточие в конце строки сборника схем, перечисленных здесь, и нажмите кнопку "Удалить". Полные инструкции см . в сборниках схем оповещений Microsoft Sentinel в правила автоматизации.

Нажмите кнопку "Далее": просмотрите и создайте, чтобы просмотреть все параметры для нового правила аналитики.

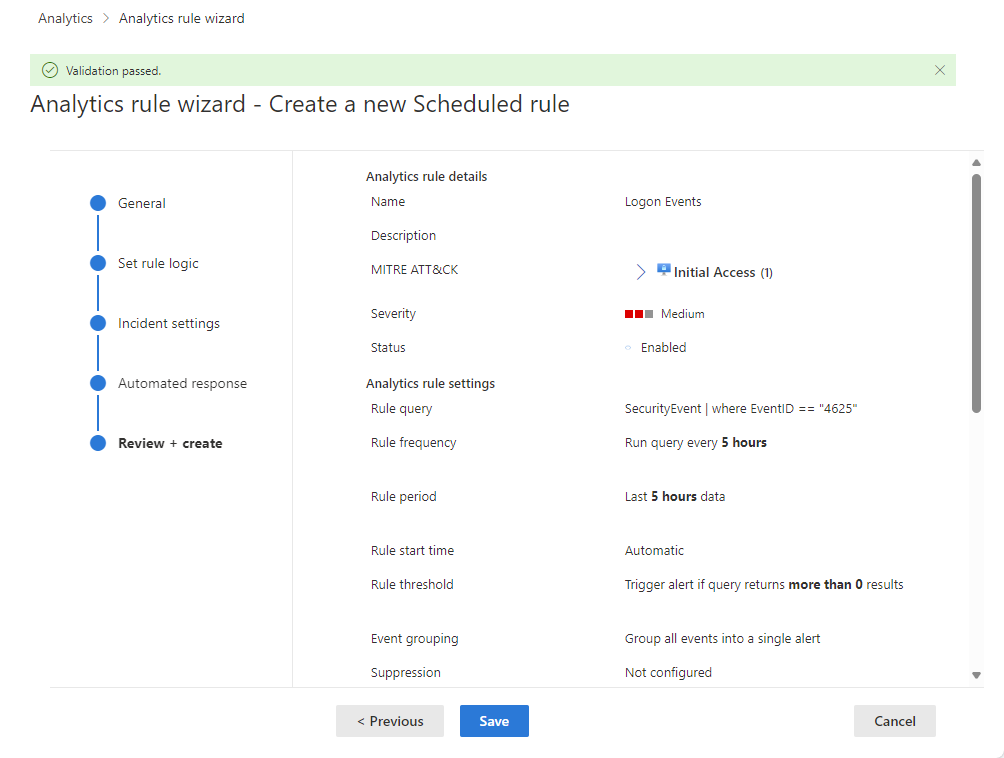

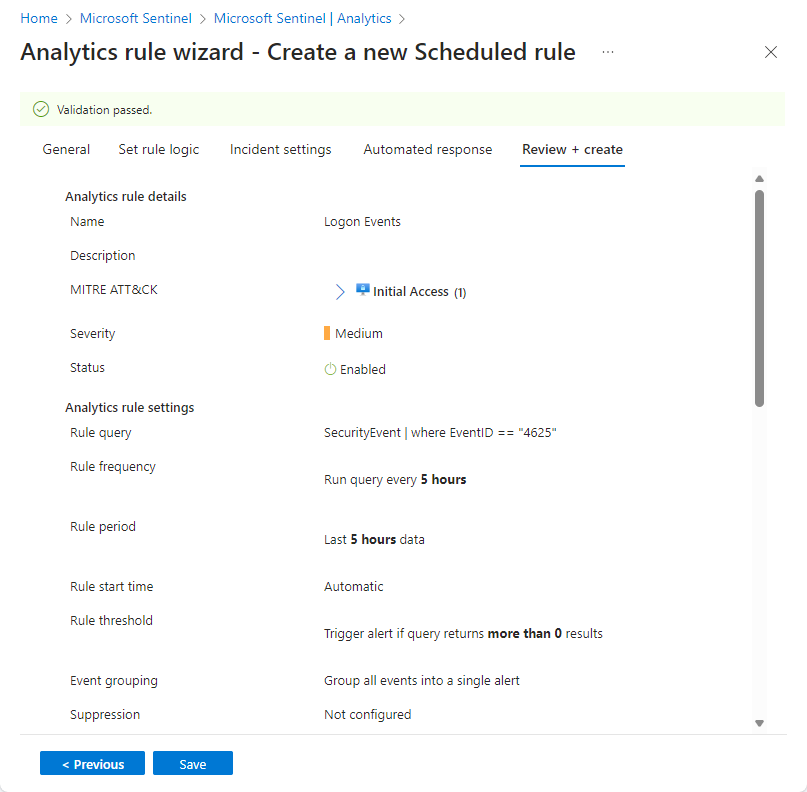

Проверка конфигурации и создание правила

Когда появится сообщение "Проверка пройдена", нажмите кнопку "Создать".

Если появится ошибка, найдите и выберите красный X на вкладке мастера, где произошла ошибка.

Исправьте ошибку и вернитесь на вкладку "Проверка" и создайте вкладку, чтобы снова запустить проверку.

Просмотр правила и выходных данных

Просмотр определения правила

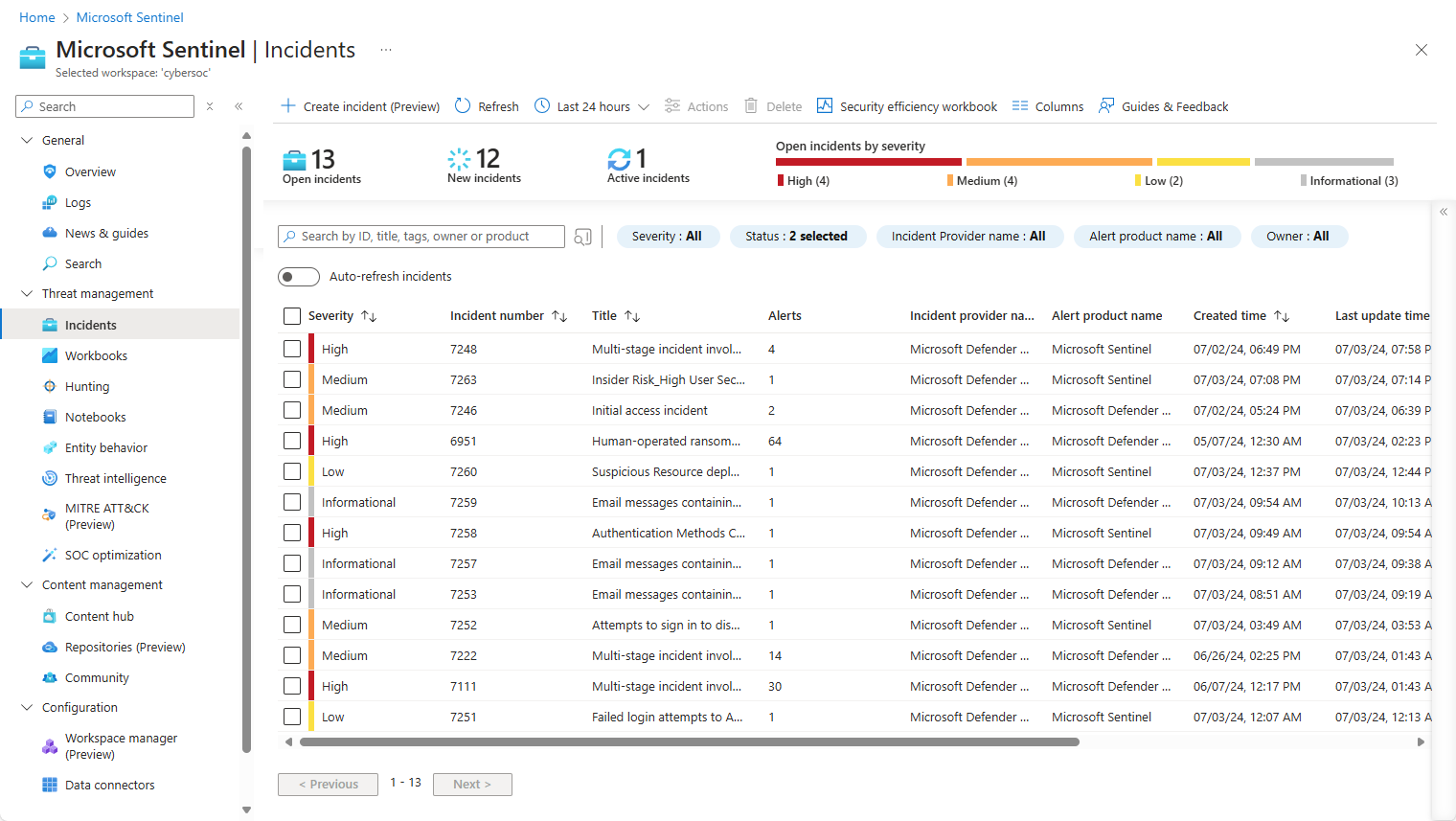

Новое настраиваемое правило (с типом "Запланировано") можно найти в таблице на вкладке Активные правила на главной странице средства Аналитика. В этом списке можно включить, отключить или удалить каждое правило.

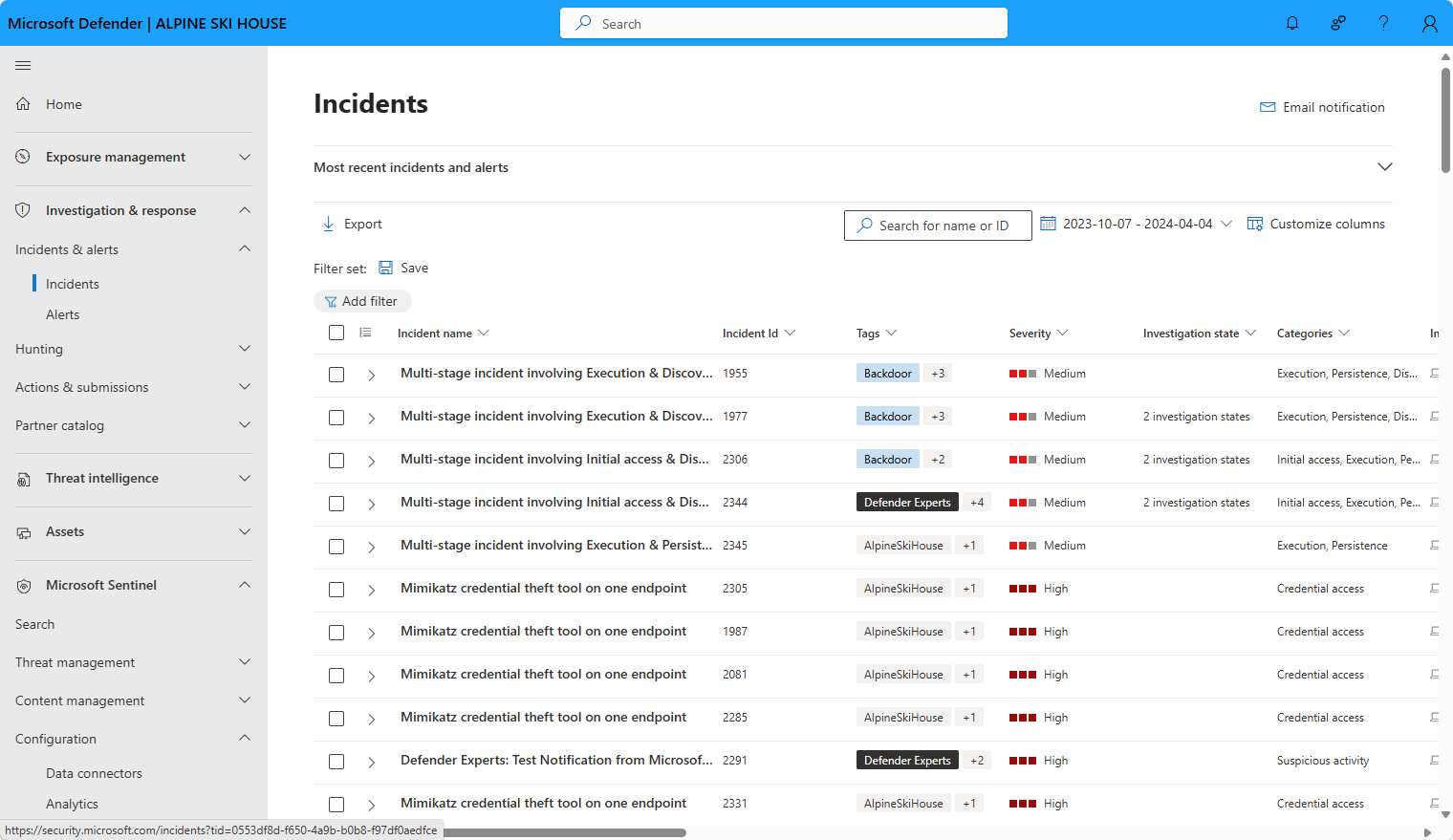

Просмотр результатов правила

Чтобы просмотреть результаты правил аналитики, создаваемых на портале Defender, разверните узел "Исследование и ответ " в меню навигации, а затем "Инциденты" и "Оповещения". Просмотрите инциденты на странице "Инциденты", где можно просматривать инциденты , исследовать их и устранять угрозы. Просмотр отдельных оповещений на странице "Оповещения".

Настройка правила

- По полученным результатам вы можете изменить правило, чтобы исключить ложноположительные результаты. Дополнительные сведения см. в статье Обработка ложноположительных результатов в Microsoft Sentinel.

Note

Оповещения, созданные в Microsoft Sentinel, можно получать в Microsoft Graph Security. Дополнительные сведения см. в документации по оповещениям Microsoft Graph Security.

Экспорт правила в шаблон ARM

Если вы хотите упаковать правило для последующего управления и развертывания в формате кода, его можно легко экспортировать в шаблон ARM (Azure Resource Manager). Кроме того, можно импортировать правила из файлов шаблонов, чтобы просматривать и изменять их в пользовательском интерфейсе.

Дальнейшие шаги

При использовании правил аналитики для обнаружения угроз от Microsoft Sentinel убедитесь, что все правила, связанные с подключенными источниками данных, обеспечивают полное покрытие безопасности для вашей среды.

Чтобы автоматизировать включение правил, отправьте правила в Microsoft Sentinel через API и PowerShell, хотя это требует дополнительных усилий. При использовании API или PowerShell необходимо сначала экспортировать правила в формат JSON и лишь затем включать их. API или PowerShell могут оказаться полезными при включении правил в нескольких экземплярах Microsoft Sentinel с одинаковыми параметрами в каждом экземпляре.

Дополнительные сведения см. в разделе:

- Устранение неполадок правил аналитики в Microsoft Sentinel

- Навигация и исследование инцидентов в Microsoft Sentinel

- Сущности в Microsoft Sentinel

- Руководство. Использование сборников схем с правилами автоматизации в Microsoft Sentinel

Кроме того, изучите пример использования настраиваемых правил аналитики для мониторинга Zoom с применением пользовательского соединителя.