Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Правила аналитики Microsoft Sentinel в режиме близком к реальному времени предоставляют обнаружение угроз по умолчанию up-to-минутного масштаба. Этот тип правил рассчитан на высокую скорость реагирования, выполняя запросы с интервалом всего в одну минуту.

В то же время эти шаблоны имеют ограниченное применение, как описано ниже, но технология быстро развивается и совершенствуется.

Внимание

Microsoft Sentinel общедоступен на портале Microsoft Defender, в том числе для клиентов без XDR Microsoft Defender или лицензии E5.

Начиная с июля 2026 года Microsoft Sentinel будет поддерживаться только на портале Defender, и все остальные клиенты, использующие портал Azure, будут автоматически перенаправлены.

Мы рекомендуем всем клиентам, использующим Microsoft Sentinel в Azure, начать планирование перехода на портал Defender для полного единого взаимодействия с безопасностью, предлагаемого Microsoft Defender. Дополнительные сведения см. в статье "Планирование перехода на портал Microsoft Defender" для всех клиентов Microsoft Sentinel.

Просмотр правил практически в реальном времени (NRT)

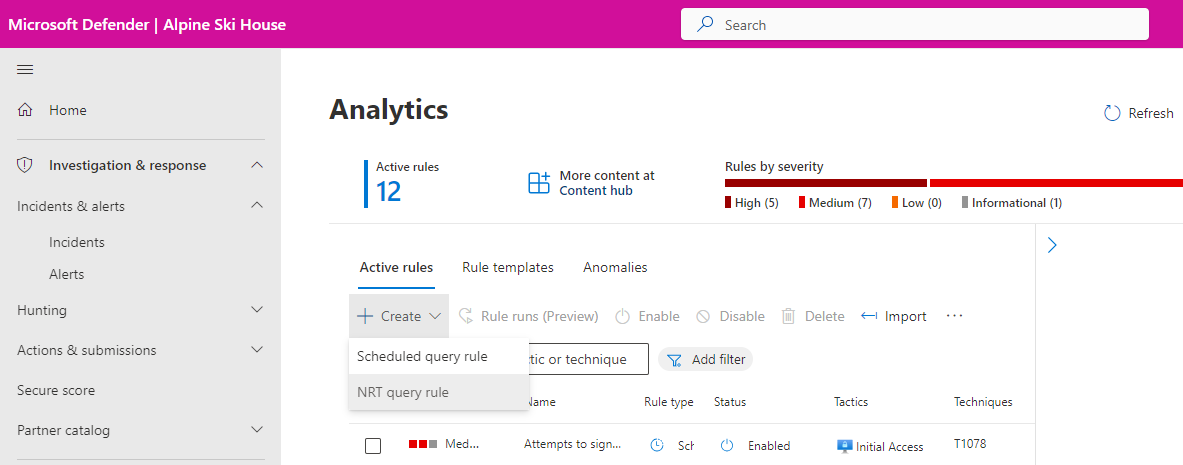

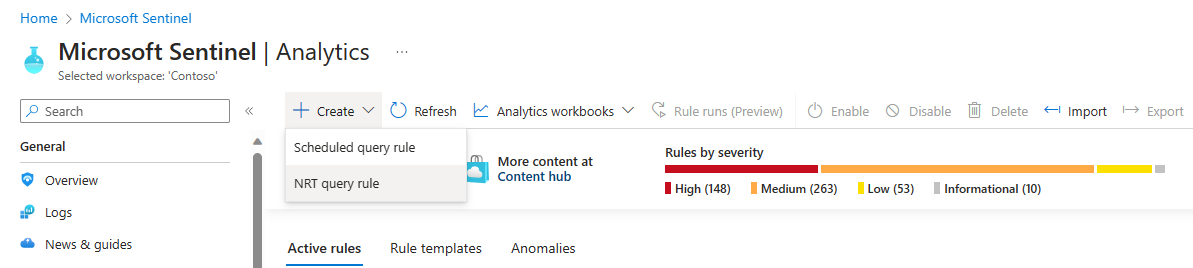

В меню навигации Microsoft Defender разверните Microsoft Sentinel, затем Конфигурация. Выберите "Аналитика".

На экране "Аналитика" с выбранной вкладкой "Активные правила " отфильтруйте список шаблонов NRT :

Выберите " Добавить фильтр " и выберите тип правила из списка фильтров.

В результирующем списке выберите NRT. Затем нажмите кнопку "Применить".

Создание правил NRT

Правила NRT создаются так же, как вы создаете правила аналитики регулярных запланированных запросов:

Следуйте инструкциям мастера правил аналитики.

Настройка правил NRT почти во всем совпадает с настройкой запланированных правил аналитики.

Вы можете ссылаться на несколько таблиц и списков наблюдения в логике запроса.

Вы можете использовать все методы обогащения оповещений: сопоставление сущностей, пользовательские сведения и сведения об оповещении.

Вы можете выбрать способ группировки предупреждений в инциденты и подавлять запрос при получении определенного результата.

Вы можете автоматизировать ответы на оповещения и инциденты.

Запрос правила можно выполнять в нескольких рабочих областях.

Однако из-за характера и ограничений правил NRT в мастере не будут доступны следующие функции запланированных правил аналитики:

- Планирование запросов не настраивается, так как запросы автоматически запланированы на выполнение один раз в минуту с одним минутным периодом обратного просмотра.

- Порог оповещений не имеет значения, так как оповещение всегда создается.

- Конфигурация группирования событий теперь доступна в ограниченной степени. Правило NRT можно создать оповещение для каждого события до 30 событий. Если этот параметр выбран и правило приводит к более чем 30 событиям, то для первых 29 событий будут созданы оповещения с одним событием, а 30-е оповещение обобщает все события в результирующем наборе.

Кроме того, из-за ограничений размера оповещений запрос должен использовать

projectинструкции, чтобы включить только необходимые поля из таблицы. В противном случае информация, которую вы пытаетесь получить, может быть обрезана.

Следующие шаги

Из этого документа вы узнали, как создать правила аналитики практически в реальном времени (NRT) в Microsoft Sentinel.

- Узнайте больше о правилах аналитики почти в реальном времени (NRT) в Microsoft Sentinel.

- Изучите другие типы правил аналитики.