Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В Microsoft Defender для облака ресурсы и рабочие нагрузки оцениваются в соответствии со встроенными и пользовательскими политиками безопасности и платформами соответствия нормативным требованиям, которые применяются в облачных средах (Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) и т. д. На основе этих оценок рекомендации по безопасности предоставляют практические шаги по устранению проблем безопасности и улучшению состояния безопасности.

Defender для облака использует динамический механизм, который заранее оценивает риски в вашей среде. Он рассматривает потенциал эксплуатации и потенциальный бизнес-эффект для вашей организации. Подсистема определяет приоритеты рекомендаций по безопасности на основе факторов риска каждого ресурса. Контекст среды определяет эти факторы риска.

Предпосылки

Рекомендации включены в Defender для облака, но вы не можете видеть приоритеты риска , если вы не включите CSPM Defender в вашей среде.

Просмотр страницы рекомендаций

Просмотрите рекомендации и убедитесь, что все сведения верны перед их разрешением.

Войдите на портал Azure.

Перейдите в Defender для облака>Рекомендации.

Выберите рекомендацию.

Замечание

Сейчас эта возможность доступна в предварительной версии. Дополнительные сведения о текущих пробелах и ограничениях см. в разделе "Известные ограничения".

Страница рекомендаций в службе "Управление экспозицией" предоставляет приоритетный список действий безопасности, предназначенных для улучшения состояния облачной безопасности путем устранения уязвимостей, неправильной настройки и предоставления секретов. Эти рекомендации ранжируются по эффективному риску, помогая группам безопасности сосредоточиться на наиболее критически важных угрозах.

Войдите на портал Microsoft Defender.

Перейдите на вкладку Управление экспозицией>Рекомендации>Облако.

Примените такие фильтры, как:

- Уязвимый актив: фильтрация по активам, подверженным угрозам.

- Факторы риска активов: фильтрация по определенным условиям риска.

- Среда: фильтрация по Azure, AWS или GCP.

- Рабочая нагрузка: фильтрация по определенным типам рабочих нагрузок.

- Зрелость рекомендаций. Фильтрация по уровню готовности рекомендаций.

В левой части страницы можно просмотреть рекомендации по категориям безопасности:

- Все рекомендации. Полный список рекомендаций по безопасности.

- Неправильно настроены: проблемы безопасности, связанные с конфигурацией.

- Уязвимости: уязвимости программного обеспечения, требующие исправлений.

- Открытые секреты: учетные данные и секреты, которые могут быть скомпрометированы.

Замечание

При выборе фильтра категории безопасности список рекомендаций и сводные карточки обновляются, чтобы отображать только рекомендации из этой категории.

Сводные карточки рекомендаций

Для каждого представления на странице отображаются сводные карточки, предоставляющие краткий обзор состояния облачной безопасности:

- Оценка безопасности в облаке. Показывает общую работоспособность облачной безопасности на основе рекомендаций по безопасности в вашей среде.

- Журнал показателей: отслеживает изменения оценки безопасности за последние семь дней, помогая выявлять тенденции и улучшение мер.

- Рекомендации по уровню риска: суммирует количество активных рекомендаций по безопасности, классифицированных по серьезности (критические, высокие, средние, низкие).

- Как вычисляется уровень риска: объясняет, как объединяются оценки серьезности и факторы риска для конкретных активов, чтобы определить общий уровень риска для каждой рекомендации.

Представления рекомендаций

Портал Defender предоставляет два различных способа просмотра и взаимодействия с рекомендациями:

Рекомендация по виду отображения активов

В этом представлении отображается список всех рекомендаций, организованных отдельными активами, упорядоченными по уровню риска. Каждая строка представляет одну рекомендацию, влияющую на определенный ресурс.

При выборе строки рекомендаций откроется боковая панель:

- Обзор. Общие сведения о рекомендации, включая его описание, сведения о предоставленном ресурсе и другие важные особенности рекомендаций

- Действия по исправлению. Рекомендации по устранению проблемы с безопасностью

-

Предварительная версия карты: отображает все связанные пути атаки, проходящие через ресурс, агрегированные по типу целевого узла. Вы можете:

- Выберите агрегированный путь для отображения всех связанных атак и дополнительных путей

- Выберите конкретный путь для просмотра подробной визуализации

- Связанные инициативы: инициативы безопасности и платформы соответствия требованиям, связанные с рекомендацией

- Дополнительные вкладки могут отображаться для конкретных рекомендаций с соответствующими контекстными сведениями

Просмотр заголовка рекомендаций

Это представление объединяет рекомендации по заголовку, показывающее консолидированный список, упорядоченный по уровню риска. Каждая строка представляет все экземпляры конкретной рекомендации в вашей среде.

При выборе агрегированной строки рекомендаций откроется боковая панель:

- Обзор. Общие сведения, включая описание рекомендаций, распределение на уровне риска между затронутыми ресурсами, состоянием управления и другими соответствующими сведениями

- Действия по исправлению. Рекомендации по устранению проблемы с безопасностью

- Обнаруженные активы: список всех ресурсов, затронутых этой рекомендацией

- Связанные инициативы: инициативы безопасности и платформы соответствия требованиям, связанные с рекомендацией

- Дополнительные вкладки могут отображаться для конкретных рекомендаций с соответствующими контекстными сведениями

Альтернативные пути доступа к рекомендациям:

- Облачная инфраструктура>Обзор>Состояние> безопасностиРекомендации по> безопасностиПросмотр рекомендаций

- Управление экспозицией>Инициативы>Cloud Security>Страница "Открыть инициативу>"Вкладка "Рекомендации по безопасности"

Замечание

Почему между порталом Azure и порталом Defender могут отображаться различные ресурсы:

- Удаленные ресурсы: вы можете заметить удаленные ресурсы, которые по-прежнему отображаются на портале Azure. Это условие происходит, так как на портале Azure в настоящее время отображается последнее известное состояние ресурсов. Группа разработчиков работает над устранением этого условия, чтобы удаленные ресурсы больше не отображались.

- Ресурсы политики Azure: некоторые ресурсы, поступающие из политики Azure, могут не отображаться на портале Defender. Во время предварительной версии на портале отображаются только ресурсы, имеющие контекст безопасности, а также полезные аналитические сведения о безопасности.

- Ресурсы, привязанные к бесплатным подпискам, в настоящее время не отображаются на портале Defender.

Общие сведения о приоритете рисков на портале Defender

Интерфейс управления экспозицией на портале Defender предоставляет расширенные возможности приоритета риска, которые помогают группам безопасности сосредоточиться на наиболее критически важных угрозах. Подсистема оценки динамических рисков Microsoft Defender для Облака оценивает риски в вашей среде, учитывая потенциал эксплуатации и потенциальное влияние бизнеса на вашу организацию.

Рекомендации на портале Defender автоматически определяются на основе эффективного риска, который учитывает несколько контекстных факторов для каждого ресурса и его среды. Этот подход на основе рисков гарантирует, что группы безопасности могут решать наиболее важные проблемы безопасности в первую очередь, делая усилия по исправлению более эффективными и эффективными.

Фильтрация и приоритет на основе рисков

Портал Defender предлагает расширенные возможности фильтрации, которые позволяют сосредоточиться на рекомендациях на основе факторов риска:

- Доступные ресурсы: фильтрация по ресурсам, которые имеют прямое воздействие на угрозы, такие как ресурсы, подключенные к Интернету, или ресурсы с уязвимыми конфигурациями.

- Факторы риска активов: целевые условия риска, такие как конфиденциальность данных, потенциал бокового перемещения или критическое воздействие инфраструктуры.

- Разбивка на уровне риска: просмотр рекомендаций, классифицированных по критическим, средним и низким уровням риска.

- Интеграция пути атаки. Сосредоточьтесь на рекомендациях, которые являются частью определенных путей атаки.

Вычисление рисков в управлении экспозицией

Единый интерфейс управления экспозицией вычисляет уровни риска с помощью подсистемы с учетом контекста, которая считает:

- Контекст среды: конфигурация ресурсов, топология сети и состояние безопасности.

- Факторы эксплуатируемости: как легко злоумышленник может использовать уязвимость.

- Влияние на бизнес: возможные последствия, если проблема безопасности была использована.

- Площадь атаки: Уязвимость ресурса к потенциальным угрозам.

- Анализ узких мест: является ли ресурс критическим узлом в потенциальных путях атаки.

Уровни риска на портале Defender

Портал Defender классифицирует рекомендации на пять уровней риска:

- Критическое: наиболее серьезные проблемы с безопасностью с немедленной эксплуатируемостью и высоким уровнем влияния на бизнес, требующие срочного внимания.

- Высокий: значительные риски безопасности, которые должны быть решены быстро, но могут не требовать немедленного действия.

- Средний: умеренные проблемы безопасности, которые можно решить в рамках регулярного обслуживания безопасности

- Низкий: незначительные проблемы безопасности, которые можно устранить в удобном режиме во время обычных операций

- Не оценивается: рекомендации, которые не оцененные с точки зрения риска, как правило, из-за ограничений, связанных с покрытием ресурсов.

Расширенные сведения о рекомендациях

Каждая рекомендация на портале Defender предоставляет полный контекст риска:

- Сводка по оценке рисков: общий расчет рисков и факторы, влияющие на них.

- Сопоставление поверхностей атак: визуальное представление о том, как ресурс связан с потенциальными сценариями атак.

- Корреляция инициатив: подключение к более широким инициативам безопасности и платформам соответствия требованиям.

- Связи CVE: ссылки на соответствующие Общие уязвимости и экспозиции, если применимо.

- Исторический контекст: тенденции и изменения уровней риска с течением времени.

На странице рекомендаций просмотрите следующие сведения:

- Уровень риска: уязвимость и бизнес-эффект базовой проблемы безопасности, учитывая контекст экологических ресурсов, такие как воздействие Интернета, конфиденциальные данные, боковое перемещение и многое другое.

- Факторы риска: экологические факторы ресурса, затронутые рекомендацией, которая влияет на уязвимость и деловой эффект базовой проблемы безопасности. Примеры факторов риска включают воздействие в Интернете, конфиденциальные данные и потенциал бокового перемещения.

- Ресурс: имя затронутого ресурса.

- Состояние: состояние рекомендации, например: не назначено, своевременно или просрочено.

- Описание: краткое описание проблемы безопасности.

- Пути атаки: количество путей атаки.

- Область: затронутая подписка или ресурс.

- Актуальность: временной интервал актуальности рекомендации.

- Дата последнего изменения: дата последнего изменения этой рекомендации.

- Серьезность: серьезность рекомендации: высокий, средний или низкий. Дополнительные сведения приведены далее в этой статье.

- Владелец: человек, назначенный рекомендации.

- Дата выполнения: назначенная дата выполнения для разрешения рекомендации.

- Тактика и методы: тактика и методы, сопоставленные с MITRE ATT&CK.

Исследовать рекомендацию

Вы можете взаимодействовать с рекомендациями несколькими способами. Если параметр недоступен, этот параметр не относится к рекомендации.

Войдите на портал Azure.

Перейдите в Defender для облака>Рекомендации.

Выберите рекомендацию.

В Предпримите действия:

- Исправление. Описание действий вручную, необходимых для устранения проблемы безопасности в затронутых ресурсах. Для рекомендаций с параметром «Исправление» вы можете выбрать Просмотр логики исправления перед применением предлагаемого исправления к вашим ресурсам.

- Владелец рекомендаций и дата выполнения. Если включить правило управления для рекомендации, можно назначить владельца и дату выполнения.

- Исключение. Вы можете исключить ресурсы из рекомендации или отключить определенные результаты с помощью правил отключения.

- Автоматизация рабочих процессов: настройте приложение логики для активации с помощью рекомендации.

В Результатах просмотрите аффилированные выводы по степени важности.

В Graph просмотрите и изучите весь контекст, используемый для приоритизации рисков, включая пути атаки. Узел можно выбрать в пути атаки, чтобы просмотреть сведения о выбранном узле.

Чтобы просмотреть дополнительные сведения, выберите узел.

Выберите Insights.

Чтобы просмотреть сведения, выберите уязвимость в раскрывающемся меню.

(Необязательно) Чтобы просмотреть связанную страницу рекомендаций, нажмите кнопку "Открыть страницу уязвимости".

На портале Defender можно взаимодействовать с рекомендациями несколькими способами с помощью интерфейса управления экспозицией. Выбрав рекомендацию на вкладке"Рекомендации > экспозицией", вы можете ознакомиться с подробными> и принять меры.

Применение фильтров и наборов фильтров, таких как предоставленный ресурс, факторы риска активов, среда, рабочая нагрузка, зрелость рекомендаций и другие.

В области навигации слева можно просмотреть все рекомендации или просмотреть по определенной категории.

Отдельные представления существуют для типов проблем:

- Неправильные конфигурации

- Уязвимые места

- Открытые секреты

Для каждого представления вы увидите Оценку безопасности облака, Историю оценки, Рекомендации по уровню риска и как вычисляется риск.

Замечание

На портале Defender некоторые рекомендации, которые ранее отображались как один объединенный элемент, теперь отображаются в виде нескольких отдельных рекомендаций. Это изменение отражает переход от группировки связанных выводов в рамках одной рекомендации к перечислению каждой рекомендации отдельно.

- Вы можете увидеть более длинный список рекомендаций по сравнению с ранее. Объединенные результаты (такие как уязвимости, открытые секреты или неправильные настройки) теперь отображаются как отдельные рекомендации, а не вложенные в родительскую рекомендацию.

- Старые сгруппированные рекомендации все ещё отображаются параллельно с новым форматом, но в конечном итоге их использование будет прекращено.

- Эти рекомендации помечены как предварительная версия. Этот тег указывает, что рекомендация находится в раннем состоянии и пока не влияет на оценку безопасности.

- Оценка безопасности в настоящее время применяется только к родительской рекомендации, а не к каждому отдельному элементу.

Если вы видите оба формата или рекомендации с тегом "Предварительная версия", то это явление ожидаемо во время переходного периода. Цель состоит в том, чтобы повысить ясность и позволить вам легче реагировать на конкретные рекомендации.

Интегрируя Defender для облака на портале Defender, вы также можете получить доступ к расширенным облачным рекомендациям через единый интерфейс.

Основные улучшения в опыте облачных рекомендаций включают:

- Факторы риска для каждого ресурса: оцените более широкий контекст воздействия каждой рекомендации для обоснованных решений.

- Оценка на основе рисков: новая оценка, которая взвешивает рекомендации на основе серьезности, контекста активов и потенциального влияния.

- Расширенные данные: основные данные рекомендаций из рекомендаций Azure, обогащенные дополнительными полями и возможностями управления экспозицией.

- Приоритеты по важности: большее внимание уделяется критическим проблемам, которые представляют наибольший риск для вашей организации.

Унифицированный интерфейс гарантирует контекстуализацию рекомендаций по безопасности облака в более широком ландшафте безопасности, что обеспечивает более информированное принятие решений и эффективные рабочие процессы исправления.

Групповые рекомендации по названию

Вы можете группировать рекомендации по заголовку с помощью страницы рекомендаций Defender для облака. Эта функция полезна, если требуется устранить рекомендацию, которая влияет на несколько ресурсов из-за конкретной проблемы безопасности.

Войдите на портал Azure.

Перейдите в Defender для облака>Рекомендации.

Выберите группу по названию.

Управляйте назначенными рекомендациями

Defender for Cloud поддерживает правила управления рекомендациями. Вы можете назначить ответственного за выполнение рекомендации или указать срок выполнения. Вы можете обеспечить подотчетность с помощью правил управления, которые также поддерживают соглашение об уровне обслуживания (SLA) для рекомендаций.

- Рекомендации отображаются как «Вовремя» до истечения их срока действия. Затем они меняются на Просрочено.

- Если рекомендация не классифицируется как просроченная, она не влияет на оценку безопасности Майкрософт.

- Вы также можете применить льготный период, чтобы просроченные рекомендации не влияли на оценку безопасности.

Узнайте больше о настройке правил управления.

Чтобы просмотреть все назначенные рекомендации, выполните следующее:

Войдите на портал Azure.

Перейдите в Defender для облака>Рекомендации.

Выберите Добавить фильтр>Владелец.

Выберите запись пользователя.

Выберите Применить.

В результатах рекомендаций просмотрите рекомендации, включая затронутые ресурсы, факторы риска, пути атаки, даты выполнения и состояние.

Выберите рекомендацию для дальнейшего просмотра.

Чтобы внести изменения в назначение, выполните следующие действия.

Перейдите к Take action>Изменить владельца и дату выполнения.

Выберите "Изменить назначение" , чтобы изменить владельца рекомендации или дату выполнения.

Если выбрать новую дату исправления, укажите, почему исправление должно быть завершено по этой дате в обоснование.

Выберите Сохранить.

Замечание

При изменении ожидаемой даты завершения срок выполнения рекомендации не изменяется, но партнеры по безопасности могут видеть, что планируется обновить ресурсы по указанной дате.

По умолчанию владелец ресурса получает еженедельное сообщение электронной почты, отображающее все рекомендации, назначенные им.

Используйте параметр "Задать уведомления электронной почты ", чтобы:

- Переопределите установленную по умолчанию еженедельную электронную почту владельца.

- Уведомляйте владельцев еженедельно со списком открытых или просроченных задач.

- Уведомите прямого руководителя владельца об открытом списке задач.

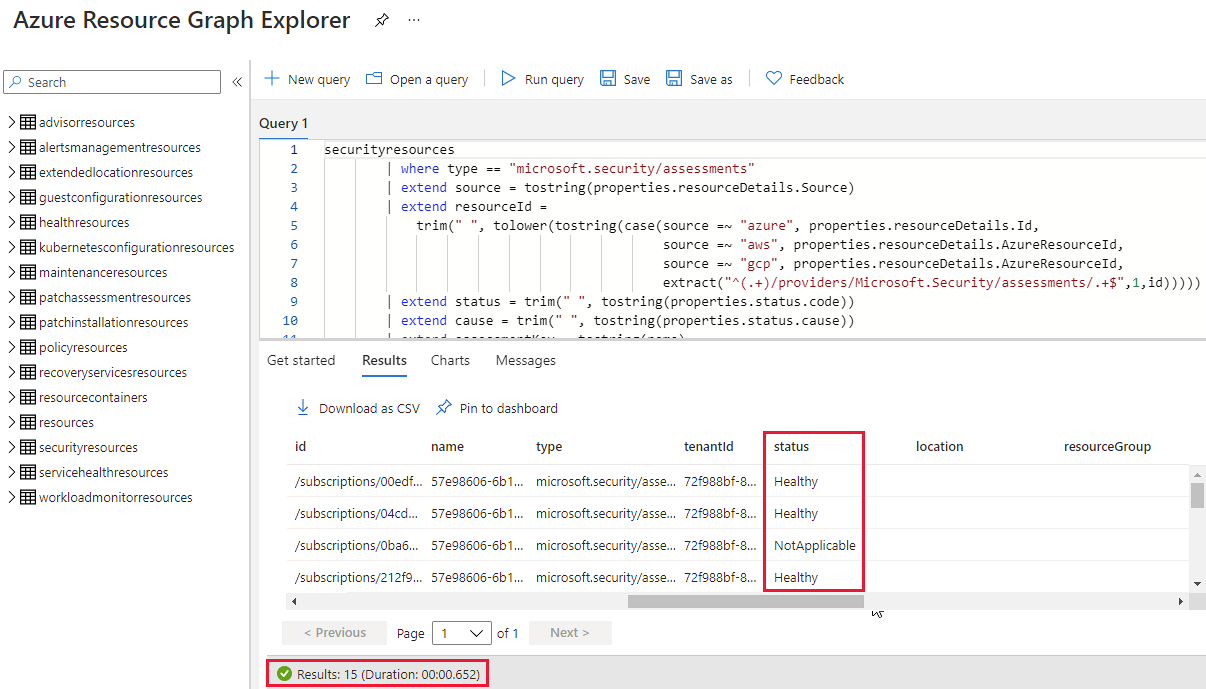

Просмотр рекомендаций в Azure Resource Graph

Вы можете использовать Azure Resource Graph, чтобы написать запрос на языке запросов Kusto (KQL) для анализа данных о безопасности в облаке из Defender по нескольким подпискам. С помощью Azure Resource Graph вы можете эффективно запрашивать в разных облачных средах, просматривая, фильтруя, группируя и сортируя данные.

Войдите на портал Azure.

Перейдите в Defender для облака>Рекомендации.

Выберите рекомендацию.

Выберите Открыть запрос.

Запрос можно открыть одним из двух способов:

- Запрос, возвращающий затронутый ресурс: возвращает список всех ресурсов, влияющих на рекомендацию.

- Запрос, возвращающий результаты безопасности: возвращает список всех проблем безопасности, обнаруженных рекомендацией.

Выберите выполнить запрос.

Проверка результатов.