Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Рабочие нагрузки обычно охватывают несколько облачных платформ. Облачные службы безопасности должны выполнять то же самое. Microsoft Defender для облака помогает защитить рабочие нагрузки в Google Cloud Platform (GCP), но необходимо настроить подключение между ними и Defender для облака.

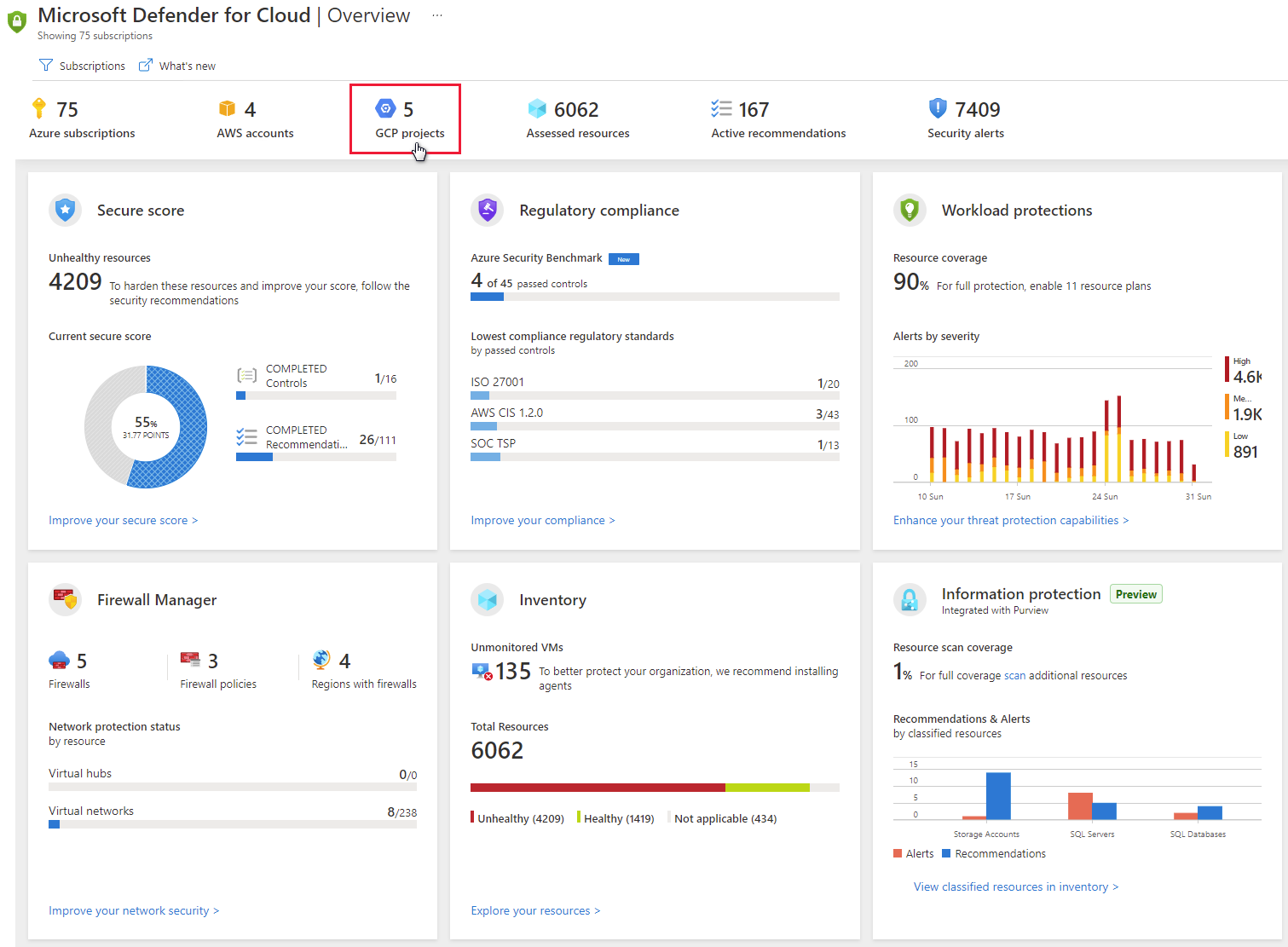

На этом снимке экрана показаны учетные записи GCP, отображаемые на панели мониторинга обзора Defender для облака.

Проектирование авторизации GCP

Процесс проверки подлинности между Microsoft Defender для облака и GCP является федеративной процедурой проверки подлинности.

При подключении к Defender для облака шаблон GCloud используется для создания следующих ресурсов в рамках процесса проверки подлинности:

Пул удостоверений рабочей нагрузки и поставщики

Учетные записи служб и привязки политик

Процесс проверки подлинности работает следующим образом:

служба CSPM Microsoft Defender для облака получает токен Microsoft Entra. Идентификатор Microsoft Entra подписывает маркер с помощью алгоритма RS256. Маркер действителен в течение одного часа.

Токен Microsoft Entra обменивается на токен STS Google.

Google STS проверяет токен с помощью поставщика удостоверений для рабочих нагрузок. Токен Microsoft Entra отправляется в службы STS Google, которые проверяют токен с помощью поставщика идентичности рабочих нагрузок. Затем выполняется проверка аудитории, а маркер подписан. Затем токен Google STS возвращается в службу CSPM Defender для облака.

служба CSPM Defender для облака использует токен Google STS для олицетворения учетной записи службы. Defender for Cloud CSPM получает учетные данные учетной записи службы, чтобы использовать их для сканирования проекта.

Необходимые компоненты

Для выполнения процедур, описанных в этой статье, вам потребуется:

Подписка Microsoft Azure. Если у вас нет подписки Azure, вы можете зарегистрироваться бесплатно.

Доступ к проекту GCP.

Разрешение на уровень участника для соответствующей подписки Azure.

Если вы включите CIEM в составе Defender для CSPM, пользователю, подключающему соединитель, также требуется роль администратора безопасности и Application.ReadWrite.All для вашего арендатора.

Чтобы получать данные из GCP Cloud Logging с помощью топиков Pub/Sub, убедитесь, что вы соответствуете предварительным условиям в зависимости от опции развертывания:

При создании новых ресурсов Cloud Logging и Pub/Sub:

Разрешения на создание приемников облачных журналов, разделов Pub/Sub и подписок в GCP и управление ими.

Разрешения IAM для настройки учетных записей служб Pub/Sub и управления ими.

Если вы планируете использовать существующие ресурсы Cloud Logging и Pub/Sub:

Доступ к существующим ресурсам Cloud Logging и Pub/Sub.

Понимание существующих конфигураций хранения журналов и Pub/Sub в вашей организации.

Дополнительные сведения о ценах на Defender для облака см. на странице цен. Вы также можете оценить затраты с помощью калькулятора затрат Defender для облака.

При подключении проектов GCP к определенным подпискам Azure рассмотрите иерархию ресурсов Google Cloud и следующие рекомендации:

- Вы подключаете проекты GCP к Microsoft Defender для Облака на уровне проекта .

- Вы можете подключить к одной подписке Azure несколько проектов.

- Вы можете подключить к нескольким подпискам Azure несколько проектов.

Подключение проекта GCP

Войдите на портал Azure.

Найдите и выберите Microsoft Defender для облака.

Перейдите в Параметры среды>Добавить среду>Google Cloud Platform.

Введите следующие сведения

- Имя соединителя.

- Выберите "Организация " или "Один проект".

- Подписка.

- Группа ресурсов.

- Location.

- Интервал сканирования: 4, 6, 12 или 24.

- (только организация) Идентификатор организации.

- (Необязательно— только организация) Исключите номера проекта.

- (Необязательно— только организация) Исключите идентификаторы папок.

- (только один проект) Номер проекта GCP.

- (только один проект) Идентификатор проекта GCP.

Примечание.

Некоторые сборщики данных выполняются с фиксированными интервалами сканирования и не подвержены влиянию пользовательских конфигураций интервалов. В следующей таблице показаны фиксированные интервалы сканирования для каждого исключенного сборщика данных:

Имя сборщика данных Интервал сканирования ComputeInstance

АртефактРепозиторийПолитикаРепозитория

ИзображениеРеестраАртефакта

Кластер контейнеров

ComputeInstanceGroup

ComputeZonalInstanceGroupInstance

ComputeRegionalInstanceGroupManager

ComputeZonalInstanceGroupManager

ComputeGlobalInstanceTemplate1 ч Выберите элемент Next: Select plans (Далее: выбор планов).

Примечание.

Как агент Log Analytics (также известный как MMA) будет выведен из эксплуатации в августе 2024 года, все функции Defender для серверов и возможности безопасности, которые в настоящее время зависят от него, включая описанные на этой странице, будут доступны через интеграцию Microsoft Defender для конечных точек или проверки без агента до даты вывода из эксплуатации. Дополнительные сведения о схеме развития для каждой из функций, которые в настоящее время зависят от агента Log Analytics, см . в этом объявлении.

Переключение планов на включение или отключение в зависимости от ваших потребностей.

Нажмите кнопку Next: Configure access (Далее: настройка доступа).

Выберите тип разрешений, доступ по умолчанию или минимальный доступ к привилегиям.

Следуйте инструкциям на экране, чтобы настроить доступ между Defender для облака и проектом GCP.

Скрипт создает все необходимые ресурсы в среде GCP, чтобы Defender для облака могли работать и предоставлять следующие значения безопасности:

- Пул удостоверений рабочей нагрузки

- Поставщик удостоверений рабочей нагрузки (на план)

- учетные записи служб;

- Привязки политики уровня проекта (учетная запись службы имеет доступ только к конкретному проекту)

Примечание.

Следующие API должны быть включены в проекте, где выполняется скрипт подключения, чтобы обнаружить ресурсы GCP и разрешить процесс проверки подлинности:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.com

При подключении на уровне организации включите эти API-интерфейсы в проекте управления, даже если вы используете их для доступа к ресурсам во всех проектах организации.

Если вы не включите эти API, их можно включить во время процесса подключения, выполнив скрипт GCP Cloud Shell.

Нажмите кнопку Next: Review and generate (Далее: проверка и создание).

Проверьте информацию на точность.

Нажмите кнопку "Создать".

После создания соединителя проверка начинается в среде GCP. Новые рекомендации отображаются в Defender для облака через шесть часов. Если вы включили автоматическую подготовку, Azure Arc и все включенные расширения устанавливаются автоматически для каждого обнаруженного ресурса.

Просмотр текущего покрытия

Защитник для облака предоставляет доступ к рабочим книгам через рабочие книги Azure. Рабочие книги — это настраиваемые отчеты, которые предоставляют информацию о конфигурации безопасности.

Книга покрытия помогает понять текущее покрытие, показывая, какие планы включены в подписках и ресурсах.

Следующие шаги

Подключение проекта GCP является частью мультиоблачного интерфейса, доступного в Microsoft Defender для облака:

- Назначьте доступ владельцам рабочих нагрузок.

- Защита всех ресурсов с помощью Defender для облака.

- Настройте локальные компьютеры и учетную запись AWS.

- Устранение неполадок соединителей с несколькими облаками.

- Решить вопрос политики ограниченного доступа к домену.

- Получите ответы на распространенные вопросы о подключении проекта GCP.