Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Управление доступом на основе ролей Azure (Azure RBAC) позволяет лучше управлять безопасностью для крупных организаций и для малого и среднего бизнеса, работающих с внешними сотрудниками, поставщиками или внештатными пользователями, которым требуется доступ к определенным ресурсам в вашей среде, но не обязательно ко всей инфраструктуре или любым областям, связанным с выставлением счетов. Вы можете использовать возможности Microsoft Entra B2B для совместной работы с внешними пользователями, и вы можете использовать Azure RBAC для предоставления только разрешений, необходимых внешним пользователям в вашей среде.

Предпосылки

Чтобы назначить роли Azure или удалить назначения ролей, необходимо:

-

Microsoft.Authorization/roleAssignments/writeиMicrosoft.Authorization/roleAssignments/deleteразрешения, такие как администратор управления доступом пользователей или владелец

Когда вы пригласите внешних пользователей?

Ниже приведены несколько примеров сценариев, когда вы можете пригласить пользователей в организацию и предоставить разрешения:

- Разрешить внешнему самозанятому фрилансеру, у которого есть только электронная почта, доступ к вашим ресурсам Azure для проекта.

- Разрешить внешнему партнеру управлять определенными ресурсами или всей подпиской.

- Разрешить инженерам поддержки не в вашей организации (например, службе поддержки Майкрософт) временно получить доступ к ресурсу Azure для устранения неполадок.

Различия в разрешениях между пользователями-участниками и гостевыми пользователями

Пользователи каталога с типом члена (пользователи-члены) имеют разные разрешения по умолчанию, чем пользователи, приглашенные из другого каталога в качестве гостя совместной работы B2B (гостевых пользователей). Например, пользователи-члены могут считывать почти все сведения о каталоге, а гостевые пользователи имеют ограниченные разрешения на каталог. Дополнительные сведения о пользователях-членах и гостевых пользователях см. в разделе "Что такое разрешения пользователей по умолчанию в идентификаторе Microsoft Entra ID?".

Приглашение внешнего пользователя в каталог

Пригласите внешнего пользователя в ваш каталог в Microsoft Entra ID, следуя этим шагам.

Войдите на портал Azure.

Убедитесь, что параметры внешней совместной работы вашей организации настроены таким образом, что вы можете пригласить внешних пользователей. Дополнительные сведения см. в статье Настройка параметров внешнего взаимодействия.

Выберите Microsoft Entra ID>Пользователи.

Выберите Новый пользователь>Пригласить внешнего пользователя.

Выполните действия, чтобы пригласить внешнего пользователя. Дополнительные сведения см. в разделе "Добавление пользователей совместной работы Microsoft Entra B2B" на портале Azure.

После приглашения внешнего пользователя в каталог можно отправить внешнего пользователя прямую ссылку на общее приложение, или внешний пользователь может выбрать ссылку на приглашение в сообщении приглашения.

Чтобы внешний пользователь мог получить доступ к каталогу, он должен завершить процесс приглашения.

Дополнительные сведения о процессе приглашения см. в статье Использование приглашений для совместной работы в Microsoft Entra B2B.

Назначение роли внешнему пользователю

Чтобы предоставить доступ, назначьте роль в Azure RBAC. Чтобы назначить роль внешнему пользователю, выполните те же действия , что и для пользователя-участника, группы, субъекта-службы или управляемого удостоверения. Выполните следующие действия, чтобы назначить роль внешнему пользователю в разных областях.

Войдите на портал Azure.

В поле Поиск вверху найдите область, к которой требуется предоставить доступ. Например, найдите Группы управления, Подписки, Группы ресурсовили какой-то определенный ресурс.

Выберите конкретный ресурс в этой области.

Выберите Управление доступом (IAM) .

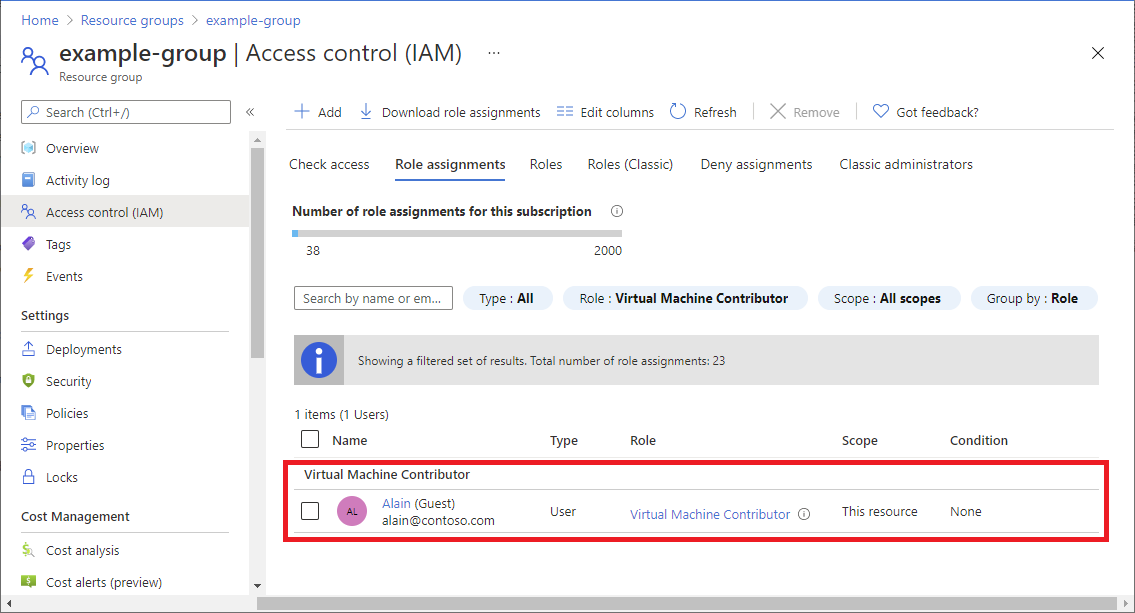

Ниже показан пример страницы "Управление доступом (IAM)" для группы ресурсов.

Откройте вкладку Назначения ролей, чтобы просмотреть назначения ролей в этой области.

Выберите Добавить>Добавить назначение ролей.

Если у вас нет разрешений на назначение ролей, параметр Добавить назначение ролей будет отключен.

Откроется страница добавления назначения ролей.

На вкладке "Роль" выберите роль, например участник виртуальной машины.

На вкладке Члены выберите Пользователь, группа или субъект-служба.

Выберите участников.

Найдите и выберите внешнего пользователя. Если вы не видите пользователя в списке, введите в поле "Выбор ", чтобы найти в каталоге отображаемое имя или адрес электронной почты.

В поле Выбор введите строку для поиска в каталоге по отображаемым именам или адресам электронной почты.

Выберите "Выбрать ", чтобы добавить внешнего пользователя в список участников.

На вкладке "Рецензирование и назначение " выберите "Рецензирование" и "Назначить".

Через несколько минут внешнему пользователю назначается роль в выбранном контексте.

Назначьте роль внешнему пользователю, еще не добавленному в ваш каталог

Чтобы назначить роль внешнему пользователю, выполните те же действия, что и для пользователя-члена, группы, субъекта-службы или управляемого удостоверения.

Если внешний пользователь еще не находится в каталоге, вы можете пригласить пользователя непосредственно из области "Выбор участников".

Войдите на портал Azure.

В поле Поиск вверху найдите область, к которой требуется предоставить доступ. Например, найдите Группы управления, Подписки, Группы ресурсовили какой-то определенный ресурс.

Выберите конкретный ресурс в этой области.

Выберите Управление доступом (IAM) .

Выберите Добавить>Добавить назначение ролей.

Если у вас нет разрешений на назначение ролей, параметр Добавить назначение ролей будет отключен.

Откроется страница добавления назначения ролей.

На вкладке "Роль" выберите роль, например Участник виртуальной машины.

На вкладке Члены выберите Пользователь, группа или субъект-служба.

Выберите Выбрать участников.

В поле "Выбор " введите адрес электронной почты человека, которого вы хотите пригласить, и выберите этого человека.

Выберите "Выбрать ", чтобы добавить внешнего пользователя в список участников.

На вкладке "Проверка и назначение " выберите "Рецензирование" и "Назначить " для добавления внешнего пользователя в каталог, назначения роли и отправки приглашения.

Через несколько минут вы увидите уведомление о назначении роли и сведения о приглашении.

Чтобы вручную пригласить внешнего пользователя, щелкните правой кнопкой мыши и скопируйте ссылку приглашения в уведомлении. Не выбирайте ссылку на приглашение, так как она запускает процесс приглашения.

Ссылка на приглашение будет иметь следующий формат:

https://login.microsoftonline.com/redeem?rd=https%3a%2f%2finvitations.microsoft.com%2fredeem%2f%3ftenant%3d0000...Отправьте ссылку на приглашение внешнему пользователю, чтобы завершить процесс приглашения.

Дополнительные сведения о процессе приглашения см. в статье Активация приглашения для совместной работы в Microsoft Entra B2B.

Удаление внешнего пользователя из каталога

Перед удалением внешнего пользователя из каталога необходимо сначала удалить все назначения ролей для этого внешнего пользователя. Выполните следующие действия, чтобы удалить внешнего пользователя из каталога.

Откройте Управление доступом (IAM) на уровне области, такой как группа управления, подписка, группа ресурсов или ресурс, где внешний пользователь имеет назначение роли.

Перейдите на вкладку "Назначения ролей" , чтобы просмотреть все назначения ролей.

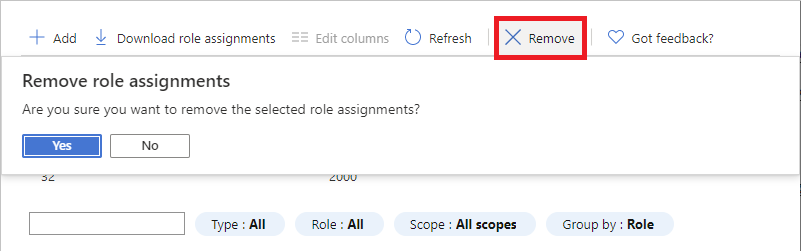

В списке назначений ролей добавьте флажок рядом с внешним пользователем с назначением роли, который требуется удалить.

Выберите Удалить.

В появившемся сообщении об удалении назначения ролей нажмите кнопку "Да".

Перейдите на вкладку Классические администраторы.

Если внешний пользователь имеет назначение Co-Administrator, добавьте флажок рядом с внешним пользователем и нажмите кнопку "Удалить".

На панели навигации слева выберите Microsoft Entra ID>Пользователи.

Выберите внешнего пользователя, которого нужно удалить.

Выберите команду Удалить.

В появившемся сообщении об удалении выберите Да.

Устранение неполадок

Внешний пользователь не может просматривать каталог

Внешние пользователи имеют ограниченные разрешения на каталог. Например, внешние пользователи не могут просматривать каталог и не могут искать группы или приложения. Дополнительные сведения см. в разделе "Что такое разрешения пользователей по умолчанию в идентификаторе Microsoft Entra ID?".

Если внешний пользователь нуждается в дополнительных привилегиях в каталоге, можно назначить роль Microsoft Entra внешнему пользователю. Если вы действительно хотите, чтобы внешний пользователь имеет полный доступ на чтение к каталогу, вы можете добавить внешнего пользователя в роль читателей каталогов в идентификаторе Microsoft Entra ID. Дополнительные сведения см. в разделе "Добавление пользователей совместной работы Microsoft Entra B2B" на портале Azure.

Внешние пользователи не могут просматривать пользователей, группы или учетные записи службы для назначения ролей.

Внешние пользователи имеют ограниченные разрешения на каталог. Даже если внешний пользователь является владельцем на уровне области, если он пытается назначить роль, чтобы предоставить другим пользователям доступ, они не могут просматривать список пользователей, групп или служебных принципалов.

Если внешний пользователь знает точное имя входа в каталог, он может предоставить доступ. Если вы действительно хотите, чтобы внешний пользователь имеет полный доступ на чтение к каталогу, вы можете добавить внешнего пользователя в роль читателей каталогов в идентификаторе Microsoft Entra ID. Дополнительные сведения см. в разделе "Добавление пользователей совместной работы Microsoft Entra B2B" на портале Azure.

Внешний пользователь не может регистрировать приложения или создавать учетные записи служб

Внешние пользователи имеют ограниченные разрешения на каталог. Если внешнему пользователю необходимо иметь возможность регистрировать приложения или создавать служебные полномочия, можно добавить его в роль разработчика приложений в Microsoft Entra ID. Дополнительные сведения см. в разделе "Добавление пользователей совместной работы Microsoft Entra B2B" на портале Azure.

Внешний пользователь не видит новый каталог

Если внешний пользователь получил доступ к каталогу, но он не видит новый каталог, указанный на портале Azure при попытке переключиться на страницу каталогов , убедитесь, что внешний пользователь завершил процесс приглашения. Дополнительные сведения о процессе приглашения см. в статье Microsoft Entra B2B для совместной работы с использованием приглашения.

Внешний пользователь не видит ресурсы

Если внешнему пользователю предоставлен доступ к каталогу, но они не видят ресурсы, к которым они получили доступ на портале Azure, убедитесь, что внешний пользователь выбрал правильный каталог. Внешний пользователь может иметь доступ к нескольким каталогам. Чтобы переключить каталоги, в левом верхнем углу выберите "Параметры каталогов>" и выберите соответствующий каталог.