Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этой статье описываются сведения о влиянии на кластеры HDInsight и необходимые шаги, необходимые для перехода службы HDInsight на использование стандартных подсистем балансировки нагрузки для всех конфигураций кластера.

Этот переход осуществляется в соответствии с объявлением о выводе из эксплуатации базовой подсистемы балансировки нагрузки Azure к 30 сентября 2025 года и отсутствии поддержки новых развертываний после 31 марта 2025 года. Дополнительные сведения см. в статье "Базовый балансировщик нагрузки Azure" прекращает работу 30 сентября 2025 г. Обновитесь до "Стандартного балансировщика нагрузки".

В рамках миграции с базовой подсистемы балансировки нагрузки на стандартную подсистему балансировки нагрузки общедоступный IP-адрес будет обновлен с базового номера SKU до стандартного SKU. Дополнительные сведения см. в статье Об обновлении общедоступных IP-адресов Azure до SKU "Стандартный" к 30 сентября 2025 г. — SKU "Базовый" будет снят с производства. Кроме того, исходящий доступ по умолчанию не рекомендуется. Для получения дополнительной информации см. статью "Исходящий доступ по умолчанию для виртуальных машин в Azure будет прекращен - переходите на новый метод доступа к интернету".

Примечание.

Не следует изменять компоненты, созданные HDInsight в виртуальной сети, включая подсистемы балансировки нагрузки, IP-адреса, сетевые интерфейсы и т. д. Любые изменения, внесенные в эти компоненты, могут быть отменены во время обслуживания кластера.

Влияние на кластеры HDInsight

Долговременные кластеры (если вы не создаете и не удаляете кластер часто для вашего сценария использования)

Сценарий 1. Существующие кластеры HDInsight без пользовательской виртуальной сети (нет виртуальной сети, используемой во время создания кластера).

- Никаких немедленных нарушений до 31 марта 2025 года. Однако настоятельно рекомендуется повторно создать кластер до 31 марта 2025 г., чтобы избежать потенциальных проблем, таких как сбой в операциях масштабирования или нерабочих узлах.

Сценарий 2. Существующие кластеры HDInsight с пользовательской виртуальной сетью (используется собственная виртуальная сеть для создания кластера).

- Никаких немедленных нарушений до 31 марта 2025 года. Однако настоятельно рекомендуется повторно создать кластер до 31 марта 2025 г., чтобы избежать потенциальных проблем, таких как сбой в операциях масштабирования или нерабочих узлах.

Создание нового кластера

Из-за устаревания исходящего доступа по умолчанию кластеру HDInsight необходим новый метод исходящего подключения. Документ Преобразование исходящих сетевых адресов (SNAT) предлагает несколько способов, которые могут обеспечить исходящее подключение для кластера. Самый рекомендуемый способ с HDInsight — связать шлюз NAT с подсетью, которая поддерживает функции автоматического масштабирования кластеров HDInsight. Шлюз NAT обеспечивает исходящее сетевое подключение для кластера. Группа безопасности сети управляет как входящим, так и исходящим трафиком, который требуется стандартной подсистемой балансировки нагрузки.

Примечание.

Если вы предпочитаете брандмауэр Azure вместо шлюза NAT, следуйте Настройте ограничение исходящего сетевого трафика, а затем создайте кластер.

Сценарий 1. Кластеры HDInsight без пользовательской виртуальной сети (создание кластера без какой-либо виртуальной сети).

- В этом случае воздействия нет. Вы можете повторно создать кластер напрямую.

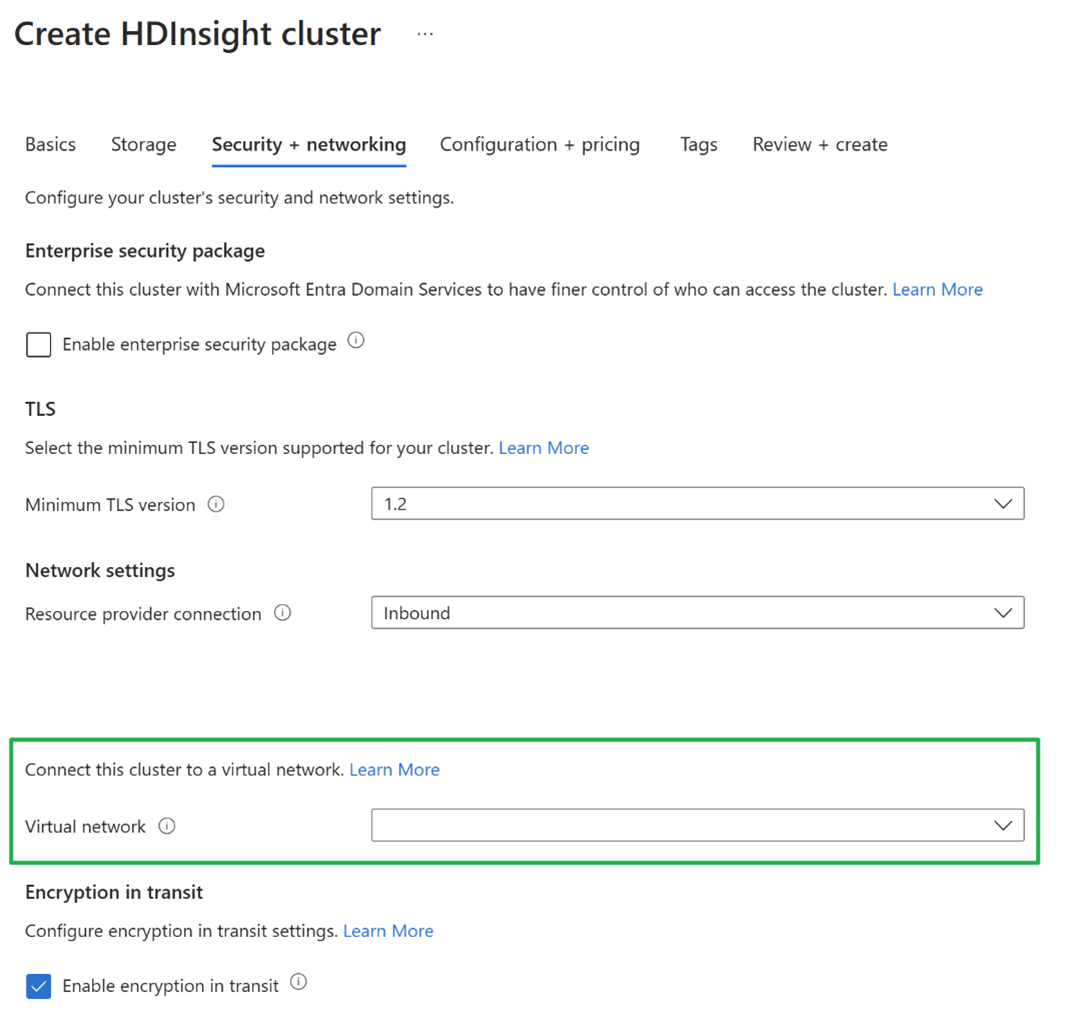

Сценарий 2. Кластеры HDInsight с пользовательской виртуальной сетью (использование собственной виртуальной сети во время создания кластера).

В этом случае существует два варианта создания кластера.

Подход 1. Создание кластера с новой подсетью

Создайте новый шлюз NAT и новую группу безопасности сети (NSG) или используйте существующие. Шлюз NAT обеспечивает исходящее сетевое подключение для кластера. Группа безопасности сети управляет как входящим, так и исходящим трафиком, который требуется стандартной подсистемой балансировки нагрузки.

Примечание.

Вы можете использовать существующий шлюз NAT и NSG.

Следуйте документации Краткий старт: создание шлюза NAT — портал Azure и Создать, изменить или удалить сетевую группу безопасности Azure, чтобы создать новый шлюз NAT и новую сетевую группу безопасности. Вы можете обратиться к документу Ограничение сетевого трафика в Azure HDInsight, чтобы настроить корректные правила NSG.

Создайте новую подсеть и свяжите подсеть с шлюзом NAT и группой безопасности сети.

Примечание.

Если вы не можете найти шлюз NAT, см. FAQ по шлюзу NAT Azure NAT Gateway.

Создайте новый кластер с подсетью.

Подход 2. Создание кластера с помощью существующей подсети

Существующая виртуальная сеть может быть несовместима со стандартным балансировщиком нагрузки Azure. Необходимо обновить существующую пользовательскую виртуальную сеть для интеграции со стандартным балансировщиком нагрузки Azure. Необходимо подключить группу безопасности сети и шлюз NAT к существующей подсети. Так как существующая подсеть с кластерами HDInsight с базовыми подсистемами балансировки нагрузки Azure не может быть связана с шлюзом NAT из-за несовместимости с базовой подсистемой балансировки нагрузки, существует два сценария:

Случай 1: Существующая подсеть не имеет кластеров HDInsight с Azure Basic Load Balancers.

Выполните следующие действия:

Создайте новый шлюз NAT и новую группу безопасности сети (NSG) или используйте существующие. Шлюз NAT обеспечивает исходящее сетевое подключение для кластера. Группа безопасности сети управляет как входящим, так и исходящим трафиком, который требуется стандартной подсистемой балансировки нагрузки.

Примечание.

Вы можете использовать существующий шлюз NAT и NSG.

Следуйте инструкциям из этого краткого руководства. Создание шлюза NAT — портал Azure и создание, изменение или удаление группы безопасности сети Azure для создания шлюза NAT и новой группы безопасности сети.

Вы можете обратиться к документу Ограничение сетевого трафика в Azure HDInsight, чтобы настроить корректные правила NSG.

Свяжите шлюз NAT с подсетью вместе с группой безопасности сети.

Создайте кластер с подсетью.

Примечание.

Если вы не можете найти шлюз NAT, см. вопросы и ответы о шлюзе NAT (часто задаваемые вопросы о шлюзе NAT Azure).

Вариант 2. Существующие подсети имеют кластеры HDInsight с подсистемами балансировки нагрузки Azure Basic

Рассмотрим один из следующих методов:

Метод 1. Связывание подсети с шлюзом NAT и группой безопасности сети.

В соответствии с часто задаваемыми вопросами о шлюзе NAT Azure шлюз NAT несовместим с базовой подсистемой балансировки нагрузки Azure.

Чтобы связаться с шлюзом NAT, выполните следующие действия.

Удалите все существующие кластеры HDInsight с помощью базовых подсистем балансировки нагрузки Azure в этой подсети.

Создайте новый шлюз NAT и новую группу безопасности сети (NSG) или используйте существующие.

Примечание.

Вы можете использовать существующий шлюз NAT и NSG.

Следуйте инструкциям из этого краткого руководства. Создание шлюза NAT — портал Azure и создание, изменение или удаление группы безопасности сети Azure для создания шлюза NAT и новой группы безопасности сети.

Вы можете обратиться к документу Ограничение сетевого трафика в Azure HDInsight, чтобы настроить корректные правила NSG.

Свяжите подсеть с шлюзом NAT и группой безопасности сети.

Примечание.

Если вы не можете найти шлюз NAT, см . вопросы и ответы о шлюзе NAT (часто задаваемые вопросы о шлюзе NAT Azure).

Повторно создайте кластеры с подсетью.

Метод 2. Создайте новую подсеть и создайте кластер с новой подсетью.

Это важно

- Если после восстановления кластера с использованием стандартного балансировщика нагрузки у вас возникают задержки в работе или сетевые проблемы, проверьте в вашем шлюзе NAT параметры "Общее число SNAT-соединений" и "Сброшенные пакеты". Высокие значения могут указывать на исчерпание портов SNAT. Для решения этой проблемы рекомендуется реализовать один из следующих методов:

- Привязка дополнительных IP-адресов или префиксов IP-адресов к шлюзу NAT. Дополнительные сведения см. в статьях «Устранение неполадок с подключением к шлюзу Azure NAT» и «Метрики и оповещения для шлюза Azure NAT».

- Включение приватного канала к учетным записям хранения, что может снизить зависимость от SNAT-портов. Дополнительные сведения см. в статье Использование частных конечных точек для службы хранилища Azure.

Примечание.

Если вы используете кластер ESP с отключенной MFA, проверьте состояние MFA после повторного создания кластера с помощью шлюза NAT.