Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

При переходе к управлению облаком вы хотите перейти от ручного управления каждым назначением политики в портал Azure или с помощью различных пакетов SDK к чему-то более управляемому и повторяемому в масштабе предприятия. Среди основных подходов к управлению системами с масштабированием в облаке можно выделить следующие два.

- Инфраструктура как код. Практика рассмотрения как кода всего содержимого, определяющего вашу среду, от шаблонов Azure Resource Manager (шаблонов ARM) до определений Политики Azure и Azure Blueprints.

- DevOps: объединение людей, процессов и продуктов для обеспечения непрерывной доставки ценности нашим конечным пользователям.

Концепция "Политика Azure как код" объединяет эти идеи. По сути, это хранение определения политик в системе управления версиями и тестирование и проверка их при каждом внесении изменений. Однако это не должно быть пределом вовлечённости политик в такие области, как Инфраструктура как Код и DevOps.

Этап проверки также должен быть компонентом других рабочих процессов непрерывной интеграции или непрерывного развертывания (CI/CD), таких как развертывание среды приложения или виртуальной инфраструктуры. Сделав проверку соответствия политикам в Azure ранним компонентом процесса сборки и развертывания, команды приложений и операций могут заранее выяснить, соблюдается ли ожидаемое поведение изменений задолго до того, как станет слишком поздно и начнётся попытка развертывания в рабочей среде.

Определения и базовые сведения

Прежде чем углубиться в детали рабочего процесса Azure Policy как кода, важно понять некоторые основные концепции, такие как разработка определений политик и инициатив, а также как использовать исключения при назначении этих определений.

Имена файлов соответствуют определенным частям определений политики или инициатив и другим ресурсам политики:

| Формат файла | Содержимое файла |

|---|---|

policy-v#.json |

Полное определение политики для этой версии |

policyset-v#.json |

Определение инициативы целиком для данной версии |

policy-v#.parameters.json |

Фрагмент properties.parameters определения политики |

policyset-v#.parameters.json |

Часть properties.parameters определения инициативы |

policy-v#.rules.json |

Фрагмент properties.policyRule определения политики |

policyset-v#.definitions.json |

Часть properties.policyDefinitions определения инициативы |

exemptionName.json |

Исключение политики, предназначенное для определенного ресурса или области |

Обзор рабочих процессов

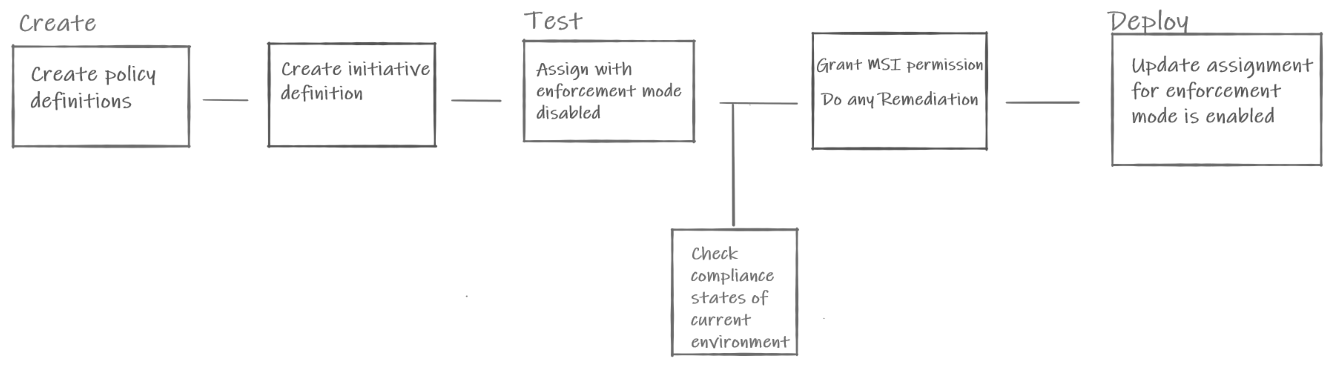

Рекомендуемый стандартный рабочий процесс "Политика Azure как код" представлен на следующей схеме.

Схема, показывающая блоки рабочего процесса «Политика Azure как код». Блок Create (Создание) включает разработку политики и определений инициативы. Test включает задания с отключённым режимом принудительного применения. Проводится проверка шлюза на соответствие, после чего назначаются разрешения MSI и устраняются проблемы с ресурсами. Блок Deploy (Развертывание) включает обновление назначения для включения режима принудительного применения.

Управление исходным кодом

Существующие определения политик и инициатив можно экспортировать различными способами, например с помощью запросов PowerShell, CLI или Azure Resource Graph (ARG ). Среда управления версиями для хранения этих определений может быть одним из многих вариантов, включая GitHub или Azure DevOps.

Создание и обновление определений политик

Определения политик создаются с помощью JSON и хранятся в системе управления версиями. Каждая политика имеет собственный набор файлов, таких как параметры, правила и параметры среды, которые должны храниться в той же папке. Следующая структура является рекомендуемым способом хранения определений политик в системе управления версиями.

.

|

|- policies/ ________________________ # Root folder for policy resources

| |- policy1/ ______________________ # Subfolder for a policy

| |- versions_____________________ # Subfolder for versions of definition

| |- policy-v#.json _________________ # Policy definition

| |- policy-v#.parameters.json ______ # Policy definition of parameters

| |- policy-v#.rules.json ___________ # Policy rule

| |- assign.<name1>.json _________ # Assignment 1 for this policy definition

| |- assign.<name2>.json _________ # Assignment 2 for this policy definition

| |- exemptions.<name1>/__________ # Subfolder for exemptions on assignment 1

| - exemptionName.json________ # Exemption for this particular assignment

|- exemptions.<name2>/__________ # Subfolder for exemptions on assignment 2

| - exemptionName.json________ # Exemption for this particular assignment

|

| |- policy2/ ______________________ # Subfolder for a policy

| |- versions_____________________ # Subfolder for versions of definition

| |- policy-v#.json _________________ # Policy definition

| |- policy-v#.parameters.json ______ # Policy definition of parameters

| |- policy-v#.rules.json ___________ # Policy rule

| |- assign.<name1>.json _________ # Assignment 1 for this policy definition

| |- exemptions.<name1>/__________ # Subfolder for exemptions on assignment 1

| - exemptionName.json________ # Exemption for this particular assignment

|

При добавлении новой политики или новой версии или обновлении существующего рабочего процесса будет автоматически обновляться определение политики в Azure. Тестирование нового или обновленного определения политики происходит позже.

Создание и обновление определений инициатив

Определения инициатив также создаются с помощью JSON-файлов, которые должны храниться в той же папке, что и определения политик. Определение инициативы требует, чтобы определение политики уже существовало, поэтому его невозможно создать или обновить до тех пор, пока источник политики не будет обновлен в системе управления версиями, а затем обновлен в Azure. Следующая структура является рекомендуемым методом хранения определений инициатив в системе управления исходным кодом.

.

|

|- initiatives/ ______________________ # Root folder for initiatives

| |- init1/ _________________________ # Subfolder for an initiative

| |- versions ____________________ # Subfolder for versions of initiative

| |- policyset.json ______________ # Initiative definition

| |- policyset.definitions.json __ # Initiative list of policies

| |- policyset.parameters.json ___ # Initiative definition of parameters

| |- assign.<name1>.json _________ # Assignment 1 for this policy initiative

| |- assign.<name2>.json _________ # Assignment 2 for this policy initiative

| |- exemptions.<name1>/__________ # Subfolder for exemptions on assignment 1

| - exemptionName.json________ # Exemption for this particular assignment

|- exemptions.<name2>/__________ # Subfolder for exemptions on assignment 2

| - exemptionName.json________ # Exemption for this particular assignment

|

| |- init2/ _________________________ # Subfolder for an initiative

| |- versions ____________________ # Subfolder for versions of initiative

| |- policyset.json ______________ # Initiative definition

| |- policyset.definitions.json __ # Initiative list of policies

| |- policyset.parameters.json ___ # Initiative definition of parameters

| |- assign.<name1>.json _________ # Assignment 1 for this policy initiative

| |- exemptions.<name1>/__________ # Subfolder for exemptions on assignment 1

| - exemptionName.json________ # Exemption for this particular assignment

|

Как и в определениях политик, рабочий процесс должен автоматически обновлять определение инициативы в Azure при добавлении или обновлении существующей инициативы. Тестирование нового или обновленного определения инициативы происходит позже.

Примечание.

Для развертывания политик рекомендуется использовать механизм централизованного развертывания, например, рабочие процессы GitHub, или Azure Pipelines. Это помогает обеспечить развертывание только проверенных ресурсов политики в вашей среде и использование постепенного и центрального механизма развертывания. Разрешения на запись в ресурсы политики можно ограничить удостоверением, применяемым при развертывании.

Тестирование и проверка измененного определения

После того как служба автоматизации записала созданные или измененные определения политики или инициативы и внесла обновления в объект в Azure, необходимо протестировать внесенные изменения. Либо политику, либо инициативу, частью которой она является, следует назначить ресурсам в среде, наиболее удаленной от рабочей среды. Обычно это среда Dev (разработка).

Примечание.

На этом шаге мы проводим тестирование интеграции определения политики в среде Azure, это отличается от проверки функциональности определения политики, которая должна происходить во время процесса создания определения.

Назначение должно использовать для режима enforcementMode значение Disabled (отключено), чтобы создание и изменение ресурсов не блокировалось, но все существующие ресурсы по-прежнему проверялись на соответствие обновленному определению политики. Даже при использовании enforcementMode рекомендуется, чтобы область назначения политики являлась группой ресурсов или подпиской, специально выделенной для проверки политик.

Примечание.

Хотя режим принудительного применения полезен, он не является заменой тщательного тестирования определения политики при различных условиях. Определение политики необходимо тестировать с помощью вызовов REST API PUT и PATCH, проверки соответствующих и несоответствующих ресурсов, а также проверяя граничные случаи, такие как свойство, отсутствующее в ресурсе.

После развертывания задания используйте Azure Policy SDK, задачу оценки безопасности и соответствия требованиям Azure Pipelines или запросы Azure Resource Graph (см. примеры), чтобы получить данные о соблюдении требований для нового назначения. Среда, используемая для тестирования политик и назначений, должна иметь ресурсы с различными состояниями соответствия. Как и хороший юнит-тест для кода, необходимо убедиться, что ресурсы проверяются как ожидается, без ложных срабатываний или ложных отрицательных результатов. При тестировании и проверке только ожидаемых результатов может возникнуть непредвиденное и неопознанное воздействие политики. Дополнительные сведения см. в статье Оценка влияния нового определения политики Azure.

Включение задач исправления

Если проверка назначения соответствует ожиданиям, следующим шагом является проверка исправления. Политики, использующие deployIfNotExists или modify, могут иметь связанную задачу исправления, которая активируется для перевода ресурсов из несоответствующего состояния в состоянии соответствия.

Первым шагом для исправления ресурсов является предоставление назначению политики назначения роли, определенного в определении политики. Это назначение ролей дает управляемому удостоверению назначения политики достаточно прав для внесения необходимых изменений для приведения ресурса в состояние соответствия.

После назначения политике соответствующих прав используйте пакет SDK для политики, чтобы активировать задачу по исправлению для набора ресурсов, для которых известно об их несовместимости. Перед тем как продолжить, необходимо завершить три теста исправленных задач:

- Проверьте, что задача исправления успешно завершена.

- выполнить оценку политики, чтобы убедиться, что результаты соответствия политике обновлены и соответствуют ожиданиям;

- выполнить модульный тест среды непосредственно для ресурсов, чтобы проверить, изменились ли их свойства.

При тестировании обновленных результатов оценки политики и непосредственном тестировании среды подтверждается, что задачи исправления изменили то, что ожидалось, и определение политики обнаружило изменение соответствия так, как ожидалось.

Обновление в принудительных назначениях

После прохождения всех проверочных шлюзов переключите для назначение режим enforcementMode в положение enabled (включено). Рекомендуется также сначала выполнить это изменение в среде, наиболее удаленной от рабочей среды. Убедитесь, что требуемые эффекты применяются во время создания ресурсов и обновления ресурсов. После того как среда будет проверена на соответствие ожидаемым требованиям, необходимо расширить сферу охвата, чтобы включить следующую среду и продолжать процесс дальше, пока политика не будет развернута в производственной среде.

Комплексная обработка оценок

Стандартный рабочий процесс "Политика Azure как код" предназначен для разработки и развертывания политик и инициатив в большом масштабе. Однако оценка политики должна быть частью развертывания любых рабочих процессов, которые развертывают или создают ресурсы в Azure для создания инфраструктуры, таких как развертывание приложений или запуск шаблонов ARM.

В таких случаях после развертывания приложения или инфраструктуры в тестовой подписке или группе ресурсов следует выполнить оценку политики для проверки всех политик и инициатив в этой области. Несмотря на то, что они могут быть настроены в этой среде с режимом enforcementMode в положении disabled (отключено), полезно заранее определить, нарушает ли определения политик развертывание приложения или инфраструктуры. Таким образом, такая оценка политики должна быть частью этих рабочих процессов и приводить к отклонению развертываний, которые создают ресурсы, не соответствующие требованиям.

Отзыв

В этой статье рассматривается стандартный рабочий процесс "Политика Azure как код", а также роль оценки политики в других рабочих процессах развертывания. Этот рабочий процесс можно использовать в любой среде, которая поддерживает действия сценариев и автоматизацию на основе триггеров.

Следующие шаги

- Узнайте больше о структуре определения политик.

- Узнайте больше о структуре назначения политик.

- Узнайте о программном создании политик.

- Узнайте, как получать данные о соответствии.

- Узнайте, как исправлять несоответствующие ресурсы.

- В соответствии с рекомендациями по безопасному развертыванию политики