Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Область применения: ✔️ Front Door Standard ✔️ Front Door Premium

Управляемые удостоверения, предоставляемые идентификатором Microsoft Entra, позволяют экземпляру Azure Front Door безопасно обращаться к другим защищенным ресурсам Microsoft Entra, таким как Azure Key Vault, без необходимости управлять учетными данными. Для получения дополнительной информации см. раздел Что такое управляемые удостоверения для ресурсов Azure?.

После включения управляемого удостоверения для Azure Front Door и предоставления необходимых разрешений в Azure Key Vault Front Door будет использовать управляемое удостоверение для доступа к сертификатам. Без этих разрешений пользовательская автоматическая смена сертификатов и добавление новых сертификатов не выполняется. Если управляемое удостоверение отключено, Azure Front Door вернется к использованию исходного настроенного приложения Microsoft Entra, использование которого не рекомендуется и которое перестанет поддерживаться в будущем.

Azure Front Door поддерживает два типа управляемых удостоверений:

- Назначаемое системой удостоверение: это удостоверение привязано к службе и удаляется, если служба удаляется. Каждая служба может иметь только одно удостоверение, назначаемое системой.

- Назначаемое пользователем удостоверение. Это автономное удостоверение Azure, которое может быть назначено вашей службе. Каждая служба может иметь несколько пользовательских удостоверений.

Управляемые удостоверения специфичны для клиента Microsoft Entra, в котором размещается ваша подписка Azure. Если подписка перемещается в другой каталог, необходимо заново создать и перенастроить идентификацию.

Доступ к Azure Key Vault можно настроить с помощью управления доступом на основе ролей (RBAC) или политики доступа.

Предварительные условия

Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно .

Профиль Azure Front Door уровня "Стандартный" или "Премиум". Сведения о создании нового профиля см. в статье о создании Azure Front Door.

Включение управляемого удостоверения

Перейдите к существующему профилю Azure Front Door. Выберите удостоверение в разделе "Безопасность " в меню слева.

Выберите назначаемое системой или назначаемое пользователем управляемое удостоверение.

Системное назначение - Управляемое удостоверение, связанное с жизненным циклом профиля Azure Front Door, используемое для доступа к Azure Key Vault.

Назначенный пользователем - это автономный ресурс управляемого удостоверения с собственным жизненным циклом, используемый для авторизации в Azure Key Vault.

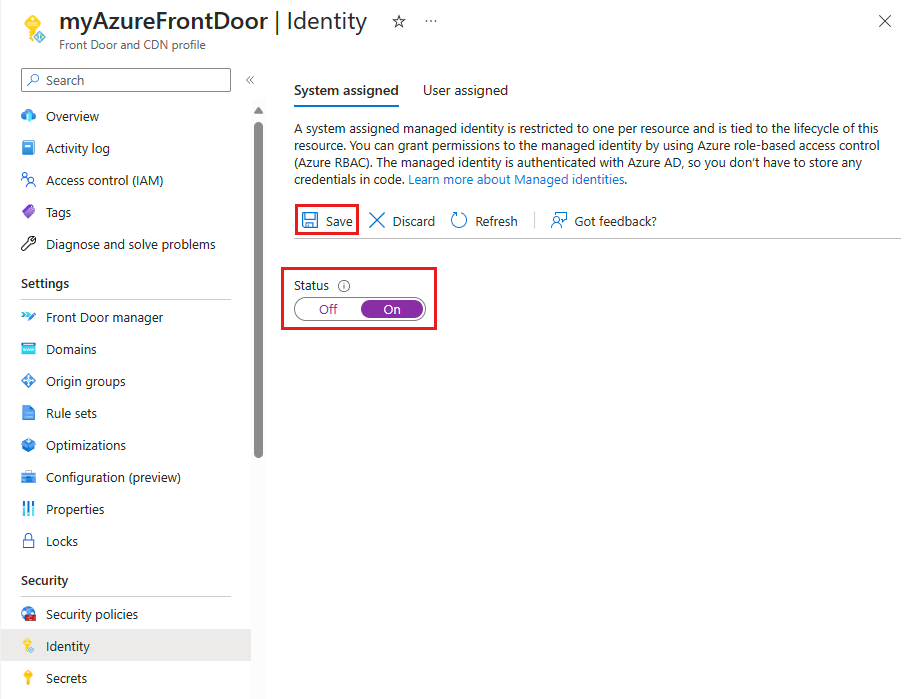

Назначено системой

Переключите Состояние на включено и выберите Сохранить.

Подтвердите создание системно управляемого удостоверения для вашего профиля Front Door, выбрав "Да", когда будет предложено.

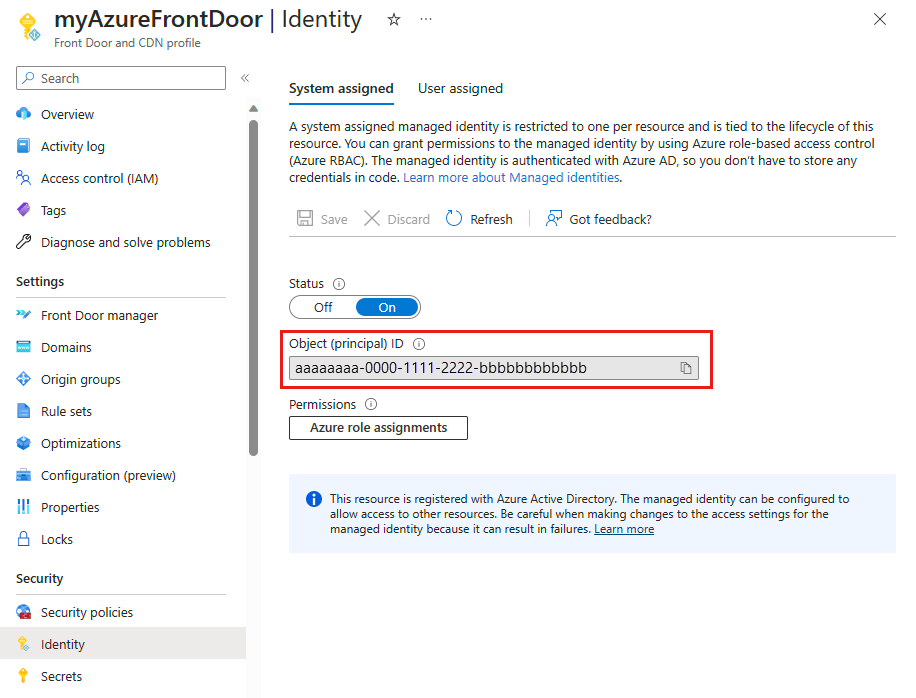

После создания и регистрации с Microsoft Entra ID используйте идентификатор объекта (субъекта), чтобы предоставить Azure Front Door доступ к Azure Key Vault.

Пользователь назначен

Чтобы использовать управляемое удостоверение, назначаемое пользователем, необходимо создать его. Инструкции по созданию удостоверения см. в статье о создании управляемого удостоверения, назначаемого пользователем.

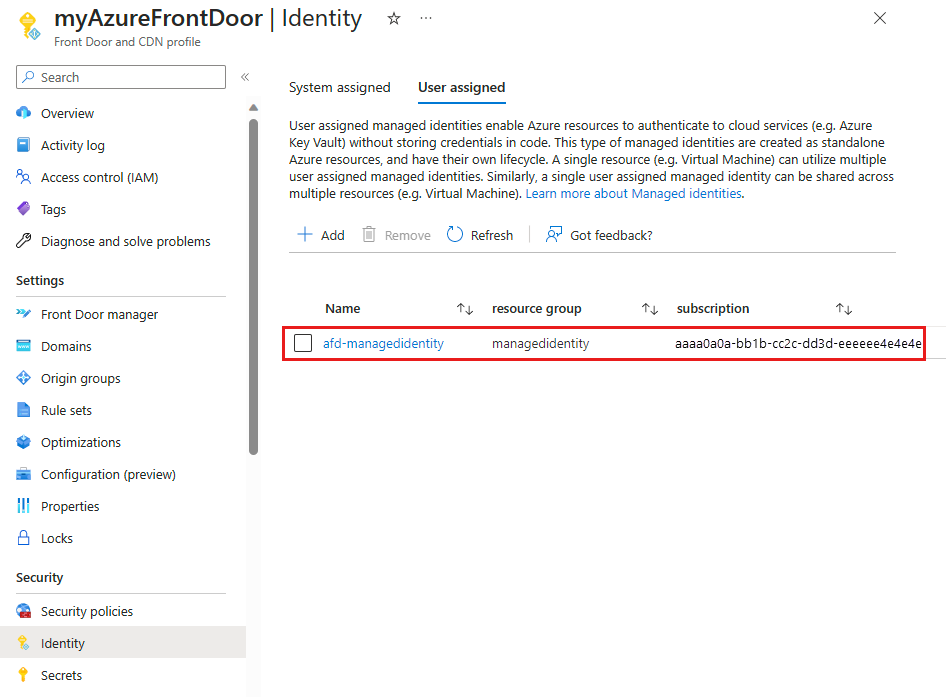

На вкладке "Назначенные пользователем" выберите + Добавить, чтобы добавить управляемую идентичность, назначаемую пользователем.

Найдите и выберите назначенное пользователем управляемое удостоверение. Затем нажмите кнопку "Добавить ", чтобы присоединить ее к профилю Azure Front Door.

Имя выбранной назначенной пользователем управляемой учетной записи отображается в профиле Azure Front Door.

Настройка доступа к Key Vault

Доступ к Azure Key Vault можно настроить с помощью любого из следующих методов:

- Управление доступом на основе ролей (RBAC) — обеспечивает точное управление доступом с помощью Azure Resource Manager.

- Политика доступа. Использует собственный контроль доступа к Azure Key Vault.

Дополнительные сведения см. в статье "Управление доступом на основе ролей Azure" (Azure RBAC) и политика доступа.

Управление доступом на основе ролей (RBAC)

Перейдите в Azure Key Vault. Выберите элемент управления доступом (IAM) в меню "Параметры", а затем нажмите кнопку "Добавить" и выберите "Добавить назначение роли".

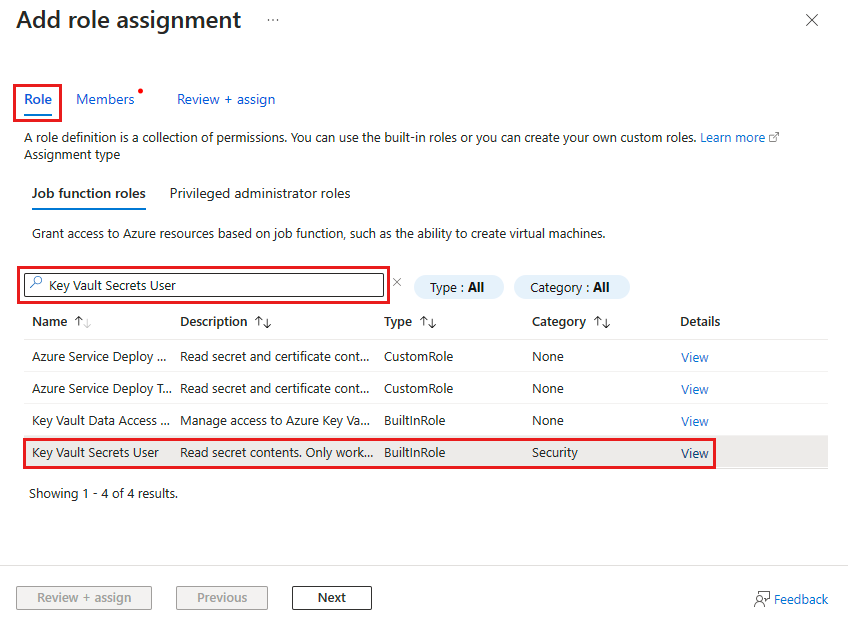

На странице «Добавление назначения ролей» найдите пользователя секретов Key Vault и выберите его из результатов поиска.

Перейдите на вкладку "Участники", выберите управляемую удостоверенность, а затем выберите "+ Выбрать участников".

Выберите управляемое удостоверение, назначаемое системой или назначаемое пользователем, связанное с Azure Front Door, и нажмите кнопку Выбрать.

Выберите Рецензирование и назначение, чтобы завершить назначение роли.

Политика доступа

Перейдите в Azure Key Vault. В разделе "Параметры" выберите политики доступа и нажмите кнопку "Создать".

На странице "Создание политики доступа" перейдите на вкладку "Разрешения". В разделе "Секретные разрешения" выберите "Список" и "Получить". Затем нажмите кнопку "Далее", чтобы перейти на главную вкладку.

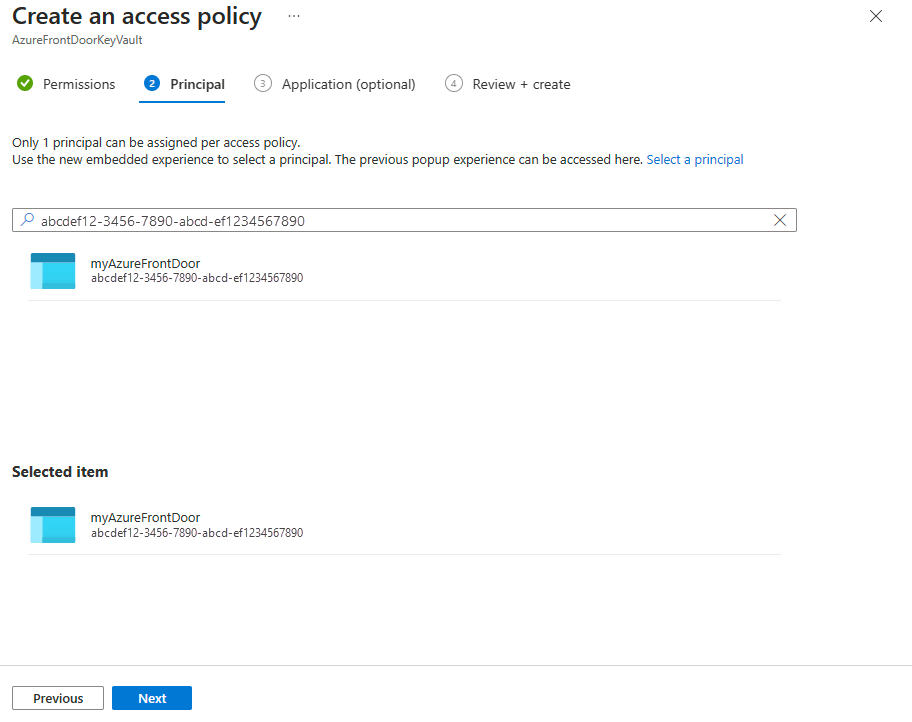

На вкладке "Субъект" введите идентификатор объекта (субъекта) для управляемого удостоверения, назначаемого системой, или имя управляемого удостоверения, назначаемого пользователем. Затем выберите Обзор + создание. Вкладка "Приложение " пропускается, так как Azure Front Door автоматически выбирается.

Просмотрите параметры политики доступа и нажмите кнопку "Создать ", чтобы завершить политику доступа.

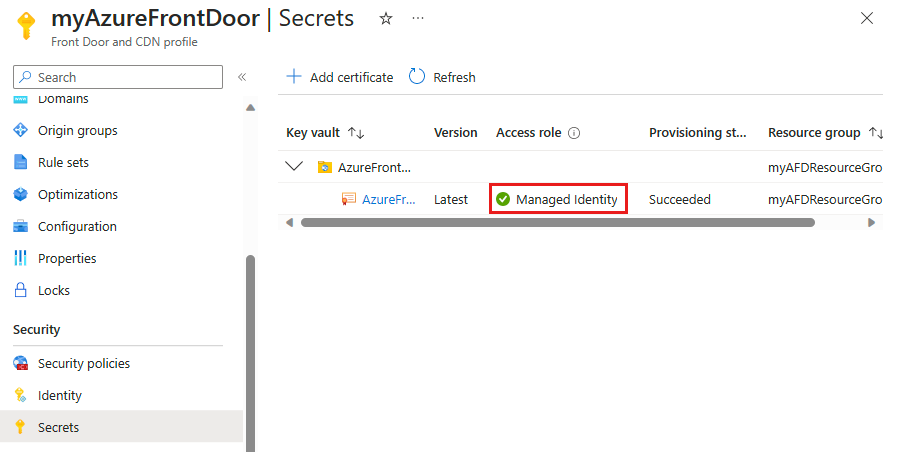

Проверка доступа

Перейдите в профиль Azure Front Door, где вы включили управляемое удостоверение и выберите секреты в разделе "Безопасность".

Убедитесь, что управляемое удостоверение отображается в столбце роли доступа для сертификата, используемого в Front Door. Если вы впервые настраиваете управляемое удостоверение, добавьте сертификат в Front Door, чтобы увидеть этот столбец.