Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

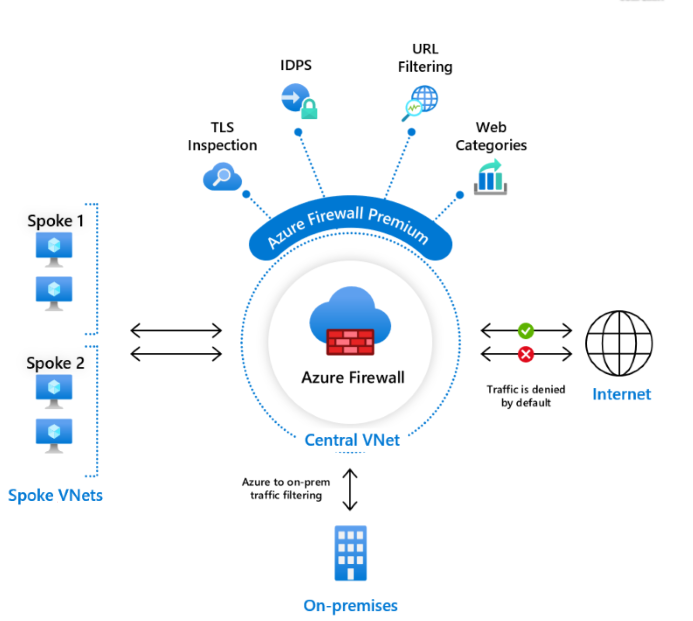

Брандмауэр Azure Premium предлагает расширенную защиту от угроз, подходящую для высокочувствительных и регулируемых сред, таких как платежи и отрасли здравоохранения.

Организации могут использовать функции SKU уровня "Премиум", такие как проверка IDPS и TLS, чтобы предотвратить распространение вредоносных программ и вирусов в сетях. Для удовлетворения повышенных требований к производительности этих функций Брандмауэр Azure Premium использует более мощный номер SKU виртуальной машины. Similar to the Standard SKU, the Premium SKU can scale up to 100 Gbps and integrate with availability zones to support a 99.99% SLA. SKU "Премиум" соответствует требованиям стандарта безопасности данных индустрии платежных карт (PCI DSS).

Брандмауэр Azure уровня "Премиум" включает указанные ниже функции.

- Проверка TLS: расшифровывает исходящий трафик, обрабатывает его, затем повторно шифрует и отправляет его в место назначения.

- IDPS: отслеживает сетевые действия на предмет вредоносной активности, регистрирует сведения, сообщает об этом и при необходимости блокирует её.

- Фильтрация URL-адресов: расширяет фильтрацию FQDN для рассмотрения всего URL-адреса, включая любой дополнительный путь.

- Веб-категории: разрешает или запрещает пользователям доступ к категориям веб-сайтов, таким как азартные игры или социальные медиа.

Чтобы сравнить функции брандмауэра Azure для всех номеров SKU, см. статью "Выбор правильного номера SKU брандмауэра Azure" в соответствии с вашими потребностями.

Проверка TLS

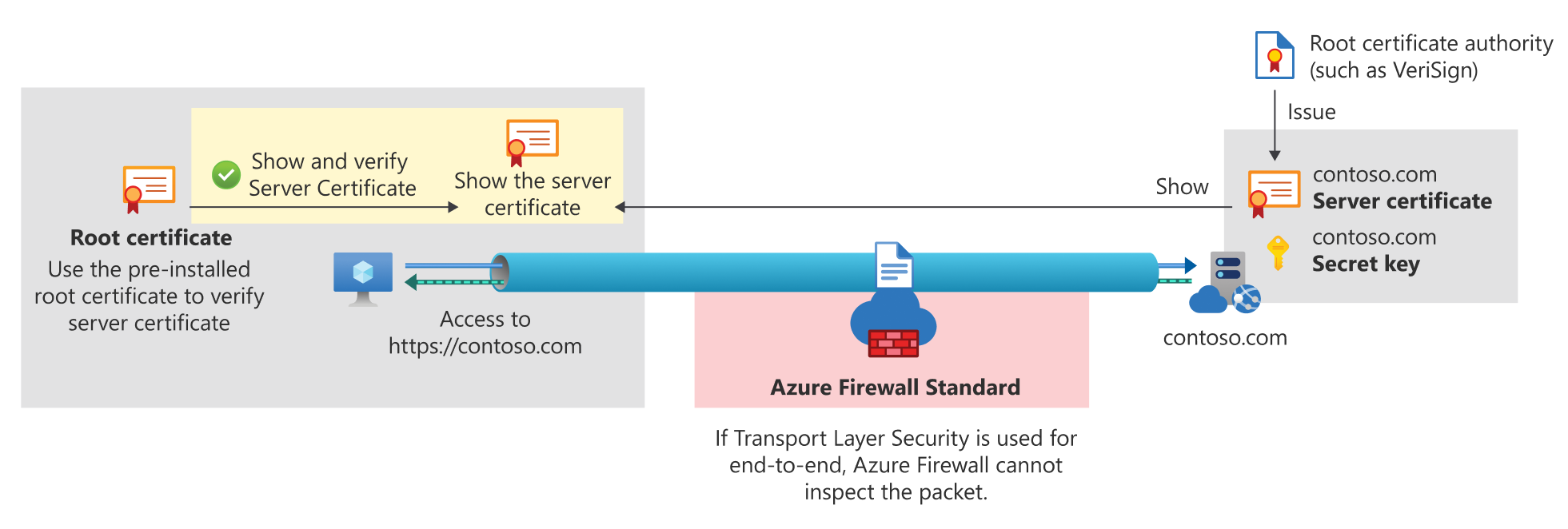

Протокол TLS (Transport Layer Security) предоставляет криптографию для конфиденциальности, целостности и подлинности с помощью сертификатов между приложениями для обмена данными. Он шифрует HTTP-трафик, который может скрыть незаконное действие пользователя и вредоносный трафик.

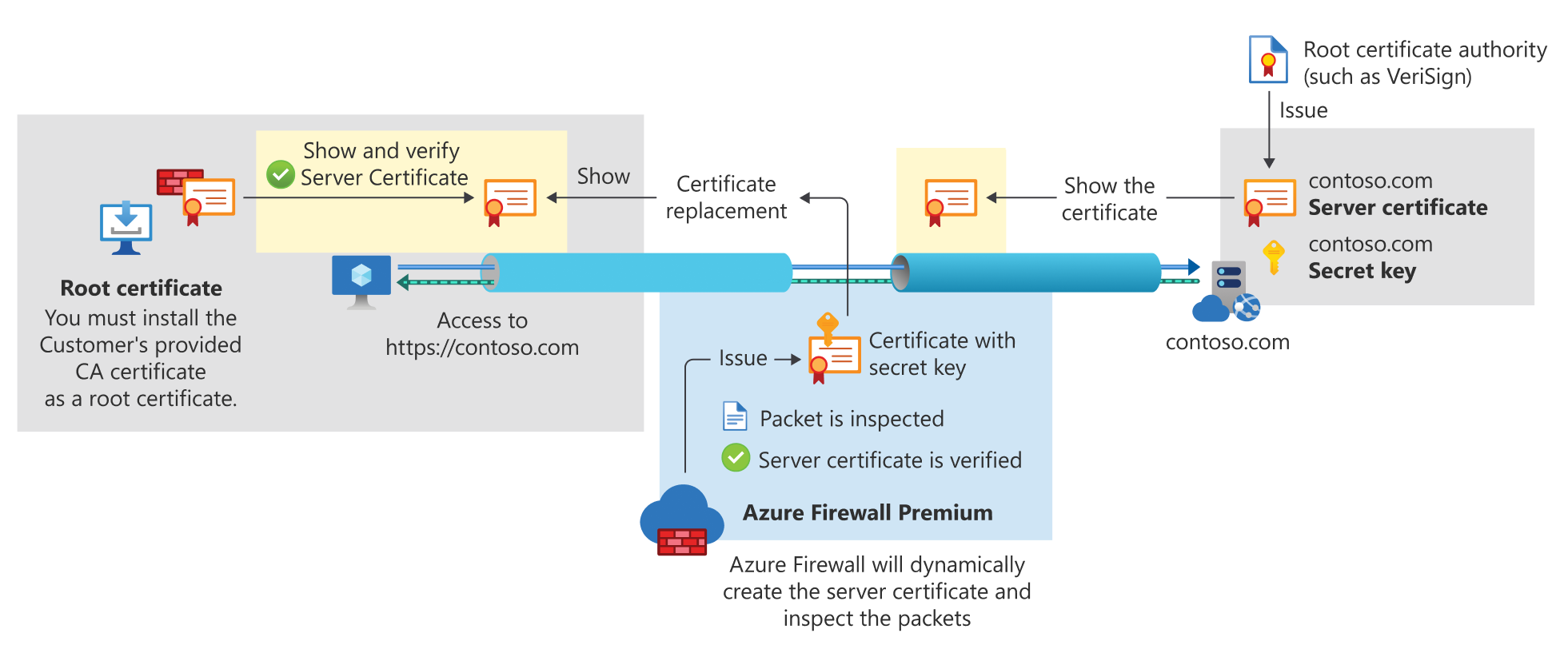

Без проверки TLS брандмауэр Azure не может видеть данные в зашифрованном туннелье TLS, ограничивая возможности защиты. Однако брандмауэр Azure Premium завершает работу и проверяет подключения TLS для обнаружения, оповещения и устранения вредоносных действий в HTTPS. Он создает два подключения TLS: один с веб-сервером и другим с клиентом. Используя сертификат ЦС, предоставленный клиентом, он генерирует временный сертификат, чтобы использовать его вместо сертификата веб-сервера и передать его клиенту для установления соединения TLS.

Брандмауэр Azure без проверки TLS:

Проверка брандмауэра Azure с помощью TLS:

Поддерживаются следующие варианты использования с Брандмауэром Azure:

- Проверка исходящего TLS: защищает от вредоносного трафика, отправленного из внутреннего клиента, размещенного в Azure в Интернете.

- East-West проверка TLS: защищает рабочие нагрузки Azure от потенциально вредоносного трафика, отправленного в Azure, включая трафик из локальной сети или из нее.

Следующий вариант использования поддерживается шлюзом приложений Azure с брандмауэром веб-приложений Azure:

- Входящие проверки TLS: защищает внутренние серверы или приложения, размещенные в Azure, от вредоносных запросов, поступающих из Интернета или внешней сети. Шлюз приложений обеспечивает сквозное шифрование.

См. связанные сведения:

Tip

Протоколы TLS 1.0 и 1.1 являются устаревшими и не поддерживаются. Эти версии были признаны уязвимыми. Хотя они по-прежнему работают для обеспечения обратной совместимости, они не рекомендуются. Перейдите на TLS 1.2 при первой же возможности.

Дополнительные сведения о требованиях в отношении сертификатов промежуточного центра сертификации, используемых в Брандмауэре Azure уровня "Премиум", см. в разделе Сертификат Брандмауэра Azure уровня "Премиум".

Дополнительные сведения о проверке TLS см. в статье о создании POC для проверки TLS в Брандмауэр Azure.

Система обнаружения и предотвращения вторжений (IDPS)

Система обнаружения и предотвращения сетевых вторжений (IDPS) отслеживает сеть для вредоносных действий, регистрирует сведения, сообщает об этом и при необходимости блокирует его.

Брандмауэр Azure Premium предлагает инструмент предотвращения вторжений на основе сигнатур (IDPS) для быстрого обнаружения атак, определяя определенные шаблоны, такие как последовательности байтов в сетевом трафике или известные вредоносные инструкции, используемые вредоносными программами. Эти подписи IDPS применяются как к трафику приложения, так и на уровне сети (уровни 3-7). Они полностью управляются и постоянно обновляются. IDPS can be applied to inbound, spoke-to-spoke (East-West), and outbound traffic, including traffic to/from an on-premises network. Вы можете настроить диапазоны частных IP-адресов IDPS с помощью функции частных IP-адресов. Дополнительные сведения см. в разделе диапазонов частных IP-адресов IDPS.

Подписи и наборы правил брандмауэра Azure включают:

- Сосредоточьтесь на выявлении фактических вредоносных программ, команд и управления, комплектов эксплойтов и вредоносных действий, пропущенных традиционными методами.

- Более 67 000 правил в более чем 50 категориях, включая управление и команды вредоносных программ, фишинг, трояны, ботнеты, информационные события, эксплойты, уязвимости, сетевые протоколы SCADA и активность наборов эксплойтов.

- От 20 до 40+ новых правил, выпущенных ежедневно.

- Низкий уровень ложноположительных срабатываний с использованием продвинутых методов обнаружения вредоносных программ, таких как замкнутый цикл обратной связи глобальной сети сенсоров.

IDPS обнаруживает атаки на все порты и протоколы для нешифрованного трафика. Для проверки трафика HTTPS брандмауэр Azure может использовать свою возможность проверки TLS для расшифровки трафика и более эффективного обнаружения вредоносных действий.

Список обхода IDPS позволяет исключить определенные IP-адреса, диапазоны и подсети из фильтрации. Обратите внимание, что список обходов не предназначен для повышения производительности пропускной способности, так как производительность брандмауэра по-прежнему зависит от вашего варианта использования. Дополнительные сведения см. в статье Производительность Брандмауэра Azure.

Диапазоны частных IP-адресов IDPS

В службе Azure Firewall Premium IDPS диапазоны частных IP-адресов используются для определения того, является ли трафик входящим, исходящим или внутренним (East-West). Каждая подпись применяется к определенным направлениям трафика, как указано в таблице правил подписи. По умолчанию диапазонами частных IP-адресов считаются только диапазоны, определенные документом IANA RFC 1918. Трафик между диапазонами частных IP-адресов считается внутренним. При необходимости можно легко изменять, удалять или добавлять диапазоны частных IP-адресов.

Правила подписи IDPS

Правила подписи IDPS позволяют следующее.

- Настройте подписи, изменив их режим на "Отключено", " Оповещение" или " Оповещение" и "Запретить". Можно настроить до 10 000 правил ИДПС.

- Например, если законный запрос заблокирован из-за неисправной подписи, эту подпись можно отключить с помощью её идентификатора из журналов сетевых правил, чтобы устранить проблему ложноположительных срабатываний.

- Fine-tune signatures that generate excessive low-priority alerts to improve visibility for high-priority alerts.

- Просмотрите все 67 000 подписей.

- Используйте интеллектуальный поиск для поиска подписей по атрибутам, таким как CVE-ID.

Правила подписей IDPS обладают перечисленными ниже свойствами.

| Column | Описание |

|---|---|

| Идентификатор подписи | Внутренний идентификатор для каждой подписи, также показанный в журналах правил сети брандмауэра Azure. |

| Режим | Indicates if the signature is active and whether the firewall drops or alerts on matched traffic. Режимы: - Отключен: подпись не включена. - Оповещение: оповещения о подозрительном трафике. - Оповещение и запрет: Оповещает и блокирует подозрительный трафик. Некоторые подписи имеют значение "Только оповещение" по умолчанию, но их можно настроить на "Оповещение и запрет". Режим подписи определяется следующими способами: 1. Режим политики — производный от режима IDPS в политике. 2. Parent Policy – Derived from the IDPS mode of the parent policy. 3. Overridden – Customized by the user. 4. System – Set to "Alert Only" by the system due to its category, but can be overridden. Оповещения IDPS доступны на портале с помощью запроса журнала правил сети. |

| Серьезность | Указывает вероятность того, что подпись является фактической атакой: - Низкий (приоритет 3): низкая вероятность, информационные события. - Средний (приоритет 2): подозрительный, требует расследования. - Высокий (приоритет 1): серьезная атака, высокая вероятность. |

| Направление | Направление трафика, для которого применяется подпись: - Входящий трафик: из Интернета в частный диапазон IP-адресов. - Исходящий трафик: из частного диапазона IP-адресов в Интернет. - Внутренний: в диапазоне частных IP-адресов. - Internal/Inbound: From your private IP range or the Internet to your private IP range. - Internal/Outbound: From your private IP range to your private IP range or the Internet. - Любой: применяется к любому направлению трафика. |

| Группа | Имя группы, к которой принадлежит подпись. |

| Описание | Включает: - Имя категории: категория подписи. - High-level description. - CVE-ID (optional): Associated CVE. |

| Протокол | Протокол, связанный с подписью. |

| Порты источника / назначения | The ports associated with the signature. |

| Последнее обновление | Дата последнего внедрения или изменения подписи. |

Дополнительные сведения о IDPS см. в статье «Пробная эксплуатация Брандмауэра Azure с IDPS».

Фильтрация URL-адресов

Фильтрация URL-адресов расширяет возможности брандмауэра Azure по фильтрации FQDN, чтобы учитывать весь URL-адрес, например www.contoso.com/a/c вместо просто www.contoso.com.

Фильтрация URL-адресов может применяться как к трафику HTTP, так и к HTTPS. При проверке трафика HTTPS брандмауэр Azure Premium использует свою возможность проверки TLS для расшифровки трафика, извлечения целевого URL-адреса и проверки того, разрешен ли доступ. Проверка TLS должна быть включена на уровне правила приложения. После включения URL-адреса можно использовать для фильтрации трафика HTTPS.

Веб-категории

Веб-категории позволяют администраторам разрешать или запрещать доступ пользователей к определенным категориям веб-сайтов, таким как азартные игры или социальные сети. Хотя эта функция доступна в "Azure Firewall" как в версии "Стандартный", так и в версии "Премиум", SKU "Премиум" обеспечивает более тщательный контроль, путём сопоставления категорий по всему URL-адресу для трафика HTTP и HTTPS.

Категории веб-узлов инструмента Azure Firewall Premium доступны только в политиках брандмауэра. Ensure that your policy SKU matches your firewall instance SKU. For example, a Firewall Premium instance requires a Firewall Premium policy.

Например, если брандмауэр Azure перехватывает HTTPS-запрос для www.google.com/news:

- Firewall Standard examines only the FQDN, categorizing

www.google.comas Search Engine. - Брандмауэр Premium проверяет полный URL-адрес, классифицируя

www.google.com/newsкак новости.

Категории организованы по серьезности в соответствии с ответственностью, высокой пропускной способностью, бизнес-использованием, потерей производительности, общим серфингом и без категории. Подробные описания см. в веб-категориях брандмауэра Azure.

Ведение журнала веб-категорий

Трафик, фильтруемый по веб-категориям, регистрируется в журналах приложений. Поле веб-категорий отображается только в том случае, если оно явно настроено в правилах приложения политики брандмауэра. Например, если правило явно не запрещает поисковые системы и пользователь делает запрос www.bing.com, то отображается только сообщение об отказе по умолчанию.

Исключения для категорий

Вы можете создавать исключения для правил веб-категорий, настраивая отдельные коллекции правил разрешения или запрета с более высоким приоритетом. Например, разрешить www.linkedin.com с приоритетом 100 и запретить социальные сети с приоритетом 200 создать исключение для категории социальных сетей .

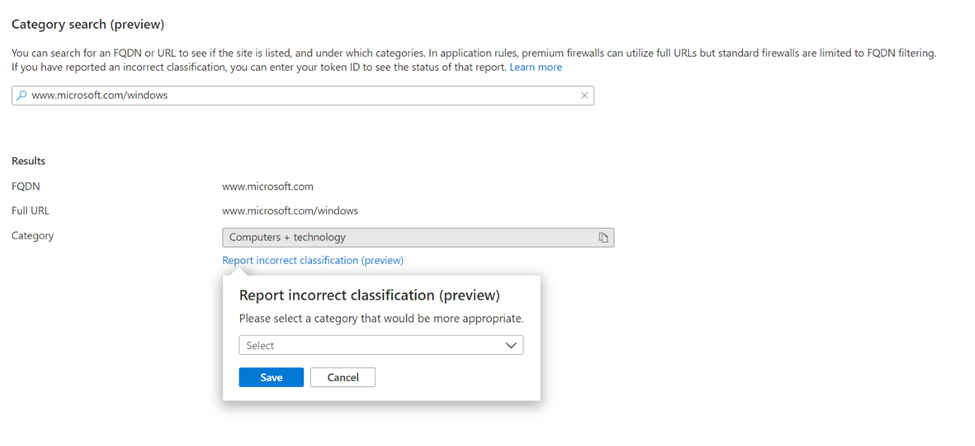

Поиск веб-категории

Определите категорию полного доменного имени или URL-адреса с помощью функции проверки веб-категорий в разделе "Параметры политики брандмауэра". Это помогает определить правила приложения для целевого трафика.

Внимание

Чтобы использовать функцию проверки веб-категорий , пользователь должен иметь доступ к Microsoft.Network/azureWebCategories/* на уровне подписки.

Изменение категории

На вкладке "Веб-категории " в параметрах политики брандмауэра можно запросить изменение категории, если вы считаете, что полное доменное имя или URL-адрес должно находиться в другой категории или иметь предложение для некатегоризованного полного доменного имени или URL-адреса. После отправки отчета об изменении категории вы получите маркер для отслеживания состояния запроса.

Веб-категории, не поддерживающие завершение TLS

Некоторый веб-трафик, например данные о работоспособности сотрудников, невозможно расшифровать с помощью завершения TLS из-за причин конфиденциальности и соответствия требованиям. Следующие веб-категории не поддерживают завершение TLS:

- Образование

- Finance

- Правительство

- Здоровье и медицина

Чтобы поддерживать завершение TLS для определенных URL-адресов, вручную добавьте их в правила приложения. Например, добавьте www.princeton.edu, чтобы разрешить доступ к этому веб-сайту.

Поддерживаемые регионы

Список регионов, в которых доступен брандмауэр Azure, см. в продуктах Azure, доступных по регионам.