Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Брандмауэр Azure можно интегрировать в виртуальную сеть с общедоступной или внутренней подсистемой балансировки нагрузки Azure уровня "Стандартный".

Предпочтительный вариант — использовать внутреннюю подсистему балансировки нагрузки с брандмауэром Azure, так как она упрощает настройку. Если вы уже развернули общедоступную подсистему балансировки нагрузки и хотите продолжить его использование, помните о потенциальных проблемах асимметричной маршрутизации, которые могут нарушить функциональные возможности.

Дополнительные сведения об Azure Load Balancer см. в этой статье.

общедоступная подсистема балансировки нагрузки;

Общедоступная подсистема балансировки нагрузки развертывается с использованием общедоступного интерфейсного IP-адреса.

Асимметричная маршрутизация

Асимметричная маршрутизация — это процесс, при котором пакет передается в назначение одним путем, а возвращается к источнику другим. Эта проблема возникает, когда в подсети настроен маршрут по умолчанию, ведущий к закрытому IP-адресу брандмауэра, а вы используете общедоступную подсистему балансировки нагрузки. В этом случае входящий трафик подсистемы балансировки нагрузки поступает через общедоступный IP-адрес, а обратный путь проходит через частный IP-адрес брандмауэра. Так как брандмауэр отслеживает состояние, он удаляет возвращаемый пакет, потому что не распознает данный установившийся сеанс.

Устранение проблемы с маршрутизацией

Сценарий 1. Брандмауэр Azure без шлюза NAT

При развертывании брандмауэра Azure в подсети необходимо создать маршрут по умолчанию для подсети. Этот маршрут направляет пакеты через частный IP-адрес брандмауэра, расположенный в AzureFirewallSubnet. Подробные инструкции см. в статье "Развертывание и настройка брандмауэра Azure" с помощью портала Azure. При интеграции брандмауэра в сценарий подсистемы балансировки нагрузки убедитесь, что ваш интернет-трафик входит через общедоступный IP-адрес брандмауэра. Брандмауэр применяет свои правила и NAT пакеты к общедоступному IP-адресу подсистемы балансировки нагрузки. Проблема возникает при поступлении пакетов на общедоступный IP-адрес брандмауэра, но возвращается через частный IP-адрес (с использованием маршрута по умолчанию).

Чтобы предотвратить асимметричную маршрутизацию, добавьте определенный маршрут для общедоступного IP-адреса брандмауэра. Пакеты, предназначенные для общедоступного IP-адреса брандмауэра, направляются через Интернет, обходя маршрут по умолчанию к частному IP-адресу брандмауэра.

Пример таблицы маршрутов

Например, в следующей таблице маршрутов показаны маршруты брандмауэра с общедоступным IP-адресом 203.0.113.136 и частным IP-адресом 10.0.1.4.

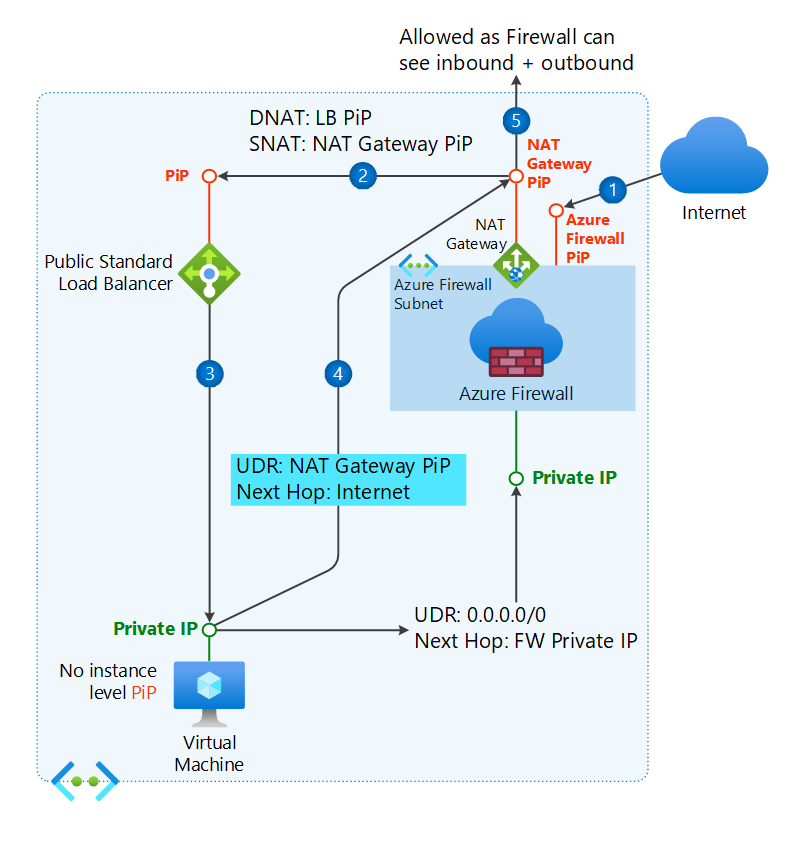

Сценарий 2. Брандмауэр Azure с шлюзом NAT

В некоторых сценариях можно настроить шлюз NAT в подсети брандмауэра Azure для преодоления ограничений портов SNAT (преобразование исходных сетевых адресов) для исходящего подключения. В этих случаях конфигурация маршрута в сценарии 1 не работает, так как общедоступный IP-адрес шлюза NAT имеет приоритет над общедоступным IP-адресом брандмауэра Azure.

Дополнительные сведения см. в статье "Интеграция шлюза NAT с брандмауэром Azure".

Если шлюз NAT связан с подсетью брандмауэра Azure, входящий трафик из Интернета попадает на общедоступный IP-адрес брандмауэра Azure. Затем брандмауэр Azure изменяет исходный IP-адрес на общедоступный IP-адрес шлюза NAT перед перенаправлением трафика на общедоступный IP-адрес подсистемы балансировки нагрузки.

Без шлюза NAT брандмауэр Azure изменяет исходный IP-адрес на собственный общедоступный IP-адрес перед пересылкой трафика в общедоступный IP-адрес подсистемы балансировки нагрузки.

Это важно

Разрешить общедоступный IP-адрес шлюза NAT или общедоступные префиксы в правилах группы безопасности сети (NSG), связанных с подсетью ресурса (AKS/VM).

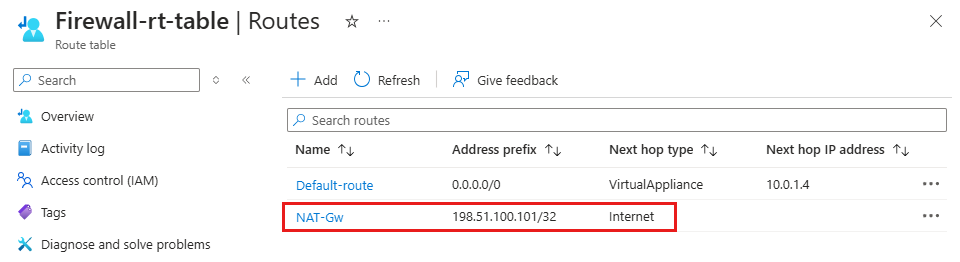

Пример таблицы маршрутизации с шлюзом NAT

Необходимо добавить маршрут для возвращения, чтобы использовать общедоступный IP-адрес шлюза NAT вместо общедоступного IP-адреса брандмауэра Azure, где следующим прыжком является Интернет.

Например, в следующей таблице маршрутов показаны маршруты для шлюза NAT с общедоступным IP-адресом 198.51.100.101 и брандмауэром с частным IP-адресом 10.0.1.4.

Пример правила NAT

В обоих сценариях правило NAT преобразует трафик RDP (протокол удаленного рабочего стола) с общедоступного IP-адреса брандмауэра (203.0.113.136) на общедоступный IP-адрес подсистемы балансировки нагрузки (203.0.113.220):

Зонды работоспособности

Не забудьте запустить веб-сервис на узлах в пуле балансировщика нагрузки, если вы используете пробы работоспособности TCP (протокол управления передачей) на порту 80 или HTTP/HTTPS-пробы.

Внутренняя подсистема балансировки нагрузки

Внутренняя подсистема балансировки нагрузки развертывается с частным интерфейсным IP-адресом.

Этот сценарий не имеет асимметричных проблем с маршрутизацией. Входящие пакеты поступают в общедоступный IP-адрес брандмауэра, превратятся в частный IP-адрес подсистемы балансировки нагрузки и возвращаются к частному IP-адресу брандмауэра с помощью того же пути.

Разверните этот сценарий так же, как и сценарий публичного балансировщика нагрузки, но без необходимости в маршруте узла с общедоступным IP-адресом брандмауэра.

Виртуальные машины в серверном пуле могут иметь исходящее подключение к Интернету через брандмауэр Azure. Настройте маршрут, определяемый пользователем, в подсети виртуальной машины с указанием брандмауэра в качестве следующего узла.

Дополнительная безопасность

Чтобы повысить безопасность сценария балансировки нагрузки, используйте группы безопасности сети (NSG).

Например, создайте группу безопасности сети (NSG) в серверной подсети, где находятся виртуальные машины с балансировкой нагрузки. Разрешить входящий трафик, исходящий из общедоступного IP-адреса и порта брандмауэра. Если шлюз NAT связан с подсетью брандмауэра Azure, разрешите входящий трафик, исходящий из общедоступного IP-адреса и порта шлюза NAT.

Дополнительные сведения о группах безопасности сети см. в разделе Группы безопасности.

Следующие шаги

- См. дополнительные сведения о развертывании и настройке Брандмауэра Azure.