Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Security Copilot — это решение в области безопасности на основе генеративного ИИ, которое помогает повысить эффективность и возможности сотрудников службы безопасности для улучшения результатов безопасности на скорости и масштабе машинного времени. Он предоставляет интерактивный опыт когортного помощника с использованием естественного языка, помогая поддерживать специалистов по безопасности в полном цикле сценариев, таких как реагирование на инциденты, обнаружение угроз, сбор информации и управление рабочим состоянием. Дополнительные сведения о том, что это может сделать, см. в статье "Что такое Microsoft Security Copilot?

Узнайте, прежде чем начать

Если вы новичок в Security Copilot, вам следует ознакомиться с ним, прочитав эти статьи:

- Что такое Microsoft Security Copilot?

- Возможности Microsoft Security Copilot

- Начало работы с Microsoft Security Copilot

- Общие сведения о проверке подлинности в Microsoft Security Copilot

- Создание запросов в Microsoft Security Copilot

Интеграция Security Copilot в Azure Firewall

Azure Firewall — это облачная и интеллектуальная службa сетевой межсетевой безопасности, которая предоставляет лучшую в своем классе защиту от угроз для ваших облачных рабочих нагрузок, выполняемых в Azure. Это полностью управляемый межсетевой экран как услуга с встроенной высокой доступностью и неограниченной масштабируемостью в облаке.

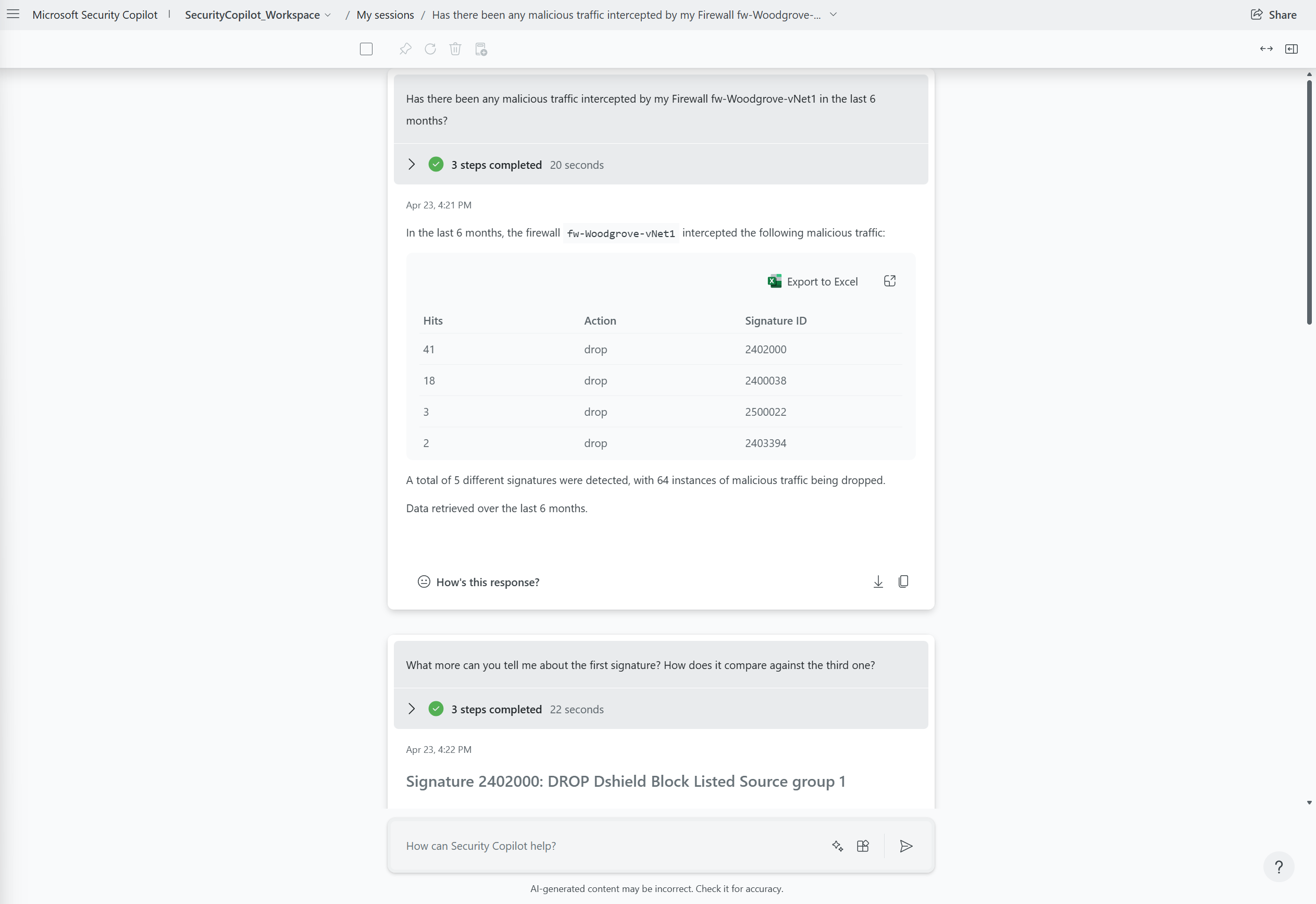

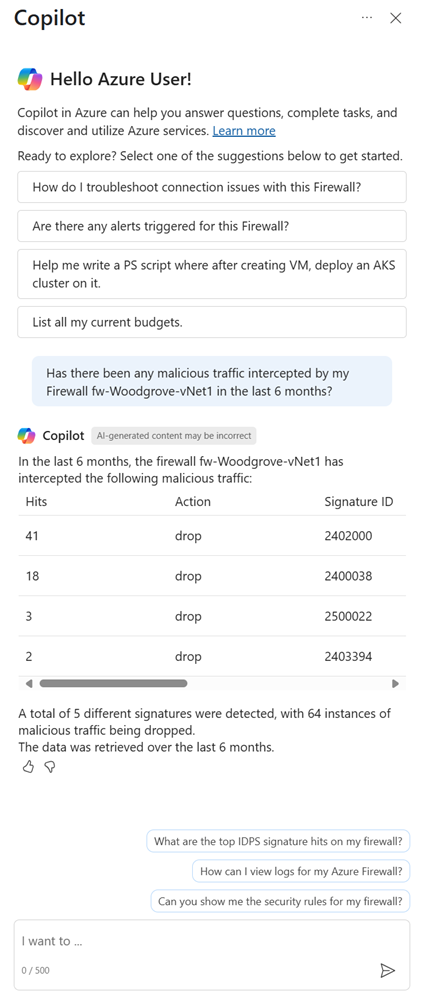

Интеграция с Azure Firewall в Security Copilot помогает аналитикам проводить детальное расследование вредоносного трафика, перехваченного функцией IDPS их межсетевых экранов во всем парке их устройств, используя вопросы на естественном языке.

Вы можете использовать эту интеграцию в двух разных случаях:

Портал Security Copilot (автономный интерфейс)

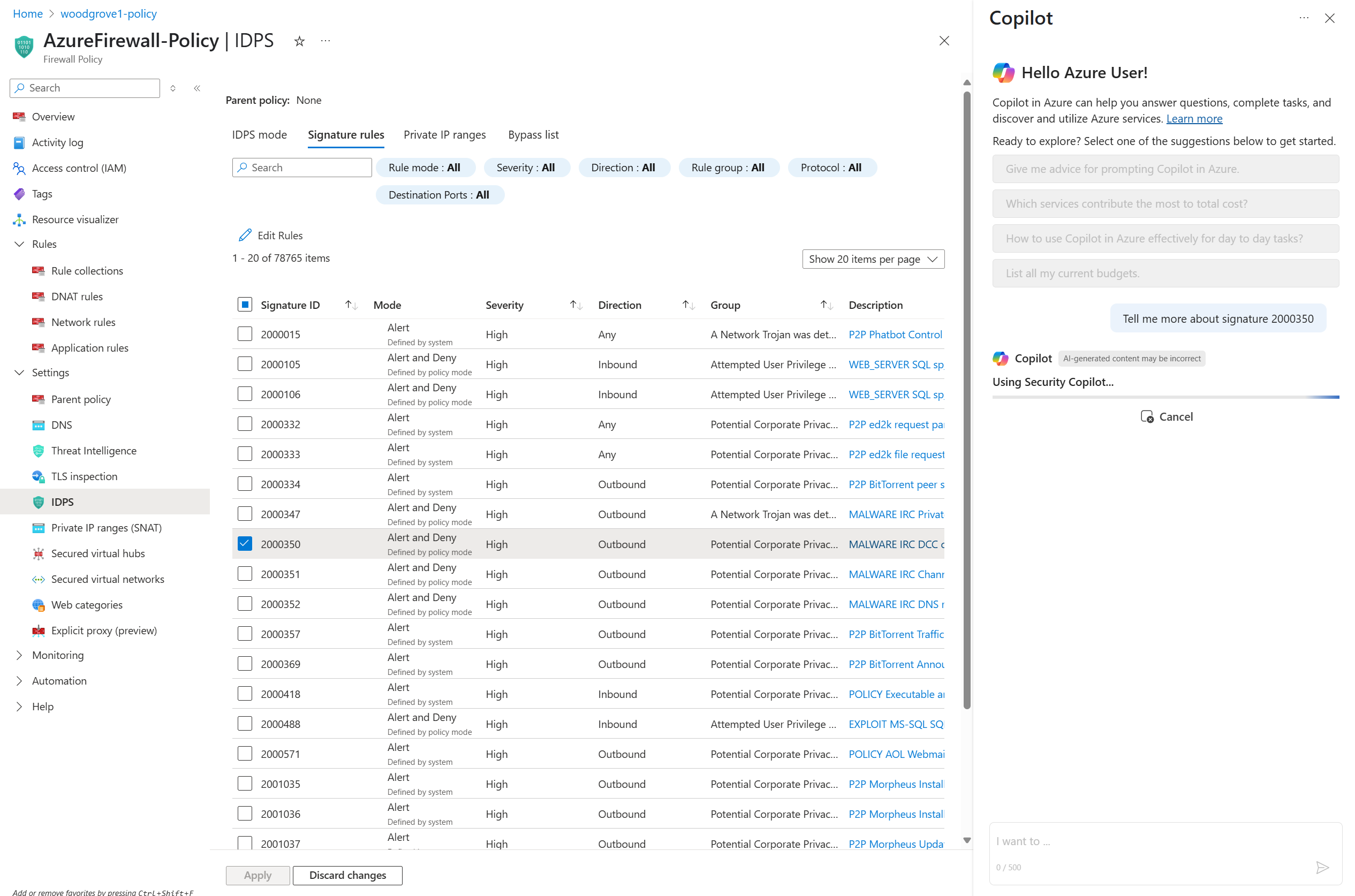

Azure Copilot (внедренный интерфейс) на портале Azure:

Дополнительные сведения см. в статье о возможностях Microsoft Security Copilot и Azure Copilot.

Ключевые особенности

У системы Security Copilot есть встроенные функции, которые могут получать данные из различных включённых плагинов.

Чтобы просмотреть список встроенных системных возможностей для Azure Firewall, используйте следующую процедуру на портале Security Copilot:

На панели запроса щелкните значок "Запросы ".

Выберите "Просмотреть все системные возможности".

В разделе "Брандмауэр Azure" перечислены все доступные возможности, которые можно использовать.

Включите интеграцию Azure Firewall в Security Copilot.

Убедитесь, что брандмауэр Azure настроен правильно:

Структурированные журналы брандмауэра Azure — брандмауэры Azure, используемые с Security Copilot, должны быть настроены с учетом структурированных журналов ресурсов для системы обнаружения и предотвращения вторжений (IDPS), и эти журналы должны быть отправлены в рабочую область Log Analytics.

Управление доступом на основе ролей для брандмауэра Azure — пользователи, использующие подключаемый модуль брандмауэра Azure в Security Copilot, должны иметь соответствующие роли управления доступом на основе ролей Azure для доступа к брандмауэру и связанным рабочим областям Log Analytics.

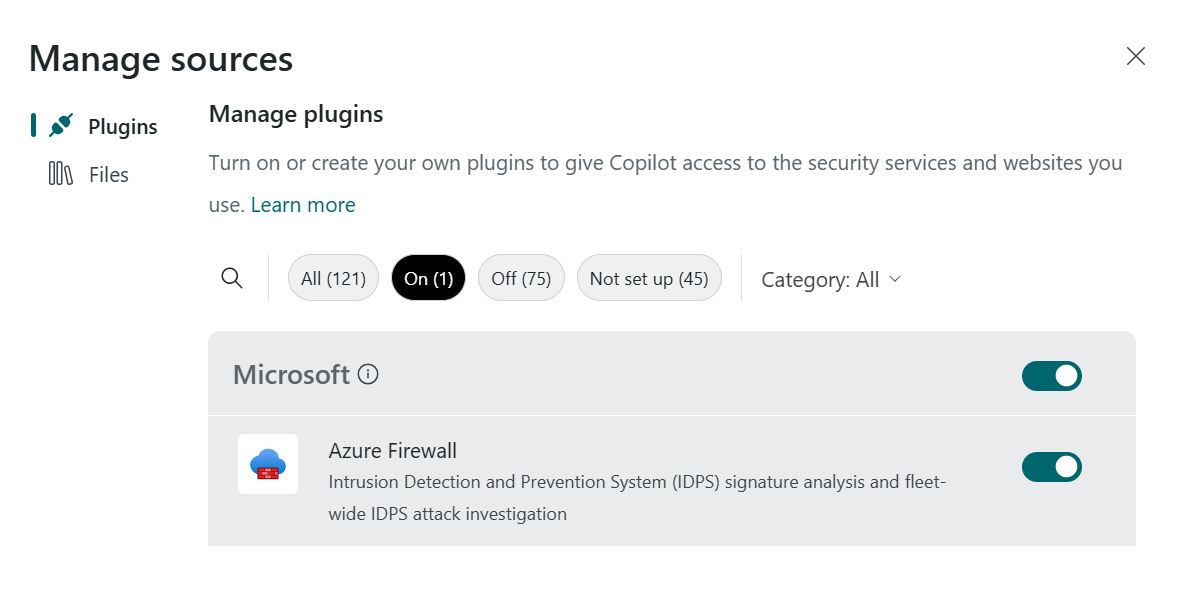

Перейдите в Security Copilot и войдите с помощью учетных данных.

Убедитесь, что плагин Azure Firewall включен. В строке запроса щелкните значок "Источники ". Во всплывающем окне "Управление источниками ", которое отображается, убедитесь, что включен переключатель брандмауэра Azure . Затем закройте окно. Никакой другой настройки не требуется. До тех пор, пока структурированные журналы отправляются в рабочую область Log Analytics, и у вас есть правильные разрешения на основе ролей, Copilot находит необходимую информацию, чтобы ответить на ваши вопросы.

Введите запрос на панели запроса на портале Безопасности Copilot или через интерфейс Azure Copilot на портале Azure.

Важно

Использование Azure Copilot для запроса брандмауэра Azure входит в состав Security Copilot и требует единиц вычислений безопасности (SCUs). Вы можете развертывать ЕУЗ и увеличивать или уменьшать их в любое время. Дополнительные сведения об SCU см. в статье "Начало работы с Microsoft Security Copilot". Если у вас нет правильно настроенной системы безопасности Copilot, но задайте вопрос, соответствующий возможностям брандмауэра Azure с помощью интерфейса Azure Copilot, появится сообщение об ошибке.

Примеры подсказок Azure Firewall

Существует множество запросов, которые вы можете использовать, чтобы получить информацию от Azure Firewall. Этот раздел перечисляет те, которые лучше всего работают сегодня. Они постоянно обновляются по мере появления новых возможностей.

Получить наиболее часто встречающиеся сигнатуры IDPS для заданного брандмауэра Azure

Получение сведений журнала о трафике, перехватаемого функцией IDPS, вместо создания запросов KQL вручную.

Примеры запросов:

- Был ли какой-либо вредоносный трафик, перехватанный моим брандмауэром

<Firewall name>? - Каковы первые 20 попаданий IDS/IPS за последние семь дней для брандмауэра

<Firewall name>в группе ресурсов<resource group name>? - Покажите мне в табличной форме 50 самых значительных атак, нацеленных на брандмауэр

<Firewall name>в подписке<subscription name>за прошлый месяц.

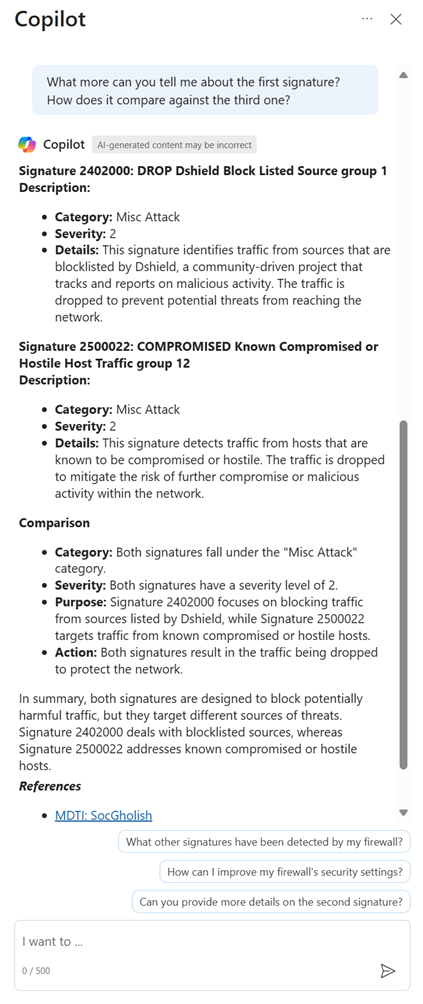

Обогатить профиль угроз сигнатуры IDPS за пределы информации журнала

Получите дополнительные сведения для обогащения информации об угрозах и профиля подписи IDPS вместо того, чтобы собирать их вручную.

Примеры запросов:

Объясните, почему IDPS отметил первое попадание как высокий уровень серьезности, а пятое попадание как низкий уровень серьезности.

Что вы можете рассказать мне об этой атаке? Какие другие атаки известны у этого злоумышленника?

Я вижу, что третий идентификатор подписи связан с CVE

<CVE number\>, скажите больше об этом CVE.Примечание

Подключаемый модуль Microsoft Threat Intelligence — это еще один источник, который может использоваться Security Copilot для предоставления аналитики угроз, связанных с подписями IDPS.

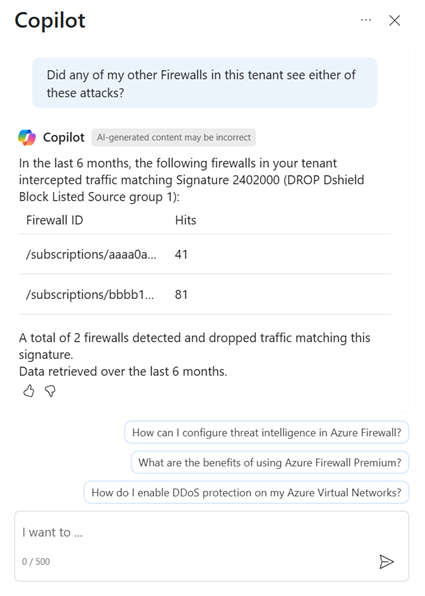

Поискать заданную подпись IDPS по клиенту, подпискам или группам ресурсов.

Выполните поиск по всей системе (в любой области) для обнаружения угрозы во всех ваших брандмауэрах, вместо поиска угрозы вручную.

Примеры запросов:

- Был ли идентификатор подписи

<ID number\>остановлен этим единственным брандмауэром? Как насчет других в этом всем арендаторе? - Просматривался ли лучший результат другим брандмауэром в подписке

<subscription name>? - На прошлой неделе какой-либо брандмауэр в группе ресурсов

<resource group name\>видел идентификатор подписи<ID number>?

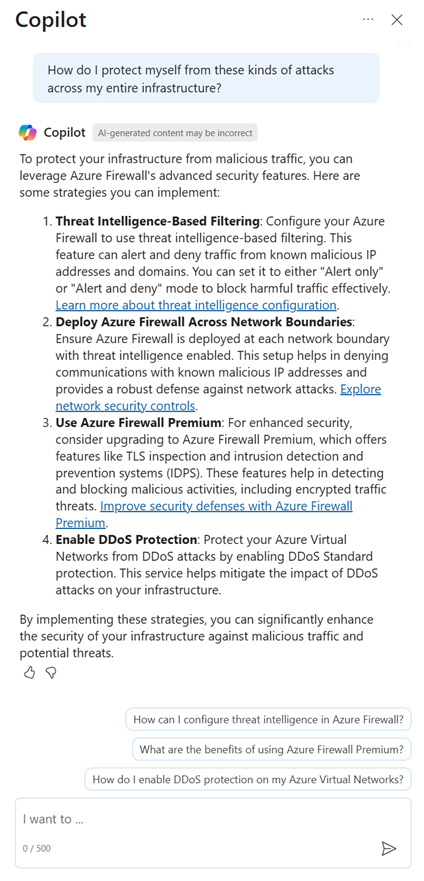

Создайте рекомендации для защиты вашей среды, используя функцию IDPS в Azure Firewall.

Получите информацию из документации об использовании функции IDPS брандмауэра Azure для защиты вашей среды вместо поиска этой информации вручную.

Примеры запросов:

Как мне защитить себя от будущих атак этого злоумышленника по всей моей инфраструктуре?

Если я хочу убедиться, что все брандмауэры Azure защищены от атак с идентификатора

<ID number\>подписи, как это сделать?В чем разница в риске между режимами только оповещения и оповещения с блокировкой для IDPS?

Примечание

Security Copilot также может использовать функцию Запрос документации Microsoft, чтобы предоставить эти сведения. При использовании данной функции в рамках интерфейса Azure Copilot может быть задействована функция Получение информации для предоставления этих сведений.

Предоставьте отзыв

Ваш отзыв имеет решающее значение для руководства в текущей и запланированной разработке продукта. Лучший способ предоставить обратную связь — сделать это непосредственно в продукте.

С помощью Security Copilot

Выберите Каков этот ответ? внизу каждого завершенного запроса и выберите любой из следующих вариантов:

- Выглядит правильно . Выберите, являются ли результаты точными на основе оценки.

- Требуется улучшение - Выберите, если какие-либо детали в результатах являются неверными или неполными на основе вашей оценки.

- Недопустимо . Выберите, содержат ли результаты сомнительные, неоднозначные или потенциально опасные сведения.

Для каждого варианта отзыва вы можете предоставить дополнительную информацию в следующем диалоговом окне. Каждый раз, когда это возможно, и особенно когда результат требует улучшения, напишите несколько слов, объясняя, как можно улучшить результат. Если вы ввели запросы, относящиеся к Azure Firewall, и результаты не соответствуют ожиданиям, включите эту информацию.

С помощью Azure Copilot

Используйте кнопки лайк и дизлайк внизу каждого завершённого запроса. Для любого из вариантов обратной связи вы можете предоставить дополнительную информацию в следующем диалоговом окне. По возможности, особенно если вам не нравится ответ, напишите несколько слов, объясняющих, как можно улучшить результат. Если вы ввели запросы, относящиеся к Azure Firewall, и результаты не соответствуют ожиданиям, включите эту информацию.

Конфиденциальность и безопасность данных в Security Copilot

При получении информации посредством взаимодействия с Security Copilot через портал Security Copilot или в интерфейсе Azure Copilot, Copilot извлекает эти данные из Azure Firewall. Запросы, полученные данные и вывод, показанный в результатах запросов, обрабатываются и хранятся в сервисе Copilot. Дополнительные сведения см. в разделе "Конфиденциальность и безопасность данных" в Microsoft Security Copilot.