Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

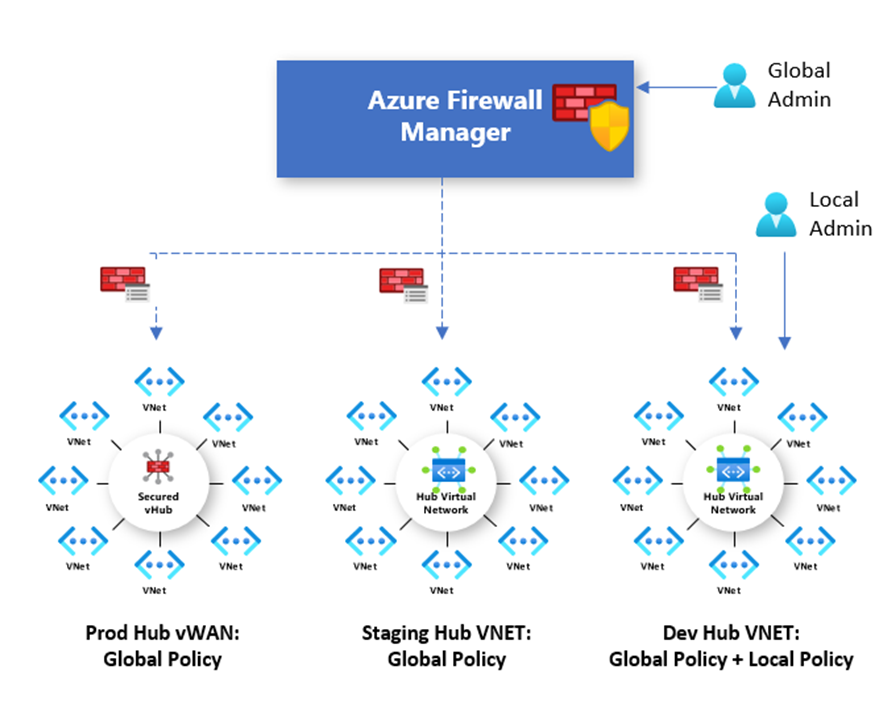

Политика брандмауэра является рекомендуемым методом настройки брандмауэра Azure. Это глобальный ресурс для множества экземпляров брандмауэра Azure на защищенных виртуальных концентраторах и в центральных виртуальных сетях. Политики работают в разных регионах и подписках.

Создание и связь политики

Политику можно создавать и управлять несколькими способами, включая портал Azure, REST API, шаблоны, Azure PowerShell, CLI и Terraform.

Можно также перенести существующие классические правила из брандмауэра Azure с помощью портала или Azure PowerShell для создания политик. Дополнительные сведения см. в статье Перенос конфигураций Брандмауэра Azure в политику Брандмауэра Azure.

Политики можно связать с одним или несколькими брандмауэрами, развернутыми в виртуальной глобальной сети (создание защищенного виртуального концентратора) или виртуальной сети (создание виртуальной сети концентратора). Брандмауэры могут находиться в любом регионе или подписке, связанной с вашей учетной записью.

Классические правила и политики

Брандмауэр Azure поддерживает как классические правила, так и политики, но политики являются рекомендуемой конфигурацией. В таблице ниже приводится сравнительная характеристика политик и классических правил.

| Тема | Политика | Классические правила |

|---|---|---|

| Содержит | NAT, сеть, правила приложений, пользовательские параметры DNS и прокси-сервера DNS, группы IP-адресов и параметры аналитики угроз (включая список разрешений), поставщики удостоверений, проверка TLS, веб-категории, фильтрация URL-адресов | NAT, сеть и правила приложений, пользовательские параметры DNS и прокси-сервера DNS, группы IP-адресов и параметры аналитики угроз (включая список разрешений) |

| Защищает | Виртуальные центры (VWAN) и виртуальные сети | Только виртуальные сети |

| Взаимодействие с порталом | Централизованное управление через Диспетчер брандмауэра. | Интерфейс автономного брандмауэра |

| Поддержка нескольких брандмауэров | Политика брандмауэра — это отдельный ресурс, который можно использовать в брандмауэрах. | Ручной экспорт и импорт правил или использование сторонних решений для управления |

| Цены | Счета выставляются на основе связи брандмауэра. Дополнительные сведения см. в разделе Цены. | Бесплатно |

| Поддерживаемый режим развертывания | Портал, REST API, шаблоны, Azure PowerShell и CLI. | Портал, REST API, шаблоны, PowerShell и CLI. |

Базовые, стандартные и премиум-политики

Брандмауэр Azure поддерживает политики "Базовый", "Стандартный" и "Премиум". В следующей таблице приведена разница между этими политиками:

| Тип политики | Поддерживаемые компоненты | Поддержка SKU на брандмауэре |

|---|---|---|

| Базовая политика | Правила NAT, сетевые правила, правила приложений Группы IP-адресов Аналитика угроз (оповещения) |

Базовая |

| Стандартная политика | Правила NAT, сетевые правила, правила приложений Настраиваемый DNS, DNS-прокси Группы IP-адресов Веб-категории Аналитика угроз |

Standard или Premium |

| Политика "Премиум" | Поддержка стандартных функций, а также: Проверка TLS Веб-категории Фильтрация URL-адресов Система обнаружения и предотвращения вторжений (IDPS) |

Premium |

Иерархические политики

Новые политики брандмауэра можно создавать с нуля или унаследовать от существующих политик. Наследование позволяет DevOps определять локальные политики брандмауэра на вершине обязательных базовых политик организации.

При создании новой политики с непустой родительской политикой она наследует все коллекции правил от родительской политики. Родительские и дочерние политики должны находиться в том же регионе. Однако политика брандмауэра независимо от того, где она хранится, может быть связана с брандмауэрами в любом регионе.

Наследование правил

Коллекции сетевых правил, унаследованные от родительской политики, всегда имеют приоритет перед коллекциями правил сети, определенными в рамках новой политики. Такая же логика применяется к коллекциям правил приложений. Независимо от наследования коллекции правил сети обрабатываются перед коллекциями правил приложения.

Коллекции правил NAT не наследуются, так как они относятся к отдельным брандмауэрам. Если вы хотите использовать правила NAT, необходимо задать их в дочерней политике.

Режим аналитики угроз и наследование списка разрешений

Режим аналитики угроз также наследуется от родительской политики. Хотя этот параметр можно переопределить в дочерней политике, это должно быть в более строгом режиме — его нельзя отключить. Например, если для родительской политики установлен режим "Только оповещение", то для дочерней политики можно установить режим "Оповещение и запретить", но не менее строгий режим.

Аналогичным образом список разрешений аналитики угроз наследуется от родительской политики, а дочерняя политика может добавлять дополнительные IP-адреса в этот список.

При наследовании любые изменения родительской политики автоматически применяются к связанным дочерним политикам брандмауэра.

Встроенный высокий уровень доступности

Высокий уровень доступности встроен, поэтому вам не нужно настраивать. Вы можете создать объект политики Брандмауэр Azure в любом регионе и связать его глобально с несколькими экземплярами Брандмауэр Azure в одном клиенте Azure AD. Если в регионе, в котором создается политика, происходит сбой и имеется парный регион, метаданные объекта ARM(Azure Resource Manager) автоматически отработки отказа в дополнительный регион. Во время отработки отказа или если однорегионная пара не остается в состоянии сбоя, невозможно изменить объект политики Брандмауэр Azure. Однако Брандмауэр Azure экземпляры, связанные с политикой брандмауэра, продолжают работать. Дополнительные сведения см. в статье репликация между регионами в Azure: непрерывность бизнес-процессов и аварийное восстановление.

Цены

Счета за политики выставляются на основе связей брандмауэра. Плата за политику с нулевой или одной связью брандмауэра не взимается. Счета за политику с несколькими связями брандмауэра выставляются по фиксированной ставке. Дополнительные сведения см. на странице Цены на Диспетчер брандмауэра Azure.

Следующие шаги

- Узнайте, как развернуть Брандмауэр Azure. Руководство. Защита облачной сети с помощью диспетчера Брандмауэр Azure с помощью портал Azure

- Дополнительные сведения о безопасности сети Azure