Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Azure DevOps Services | Azure DevOps Server | Azure DevOps Server 2022 | Azure DevOps Server 2020

Примечание.

Мы развертываем новый интерфейс создания подключения к службе Azure. Получение его в вашей организации зависит от различных факторов, и вы все еще можете видеть старый пользовательский интерфейс.

При устранении неполадок с подключением службы управления идентификацией рабочей нагрузки Azure Resource Manager может потребоваться настроить подключение вручную, а не использовать доступное автоматизированное средство в Azure DevOps.

Перед началом настройки вручную рекомендуется попробовать автоматизированное средство.

Существует два варианта проверки подлинности: использование управляемого удостоверения или регистрация приложения. Преимущество параметра управляемого удостоверения заключается в том, что его можно использовать, если у вас нет разрешений на создание служебных принципалов или если вы используете другой клиент Microsoft Entra, отличный от того, который связан с вашим пользователем Azure DevOps.

Установите подключение службы Workload Identity

Чтобы вручную настроить проверку подлинности управляемого удостоверения для Azure Pipelines, выполните следующие действия, чтобы создать управляемое удостоверение в портал Azure, установить подключение к службе в Azure DevOps, добавить федеративные учетные данные и предоставить необходимые разрешения. В этом порядке вам потребуется выполнить следующие действия.

- Создайте управляемое удостоверение в портале Azure.

- Создайте подключение к службе в Azure DevOps и сохраните его в виде черновика.

- Добавьте федеративные учетные данные к управляемому удостоверению в портале Azure.

- Предоставьте разрешения управляемому удостоверению в портале Azure.

- Сохраните подключение к службе в Azure DevOps.

Для этого процесса также можно использовать REST API.

Предварительные требования для аутентификации управляемой идентичности

- Чтобы создать управляемое удостоверение, назначаемое пользователем, учетная запись Azure требует назначения роли Участник управляемой удостоверенности или более высокий уровень роли.

- Чтобы использовать управляемое удостоверение для доступа к ресурсам Azure в конвейере, назначьте управляемому удостоверению доступ к ресурсу.

Создание управляемого удостоверения в портале Azure

Войдите на портал Azure.

В поле поиска введите Управляемые удостоверения.

Нажмите кнопку создания.

В области Создание управляемого удостоверения с назначением пользователем введите или выберите значения для следующих элементов:

- Подписка: выберите подписку, в которой необходимо создать управляемое удостоверение, назначаемое пользователем.

- Группа ресурсов: выберите группу ресурсов, чтобы создать управляемое удостоверение, назначаемое пользователем, или нажмите кнопку "Создать" , чтобы создать новую группу ресурсов.

- Регион: выберите регион для развертывания управляемого удостоверения, назначаемого пользователем (например, восточная часть США).

- Имя: Введите имя для назначаемой пользователем управляемой личности (например, UADEVOPS).

Выберите "Проверка и создание ", чтобы создать новое управляемое удостоверение. По завершении развертывания выберите элемент Перейти к ресурсу.

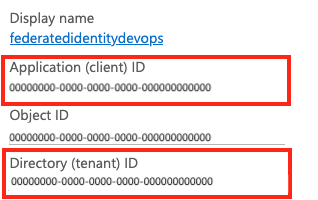

Скопируйте значения подписки, идентификатора подписки и идентификатора клиента для управляемого удостоверения, которое будет использоваться позже.

В управляемом удостоверении в портале Azure перейдите к Настройки>Свойства.

Скопируйте значение идентификатора клиента для последующего использования.

Создание подключения службы для проверки подлинности управляемого удостоверения в Azure DevOps

В Azure DevOps откройте проект и перейдите к

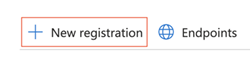

Выберите новое подключение к службе.

Выберите Azure Resource Manager.

Выберите тип удостоверения регистрация приложения или управляемое удостоверение (вручную) для учетных данных федерации удостоверений рабочей нагрузки.

В поле "Имя подключения службы" введите такое значение, как

uamanagedidentity. Это значение будет использоваться в идентификаторе субъекта федеративных учетных данных.Выберите Далее.

На шаге 2. Сведения о регистрации приложений:

Шаг 2. Сведения о регистрации приложения содержат следующие параметры. Можно ввести или выбрать следующие параметры:

Параметр Описание Издатель Обязательный. DevOps автоматически создает URL-адрес издателя. Идентификатор субъекта Обязательный. DevOps автоматически создает идентификатор субъекта. Среда Обязательный. Выберите облачную среду для подключения. Если вы выберете Azure Stack, введите URL-адрес среды, который будет чем-то вроде https://management.local.azurestack.external.Выберите уровень области. Выберите подписку, группу управления или рабочую область машинного обучения. Группы управления — это контейнеры, которые помогают управлять доступом, политикой и соответствием в нескольких подписках. Рабочая область для машинного обучения — это место для создания артефактов машинного обучения.

В области подписки введите следующие параметры:

Параметр Описание Идентификатор подписки Обязательный. Введите идентификатор подписки Azure. Имя подписки Обязательный. Введите имя подписки Azure. Для области применения группы управления введите следующие параметры:

Параметр Описание Идентификатор группы управления Обязательный. Введите идентификатор группы управления Azure. Имя группы управления Обязательный. Введите имя группы управления Azure. Введите следующие параметры для области рабочего пространства машинного обучения:

Параметр Описание Идентификатор подписки Обязательный. Введите идентификатор подписки Azure. Имя подписки Обязательный. Введите имя подписки Azure. Группа ресурсов Обязательный. Выберите группу ресурсов, содержащую рабочую область. Имя рабочей области машинного обучения Обязательный. Введите имя существующей рабочей области Машинное обучение Azure. Расположение рабочей области машинного обучения Обязательный. Укажите расположение существующей рабочей области Azure Machine Learning.

В разделе "Проверка подлинности" введите или выберите следующие параметры:

Параметр Описание Application (client) ID (Идентификатор приложения (клиент)) Обязательный. Введите идентификатор клиента для управляемого удостоверения. Идентификатор каталога (клиент) Обязательный. Введите идентификатор арендатора из управляемого удостоверения. В разделе "Безопасность" выбор разрешения на доступ ко всем конвейерам позволяет всем конвейерам использовать это подключение. Этот параметр использовать не рекомендуется. Вместо этого авторизуйте каждый конвейер по отдельности для использования подключения к службе.

В Azure DevOps скопируйте созданные значения для идентификатора издателя и субъекта.

Нажмите кнопку "Сохранить как черновик ", чтобы сохранить черновик учетных данных. Невозможно завершить настройку, пока управляемое удостоверение не имеет федеративных учетных данных в портале Azure.

Добавление федеративных учетных данных в портал Azure

В новом окне браузера через ваше управляемое удостоверение в портал Azure перейдите в раздел Параметры>Федеративные учетные данные.

Выберите " Добавить учетные данные".

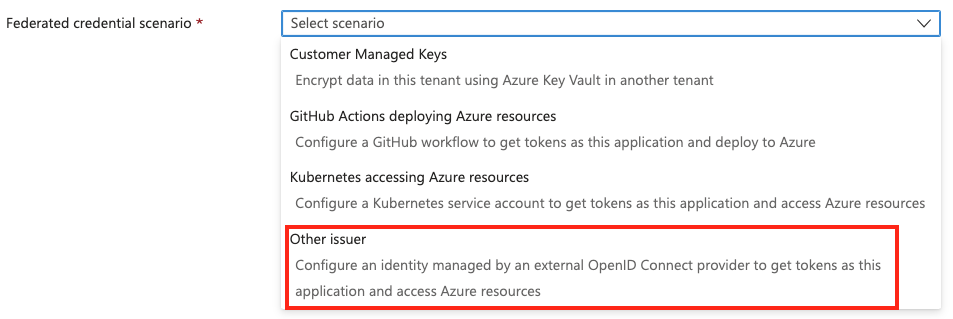

Выберите сценарий другого издателя.

Вставьте значения для идентификатора издателя и идентификатора субъекта, которые вы скопировали из вашего проекта Azure DevOps, в ваши федеративные учетные данные в портале Azure. Для типа выберите явный идентификатор субъекта.

Введите имя федеративных учетных данных.

Выберите Добавить.

Предоставление разрешений управляемому удостоверению на портале Azure

В портал Azure перейдите к ресурсу Azure, для которого требуется предоставить разрешения (например, группа ресурсов).

Выберите Управление доступом (IAM).

выберите Добавить назначение ролей. Назначьте необходимую роль управляемому удостоверению (например, участник).

Выберите Рецензирование и назначение.

Сохранение подключения службы Azure DevOps

В Azure DevOps вернитесь к черновому служебному подключению.

Нажмите кнопку "Готово".

Выберите " Проверить и сохранить". После успешного завершения этого шага ваше управляемое удостоверение полностью настроено.