Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Во время локальной разработки приложения должны пройти проверку подлинности в Azure для доступа к различным службам Azure. Два распространённых подхода к локальной проверке подлинности — использовать учётную запись разработчика или служебную учётную запись. В этой статье объясняется, как использовать учетную запись службы приложения. В следующих разделах вы узнаете:

- Регистрация приложения в Microsoft Entra для создания субъекта-службы

- Использование групп Microsoft Entra для эффективного управления разрешениями

- Назначение ролей для разрешений области действия.

- Аутентификация с помощью учетной записи службы из кода приложения

Используя выделенные учетные записи служб приложений, при доступе к ресурсам Azure можно придерживаться принципа наименьших привилегий. Ограничить разрешения на определенные требования приложения во время разработки, предотвращая случайный доступ к ресурсам Azure, предназначенным для других приложений или служб. Этот подход также помогает избежать проблем при перемещении приложения в рабочую среду, гарантируя, что оно не имеет избыточных привилегий в среде разработки.

При регистрации приложения в Azure создается основная учетная запись приложения. Для локальной разработки:

- Создайте отдельную регистрацию приложений для каждого разработчика, работающего над приложением, чтобы у каждого разработчика была собственная учетная запись службы приложений и чтобы не нужно было делиться учетными данными.

- Создайте отдельную регистрацию приложения для каждого приложения, чтобы ограничить разрешения приложения только тем, что необходимо.

Во время локальной разработки задайте переменные среды с идентификатором служебного принципала приложения. Библиотека удостоверений Azure считывает эти переменные среды для аутентификации приложения к необходимым ресурсам Azure.

Регистрация приложения в Azure

Объекты службы приложений создаются посредством регистрации приложений в Azure с использованием портала Azure или интерфейса командной строки Azure (Azure CLI).

На портале Azure перейдите на страницу регистрации приложений с помощью панели поиска.

На странице Регистрация приложений нажмите кнопку +Создать регистрацию.

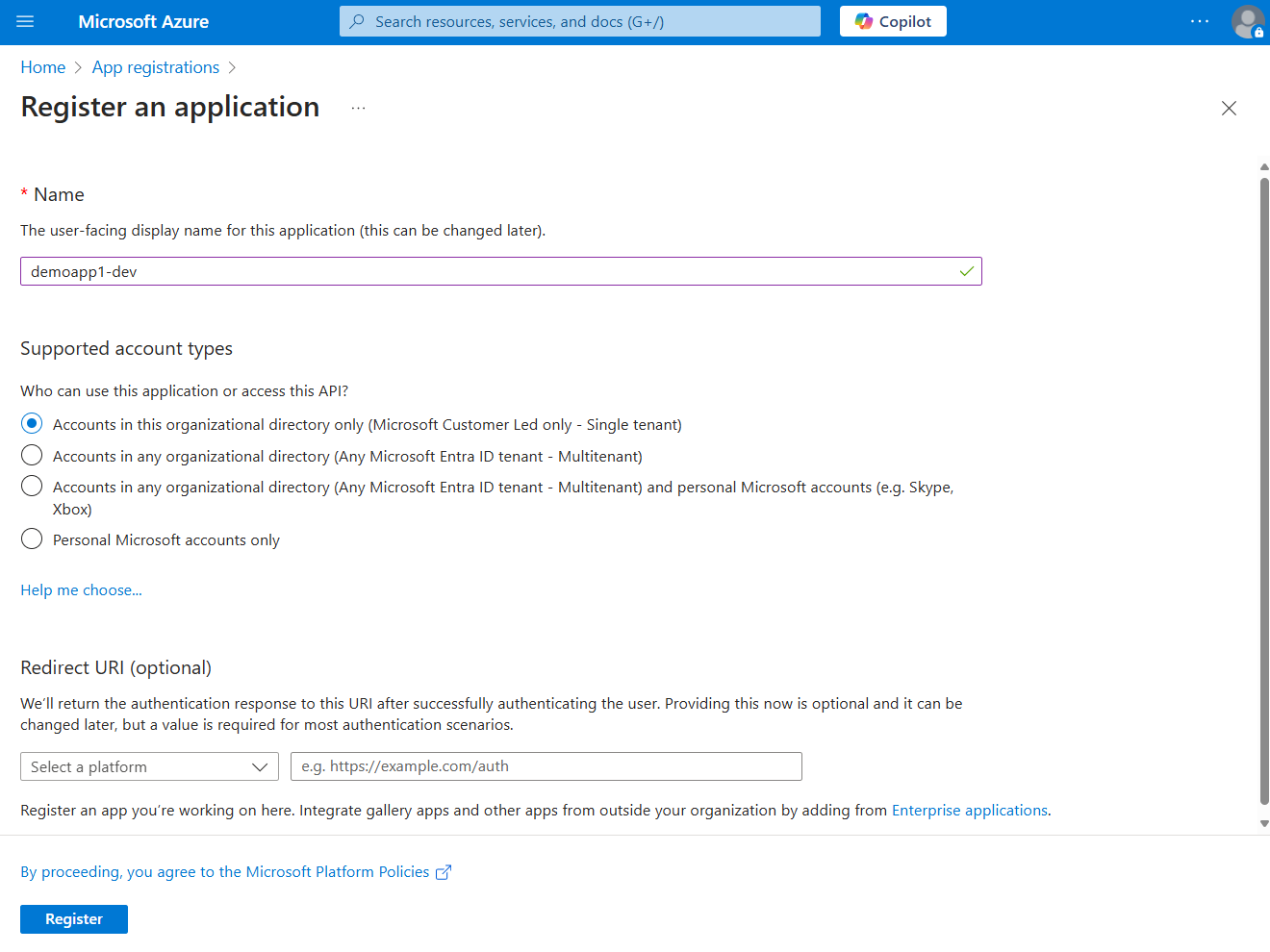

На странице Зарегистрировать приложение:

- В поле Имя введите описательное значение, включающее имя приложения и целевую среду.

- Для поддерживаемых типов учетных записейвыберите учетные записи только в этом каталоге организации (только клиент Майкрософт — один клиент)или любой вариант, который лучше всего соответствует вашим требованиям.

Выберите Регистрация, чтобы зарегистрировать приложение и создать служебный принципал.

На странице регистрации приложений скопируйте идентификатор приложения (клиента) и идентификатор каталога (клиента) и вставьте их во временное расположение для последующего использования в конфигурациях кода приложения.

Выберите Добавить сертификат или секрет, чтобы установить учетные данные для приложения.

На странице "Сертификаты и секреты" выберите "+ Новый секрет клиента".

На панели, открывающейся для добавления секрета клиента, выполните следующие действия:

- Для описаниявведите значение Current.

- Для значения «срок действия», оставьте рекомендуемое значение по умолчанию — 180 дней.

- Нажмите кнопку "Добавить ", чтобы добавить секрет.

На странице сертификатов & секретов скопируйте свойство значения секрета клиента для использования в следующем шаге.

Замечание

Значение секрета клиента отображается только один раз после создания регистрации приложения. Вы можете добавить дополнительные секреты клиента, не отменив этот секрет клиента, но невозможно снова отобразить это значение.

Создание группы Microsoft Entra для локальной разработки

Создайте группу Microsoft Entra, чтобы объединять роли (разрешения), необходимые приложению при локальной разработке, а не назначать роли отдельным объектам службы-принципала. Этот подход обеспечивает следующие преимущества:

- Каждый разработчик имеет одинаковые роли, назначенные на уровне группы.

- Если для приложения требуется новая роль, ее необходимо только добавить в группу для приложения.

- Если новый разработчик присоединяется к команде, для разработчика создается новая учетная запись службы приложений и добавляется в группу, гарантируя, что разработчик имеет необходимые разрешения на работу с приложением.

Перейдите на страницу обзора идентификатора Microsoft Entra на портале Azure.

Выберите все группы в меню слева.

На странице Группы выберите Создать группу.

На странице "Создать группу" заполните следующие поля формы:

- Тип группы: Выберите безопасность .

- Имя группы: введите имя группы, которая содержит ссылку на имя приложения или среды.

- Описание группы: введите описание, объясняющее назначение группы.

Выберите ссылку "Нет участников", выбранную в разделе "Участники", чтобы добавить участников в группу.

На открывшейся всплывающей панели найдите созданную ранее основную служебную учетную запись и выберите её из результатов фильтрации. Нажмите кнопку "Выбрать " в нижней части панели, чтобы подтвердить выбор.

Нажмите кнопку "Создать " в нижней части страницы "Создать группу ", чтобы создать группу и вернуться на страницу "Все группы ". Если вы не видите новую группу, подождите минуту и обновите страницу.

Назначьте роли группе

Затем определите, какие роли (разрешения) приложения требуются для ресурсов и назначьте эти роли созданной группе Microsoft Entra. Группы можно назначить роль в ресурсе, группе ресурсов или области подписки. В этом примере показано, как назначать роли в области группы ресурсов, так как большинство приложений группируют все свои ресурсы Azure в одну группу ресурсов.

На портале Azure перейдите на страницу обзора группы ресурсов, содержащей приложение.

Выберите управление доступом (IAM) в левой панели навигации.

На странице управления доступом (IAM) выберите +Добавить , а затем выберите "Добавить назначение ролей " в раскрывающемся меню. Страница "Добавление назначения ролей " предоставляет несколько вкладок для настройки и назначения ролей.

На вкладке "Роль" используйте поле поиска, чтобы найти роль, которую вы хотите назначить. Выберите роль и нажмите кнопку "Далее".

На вкладке "Члены" :

- Чтобы назначить доступ к значению , выберите "Пользователь", "Группа" или "Субъект-служба ".

- Для значения "Члены" нажмите кнопку "Выбрать участников ", чтобы открыть панель всплывающего меню "Выбор участников ".

- Найдите созданную ранее группу Microsoft Entra и выберите ее из отфильтрованных результатов. Выберите команду "Выбрать ", чтобы выбрать группу и закрыть панель всплывающего меню.

- Выберите Обзор + Назначение внизу вкладки Члены.

На вкладке "Обзор и назначение" выберите "Обзор и назначение" в нижней части страницы.

Установите переменные среды приложения

Во время выполнения некоторые учетные данные из библиотеки удостоверений Azure, такие как DefaultAzureCredential, EnvironmentCredentialи ClientSecretCredential, ищут сведения о служебном принципале по соглашению в переменных среды. Существует несколько способов настройки переменных среды при работе с JavaScript в зависимости от инструментов и среды.

Независимо от выбранного подхода настройте следующие переменные среды для субъекта-службы:

-

AZURE_CLIENT_ID. Используется для идентификации зарегистрированного приложения в Azure. -

AZURE_TENANT_ID: идентификатор клиента Microsoft Entra. -

AZURE_CLIENT_SECRET: секретные учетные данные, созданные для приложения.

В Visual Studio Code переменные среды можно задать в launch.json файле проекта. Эти значения автоматически извлекаются при запуске приложения. Однако эти конфигурации не перемещаются вместе с приложением во время развертывания, поэтому необходимо настроить переменные среды в целевой среде размещения.

"configurations": [

{

"env": {

"NODE_ENV": "development",

"AZURE_CLIENT_ID": "<your-client-id>",

"AZURE_TENANT_ID":"<your-tenant-id>",

"AZURE_CLIENT_SECRET": "<your-client-secret>"

}

}

Авторизация в службах Azure из вашего приложения

Библиотека Azure Identity предоставляет различные учетные данные — реализации , адаптированные для поддержки различных сценариев и потоков аутентификации Microsoft Entra. На шаге выше показано, как использовать DefaultAzureCredential при работе с учетными записями пользователей локально.

Реализация кода

DefaultAzureCredential — это упорядоченная последовательность предпочитаемых механизмов для аутентификации в службе Microsoft Entra ID. Каждый механизм проверки подлинности является классом, производным от класса TokenCredential , и называется учетными данными. Во время выполнения DefaultAzureCredential пытается пройти проверку подлинности с помощью первых учетных данных. Если не удается использовать эти учетные данные для получения токена доступа, пробуются следующие учетные данные в последовательности и так далее, пока токен доступа не будет успешно получен. Таким образом, приложение может использовать разные учетные данные в разных средах без написания кода для конкретной среды.

Чтобы использовать DefaultAzureCredential, добавьте пакет @azure/identity в ваше приложение. В выбранном терминале перейдите к каталогу проекта приложения и выполните следующую команду:

npm install @azure/identity

Для обращения к службам Azure используются специализированные клиентские классы из различных клиентских библиотек Azure SDK. Эти классы и собственные пользовательские службы должны быть зарегистрированы, чтобы они могли быть доступны во всем приложении. Выполните следующие программные действия, чтобы создать клиентский класс и DefaultAzureCredential:

- Импортируйте пакет

@azure/identity. - Создайте клиент службы Azure и передайте в него новый экземпляр

DefaultAzureCredential.

import { DefaultAzureCredential } from "@azure/identity";

import { SomeAzureServiceClient } from "@azure/arm-some-service";

const client = new SomeAzureServiceClient(new DefaultAzureCredential());