Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Примечание.

В этой статье рассматривается Microsoft Defender для IoT в портале Azure.

Если вы являетесь клиентом Microsoft Defender, который ищет единый интерфейс ИТ/OT, см. документацию по Microsoft Defender для Интернета вещей на портале Microsoft Defender (предварительная версия).

Узнайте больше о порталах управления Defender для IoT.

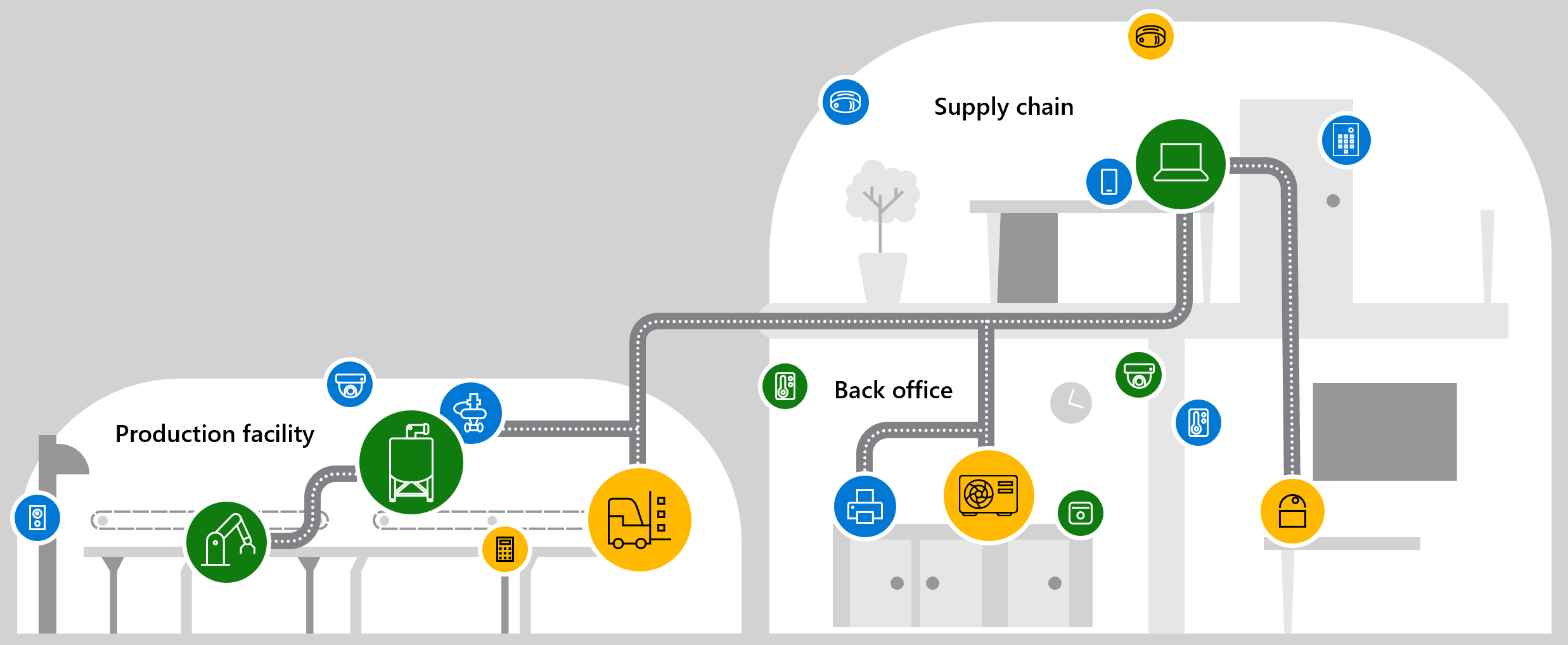

Интернет вещей (IoT) поддерживает миллиарды подключенных устройств, использующих операционные технологии (OT) и сети Интернета вещей. Устройства и сети IoT/OT часто создаются с помощью специализированных протоколов и могут определять приоритеты операционных проблем по сравнению с безопасностью.

Если устройства IoT/OT не могут быть защищены традиционными системами мониторинга безопасности, каждая новая волна инноваций повышает риск и возможные атаки на этих устройствах Интернета вещей и сетях OT.

Microsoft Defender для Интернета вещей — это единое решение для обеспечения безопасности, созданное специально для выявления устройств Интернета вещей и OT, уязвимостей и угроз. Используйте Defender для Интернета вещей для защиты всей среды Интернета вещей и OT, включая существующие устройства, которые могут не иметь встроенных агентов безопасности.

Defender для Интернета вещей предоставляет безагентный мониторинг на сетевом уровне и интегрируется как с промышленным оборудованием, так и с инструментами центра управления безопасностью (SOC).

Мониторинг без использования агентов для безопасности оперативных технологий.

Если на устройствах Интернета вещей и OT нет внедренных агентов безопасности, они могут оставаться неуправляемыми, неправильно настроенными и невидимыми для ит-специалистов и групп безопасности. Неуправляемые устройства могут быть легкими мишенями для злоумышленников, стремящихся проникнуть глубже в корпоративные сети.

Defender для Интернета вещей использует мониторинг без агентов для обеспечения видимости и безопасности в вашей сети, а также определяет специализированные протоколы, устройства или взаимодействия типа машина-машина (M2M).

Обнаружение устройств IoT/OT в вашей сети, их сведений и способов взаимодействия. Собирать данные с сетевых датчиков, Microsoft Defender для Endpoint и сторонних источников.

Оценка рисков и управление уязвимостями с помощью машинного обучения, аналитики угроз и анализа реакций на событие. Например:

Определите неисправленные устройства, открытые порты, несанкционированные приложения, несанкционированные подключения, изменения конфигураций устройств, код PLC, встроенное ПО и многое другое.

Выполните поиск в исторических данных трафика по всем соответствующим измерениям и протоколам. Получите доступ к полноценным PCAP для дальнейшей детализации.

Обнаружьте расширенные угрозы, которые могут быть пропущены статическими индикаторами компрометации (IOC), такими как вредоносные программы нулевого дня, бесфайловые вредоносные программы и тактика работы без использования диска.

Реагирование на угрозы путем интеграции с службы Майкрософт, такими как Microsoft Sentinel, другие партнерские системы и API. Интеграция со службами безопасности и службами управления событиями (SIEM), операциями безопасности и ответами (SOAR), службами расширенного обнаружения и реагирования (XDR) и многое другое.

Централизованный пользовательский интерфейс Defender для Интернета вещей в портал Azure позволяет командам мониторинга безопасности и OT визуализировать и защитить все устройства ИТ, Интернета вещей и OT независимо от того, где находятся устройства.

Поддержка облачных, локальных и гибридных сетей OT

Установите локальные сетевые датчики OT в стратегических расположениях в сети, чтобы обнаружить устройства во всей среде OT. Затем используйте любую из следующих конфигураций для просмотра устройств и значения безопасности:

Облачные службы:

Хотя сетевые датчики OT имеют собственную консоль пользовательского интерфейса, в которой отображаются сведения и данные безопасности об обнаруженных устройствах, подключите датчики к Azure для расширения пути к облаку.

На портале Azure просмотрите данные из всех подключенных датчиков в центральном месте и интегрируйтесь с другими службами Microsoft, например, Microsoft Sentinel.

Изолированные и локальные службы:

Если у вас есть изолированная среда и вы хотите сохранить все сетевые данные OT полностью локальными, подключите датчики OT к консоли датчиков OT с помощью команд пользовательского интерфейса или CLI для централизованного наблюдения и управления.

Продолжайте просматривать подробные данные устройства и значение безопасности в каждой консоли датчика.

Гибридные службы:

У вас могут быть требования к гибридной сети, в которых можно доставлять некоторые данные в облако и другие данные должны оставаться в локальной среде.

В этом случае настройте систему в гибкой и масштабируемой конфигурации в соответствии с вашими потребностями. Подключите некоторые датчики OT к облаку и просматривайте данные в портал Azure и сохраняйте управление другими датчиками только в локальной среде.

Дополнительные сведения см. в разделе "Архитектура системы" для мониторинга системы OT.

Защита корпоративных сетей Интернета вещей

Расширьте беспатентные функции безопасности Defender для Интернета вещей за пределы OT-сред для корпоративных устройств Интернета вещей, используя корпоративную безопасность IoT с Microsoft Defender для Endpoint, а также просмотрите связанные с IoT-устройствами оповещения, уязвимости и рекомендации в Microsoft Defender XDR.

Устройства Корпоративного Интернета вещей могут включать такие устройства, как принтеры, смарт-телевизоры и системы конференц-связи, а также специально разработанные устройства.

Дополнительные сведения см. в разделе "Защита устройств Интернета вещей в организации".

Поддерживаемые регионы обслуживания

Defender для Интернета вещей направляет весь трафик из европейских регионов в региональный центр обработки данных в Западной Европе. Трафик из всех остальных регионов направляется в региональный центр обработки данных в восточной части США.