Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

По мере того как более критически важные для бизнеса отрасли преобразуют свои системы OT в цифровые ИТ-инфраструктуры, команды центра безопасности (SOC) и основные сотрудники по информационной безопасности (CISOs) все чаще отвечают за угрозы от сетей OT.

Вместе с новыми обязанностями команды SOC сталкиваются с новыми проблемами, в том числе:

Отсутствие опыта и знаний OT в текущих командах SOC относительно оповещений OT, промышленного оборудования, протоколов и сетевого поведения. Это часто приводит к расплывчатому или уменьшенному пониманию инцидентов OT и их влияния на бизнес.

Изолированная или неэффективная коммуникация и процессы между организациями OT и SOC.

Ограниченные технологии и средства, такие как отсутствие видимости или автоматическое исправление безопасности для сетей OT. Необходимо оценить и связать информацию между источниками данных для сетей OT, а интеграция с существующими решениями SOC может быть дорогостоящей.

Однако без данных OT, контекста и интеграции с существующими инструментами и рабочими процессами SOC, безопасность и операционные угрозы OT могут обрабатываться неправильно или даже не замечены.

Интеграция Defender для IoT и Microsoft Sentinel

Microsoft Sentinel — это масштабируемая облачная служба для управления событиями и информации безопасности (SIEM), а также для автоматизации реагирования на инциденты (SOAR). Команды SOC могут использовать интеграцию между Microsoft Defender для Интернета вещей и Microsoft Sentinel для сбора данных в сетях, обнаружения и исследования угроз и реагирования на инциденты.

В Microsoft Sentinel соединитель данных Defender для Интернета вещей и соответствующее решение предоставляют специализированное содержимое безопасности командам SOC, помогая им просматривать, анализировать и реагировать на оповещения безопасности OT, а также понимать сгенерированные инциденты в контексте угроз для организации.

Установите соединитель данных Defender для Интернета вещей только для потоковой передачи оповещений сети OT в Microsoft Sentinel. Затем установите решение Microsoft Defender для Интернета вещей для дополнительных значений правил аналитики, книг и сборников схем SOAR, а также сопоставления инцидентов с методами MITRE ATT&CK для ICS.

Интеграция Defender для Интернета вещей с Microsoft Sentinel также помогает получить больше данных из других интеграции партнеров Microsoft Sentinel. Дополнительные сведения см. в статье об интеграции с службами Майкрософт и партнерами.

Примечание.

Некоторые функции Microsoft Sentinel могут нести плату. Дополнительные сведения см. в разделе "Планирование затрат" и сведения о ценах и выставлении счетов в Microsoft Sentinel.

Интегрированное обнаружение и реагирование

В следующей таблице показано, как команда OT на стороне Defender для Интернета вещей, а также команда SOC на стороне Microsoft Sentinel может обнаруживать и реагировать на угрозы быстро по всей временной шкале атаки.

| Microsoft Sentinel | Этап | Defender для Интернета вещей |

|---|---|---|

| Оповещение OT активировано | Оповещения OT с высоким уровнем достоверности, генерируемые группой по исследованиям безопасности Defender для IoT, Section 52, активируются на основе данных, получаемых в Defender для IoT. | |

| Правила аналитики автоматически открывают инциденты только для соответствующих вариантов использования, избегая усталости от предупреждений OT. | Создан инцидент OT | |

| Команды SOC сопоставляют влияние на бизнес, включая данные о сайте, строке, скомпрометированных ресурсах и владельцах OT | Сопоставление влияния на инциденты OT | |

| Команды SOC перемещают инцидент в состояние Активен и начинают расследовать, используя сетевые подключения и события, рабочие тетради и страницу сущности устройства OT. | Расследование инцидентов OT | Оповещения перемещаются в активные, и команды OT изучают данные PCAP, подробные отчеты и другие сведения об устройстве |

| Команды SOC отвечают с помощью сборников схем и записных книжек OT | Реагирование на инциденты OT | Команды OT либо подавляют оповещение, либо учитывают его для будущего, по мере необходимости. |

| После устранения угрозы команды SOC закрывают инцидент | Закрытие инцидента OT | После устранения угрозы команды OT закрывают оповещение. |

Синхронизации состояния оповещений

Изменения состояния оповещения синхронизируются только из Microsoft Sentinel в Defender для Интернета вещей, а не из Defender для Интернета вещей в Microsoft Sentinel.

Если вы интегрируете Defender для Интернета вещей с Microsoft Sentinel, мы рекомендуем управлять состояниями оповещений вместе с связанными инцидентами в Microsoft Sentinel.

Инциденты Microsoft Sentinel для Defender для Интернета вещей

После настройки соединителя данных Defender для Интернета вещей и потоковой передачи данных оповещений IoT/OT в Microsoft Sentinel используйте один из следующих методов для создания инцидентов на основе этих оповещений:

| Метод | Описание |

|---|---|

| Используйте правило соединителя данных по умолчанию | Используйте правило по умолчанию для создания инцидентов на основе всех оповещений, сгенерированных аналитическим правилом Microsoft Defender для интернета вещей (IOT), предоставленным коннектором данных. Это правило создает отдельный инцидент в Microsoft Sentinel для каждого оповещения, передаваемого из Defender для Интернета вещей. |

| Использование встроенных правил решения | Включите некоторые или все встроенные правила аналитики , предоставляемые решением Microsoft Defender для Интернета вещей . Эти правила аналитики помогают снизить усталость от оповещений, создавая инциденты только в определенных ситуациях. Например, можно создать инциденты для чрезмерных попыток входа и для нескольких проверок, обнаруженных в сети. |

| Создание настраиваемых правил | Создайте пользовательские правила аналитики для создания инцидентов только в соответствии с конкретными потребностями. Вы можете использовать встроенные правила аналитики в качестве отправной точки или создавать правила с нуля. Добавьте следующий фильтр, чтобы предотвратить повторяющиеся инциденты для одного и того же идентификатора оповещения: | where TimeGenerated <= ProcessingEndTime + 60m |

Независимо от способа создания оповещений следует создать только один инцидент для каждого идентификатора оповещения Defender для Интернета вещей.

Рабочие книги Microsoft Sentinel для Defender для Интернета вещей

Чтобы визуализировать и отслеживать данные Defender для IoT, используйте рабочие книги, развернутые в рабочей области Microsoft Sentinel в составе решения Microsoft Defender для IoT.

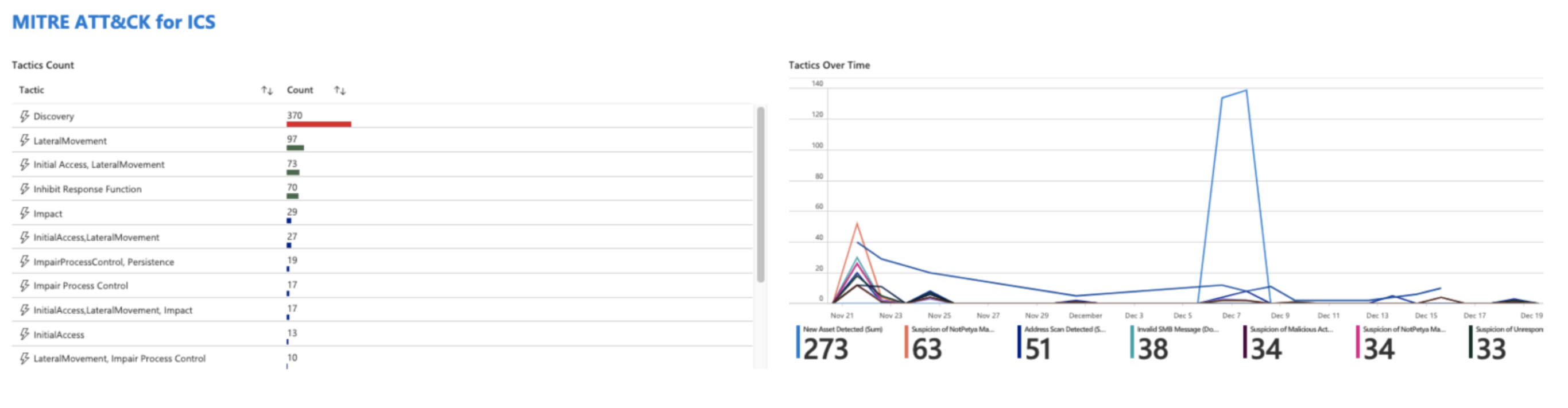

Рабочие тетради Defender для Интернета вещей предоставляют руководства по расследованиям для сущностей OT на основе открытых инцидентов, уведомлений об оповещениях и действий для активов OT. Они также предоставляют опыт охоты на угрозы в рамках платформы MITRE ATT&CK® для ICS и предназначены для того, чтобы аналитики, инженеры по безопасности и поставщики управляемых услуг безопасности (MSSP) могли получить осведомленность о текущем состоянии безопасности оперативных технологий (OT).

Рабочие книги могут отображать оповещения по типу, по серьезности, по типу устройства OT или поставщику, или по времени оповещения. Рабочие книги также показывают результат сопоставления оповещений с MITRE ATT&CK для тактик ICS, а также распределение тактик по количеству и за период времени. Рассмотрим пример.

Сборники схем SOAR для Defender для Интернета вещей

Плейбуки — это коллекции автоматизированных действий для исправления, которые можно запускать из Microsoft Sentinel в качестве рутинной операции. Сборник схем может помочь автоматизировать и оркестрировать ответ на угрозы. Его можно запустить вручную или настроить для автоматического выполнения в ответ на определенные оповещения или инциденты, когда активируется правилом аналитики или правилом автоматизации соответственно.

Например, используйте сценарии SOAR для:

Откройте заявку на актив в ServiceNow при обнаружении нового актива, например, новой инженерной рабочей станции. Это предупреждение может означать наличие несанкционированного устройства, которое злоумышленники могут использовать для перепрограммирования ПЛК.

Отправьте сообщение электронной почты соответствующим заинтересованным лицам при обнаружении подозрительной активности, например незапланированное перепрограммирование PLC. Почта может быть отправлена персоналу OT, например инженеру управления, ответственному за связанную производственную линию.

Сравнение событий, оповещений и инцидентов в Defender for IoT

В этом разделе описаны различия между событиями, оповещениями и инцидентами Defender для Интернета вещей в Microsoft Sentinel. Используйте перечисленные запросы для просмотра полного списка текущих событий, оповещений и инцидентов для сетей OT.

Обычно в Microsoft Sentinel отображается больше событий Defender для Интернета вещей, чем оповещений, а также больше оповещений Defender для Интернета вещей, чем инциденты.

События Defender для Интернета вещей в Microsoft Sentinel

Каждый журнал оповещений, который передается в Microsoft Sentinel из Defender для IoT, является событием. Если журнал оповещений отражает новое или обновленное оповещение в Defender для Интернета вещей, в таблицу SecurityAlert добавляется новая запись.

Чтобы просмотреть все события Defender для Интернета вещей в Microsoft Sentinel, выполните следующий запрос в таблице SecurityAlert :

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Оповещения Defender для Интернета вещей в Microsoft Sentinel

Microsoft Sentinel создает оповещения на основе текущих правил аналитики и журналов оповещений, перечисленных в таблице SecurityAlert . Если у вас нет правил активной аналитики для Defender для Интернета вещей, Microsoft Sentinel рассматривает каждый журнал оповещений как событие.

Чтобы просмотреть оповещения в Microsoft Sentinel, выполните следующий запрос в таблицеSecurityAlert :

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

После установки решения Microsoft Defender для Интернета вещей и развертывания сборника схем AD4IoT-AutoAlertStatusSync изменения состояния оповещения синхронизируются с Microsoft Sentinel в Defender для Интернета вещей. Изменения состояния оповещения не синхронизированы из Defender для IoT в Microsoft Sentinel.

Это важно

Мы рекомендуем управлять статусами оповещений вместе со связанными инцидентами в Microsoft Sentinel. Дополнительные сведения см. в статье "Работа с задачами инцидентов" в Microsoft Sentinel.

Инциденты Microsoft Defender для IoT в Microsoft Sentinel

Microsoft Sentinel создает инциденты на основе правил аналитики. У вас может быть несколько оповещений, сгруппированных в одном инциденте, или у вас могут быть правила аналитики, настроенные для не создания инцидентов для определенных типов оповещений.

Чтобы просмотреть инциденты в Microsoft Sentinel, выполните следующий запрос:

SecurityIncident

Дальнейшие действия

Дополнительные сведения можно найти здесь

- Интеграция с microsoft и партнерскими службами

- Руководство. Подключение Microsoft Defender для Интернета вещей с помощью Microsoft Sentinel

- Обнаружение угроз "из коробки" с помощью данных Defender для Интернета вещей

- Создание настраиваемых правил аналитики для обнаружения угроз

- Руководство. Использование сборников схем с правилами автоматизации в Microsoft Sentinel