Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

План Defender для серверов в Microsoft Defender для облака обеспечивает сканирование уязвимостей на защищенных компьютерах. Сканирование уязвимостей использует интегрированные Управление уязвимостями Microsoft Defender в качестве сканера.

Предупреждение

Не рекомендуется использовать собственную лицензию (BYOL). Начиная с 3 февраля вы больше не сможете добавлять новые решения безопасности BYOL или подключить новые компьютеры к существующим. К 1 мая отмена будет завершена, и данные не будут доступны. Если вы используете BYOL, перейдите к новому методу с помощью управления уязвимостями Defender или используйте соединитель управления безопасностью Майкрософт.

В качестве альтернативы Defender для управления уязвимостями вы можете использовать собственное частное лицензированное решение для оценки уязвимостей. В этой статье описываются действия, необходимые для развертывания партнерского решения на нескольких виртуальных машинах Azure.

Необходимые компоненты

| Требование | Сведения |

|---|---|

| Поддерживаемые сканеры, отличные от Майкрософт | Поддерживаются решения Qualys и Rapid7 . Если у вас нет сканера уязвимостей, отличного от Майкрософт, вы увидите возможность его развертывания в Defender для облака. |

| План | Вам не нужен план Defender для серверов, включенный для использования сканирования уязвимостей BYOL. |

| Поддержка компьютеров | Использование решения BYOL поддерживается только для виртуальных машин Azure. Виртуальные машины Azure Arc не поддерживаются. |

| Разрешения | Для развертывания сканера требуются разрешения владельца ресурса. |

- Для просмотра результатов требуется средство чтения безопасности.

Развертывание решения BYOL

На портале Azure откройте службу Defender для облака.

В меню Defender для облака откройте страницу Рекомендации.

Выберите рекомендацию На компьютерах должно быть доступно решение для оценки уязвимостей.

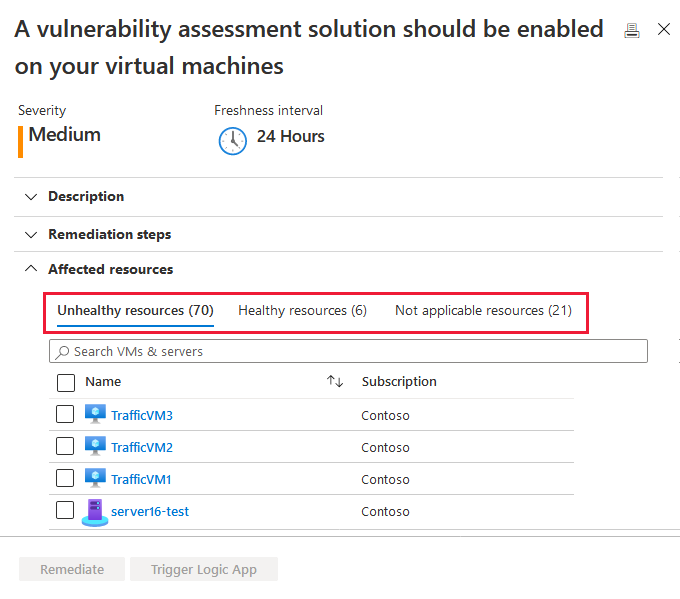

Проверка виртуальных машин отображается в одной или нескольких из следующих групп:

- Работоспособные ресурсы— Defender для облака обнаружили решение для оценки уязвимостей, работающее на этих виртуальных машинах.

- Неработоспособные ресурсы — на этих виртуальных машинах можно развернуть расширение средства проверки на предмет уязвимостей.

- Неприменимые ресурсы — на этих виртуальных машинах нельзя развернуть средство проверки уязвимостей.

В списке неработоспособных компьютеров выберите один или несколько компьютеров, на которые вам нужно установить решение для оценки уязвимостей, и щелкните элемент Исправить. В зависимости от конфигурации этот список может отображаться не полностью.

Если вы настраиваете новую конфигурацию BYOL, выберите "Настройка нового стороннего сканера уязвимостей". Выберите соответствующее расширение, нажмите кнопку "Продолжить" и введите сведения от поставщика следующим образом:

- Для параметра Группа ресурсов выберите Использовать существующий. Если позже удалить эту группу ресурсов, решение BYOL недоступно.

- В поле Расположение укажите, где это решение будет располагаться географически.

- Если используется решение Qualys, введите лицензию, предоставленную Qualys, в поле Код лицензии.

- Если используется решение Rapid7, загрузите файл конфигурации Rapid7.

- В поле Открытый ключ введите открытый ключ, предоставленный партнером.

- Если требуется автоматически установить агент оценки уязвимостей на всех обнаруженных виртуальных машинах в подписке для этого решения, установите флажок Автоматическое развертывание.

- Нажмите ОК.

Если вы настроили решение BYOL, выберите "Развернуть настроенный сторонний сканер уязвимостей", выберите соответствующее расширение и нажмите кнопку "Продолжить".

Когда решение для оценки уязвимостей будет установлено на целевых машинах, Defender для облака запустит сканирование для поиска и определения уязвимостей в системе и приложениях. При первом запуске этот процесс может занять несколько часов. После этого проверка выполняется каждый час.

Развертывание с помощью PowerShell и REST API

Чтобы программно развернуть решение для оценки уязвимостей с собственной лицензией от Qualys или Rapid7, воспользуйтесь предоставленным скриптом PowerShell > Решение для оценки уязвимости.

Используйте скрипт REST API для создания нового решения для обеспечения безопасности в Defender для облака. Вам нужна лицензия и ключ, предоставленный поставщиком услуг (Qualys или Rapid7).

Дополнительные сведения о получении устройства виртуального сканера Qualys в Azure Marketplace.

Для каждой лицензии можно создать только одно решение. Попытка создать другое решение с использованием того же имени/ лицензии или ключа завершается ошибкой.

Вам потребуются следующие модули PowerShell:

- Модуль Install-module Az PowerShell

- Install-module Az.security

Выполнение скрипта

Чтобы запустить скрипт, вам потребуется соответствующая информация для следующих параметров:

| Параметр | Обязательный | Примечания |

|---|---|---|

| SubscriptionId | ✔ | Идентификатор подписки Azure, содержащей ресурсы, которые требуется анализировать. |

| ResourceGroupName | ✔ | Имя группы ресурсов. Используйте любую существующую группу ресурсов, в том числе заданную по умолчанию (DefaultResourceGroup-xxx). Так как решение не является ресурсом Azure, он не указан в группе ресурсов, но он по-прежнему подключен к нему. Если позже удалить группу ресурсов, решение BYOL недоступно. |

| vaSolutionName | ✔ | Имя нового решения. |

| vaType | ✔ | Qualys или Rapid7. |

| licenseCode | ✔ | Предоставленная поставщиком строка лицензии. |

| publicKey | ✔ | Предоставленный поставщиком открытый ключ. |

| Автоматическое обновление | - | Включение (true) или отключение (false) автоматического развертывания для этого решения для оценки уязвимостей. При включении каждая новая виртуальная машина в подписке автоматически пытается связаться с решением. (Значение по умолчанию: False) |

Синтаксис

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Пример

В этом примере не указаны допустимые сведения о лицензии.

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

Следующие шаги

Исправьте результаты уязвимостей.