Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Калькулятор стоимости Microsoft Defender для облака представляет собой инструмент для расчета предполагаемых затрат на обеспечение безопасности облачной инфраструктуры. Функционал калькулятора позволяет выполнять настройку планов и сред с формированием детализированного отчета по затратам с учетом действующих скидок.

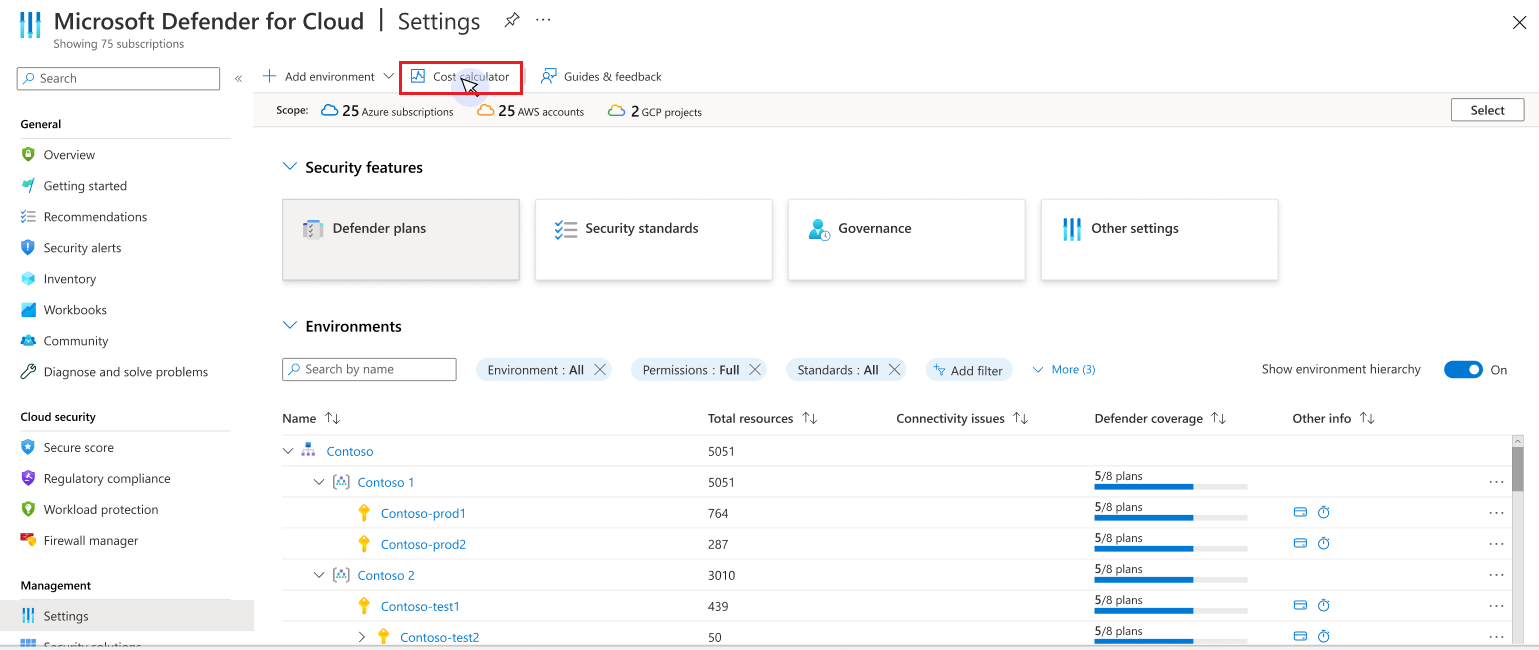

Доступ к калькулятору затрат

Чтобы использовать калькулятор затрат Defender для облака, перейдите в раздел " Параметры среды " в Microsoft Defender для облака. Нажмите кнопку "Калькулятор затрат", расположенную в верхнем разделе интерфейса.

Настройка планов и сред Defender для облака

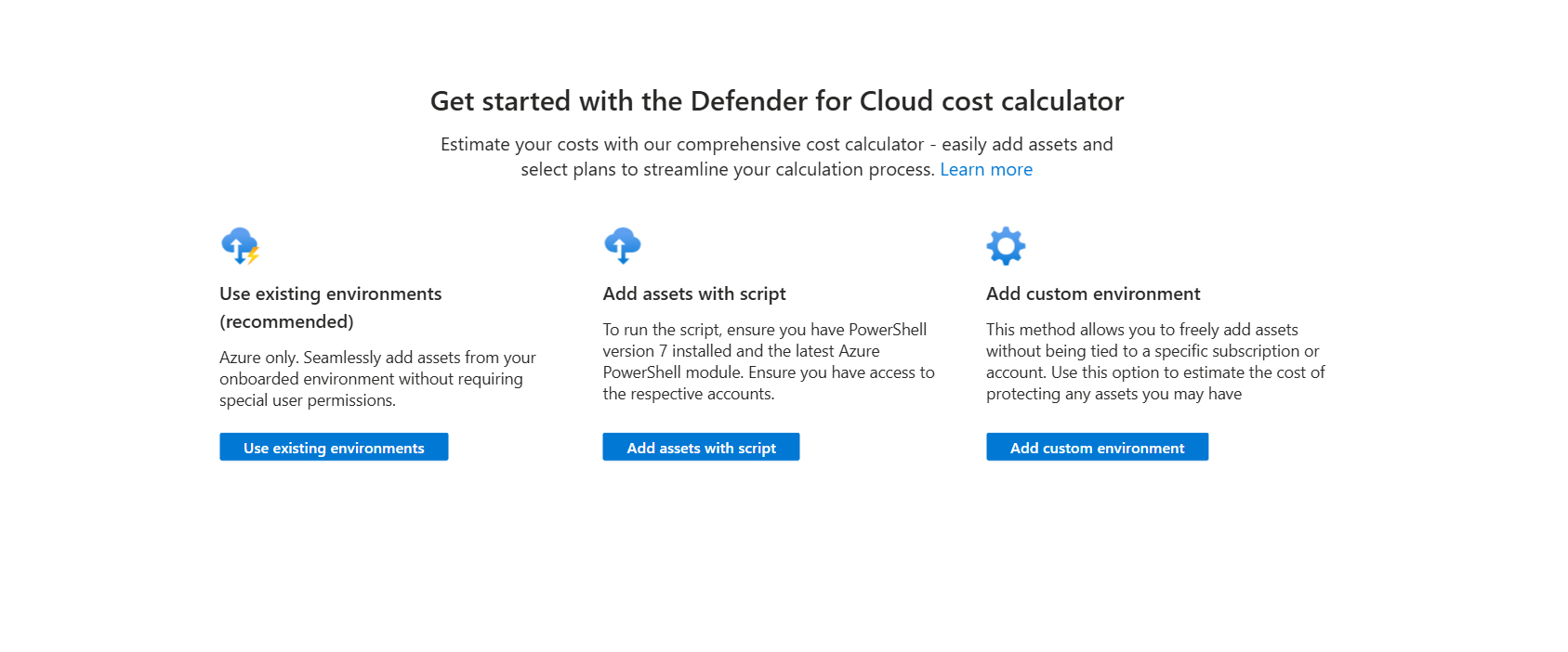

На первой странице калькулятора нажмите кнопку "Добавить ресурсы ", чтобы начать добавление ресурсов в расчет затрат. У вас есть три метода добавления ресурсов:

- Добавление ресурсов из подключенных сред: рекомендуется добавлять ресурсы из сред, уже подключенных к Defender для облака. Этот метод охватывает все планы Azure и работает быстрее, чем параметр скрипта.

- Добавьте ресурсы с помощью скрипта: скачайте и выполните скрипт для автоматического добавления существующих ресурсов. Рекомендуется использовать среды (например, проекты AWS или GCP), которые еще не подключены к Azure.

- Добавление настраиваемых ресурсов: добавление ресурсов вручную без использования автоматизации.

Примечание.

Калькулятор стоимости не учитывает планы резервирования для Defender for Cloud.

Добавление ресурсов из подключенных сред

Подсказка

Этот метод рекомендуется для сред Azure, так как он охватывает все планы и обеспечивает более быстрые результаты, чем использование скриптов.

Выберите из списка сред Azure, уже подключенных к Defender для облака, чтобы включить в расчет затрат.

Примечание.

Калькулятор обнаруживает ресурсы, для которых у вас есть разрешения.

Выберите планы. Калькулятор оценивает стоимость на основе выбранных вариантов и любых существующих скидок.

Добавление ресурсов с помощью скрипта

Примечание.

Этот метод рекомендуется использовать для сред, которые еще не подключены к Azure, например для проектов AWS или GCP.

Выберите тип среды (Azure, AWS или GCP) и скопируйте скрипт в новый файл *.ps1.

Примечание.

Скрипт собирает только сведения, к которым пользователь, на котором он работает.

Запустите скрипт в среде PowerShell 7.X с помощью привилегированной учетной записи пользователя. Скрипт собирает сведения о оплачиваемых ресурсах и создает CSV-файл. Он собирает сведения на двух шагах. Во-первых, он собирает текущее количество оплачиваемых активов, которые обычно остаются постоянными. Во-вторых, он собирает информацию о выставлении счетов активов, которые могут изменить много в течение месяца. Для этих ресурсов он проверяет использование за последние 30 дней, чтобы оценить стоимость. Вы можете остановить скрипт после первого шага, что занимает несколько секунд. Кроме того, вы можете продолжать собирать последние 30 дней использования динамических ресурсов, что может занять больше времени для больших учетных записей.

Отправьте этот CSV-файл в мастер, где вы скачали скрипт.

Выберите нужные планы Defender для облака. Калькулятор оценивает затраты на основе выбора и любых существующих скидок.

Примечание.

- Планы резервирования для Defender для облака не рассматриваются.

- Для API Defender: при вычислении стоимости на основе количества вызовов API за последние 30 дней мы автоматически выбираем лучший план Defender для API. Если за последние 30 дней вызовы API отсутствуют, мы автоматически отключаем план для целей вычисления.

Необходимые разрешения для скриптов

В этом разделе представлен обзор разрешений, необходимых для запуска скриптов для каждого поставщика облачных служб.

Azure

Для успешного запуска этого скрипта для каждой подписки учетная запись, которую вы используете, требуются разрешения, позволяющие ему:

Обнаружение и перечисление ресурсов (включая виртуальные машины, учетные записи хранения, службы APIM, учетные записи Cosmos DB и другие ресурсы).

Запрос графа ресурсов (с помощью Search-AzGraph).

Чтение метрик (с помощью Get-AzMetric и API Azure Monitor/Insights).

Рекомендуемая встроенная роль:

В большинстве случаев роль читателя в области подписки достаточно. Роль читателя предоставляет следующие ключевые возможности, необходимые для этого сценария:

- Чтение всех типов ресурсов (поэтому можно перечислить и проанализировать такие вещи, как учетные записи хранения, виртуальные машины, Cosmos DB и APIM и т. д.).

- Считывайте метрики (Microsoft.Insights/metrics/read), чтобы вызовы Get-AzMetric или прямые запросы REST Azure Monitor были успешно выполнены.

- Запросы Resource Graph работают, если у вас есть по крайней мере доступ на чтение к этим ресурсам в подписке.

Примечание.

Если вы хотите быть уверены, что у вас есть необходимые разрешения метрик, вы также можете использовать роль средства чтения мониторинга. Однако стандартная роль читателя уже включает доступ на чтение к метрикам и обычно все, что вам нужно.

Если у вас уже есть роли участника или владельца:

- Участник или владелец подписки более чем достаточно (эти роли являются более привилегированными, чем читатель).

- Скрипт не выполняет создание или удаление ресурсов. Таким образом, предоставление высокоуровневых ролей (таких как участник или владелец) для единственной цели сбора данных может быть превышено с точки зрения наименьших привилегий.

Сводка:

Предоставление вашему пользователю или представителю службы роли Читатель (или любой более привилегированной роли) для каждой подписки, которую требуется запросить, гарантирует, что сценарий может:

- Получение списка подписок.

- Перечисление и чтение всех соответствующих сведений о ресурсах (с помощью REST или Az PowerShell).

- Получите необходимые метрики (запросы на ИСПОЛЬЗОВАНИЕ APIM, ЕЗ для Cosmos DB, входящего трафика учетных записей хранения и т. д.).

- Выполнение запросов Graph ресурсов без проблем.

AWS

Скрипт AWS поддерживает два потока обнаружения:

- Обнаружение одной учетной записи — обнаружение ресурсов в одной учетной записи AWS

- Обнаружение организации . Обнаружение ресурсов для всех учетных записей участников в организации AWS

Обнаружение одной учетной записи

Для обнаружения одной учетной записи в следующем обзоре описаны разрешения, необходимые для успешного выполнения этого сценария удостоверения AWS (пользователя или роли). Скрипт перечисляет ресурсы (EC2, RDS, EKS, S3 и другие) и извлекает метаданные для этих ресурсов. Он не создает, не изменяет или удаляет ресурсы, поэтому доступ только для чтения достаточно в большинстве случаев.

Управляемая политика AWS: ReadOnlyAccess или ViewOnlyAccess:

Самый простой подход заключается в присоединении одной из встроенных политик AWS только для чтения к субъекту IAM (пользователю или роли), который запускает этот скрипт. Вот некоторые примеры.

arn:aws:iam::aws:policy/ReadOnlyAccessarn:aws:iam::aws:policy/job-function/ViewOnlyAccess

Любой из этих политик охватывает разрешения описания и списка для большинства служб AWS. Если политика безопасности среды позволяет ей, ReadOnlyAccess — самый простой способ обеспечить работу скрипта во всех ресурсах AWS, которые он перечисляет.

Ключевые службы и необходимые разрешения:

Если вам нужен более детализированный подход с пользовательской политикой IAM, требуются следующие службы и разрешения:

-

EC2

- ec2:DescribeInstances

- ec2:DescribeRegions

- ec2:DescribeInstanceTypes (для получения сведений о VCPU/core)

-

RDS

- rds:DescribeDBInstances

-

EKS

- eks:ListClusters

- eks:DescribeCluster

- eks:ListNodegroups

- eks:DescribeNodegroup

-

Автоматическое масштабирование (для базовых экземпляров групп узлов EKS)

- autoscaling:DescribeAutoScalingGroups

-

S3

- s3:ListAllMyBuckets

-

STS

- sts:GetCallerIdentity (для получения идентификатора учетной записи AWS)

Кроме того, если вам нужно перечислить другие ресурсы, которые не отображаются в скрипте, или если вы планируете расширить возможности скрипта, убедитесь, что вы предоставите соответствующие действия "Описание", "Список*" и "Получить" по мере необходимости.

Обнаружение организации

Для обнаружения на уровне организации вам потребуется:

В учетной записи управления: разрешение на перечисление всех учетных записей в организации

organizations:ListAccounts

Во всех учетных записях участников: роль с одинаковыми разрешениями, как описано для обнаружения одной учетной записи (ReadOnlyAccess или пользовательских разрешений, перечисленных выше).

Настройка обнаружения организации:

- Создайте роль IAM в каждой учетной записи участника с необходимыми разрешениями на чтение (как описано в обнаружении одной учетной записи).

- Настройка роли для доверия субъекту, выполняющего скрипт обнаружения

- Убедитесь, что субъект, на котором выполняется скрипт, имеет следующее:

- Разрешение на получение роли в каждой учетной записи участника

- Разрешение

organizations:ListAccountsв учетной записи управления

Примечание.

Поток обнаружения организации автоматически выполняет итерацию по всем учетным записям участников, где доступна настроенная роль.

Сводка:

- Самый простой подход — подключить встроенную политику ReadOnlyAccess AWS, которая уже включает все действия, необходимые для перечисления и описания EC2, RDS, EKS, S3, автоматического масштабирования ресурсов и вызова stS для получения сведений об учетной записи.

- Чтобы предоставить достаточно прав доступа, создайте настраиваемую политику только для чтения, используя приведенные выше действия "Описание", "Список*" и "Получить" для EC2, RDS, EKS, автомасштабирования, S3 и STS.

Любой подход предоставляет скрипту достаточные разрешения:

- Список регионов.

- Получение метаданных экземпляра EC2.

- Получение экземпляров RDS.

- Список и описание кластеров EKS и групп узлов (и базовых групп автомасштабирования).

- Список контейнеров S3.

- Получите идентификатор учетной записи AWS с помощью stS.

Этот набор разрешений гарантирует, что скрипт может обнаруживать ресурсы и получать соответствующие метаданные, не создавая, изменяя или удаляя ничего.

GCP

В следующем обзоре описаны разрешения, необходимые пользователю GCP или учетной записи службы для успешного выполнения этого скрипта. Скрипт можно использовать для обнаружения ресурсов в одном проекте или в нескольких проектах в зависимости от выбранного варианта. Чтобы оценить затраты на несколько проектов, убедитесь, что у вашей учетной записи есть необходимые разрешения в каждом проекте, который требуется включить. Скрипт перечисляет и описывает такие ресурсы, как экземпляры виртуальных машин, базы данных CLOUD SQL, кластеры GKE и контейнеры GCS во всех выбранных проектах.

Рекомендуемая встроенная роль: средство просмотра проектов

Самый простой подход для обеспечения доступа только для чтения во всех этих ресурсах — предоставление учетной записи пользователя или службы роли или роли средства просмотра на уровне проекта (выбранный вами проект).gcloud config set project

Роль ролей и средств просмотра включает доступ только для чтения к большинству служб GCP в этом проекте, включая необходимые разрешения:

- Подсистема вычислений (список экземпляров виртуальных машин, шаблонов экземпляров, типов компьютеров и многое другое).

- Cloud SQL (список экземпляров SQL ).

- Модуль Kubernetes (список кластеров, пулов узлов и многое другое).

- Облачное хранилище (контейнеры списков).

Подробные разрешения по службе (при создании настраиваемой роли):

Если вы предпочитаете более детализированный подход, создайте настраиваемую роль IAM или набор ролей, которые совместно предоставляют только необходимые действия для описания списка чтения для каждой службы:

-

Подсистема вычислений (для экземпляров виртуальных машин, регионов, шаблонов экземпляров, диспетчеров групп экземпляров):

compute.instances.listcompute.regions.listcompute.machineTypes.listcompute.instanceTemplates.getcompute.instanceGroupManagers.getcompute.instanceGroups.get

-

Cloud SQL:

cloudsql.instances.list

-

Google Kubernetes Engine:

container.clusters.list-

container.clusters.get(требуется при описании кластеров) container.nodePools.listcontainer.nodePools.get

-

Облачное хранилище:

storage.buckets.list

Скрипт не создает или не изменяет ресурсы, поэтому для этого не требуются разрешения на обновление или удаление— только список, получение или описание разрешений типа.

Сводка:

- Использование ролей и средств просмотра на уровне проекта — самый быстрый и простой способ предоставить достаточно разрешений для успешного выполнения этого сценария.

- Для наиболее строгого подхода с наименьшими привилегиями создайте или объедините пользовательские роли, которые включают только соответствующий список, описание и получение действий для вычислительного ядра, облачного SQL, GKE и облачного хранилища.

С этими разрешениями скрипт может:

-

Проверка подлинности (

gcloud auth login). - Список Экземпляры виртуальных машин, типы компьютеров, диспетчеры групп экземпляров и аналогичные ресурсы.

- Вывод списка экземпляров CLOUD SQL.

- Список и описание кластеров GKE и пулов узлов.

- Вывод списка контейнеров GCS.

Этот доступ на уровне чтения позволяет перечислять количество ресурсов и собирать метаданные, не изменяя или создавая ресурсы.

Назначение подключенных ресурсов

Выберите из списка сред Azure, уже подключенных к Defender для облака, чтобы включить в расчет затрат.

Примечание.

Калькулятор обнаруживает ресурсы, для которых у вас есть разрешения.

Выберите планы. Калькулятор оценивает стоимость на основе выбранных вариантов и любых существующих скидок.

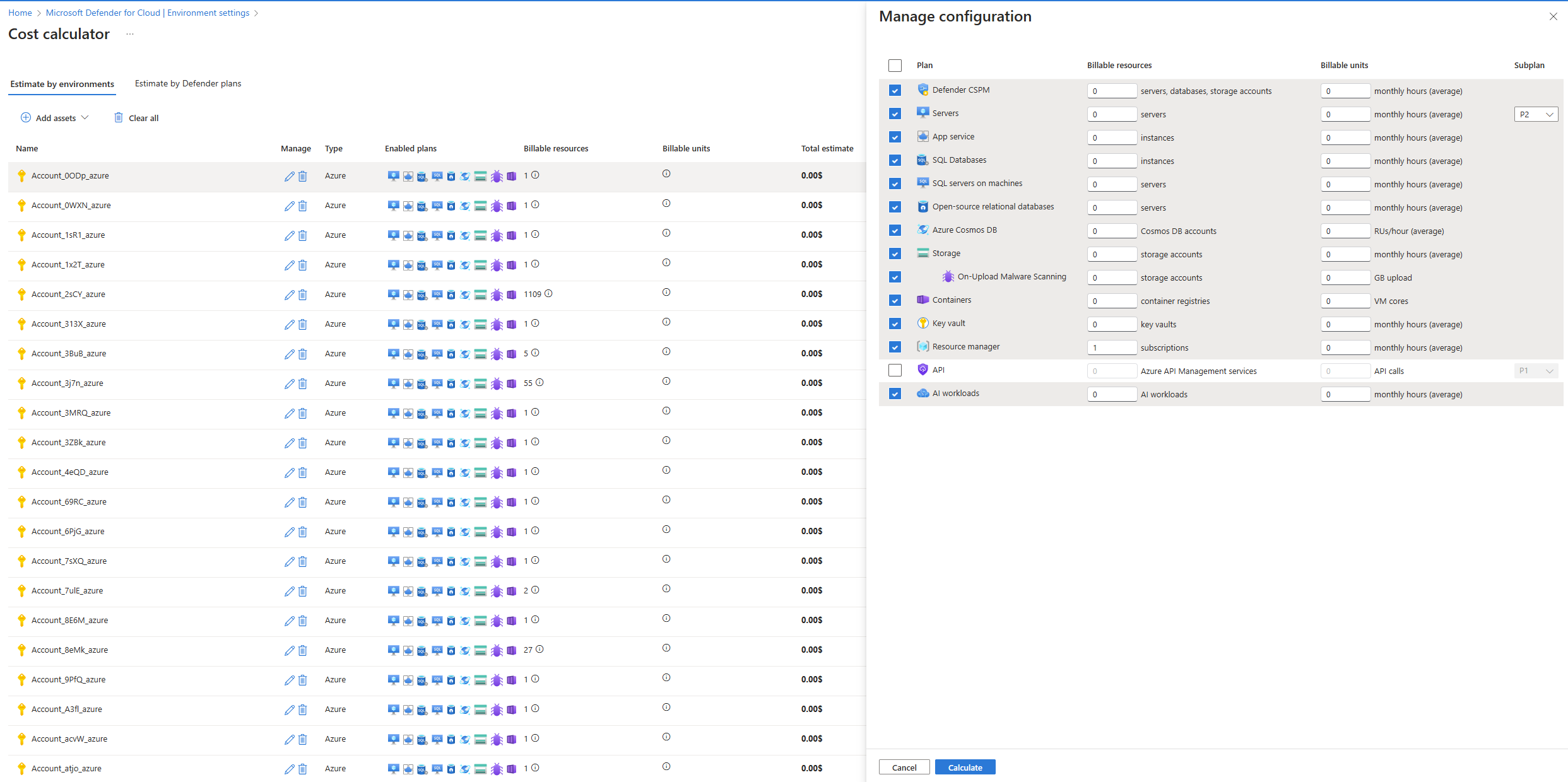

Назначение пользовательских ресурсов

- Выберите имя настраиваемой среды.

- Укажите планы и количество оплачиваемых активов для каждого плана.

- Выберите типы ресурсов, которые необходимо включить в вычисление затрат.

- Калькулятор оценивает затраты на основе ваших входных данных и любых существующих скидок.

Примечание.

Калькулятор не рассматривает планы резервирования для Defender для Облака.

Настройка отчета

После создания отчета можно настроить планы и количество оплачиваемых активов:

- Выберите среду, которую нужно изменить, щелкнув значок редактирования (карандаша).

- Откроется страница конфигурации, в которой можно настроить планы, количество оплачиваемых активов и среднее ежемесячное время.

- Выберите recalculate , чтобы обновить оценку затрат.

Экспорт отчета

Когда вы удовлетворены отчетом, его можно экспортировать в виде CSV-файла:

- Выберите "Экспорт в CSV" в нижней части панели "Сводка " справа.

- Сведения о затратах скачиваются в виде CSV-файла.

Часто задаваемые вопросы

Что такое калькулятор затрат?

Калькулятор затрат — это средство, упрощающее оценки затрат на защиту безопасности. При определении области требуемых планов и сред калькулятор предоставляет подробную разбивку потенциальных расходов, включая любые применимые скидки.

Как работает калькулятор затрат?

Вы выбираете среды и планы, которые вы хотите включить. Затем калькулятор выполняет процесс обнаружения для автоматического заполнения количества единиц выставления счетов для каждого плана для каждой среды. Вы также можете вручную настроить количество единиц и уровни скидки.

Что такое процесс обнаружения?

Процесс обнаружения создает отчет выбранной среды, включая инвентаризацию оплачиваемых активов различными планами Defender для облака. Этот процесс зависит от разрешений пользователя и состояния среды во время обнаружения. Для больших сред этот процесс может занять около 30–60 минут, так как он также использует динамические ресурсы.

Нужно ли предоставить какое-либо специальное разрешение для калькулятора затрат для выполнения процесса обнаружения?

Калькулятор затрат использует существующие разрешения для запуска скрипта и автоматического обнаружения. Он собирает необходимые данные, не требуя дополнительных прав доступа. Чтобы узнать, какие разрешения необходимо запустить скрипт, см. в разделе "Необходимые разрешения для сценариев ".

Точно ли оценка прогнозирует мою стоимость?

Калькулятор предоставляет оценку на основе информации, доступной при запуске скрипта. Различные факторы могут повлиять на окончательную стоимость, поэтому следует рассмотреть его приблизительное вычисление.

Что такое оплачиваемые единицы?

Стоимость планов основана на единицах, которые они защищают. Каждый план взимается за другой тип единицы, который можно найти на странице параметров microsoft Defender для облачной среды.

Можно ли настроить оценки вручную?

Да, калькулятор затрат поддерживает автоматическую сбор данных и корректировку вручную. Вы можете изменить количество единиц и уровни скидки, чтобы лучше отразить ваши потребности и узнать, как эти изменения влияют на общую стоимость.

Поддерживает ли калькулятор несколько поставщиков облачных служб?

Да, она обеспечивает поддержку нескольких облаков, обеспечивая возможность получения точных оценок затрат независимо от поставщика облачных служб.

Как поделиться оценкой затрат?

После создания оценки затрат можно легко экспортировать и поделиться ими для планирования бюджета и утверждений. Эта функция гарантирует, что у всех заинтересованных лиц есть доступ к необходимой информации.

Где я могу получить помощь, если у меня есть вопросы?

Наша группа поддержки готова помочь вам с любыми вопросами или проблемами, которые у вас могут быть. Вы можете обратиться к нам за помощью.

Как попробовать калькулятор затрат?

Попробуйте новый калькулятор затрат и просмотрите его преимущества. Получите доступ к средству и начните определять область потребностей защиты. Чтобы использовать калькулятор затрат Defender для облака, перейдите в параметры Microsoft Defender для облачной среды и нажмите кнопку "Калькулятор затрат ".