Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Страница инвентаризации активов Microsoft Defender для облака показывает состояние безопасности ресурсов, подключенных к Defender для облака. Она предоставляет единое, контекстное представление облачной инфраструктуры в Azure, AWS и GCP. Он классифицирует ресурсы по рабочей нагрузке, критическому состоянию и состоянию покрытия, интегрируя данные о работоспособности, действия устройства и сигналы риска в единый интерфейс. Defender для облака периодически анализирует состояние безопасности ресурсов, подключенных к подпискам, для выявления потенциальных проблем безопасности и предоставляет активные рекомендации. Активные рекомендации — это рекомендации, которые можно устранить для улучшения состояния безопасности.

Defender для облака периодически анализирует состояние безопасности ресурсов, подключенных к нему. Если ресурсы имеют активные рекомендации по безопасности или оповещения системы безопасности, связанные с ним, они отображаются в инвентаризации.

Доступ к инвентаризации активов на портале Azure

На портале Azure перейдите к Microsoft Defender для облачной>инвентаризации.

На странице инвентаризации содержатся сведения о следующих возможностях:

- Подключенные ресурсы. Быстро узнать, какие ресурсы подключены к Defender для облака.

- Общее состояние безопасности: получение четкой сводки о состоянии безопасности подключенных ресурсов Azure, AWS и GCP, в том числе общих ресурсов, подключенных к Defender для облака, ресурсам по среде и количеству неработоспособных ресурсов.

- Рекомендации, оповещения: детализация состояния конкретных ресурсов для просмотра активных рекомендаций по безопасности и оповещений системы безопасности для ресурса.

- Приоритет риска: рекомендации на основе рисков назначают уровни риска рекомендациям, основанным на таких факторах, как конфиденциальность данных, воздействие в Интернете, потенциал бокового перемещения и потенциальные пути атаки.

- Приоритет риска доступен при включении плана CSPM Defender.

- Программное обеспечение. Ресурсы можно просмотреть с помощью установленных приложений. Чтобы воспользоваться преимуществами инвентаризации программного обеспечения, необходимо включить план управления posture Management (CSPM) Defender Cloud Security или план Defender для серверов.

Инвентаризация использует Azure Resource Graph (ARG) для запроса и получения данных в большом масштабе. Для глубокой пользовательской аналитики можно использовать KQL для запроса инвентаризации.

Просмотр инвентаризации

- В Defender для облака в портал Azure выберите "Инвентаризация". По умолчанию ресурсы сортируются по количеству активных рекомендаций по безопасности.

- Просмотрите доступные параметры:

- В поиске можно использовать бесплатный текстовый поиск для поиска ресурсов.

- Общее количество ресурсов, подключенных к Defender для облака.

- Неработоспособные ресурсы отображают количество ресурсов с активными рекомендациями по безопасности и оповещениями.

- Количество ресурсов по среде: общее количество ресурсов Azure, AWS и GCP.

- Выберите ресурс, чтобы получить подробные сведения.

- На странице Работоспособность ресурсов ресурса просмотрите сведения о ресурсе.

- На вкладке "Рекомендации" отображаются все активные рекомендации по безопасности в порядке риска. Вы можете подробно ознакомиться с каждой рекомендацией для получения дополнительных сведений и параметров исправления.

- На вкладке "Оповещения" отображаются все соответствующие оповещения системы безопасности.

Проверка инвентаризации программного обеспечения

- Выбор установленного приложения

- В поле "Значение" выберите приложения для фильтрации.

- Итого ресурсов: общее количество ресурсов, подключенных к Defender для облака.

- Неработоспособные ресурсы: ресурсы с активными рекомендациями по безопасности, которые можно реализовать. Узнайте больше о реализации рекомендаций по безопасности.

- Количество ресурсов по среде: количество ресурсов в каждой среде.

- Незарегистрированные подписки: любая подписка в выбранной области, к Microsoft Defender для облака еще не подключена.

- Отображаются ресурсы, подключенные к Defender для облака и запуску этих приложений. Пустые параметры показывают компьютеры, в которых Защитник для серверов или Defender для конечной точки недоступен.

Фильтрация данных инвентаризации

После применения фильтров суммарные значения обновляются для связи с результатами запроса.

Экспорт инструментов

Скачайте CSV-отчет . Экспортируйте результаты выбранных параметров фильтра в CSV-файл.

Открытый запрос. Экспорт самого запроса в Azure Resource Graph (ARG) для дальнейшего уточнения, сохранения или изменения запроса язык запросов Kusto (KQL).

Как работает инвентаризация активов?

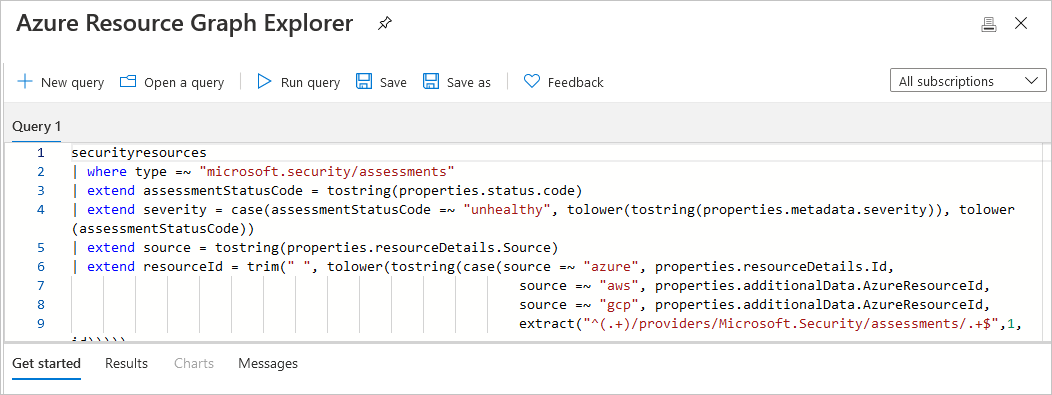

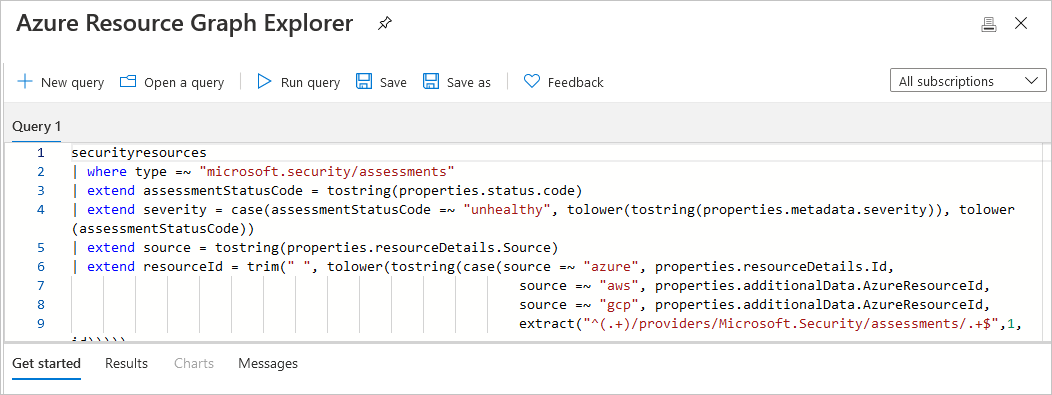

Помимо предопределенных фильтров, вы можете изучить данные инвентаризации программного обеспечения из обозревателя Resource Graph.

ARG разработан для обеспечения эффективного исследования ресурсов с возможностью масштабирования запросов.

Вы можете использовать язык запросов Kusto (KQL) в инвентаризации активов для быстрого получения глубокой аналитики путем перекрестной ссылки на данные Defender для облака с другими свойствами ресурсов.

Использование инвентаризации активов

На боковой панели Defender для облака выберите элемент Инвентаризация.

Используйте поле "Фильтр по имени", чтобы отобразить определенный ресурс или использовать фильтры для фокусировки на определенных ресурсах.

По умолчанию ресурсы сортируются по количеству активных рекомендаций по безопасности.

Внимание

Параметры каждого фильтра относятся к ресурсам в выбранных подписках и к тому, что выбрано в других фильтрах.

Например, если вы выбрали только одну подписку, и в ней нет ресурсов с необработанными рекомендациями по безопасности (0 небезопасных ресурсов), у фильтра Рекомендации параметров не будет.

Чтобы использовать фильтр результатов безопасности, введите бесплатный текст из идентификатора, проверки безопасности или имени CVE обнаружения уязвимости для фильтрации затронутых ресурсов:

Совет

Результаты безопасности и фильтры тегов принимают только одно значение. Чтобы выполнить фильтрацию по нескольким значениям, нажмите кнопку Добавить фильтры.

Чтобы просмотреть текущие параметры фильтров в виде запроса в обозревателе графа ресурсов, выберите Открыть запрос.

Если вы определили некоторые фильтры и оставили страницу открытой, Defender для облака не обновляет результаты автоматически. Любые изменения ресурсов не влияют на отображаемые результаты, если вы не перезагрузите страницу вручную или нажмите кнопку "Обновить".

Экспорт инвентаризации

Чтобы сохранить отфильтрованную инвентаризацию в формате CSV, выберите "Скачать CSV-отчет".

Чтобы сохранить запрос в обозревателе resource Graph, выберите команду "Открыть запрос". Когда вы будете готовы сохранить запрос, выберите "Сохранить как " и "Сохранить запрос", укажите имя и описание запроса, а также указывает, является ли запрос частным или общим.

Изменения, внесенные в ресурсы, не влияют на отображаемые результаты, если вы вручную не перезагрузите страницу или выберите "Обновить".

Доступ к инвентаризации программного обеспечения

Чтобы получить доступ к инвентаризации программного обеспечения, вам потребуется один из следующих планов:

- Сканирование бессагентного компьютера из Службы управления posture в Defender Cloud Security (CSPM).

- Сканирование бессагентного компьютера из Defender для серверов P2.

- Microsoft Defender для конечной точки интеграции с Defender для серверов.

Примеры использования обозревателя Azure Resource Graph для доступа к данным инвентаризации программного обеспечения и изучения их

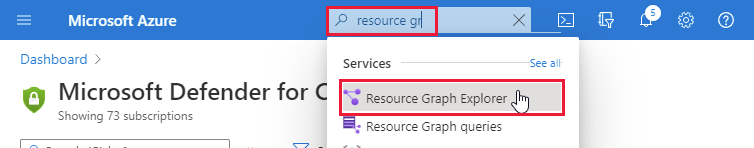

Откройте Обозреватель Azure Resource Graph.

Выберите следующую область подписки: securityresources/softwareinventories

Введите любой из следующих запросов (либо настройте их или напишите собственный запрос) и выберите Выполнить запрос.

Примеры запросов

Чтобы создать базовый список установленного программного обеспечения:

securityresources

| where type == "microsoft.security/softwareinventories"

| project id, Vendor=properties.vendor, Software=properties.softwareName, Version=properties.version

Для фильтрации по номерам версий:

securityresources

| where type == "microsoft.security/softwareinventories"

| project id, Vendor=properties.vendor, Software=properties.softwareName, Version=tostring(properties. version)

| where Software=="windows_server_2019" and parse_version(Version)<=parse_version("10.0.17763.1999")

Чтобы найти компьютеры с сочетанием программных продуктов:

securityresources

| where type == "microsoft.security/softwareinventories"

| extend vmId = properties.azureVmId

| where properties.softwareName == "apache_http_server" or properties.softwareName == "mysql"

| summarize count() by tostring(vmId)

| where count_ > 1

Для объединения программного продукта с другой рекомендацией по безопасности:

(В этом примере на компьютерах установлен MySQL и открыты порты управления.)

securityresources

| where type == "microsoft.security/softwareinventories"

| extend vmId = tolower(properties.azureVmId)

| where properties.softwareName == "mysql"

| join (

securityresources

| where type == "microsoft.security/assessments"

| where properties.displayName == "Management ports should be closed on your virtual machines" and properties.status.code == "Unhealthy"

| extend vmId = tolower(properties.resourceDetails.Id)

) on vmId

Дальнейшие шаги

- Просмотр рекомендаций по безопасности

- Управление оповещениями системы безопасности и реагирование на них

- Непрерывный экспорт — экспорт данных безопасности в SIEM, SOAR или другие средства

- Создание пользовательских панелей мониторинга безопасности с помощью рабочих тетрадей Azure

- Включить планы Defender for Cloud

- Подключение учетных записей AWS

- Подключение проектов GCP

В этой статье описывается, как использовать унифицированную инвентаризацию облачных ресурсов в Microsoft Defender для облака на портале XDR в Microsoft Defender для управления и мониторинга инфраструктуры с несколькими облаками.

Замечание

Сейчас эта возможность доступна в предварительной версии. Дополнительные сведения о текущих пробелах и ограничениях см. в разделе "Известные ограничения".

Обзор

Инвентаризация облачных активов предоставляет единое, контекстное представление облачной инфраструктуры в средах Azure, AWS и GCP. Он классифицирует ресурсы по рабочей нагрузке, критическому состоянию и состоянию покрытия при интеграции данных о работоспособности, действиях устройства и сигналах риска в единый интерфейс.

Ключевые возможности

Унифицированная многооблачная видимость

- Комплексное покрытие: просмотр всех облачных ресурсов в Azure, AWS, GCP и других поддерживаемых платформах

- Согласованный интерфейс: единая панель управления для многоблочной инфраструктуры

- Синхронизация в режиме реального времени: актуальные сведения о ресурсах во всех подключенных облачных средах

- Межплатформенные связи. Общие сведения о зависимостях и подключениях между ресурсами между различными поставщиками облачных служб

Инсайты для конкретной рабочей нагрузки

Инвентаризация организована по типам рабочих нагрузок, каждая из которых обеспечивает специализированную видимость и данные:

- Виртуальные машины: вычислительные экземпляры у разных поставщиков облачных услуг, с данными о конфигурации безопасности и уязвимостях

- Ресурсы данных: базы данных, учетные записи хранения и службы данных с аналитическими сведениями о соответствии и экспозиции

- Контейнеры: кластеры Kubernetes, экземпляры контейнеров и реестры контейнеров с результатами проверки безопасности

- Службы ИИ/ML: искусственный интеллект и ресурсы машинного обучения с контекстом управления и безопасности

- API: REST API, бессерверные функции и службы интеграции с анализом воздействия

- DevOps Resources: конвейеры CI/CD, репозитории и средства разработки с помощью аналитики безопасности

- Ресурсы удостоверений: учетные записи служб, управляемые удостоверения и компоненты управления доступом

- Бессерверные: функции, приложения логики и вычислительные ресурсы на основе событий

Расширенная фильтрация и установление границ

- Область постоянного охвата: Используйте облачные области для согласованной фильтрации между процессами

- Многомерная фильтрация: фильтрация по среде, рабочей нагрузке, уровню риска, состоянию соответствия требованиям и т. д.

- Возможности поиска: быстрое обнаружение активов с помощью комплексных функций поиска

- Сохраненные представления: создание и обслуживание настраиваемых отфильтрованных представлений для различных операционных потребностей

Классификация ресурсов и метаданные

Классификация критических ресурсов

Активы автоматически классифицируются на основе:

- Влияние на бизнес: определяется типом активов, зависимостями и важностью организации

- Состояние безопасности: на основе конфигурации, уязвимостей и состояния соответствия требованиям

- Факторы риска: включая воздействие на Интернет, конфиденциальность данных и шаблоны доступа

- Пользовательские классификации: определяемые пользователем правила определения критичности и ручные переопределения

Индикаторы состояния покрытия

Каждый ресурс отображает сведения о охвате:

- Защищено: включена полная защита Defender для облака

- Частично: некоторые функции безопасности включены, другие доступные для обновления

- Незащищено: Нет Защитника для защиты от облака, требуется подключение

- Исключен: явным образом исключен из мониторинга или защиты

Сигналы состояния и рисков

Интегрированные индикаторы риска обеспечивают комплексный контекст активов:

- Оповещения безопасности: активные инциденты безопасности и обнаружение угроз

- Уязвимости: известные слабые места безопасности и необходимые исправления

- Состояние соответствия требованиям: оценка соответствия нормативным требованиям и политикам

- Метрики экспозиции: специальные возможности Интернета, привилегированный доступ и данные поверхности атак

Навигация и фильтрация

Доступ к облачной инвентаризации

- Перейдите на портал Microsoft Defender

- Выберите Активы>Облако из основной навигации.

- Используйте вкладки, относящиеся к рабочей нагрузке, для ориентированных представлений:

- Все ресурсы: комплексное представление для всех типов рабочих нагрузок

- Виртуальные машины: инвентаризация и аналитические сведения для конкретной виртуальной машины

- Данные: ресурсы данных, включая базы данных и хранилище

- Контейнеры: ресурсы Container и Kubernetes

- ИИ: искусственный интеллект и службы машинного обучения

- API: API и службы интеграции

- DevOps: ресурсы конвейера разработки и развертывания

- Удостоверение: компоненты управления удостоверениями и доступом

- Бессерверные: вычислительные ресурсы, управляемые функцией и событиями

Эффективное использование фильтров

- Фильтрация среды. Выбор конкретных поставщиков облачных служб (Azure, AWS, GCP) или просмотр всех сред

- Фильтрация областей. Применение облачных областей для управления границами организации

- Фильтрация на основе рисков: сосредоточение внимания на высокорискованных или уязвимых ресурсах, требующих немедленного внимания

- Фильтрация рабочей нагрузки: узкие результаты для определенных типов облачных ресурсов

- Фильтрация состояния: фильтрация по состоянию защиты, состоянию соответствия или индикаторам работоспособности

Поиск и обнаружение

- Поиск текста: поиск ресурсов по имени, идентификатору ресурса или атрибутам метаданных

- Поиск на основе тегов: поиск ресурсов с помощью тегов и меток поставщика облачных служб

- Расширенные запросы. Использование сложных сочетаний фильтров для точного обнаружения ресурсов

- Возможности экспорта: экспорт отфильтрованные результаты для создания отчетов и анализа

Сведения о ресурсах и аналитические сведения

Подробные сведения о ресурсах

Каждый ресурс предоставляет подробные сведения, в том числе:

- Базовые метаданные: имена ресурсов, идентификаторы, расположения и метки времени создания

- Сведения о конфигурации: текущие параметры, политики и примененные конфигурации

- Состояние безопасности: состояние соответствия, оценки уязвимостей и рекомендации по безопасности

- Оценка рисков: анализ воздействия, аналитика угроз и оценка рисков

- Связи: зависимости, подключения и связанные ресурсы в среде

Интеграция рекомендаций по безопасности

Ресурсы напрямую связаны с соответствующими рекомендациями по безопасности:

- Улучшения конфигурации: ошибки конфигурации и возможности укрепления системы

- Исправление уязвимостей: управление патчами и обновления системы безопасности

- Управление доступом: оптимизация удостоверений и разрешений

- Безопасность сети: правила брандмауэра, сегментация сети и уменьшение уязвимости

Рабочие процессы реагирования на инциденты

Инвентаризация поддерживает операции безопасности следующим образом:

- Корреляция оповещений: связывание оповещений системы безопасности с определенными ресурсами для более быстрого изучения

- Действия ответа: прямой доступ к рабочим процессам исправления и возможностям реагирования

- Поддержка судебной экспертизы: подробный контекст ресурсов для расследования и анализа инцидентов

- Интеграция автоматизации: доступ к API для оркестрации и автоматизированного ответа в области безопасности

Интеграция с управлением экспозицией

Визуализация пути атаки

Ресурсы в инвентаризации интегрируются с анализом пути атаки:

- Участие в пути: см. сведения о путях атаки, включающих определенные ресурсы

- Идентификация узких мест: выделение ресурсов, которые являются критически важными точками конвергенции

- Классификация целевых объектов. Определение ресурсов, которые являются общими целевыми объектами атак

- Анализ точек входа: Понимание того, какие активы обеспечивают возможности начального доступа

Управление критически важными ресурсами

Инвентаризация поддерживает критически важные рабочие процессы активов:

- Автоматическая классификация: ресурсы можно автоматически классифицировать как критически важные на основе предопределенных правил.

- Назначение вручную: команды безопасности могут вручную назначать ресурсы как критически важные

- Наследование критической важности: отношения активов могут влиять на классификации критической важности

- Приоритет защиты: критически важные ресурсы получают расширенный мониторинг и защиту

Интеграция управления уязвимостями

Облачные ресурсы легко подключаются к управлению уязвимостями:

- Унифицированное представление уязвимостей: см. как облачные, так и конечные точки уязвимости на консолидированных панелях мониторинга

- Приоритизация на основе рисков: уязвимости определяются по приоритету на основе контекста активов и влияния на бизнес

- Отслеживание исправлений. Мониторинг хода устранения уязвимостей в облачных средах

- Отчеты о соответствии: создание отчетов об уязвимостях, включающих данные облака и конечной точки

Отчеты и аналитика

Встроенные отчеты

- Отчеты по охвату: оценка развертывания Defender для облака в облачной инфраструктуре

- Оценки рисков: комплексный анализ рисков в многооблачных средах

- Панели мониторинга соответствия требованиям: отслеживание состояния соответствия нормативным требованиям во всех облачных ресурсах

- Анализ тенденций: мониторинг изменений в позе безопасности с течением времени

Настраиваемая аналитика

- Расширенная охота: запрос данных облачного ресурса с помощью KQL для пользовательского анализа

- Доступ к API: программный доступ к данным инвентаризации для пользовательских отчетов и интеграции

- Возможности экспорта: экспорт данных активов в различных форматах для внешнего анализа

- Интеграция панели мониторинга. Создание пользовательских панелей мониторинга с помощью данных инвентаризации облачных активов

Ограничения и рекомендации

Текущие ограничения

- Обновления в режиме реального времени: некоторые изменения активов могут иметь небольшие задержки перед отображением в инвентаризации

- Исторические данные: ограниченные сведения об исторических ресурсах во время начального периода развертывания

Вопросы, связанные с производительностью

- Крупные среды. Фильтрация и определение области помогают управлять производительностью в средах с тысячами ресурсов

- Частоты обновления: данные активов периодически обновляются; Для данных в режиме реального времени может потребоваться прямой доступ к консоли поставщика облачных служб

- Сетевые зависимости: функции инвентаризации требуют надежного подключения к API поставщика облачных служб

Ограничения области

Некоторые ресурсы могут отображаться вне определенных областей облака:

- Зависимости между областями: ресурсы с связями, охватывающими несколько областей

- Плавающие активы: некоторые типы активов, которые не поддерживают точное определение области

- Унаследованные разрешения: активы, наследующие разрешения от родительских ресурсов за пределами области видимости

Лучшие практики

Управление запасами

- Регулярные проверки: периодически просматривает инвентаризацию активов для точности и полноты

- Стратегия добавления тегов: реализация согласованного тега в облачных средах для лучшей организации

- Конфигурация области. Настройка соответствующих облачных областей для сопоставления структуры организации

- Оптимизация фильтра. Создание и сохранение полезных сочетаний фильтров для эффективных ежедневных операций

Операции безопасности

- Основное внимание на критически важных ресурсах: приоритеты мониторинга и защиты критически важных для бизнеса активов

- Подход на основе рисков: используйте индикаторы риска для управления вниманием безопасности и распределением ресурсов

- Рабочие процессы интеграции. Использование данных инвентаризации в процессах реагирования на инциденты и процессах управления уязвимостями

- Возможности автоматизации. Определение повторяющихся задач, которые можно автоматизировать с помощью API инвентаризации

Просмотр инвентаризации

На портале Microsoft Defender перейдите в облако ресурсов>.

Просмотрите общие сведения об объединенных облачных ресурсах:

- Общее количество ресурсов во всех подключенных облачных средах

- Сводка о состоянии безопасности, отражающая здоровые и проблемные ресурсы

- Метрики охвата, указывающие состояние защиты Defender для облака

- Распределение рисков , показывающее активы по уровню риска

Используйте вкладки, относящиеся к рабочей нагрузке, чтобы сосредоточиться на определенных типах ресурсов:

- Выберите виртуальные машины и вычислительные экземпляры

- Выбор данных для баз данных и ресурсов хранилища

- Выбор контейнеров для Kubernetes и ресурсов, связанных с контейнерами

- Выбор ИИ для рабочих нагрузок искусственного интеллекта и машинного обучения

- Выбор API для управления API и конечных точек

- Выбор DevOps для ресурсов конвейера разработки

- Выберите идентификация для активов управления идентификацией и доступом.

- Выбор бессерверных для функций и бессерверных вычислений

Примените фильтр глобальной области с целью сосредоточиться на конкретных облаках или организационных границах.

Выберите ресурс для просмотра подробных сведений:

- Рекомендации по безопасности, приоритетные по уровню риска

- Оповещения системы безопасности с аналитическими сведениями об обнаружении угроз

- Включение атакующего пути демонстрирует участие в потенциальных сценариях атаки

- Состояние соответствия стандартам безопасности

- Факторы риска , включая воздействие в Интернете и потенциал бокового перемещения